Условный доступ: пользователи, группы и удостоверения рабочей нагрузки

Политика условного доступа должна включать назначение удостоверения пользователя, группы или рабочей нагрузки в качестве одного из сигналов в процессе принятия решений. Эти удостоверения можно включить или исключить из политик условного доступа. Идентификатор Microsoft Entra оценивает все политики и гарантирует, что все требования выполнены перед предоставлением доступа.

Включение пользователей

В список пользователей обычно входят все пользователи, которые связаны с организацией в политике условного доступа.

При создании политики условного доступа можно включить указанные ниже параметры.

- Ни один

- Пользователи не выбраны.

- Все пользователи

- Все пользователи, которые существуют в каталоге, включая гостей B2B.

- Выбор пользователей и групп

- Гостевые или внешние пользователи

- Этот выбор предоставляет несколько вариантов, которые можно использовать для целевых политик условного доступа для определенных гостевых или внешних типов пользователей и конкретных клиентов, содержащих эти типы пользователей. Есть несколько различных типов гостевых или внешних пользователей, которые можно выбрать, и можно выбрать несколько вариантов:

- Гостевые пользователи службы совместной работы B2B

- Пользователи участников совместной работы B2B

- пользователи с прямым соединением B2B;

- Локальные гостевые пользователи, например любой пользователь, принадлежащий домашнему клиенту с атрибутом типа пользователя, заданным для гостя

- Пользователи поставщика услуг, например поставщик облачных решений (CSP)

- Другие внешние пользователи или пользователи, не представленные другими выбранными типами пользователей

- Один или несколько клиентов можно указать для выбранных типов пользователей или указать все клиенты.

- Этот выбор предоставляет несколько вариантов, которые можно использовать для целевых политик условного доступа для определенных гостевых или внешних типов пользователей и конкретных клиентов, содержащих эти типы пользователей. Есть несколько различных типов гостевых или внешних пользователей, которые можно выбрать, и можно выбрать несколько вариантов:

- Роли каталога

- Позволяет администраторам выбирать определенные встроенные роли каталога, используемые для определения назначения политики. Например, организации могут создавать более ограничивающую политику для пользователей, активно назначаемых привилегированной ролью. Другие типы ролей, включая роли в пределах административной единицы и пользовательские роли, не поддерживаются.

- Условный доступ позволяет администраторам выбирать некоторые роли, перечисленные как устаревшие. Эти роли по-прежнему отображаются в базовом API, и мы разрешаем администраторам применять политику к ним.

- Позволяет администраторам выбирать определенные встроенные роли каталога, используемые для определения назначения политики. Например, организации могут создавать более ограничивающую политику для пользователей, активно назначаемых привилегированной ролью. Другие типы ролей, включая роли в пределах административной единицы и пользовательские роли, не поддерживаются.

- Пользователи и группы

- Позволяет выбирать конкретные наборы пользователей. Например, организации могут выбрать группу, содержащую всех сотрудников отдела кадров, если приложение отдела кадров является облачным. Группа может быть любым типом группы пользователей в идентификаторе Microsoft Entra, включая динамические или назначенные группы безопасности и распространения. Политика применяется к вложенным пользователям и группам.

- Гостевые или внешние пользователи

Внимание

При выборе пользователей и групп для включения в политику условного доступа существует ограничение на количество отдельных пользователей, которые могут быть добавлены непосредственно в политику условного доступа. Если есть большое количество отдельных пользователей, которых необходимо добавить непосредственно в политику условного доступа, рекомендуется разместить пользователей в группе и назначить группу политике условного доступа.

Если пользователи или группы являются членами более чем 2048 групп, их доступ может быть заблокирован. Это ограничение относится как к непосредственному членству, так и к членству во вложенных группах.

Предупреждение

Политики условного доступа не поддерживают пользователей с ролью каталога в пределах административной единицы или в пределах объекта (например, с помощью настраиваемых ролей).

Примечание.

При нацеливание политик на прямые подключения внешних пользователей B2B эти политики также будут применяться к пользователям совместной работы B2B, обращающимся к Teams или SharePoint Online, которые также имеют право на прямое подключение B2B. Это же относится к политикам, предназначенным для внешних пользователей совместной работы B2B, то есть пользователи, обращающиеся к общим каналам Teams, будут применяться политики совместной работы B2B, если у них также есть присутствие гостевого пользователя в клиенте.

Исключение пользователей

Если организации включают и исключают пользователя или группу, пользователь или группа исключаются из политики. Действие исключения переопределяет действие включения в политику. Исключения обычно используются для учетных записей аварийного доступа или для обхода стандартной системы контроля. Дополнительную информацию об учетных записях для аварийного доступа и их важности можно найти в следующих статьях:

- Управление учетными записями для аварийного доступа в Microsoft Entra ID

- Создание устойчивой стратегии управления доступом с помощью идентификатора Microsoft Entra

При создании политики условного доступа можно исключить указанные ниже параметры.

- Гостевые или внешние пользователи

- Этот выбор предоставляет несколько вариантов, которые можно использовать для целевых политик условного доступа для определенных гостевых или внешних типов пользователей и конкретных клиентов, содержащих эти типы пользователей. Есть несколько различных типов гостевых или внешних пользователей, которые можно выбрать, и можно выбрать несколько вариантов:

- Гостевые пользователи службы совместной работы B2B

- Пользователи участников совместной работы B2B

- пользователи с прямым соединением B2B;

- Локальные гостевые пользователи, например любой пользователь, принадлежащий домашнему клиенту с атрибутом типа пользователя, заданным для гостя

- Пользователи поставщика услуг, например поставщик облачных решений (CSP)

- Другие внешние пользователи или пользователи, не представленные другими выбранными типами пользователей

- Один или несколько клиентов можно указать для выбранных типов пользователей или указать все клиенты.

- Этот выбор предоставляет несколько вариантов, которые можно использовать для целевых политик условного доступа для определенных гостевых или внешних типов пользователей и конкретных клиентов, содержащих эти типы пользователей. Есть несколько различных типов гостевых или внешних пользователей, которые можно выбрать, и можно выбрать несколько вариантов:

- Роли каталога

- Позволяет администраторам выбирать определенные роли каталога Microsoft Entra, используемые для определения назначения.

- Пользователи и группы

- Позволяет выбирать конкретные наборы пользователей. Например, организации могут выбрать группу, содержащую всех сотрудников отдела кадров, если приложение отдела кадров является облачным. Группа может быть любой тип группы в идентификаторе Microsoft Entra, включая динамические или назначенные группы безопасности и распространения. Политика применяется к вложенным пользователям и группам.

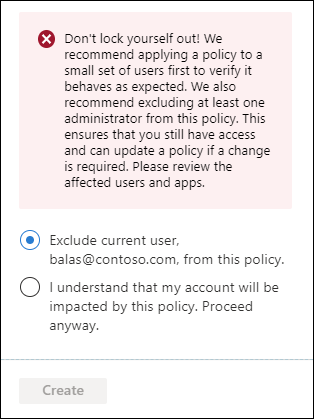

Предотвращение блокировки администратора

Чтобы предотвратить блокировку администратора, при создании политики, применяемой ко всем пользователям и всем приложениям, появится следующее предупреждение.

Не заблокируйте себя! Рекомендуем сначала применить политику к небольшому числу пользователей, чтобы проверить ее действие. Также рекомендуем исключить из нее хотя бы одного администратора. Тогда вы гарантируете себе возможность доступа к политике и, при необходимости, ее изменения. Просмотрите затронутых пользователей и приложения.

По умолчанию политика предоставляет возможность исключить текущего пользователя из политики, но администратор может переопределить, как показано на следующем рисунке.

Если вы находите себя заблокированным, посмотрите , что делать, если вы заблокированы?

Доступ внешних партнеров

Политики условного доступа, предназначенные для внешних пользователей, могут препятствовать доступу к поставщику услуг, например детализированные делегированные права администратора. Введение в детализированные делегированные права администратора (GDAP). Для политик, предназначенных для целевых клиентов поставщика услуг, используйте тип внешнего пользователя поставщика услуг, доступный в параметрах выбора гостевых или внешних пользователей .

Удостоверения рабочей нагрузки

Идентификатор рабочей нагрузки — это идентификатор, который позволяет приложению или субъекту-службе получать доступ к ресурсам, иногда в контексте пользователя. Политики условного доступа можно применять к субъектам-службам одного клиента, зарегистрированным в клиенте. Сторонние приложения SaaS и мультитенатнтые приложения не попадают в область действия. Управляемые удостоверения не охватываются политикой.

Организации могут использовать определенные удостоверения рабочей нагрузки для включения или исключения из политики.

Дополнительные сведения см. в статье Условный доступ для удостоверений рабочей нагрузки.