Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

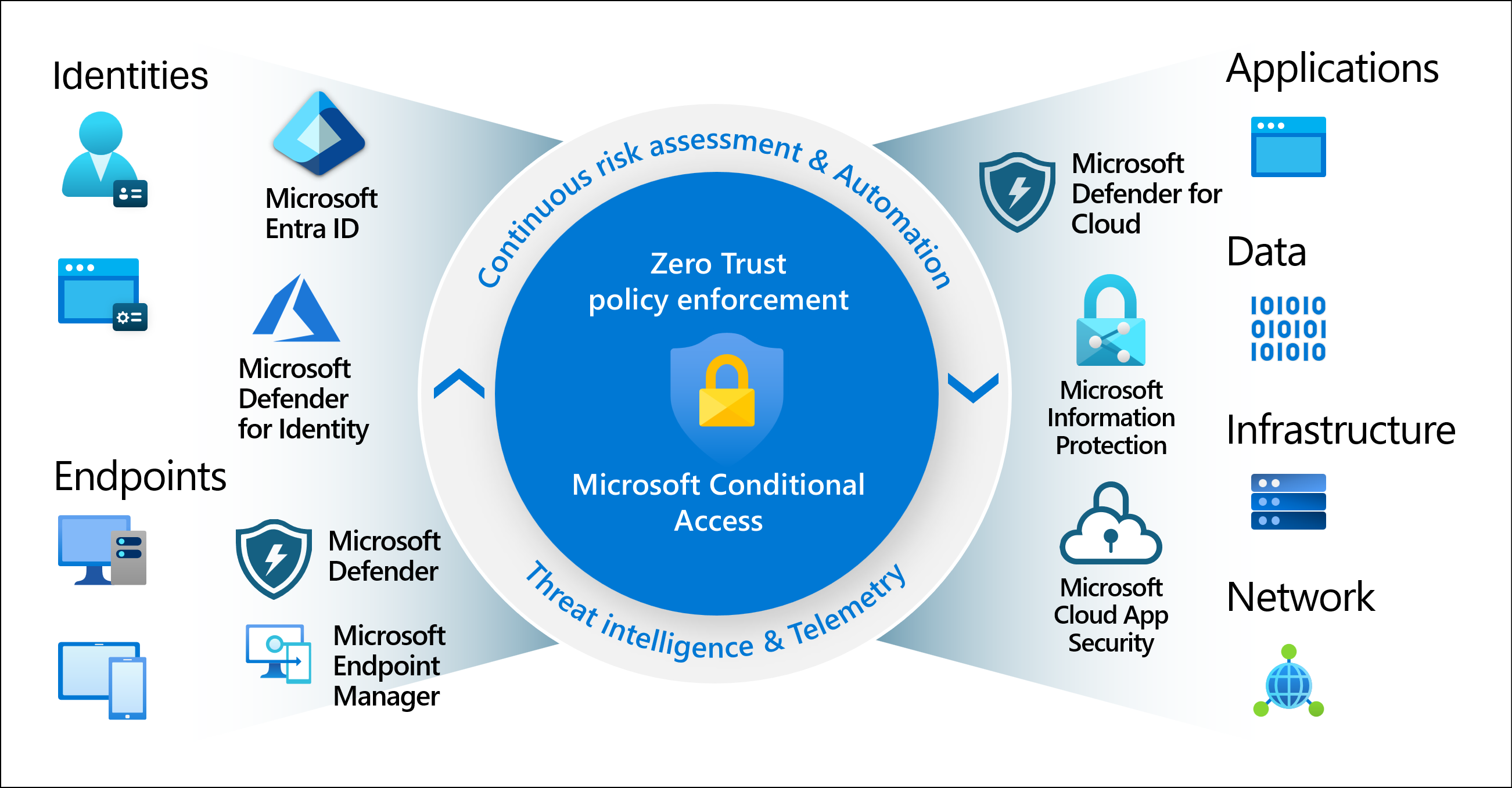

Современная безопасность выходит за пределы периметра сети организации, чтобы включить идентификацию пользователей и устройств. Организации теперь используют сигналы, основанные на удостоверениях, при принятии решений об управлении доступом. Условный доступ Microsoft Entra объединяет сигналы, чтобы принимать решения и применять политики организации. Условный доступ — это подсистема политики нулевого доверия Майкрософт, принимаюющая сигналы от различных источников, которые учитываются при применении решений политики.

Политики условного доступа на самом простом этапе — это операторы if-then: если пользователь хочет получить доступ к ресурсу, то он должен выполнить действие. Например, если пользователь хочет получить доступ к приложению или службе, например Microsoft 365, он должен выполнить многофакторную проверку подлинности.

Администраторы сталкиваются с двумя основными целями:

- продуктивная работа пользователей в любом месте и в любое время;

- Защитить активы организации

Используйте политики условного доступа, чтобы применить правильные элементы управления доступом при необходимости, чтобы обеспечить безопасность организации и не влиять на производительность.

Внимание

Политики условного доступа применяются после того, как пользователь прошел однофакторную аутентификацию. Условный доступ не предназначен для передней линии защиты организации для таких сценариев, как атаки типа "отказ в обслуживании" (DoS), но он может использовать сигналы от этих событий для определения доступа.

Общие сигналы

Условный доступ использует сигналы из различных источников для принятия решений о доступе.

Некоторые из этих сигналов включают:

-

Пользователь, группа или агент

- Политики могут быть ориентированы на определенных пользователей, групп и агентов (предварительная версия), предоставляя администраторам точный контроль доступа.

- Поддержка идентификаций агента и пользователей агента расширяет принципы Zero Trust для рабочих нагрузок ИИ.

-

Сведения о расположении IP-адресов

- Организации могут создавать диапазоны IP-адресов, которые можно использовать при принятии решений о политике.

- Администраторы могут указать целые страны или диапазоны IP-адресов регионов, чтобы блокировать или разрешать трафик.

-

Device

- Для применения политик условного доступа можно использовать пользователей с устройствами определенных платформ или устройствами, помеченными определенным состоянием.

- Используйте фильтры для устройств, чтобы применять политики к конкретным устройствам, таким как рабочие станции с привилегированным доступом.

-

Application

- Активируйте различные политики условного доступа, когда пользователи пытаются получить доступ к определенным приложениям.

- Применение политик к традиционным облачным приложениям, локальным приложениям и ресурсам агента.

-

Обнаружение рисков в режиме реального времени и вычисляемого риска

- Интегрирует сигналы от защиты идентификаторов Microsoft Entra для выявления и устранения рискованных пользователей, поведения входа и действий агента.

-

Microsoft Defender для облачных приложений

- Отслеживает и управляет доступом и сеансами пользовательского приложения в режиме реального времени. Эта интеграция улучшает видимость и контроль доступа и действий в облачной среде.

Типичные решения

- Блокировка доступа является самым строгим решением.

- Предоставление доступа

- Менее строгое решение, которое может потребовать одного или нескольких следующих вариантов:

- Требование многофакторной проверки подлинности

- Требовать надежность проверки подлинности

- Требовать, чтобы устройство было помечено как соответствующее

- Требуется гибридное устройство, объединенное с Microsoft Entra

- Требовать утвержденное клиентское приложение

- Требовать политику защиты приложений

- Требовать изменение пароля

- Обязательное применение условий использования

Часто применяемые политики

Многие организации имеют распространенные проблемы с доступом, с которыми могут помочь политики условного доступа, например:

- Требование многофакторной проверки подлинности для пользователей с административными ролями

- Требование многофакторной проверки подлинности для задач управления Azure

- Блокировка входа для пользователей, пытающихся использовать устаревшие протоколы проверки подлинности

- Требование надежных расположений для регистрации сведений о безопасности

- Блокирование или предоставление доступа из конкретных расположений

- Блокирование рискованных действий при входе

- Требование определенных приложений на устройствах, управляемых организацией

Администраторы могут создавать политики с нуля или начинать с политики шаблона на портале или с помощью API Microsoft Graph.

интерфейс Администратор

Администраторы с по крайней мере ролью Security Reader могут найти Условный доступ в Центре администрирования Microsoft Entra в Entra ID.

- На странице "Обзор" показана сводка состояния политики, агентов, пользователей, устройств и приложений, а также общих оповещений системы безопасности с предложениями.

- На странице "Покрытие" показана сводка приложений с покрытием политики условного доступа и без нее за последние семь дней.

На странице "Политики " администраторы могут фильтровать политики условного доступа на основе таких элементов, как субъект, целевой ресурс, условие, элемент управления применен, состояние или дата. Эта фильтрация позволяет администраторам быстро находить определенные политики на основе их конфигурации.

Агент оптимизации условного доступа

Агент оптимизации условного доступа (предварительная версия) с Microsoft Security Copilot предлагает новые политики и изменения существующих на основе принципов нулевого доверия и рекомендаций Майкрософт. При нажатии одного щелчка примените предложение для автоматического обновления или создания политики условного доступа. Агенту требуется по крайней мере лицензия Microsoft Entra ID P1 и вычислительные единицы безопасности (SCU).

Требования к лицензиям

Для использования этой функции требуются лицензии Microsoft Entra ID P1. Чтобы найти нужную лицензию для ваших требований, ознакомьтесь с общими доступными функциями идентификатора Microsoft Entra.

Клиенты с лицензиями Microsoft 365 Business Premium также могут использовать функции условного доступа.

Для других продуктов и функций, взаимодействующих с политиками условного доступа, требуется соответствующее лицензирование для этих продуктов и функций, включая идентификатор рабочей нагрузки Microsoft Entra, защиту идентификаторов Microsoft Entra и Microsoft Purview.

Когда истекает срок действия лицензий, необходимых для условного доступа, политики не отключаются и не удаляются автоматически. Это плавное состояние позволяет клиентам переходить от политик условного доступа без резкого изменения их безопасности. Вы можете просматривать и удалять оставшиеся политики, но их нельзя обновить.

Параметры безопасности по умолчанию помогают защитить от атак, связанных с удостоверениями, и доступны для всех клиентов.

Концепция "Нулевого доверия"

Эта функция помогает организациям согласовывать свои идентичности с тремя руководящими принципами архитектуры нулевого доверия:

- Явная проверка

- Использование наименьших привилегий

- Предполагайте наличие бреши в системе безопасности

Дополнительные сведения о нулевом доверии и других способах выравнивания организации с руководящими принципами см. в Центре рекомендаций по нулю доверия.