Регистрация приложения управляющей программы, вызывающего веб-API

При регистрации управляющей программы необходимо знать следующую информацию.

Поддерживаемые типы счетов

При создании приложения в клиенте Microsoft Entra выберите один из следующих вариантов регистрации приложения:

- Учетные записи только в этом каталоге организации. Это наиболее распространенный вариант, поскольку управляющие программы пишутся бизнес-разработчиками (LOB).

- Учетные записи в любом каталоге организации. Этот вариант можно выбрать, если вы являетесь независимым поставщиком программного обеспечения, предоставляющим служебную программу клиентам. Для ее одобрения вам потребуются администраторы клиента заказчика.

Аутентификация — URI ответа не требуется

Если конфиденциальное клиентское приложение использует только поток учетных данных клиента, регистрация URI ответа не требуется. Он не требуется для настройки или сборки приложения. Поток учетных данных клиента не использует его.

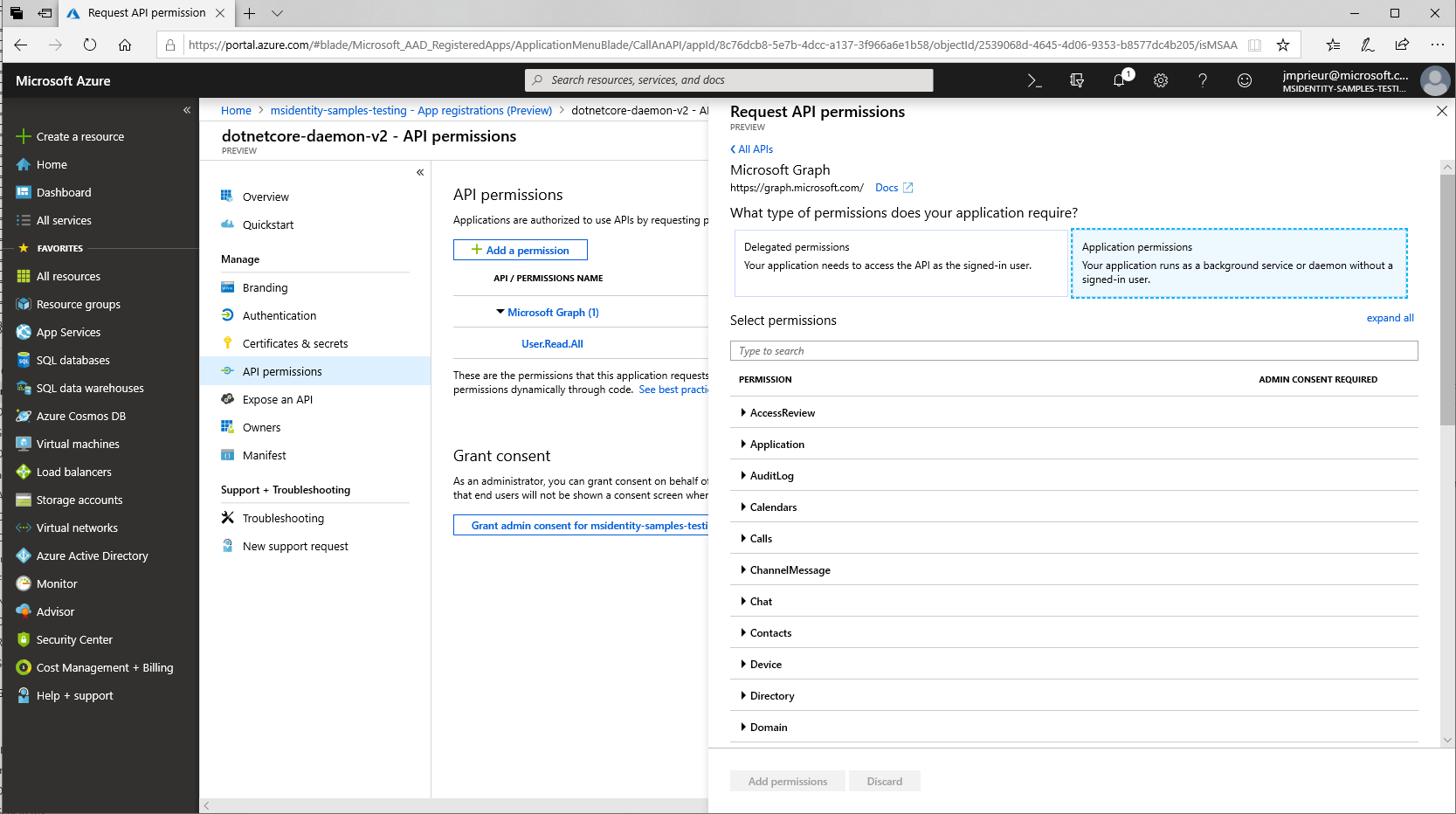

Разрешения API — разрешения приложения и согласие администратора

Управляющая программа может запрашивать только разрешения приложения для API-интерфейсов (а не делегированные разрешения). На странице разрешения API для регистрации приложения после выбора Добавить разрешение и выбора семейства API выберите Разрешения приложения, а затем выберите нужные разрешения.

Веб-API, который требуется вызвать, должен определять разрешения приложения (роли приложения), а не делегированные разрешения. Дополнительные сведения о том, как предоставить такой API, см. в разделе Защищенный веб-API: регистрация приложения — Если веб-API вызывается управляющей программой.

Для управляющей программы требуется, чтобы администратор клиента предварительно разрешил приложение, вызывающее веб-API. Администраторы клиента дают это согласие на той же странице Разрешения API, выбрав пункт Дать согласие администратора для нашей организации.

Если вы незнакомы с системой управления идентификацией и доступом (IAM) с помощью OAuth 2.0 и OpenID Connect или просто только начинаете работу с IAM на платформе удостоверений Майкрософт, вам обязательно следует прочитать следующие статьи.

Несмотря на то что ознакомление с ними не является обязательным для прохождения первого краткого руководства или учебника, они охватывают темы, являющиеся неотъемлемой частью платформы, и знакомство с ними поможет вам в создании более сложных сценариев.

Проверка подлинности и авторизация

Платформа удостоверений Майкрософт

Следующие шаги

Перейдите к следующей статье для данного сценария: Конфигурация кода приложения.