Практическое руководство. Планирование реализации присоединения к Microsoft Entra

Вы можете присоединить устройства непосредственно к идентификатору Microsoft Entra без необходимости присоединиться к локальная служба Active Directory при сохранении производительности и безопасности пользователей. Присоединение к Microsoft Entra готово к корпоративным развертываниям как в масштабе, так и в области. Единый вход (единый вход) к локальным ресурсам также доступен для устройств, присоединенных к Microsoft Entra. Дополнительные сведения см. в статье О том, как единый вход в локальные ресурсы работает на устройствах, присоединенных к Microsoft Entra.

В этой статье содержатся сведения, необходимые для планирования реализации присоединения к Microsoft Entra.

Необходимые условия

В этой статье предполагается, что вы знакомы с введением в управление устройствами в идентификаторе Microsoft Entra ID.

Планирование реализации

Чтобы спланировать реализацию присоединения к Microsoft Entra, ознакомьтесь со следующими сведениями:

- Просмотр сценариев

- Просмотр инфраструктуры удостоверений

- Оценка управления устройствами

- Общие сведения о приложениях и ресурсах

- Общие сведения о параметрах подготовки

- Настройка роуминга состояния предприятия

- Настройка условного доступа

Просмотр сценариев

Присоединение Microsoft Entra позволяет перейти к облачной модели с Windows. Если вы планируете модернизировать управление устройствами и сократить затраты на ИТ-ресурсы, связанные с устройствами, присоединение Microsoft Entra обеспечивает большую основу для достижения этих целей.

Рассмотрите возможность присоединения к Microsoft Entra, если ваши цели соответствуют следующим критериям:

- Вы внедряете Microsoft 365 в качестве набора производительности для пользователей.

- Вы хотите управлять устройствами с помощью решения для управления облачными устройствами.

- Вы хотите упростить подготовку устройств для географически распределенных пользователей.

- Вы планируете модернизировать инфраструктуру приложений.

Просмотр инфраструктуры удостоверений

Присоединение Microsoft Entra работает в управляемых и федеративных средах. Большинство организаций развертывают управляемые домены. Для сценариев управляемого домена не требуется настройка и управление сервером федерации, например службы федерации Active Directory (AD FS) (AD FS).

Управляемая среда

Управляемая среда может быть развернута с помощью синхронизации хэша паролей или сквозной проверки подлинности с помощью простого единого входа.

Федеративная среда

Федеративная среда должна иметь поставщика удостоверений, поддерживающего протоколы WS-Trust и WS-Fed:

- WS-Fed: этот протокол необходим для присоединения устройства к идентификатору Microsoft Entra.

- WS-Trust: этот протокол необходим для входа на устройство, присоединенное к Microsoft Entra.

При использовании AD FS необходимо включить следующие конечные точки WS-Trust: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Если поставщик удостоверений не поддерживает эти протоколы, присоединение Microsoft Entra не работает в собственном коде.

Заметка

В настоящее время присоединение Microsoft Entra не работает с AD FS 2019, настроенным с внешними поставщиками проверки подлинности в качестве основного метода проверки подлинности. Microsoft Entra присоединяется по умолчанию к проверке подлинности паролей в качестве основного метода, что приводит к сбоям проверки подлинности в этом сценарии.

Конфигурация пользователя

Если вы создаете пользователей в вашей учетной записью:

- Локально Active Directory необходимо синхронизировать их с идентификатором Microsoft Entra с помощью Microsoft Entra Connect.

- Идентификатор Microsoft Entra, дополнительная настройка не требуется.

Локальные имена субъектов-пользователей (UPN), отличные от имен участника-пользователя Microsoft Entra, не поддерживаются на устройствах, присоединенных к Microsoft Entra. Если пользователи используют локальную имя участника-пользователя, необходимо переключиться на использование основного имени участника-пользователя в идентификаторе Microsoft Entra.

Изменения имени участника-пользователя поддерживаются только после обновления Windows 10 2004. Пользователи на устройствах с этим обновлением не будут иметь никаких проблем после изменения имени участника-пользователя. Для устройств до обновления Windows 10 2004 пользователи будут иметь проблемы единого входа и условного доступа на своих устройствах. Для устранения этой проблемы им необходимо войти в Windows с помощью плитки "Другой пользователь" с помощью нового имени участника-пользователя.

Оценка управления устройствами

Поддерживаемые устройства

Присоединение к Microsoft Entra:

- Поддерживает устройства Windows 10 и Windows 11.

- Не поддерживается в предыдущих версиях Windows или других операционных систем. Если у вас есть устройства с Windows 7/8.1, необходимо обновить по крайней мере до Windows 10, чтобы развернуть присоединение к Microsoft Entra.

- Поддерживается для федерального стандарта обработки информации (FIPS) доверенного платформенного модуля (TPM) 2.0, но не поддерживается для доверенного платформенного модуля TPM 1.2. Если на устройствах есть TPM 1.2, необходимо отключить их, прежде чем продолжить присоединение к Microsoft Entra. Корпорация Майкрософт не предоставляет никаких средств для отключения режима FIPS для TPM, так как он зависит от производителя TPM. Обратитесь к изготовителю оборудования для поддержки.

Рекомендация. Всегда используйте последнюю версию Windows, чтобы воспользоваться преимуществами обновленных функций.

Платформа управления

Управление устройствами для устройств, присоединенных к Microsoft Entra, основано на платформе управления мобильными устройствами (MDM), такой как Intune, и ПОСТАВЩИКИ MDM. Начиная с Windows 10 есть встроенный агент MDM, который работает со всеми совместимыми решениями MDM.

Заметка

Групповые политики не поддерживаются на устройствах, присоединенных к Microsoft Entra, так как они не подключены к локальная служба Active Directory. Управление устройствами, присоединенными к Microsoft Entra, возможно только с помощью MDM

Существует два подхода к управлению устройствами, присоединенными к Microsoft Entra:

- Только MDM — устройство управляется исключительно поставщиком MDM, таким как Intune. Все политики доставляются в рамках процесса регистрации MDM. Для клиентов Microsoft Entra ID P1 или P2 или EMS регистрация MDM — это автоматический шаг, который входит в состав соединения Microsoft Entra.

- Совместное управление — устройство управляется поставщиком MDM и Microsoft Configuration Manager. В этом подходе агент Microsoft Configuration Manager устанавливается на управляемом MDM устройстве для администрирования определенных аспектов.

Если вы используете групповые политики, оцените объект групповой политики (GPO) и четность политик MDM с помощью аналитики групповой политики в Microsoft Intune.

Проверьте поддерживаемые и неподдерживаемые политики, чтобы определить, можно ли использовать решение MDM вместо групповых политик. Для неподдерживаемых политик рассмотрим следующие вопросы:

- Необходимы ли неподдерживаемые политики для устройств или пользователей, присоединенных к Microsoft Entra?

- Применимы ли неподдерживаемые политики в облачном развертывании?

Если решение MDM недоступно через коллекцию приложений Microsoft Entra, его можно добавить после процесса, описанного в интеграции Microsoft Entra с MDM.

С помощью совместного управления можно использовать Microsoft Configuration Manager для управления определенными аспектами устройств во время доставки политик с помощью платформы MDM. Microsoft Intune обеспечивает совместное управление с Microsoft Configuration Manager. Дополнительные сведения о совместном управлении для устройств Windows 10 или более новых версий см. в статье "Что такое совместное управление?". Если вы используете продукт MDM, отличный от Intune, обратитесь к поставщику MDM в применимых сценариях совместного управления.

Рекомендация. Рассмотрим только управление MDM для устройств, присоединенных к Microsoft Entra.

Общие сведения о приложениях и ресурсах

Мы рекомендуем перенести приложения из локальной среды в облако, чтобы улучшить взаимодействие с пользователем и управление доступом. Устройства, присоединенные к Microsoft Entra, могут легко предоставлять доступ к локальным и облачным приложениям. Дополнительные сведения см. в статье О том, как единый вход в локальные ресурсы работает на устройствах, присоединенных к Microsoft Entra.

В следующих разделах перечислены рекомендации по различным типам приложений и ресурсов.

Облачные приложения

Если приложение добавляется в коллекцию приложений Microsoft Entra, пользователи получают единый вход через устройства, присоединенные к Microsoft Entra. Другая конфигурация не требуется. Пользователи получают единый вход в браузеры Microsoft Edge и Chrome. Для Chrome необходимо развернуть расширение учетных записей Windows 10.

Все приложения Win32, которые:

- Использование диспетчера веб-учетных записей (WAM) для запросов маркеров также получает единый вход на устройствах, присоединенных к Microsoft Entra.

- Не полагаться на WAM может запрашивать проверку подлинности пользователей.

Локальные веб-приложения

Если ваши приложения создаются или размещаются локально, их необходимо добавить на надежные сайты браузера:

- Включение встроенной проверки подлинности Windows для работы

- Предоставление пользователям единого входа без запроса.

Если вы используете AD FS, ознакомьтесь с разделом "Проверка единого входа" и управление им с помощью AD FS.

Рекомендация. Рассмотрите возможность размещения в облаке (например, Azure) и интеграции с идентификатором Microsoft Entra для улучшения работы.

Локальные приложения, использующие устаревшие протоколы

Пользователи получают единый вход от устройств, присоединенных к Microsoft Entra, если устройство имеет доступ к контроллеру домена.

Заметка

Устройства, присоединенные к Microsoft Entra, могут легко предоставлять доступ к локальным и облачным приложениям. Дополнительные сведения см. в статье О том, как единый вход в локальные ресурсы работает на устройствах, присоединенных к Microsoft Entra.

Рекомендация. Развертывание прокси приложения Microsoft Entra для обеспечения безопасного доступа для этих приложений.

Локальные сетевые ресурсы

У пользователей есть единый вход с устройств, присоединенных к Microsoft Entra, когда устройство имеет доступ к локальному контроллеру домена. Узнайте, как это работает

Принтеры

Мы рекомендуем развернуть универсальную печать, чтобы иметь облачное решение для управления печатью без локальных зависимостей.

Локальные приложения, использующие проверку подлинности компьютера

Устройства, присоединенные к Microsoft Entra, не поддерживают локальные приложения, использующие проверку подлинности компьютера.

Рекомендация. Рассмотрите возможность выхода из эксплуатации этих приложений и переход к их современным альтернативам.

Службы удаленных рабочих столов

Подключение удаленного рабочего стола к устройствам, присоединенным к Microsoft Entra, требует, чтобы главный компьютер был присоединен либо к Microsoft Entra, либо к гибридному присоединению Microsoft Entra. Удаленный рабочий стол с несоединённого устройства или устройства, отличного от Windows, не поддерживается. Дополнительные сведения см. в статье "Подключение к удаленному компьютеру, присоединенного к Microsoft Entra"

После обновления Windows 10 2004 пользователи могут использовать удаленный рабочий стол из зарегистрированного Устройства Microsoft Entra 10 или более нового устройства на другое присоединенное к Microsoft Entra устройство.

Проверка подлинности RADIUS и Wi-Fi

В настоящее время устройства, присоединенные к Microsoft Entra, не поддерживают проверку подлинности RADIUS с помощью локального объекта компьютера и сертификата для подключения к точкам доступа Wi-Fi, так как RADIUS использует наличие локального объекта компьютера в этом сценарии. В качестве альтернативы можно использовать сертификаты, отправленные через Intune или учетные данные пользователя для проверки подлинности в Wi-Fi.

Общие сведения о параметрах подготовки

Заметка

Устройства, присоединенные к Microsoft Entra, не могут быть развернуты с помощью средства подготовки системы (Sysprep) или аналогичных средств создания образов.

Устройства, присоединенные к Microsoft Entra, можно подготовить с помощью следующих подходов:

- Самообслуживание в OOBE/Settings . В режиме самообслуживания пользователи проходят процесс присоединения к Microsoft Entra либо во время Windows Out of Box Experience (OOBE) или из параметров Windows. Дополнительные сведения см. в статье "Присоединение рабочего устройства к сети организации".

- Windows Autopilot — Windows Autopilot позволяет предварительно настроить устройства для более плавного взаимодействия с Microsoft Entra в OOBE. Дополнительные сведения см. в разделе "Обзор Windows Autopilot".

- Массовая регистрация . Массовая регистрация позволяет администратору присоединиться к Microsoft Entra с помощью средства массовой подготовки для настройки устройств. Дополнительные сведения см. в статье о массовой регистрации для устройств Windows.

Вот сравнение этих трех подходов

| Элемент | Самостоятельная настройка | Windows Autopilot | Массовая регистрация |

|---|---|---|---|

| Требовать взаимодействия с пользователем для настройки | Да | Да | Нет |

| Требовать усилий ит-специалистов | Нет | Да | Да |

| Применимые потоки | OOBE и параметры | Только OOBE | Только OOBE |

| Права локального администратора на основного пользователя | Да, по умолчанию | Конфигурируемый | Нет |

| Требовать поддержку ИЗГОТОВИТЕЛЯ устройств | Нет | Да | Нет |

| Поддерживаемые версии | 1511+ | 1709+ | 1703+ |

Выберите подход к развертыванию или подходы, просмотрите предыдущую таблицу и просмотрите следующие рекомендации по внедрению любого подхода:

- Есть ли у ваших пользователей технология, чтобы пройти через настройку самостоятельно?

- Самообслуживание лучше всего подходит для этих пользователей. Рассмотрим Windows Autopilot, чтобы улучшить взаимодействие с пользователем.

- Являются ли ваши пользователи удаленными или в корпоративной локальной среде?

- Самообслуживание или Autopilot лучше всего подходит для удаленных пользователей для настройки без необходимости.

- Предпочитаете ли вы управляемое пользователем или управляемое администратором конфигурацию?

- Массовая регистрация лучше подходит для развертывания на основе администратора, чтобы настроить устройства перед передачой пользователям.

- Вы покупаете устройства с 1-2 OEMS или имеете широкий спектр устройств OEM?

- При приобретении ограниченных изготовителей оборудования, которые также поддерживают Autopilot, вы можете воспользоваться более жесткой интеграцией с Autopilot.

Настройка параметров устройства

Центр администрирования Microsoft Entra позволяет управлять развертыванием устройств, присоединенных к Microsoft Entra в вашей организации. Чтобы настроить связанные параметры, перейдите к параметрам устройств удостоверений>>всех устройств.> Подробнее

Пользователи могут присоединить устройства к идентификатору Microsoft Entra

Задайте для этого параметра значение All или Selected в зависимости от области развертывания и того, кто вы хотите настроить присоединенное устройство Microsoft Entra.

Дополнительные локальные администраторы на устройствах, присоединенных к Microsoft Entra

Выберите выбранный и выбирает пользователей, которые необходимо добавить в группу локальных администраторов на всех устройствах, присоединенных к Microsoft Entra.

Требовать многофакторную проверку подлинности (MFA) для присоединения устройств

Выберите "Да , если требуется, чтобы пользователи выполняли многофакторную проверку подлинности при присоединении устройств к идентификатору Microsoft Entra.

Рекомендация. Используйте действие "Регистрация или присоединение пользователей" в условном доступе для применения MFA для присоединения устройств.

Настройка параметров мобильности

Прежде чем настроить параметры мобильности, сначала необходимо добавить поставщика MDM.

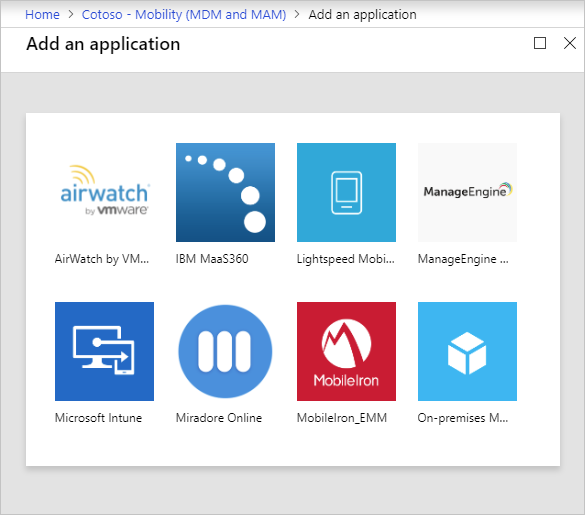

Чтобы добавить поставщика MDM, выполните следующее:

На странице идентификатора Записи Майкрософт в разделе "Управление" выберите

Mobility (MDM and MAM).Выберите " Добавить приложение".

Выберите поставщика MDM из списка.

Выберите поставщика MDM, чтобы настроить связанные параметры.

Область пользователя MDM

Выберите некоторые или все в зависимости от области развертывания.

В зависимости от области происходит одно из следующих действий:

- Пользователь находится в области MDM: если у вас есть подписка Microsoft Entra ID P1 или P2, регистрация MDM автоматизирована вместе с присоединением Microsoft Entra. Все пользователи с заданной областью должны иметь соответствующую лицензию для MDM. Если регистрация MDM завершается сбоем в этом сценарии, присоединение Microsoft Entra откатится.

- Пользователь не находится в области MDM: если пользователи не входят в область MDM, присоединение Microsoft Entra завершается без регистрации MDM. Эта область приводит к неуправляемым устройствам.

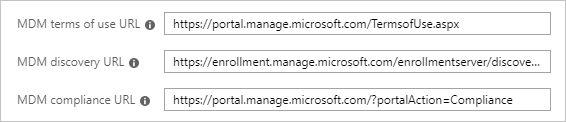

URL-адреса MDM

Существует три URL-адреса, связанные с конфигурацией MDM:

- Условия использования MDM

- URL-адрес обнаружения MDM

- URL-адрес соответствия MDM

Каждый URL-адрес имеет предопределенное значение по умолчанию. Если эти поля пусты, обратитесь к поставщику MDM для получения дополнительных сведений.

Параметры MAM

Управление мобильными приложениями (MAM) не применяется к присоединению к Microsoft Entra.

Настройка роуминга состояния предприятия

Если вы хотите включить перемещение состояния в идентификатор Microsoft Entra, чтобы пользователи могли синхронизировать свои параметры на разных устройствах, см. статью "Включить перемещение состояния предприятия" в идентификаторе Microsoft Entra.

Рекомендация. Включите этот параметр даже для гибридных устройств, присоединенных к Microsoft Entra.

Настройка условного доступа

Если у вас есть поставщик MDM, настроенный для устройств, присоединенных к Microsoft Entra, поставщик помечает устройство как соответствующее, как только устройство находится под управлением.

Эту реализацию можно использовать для требования управляемых устройств для доступа к облачным приложениям с помощью условного доступа.