Управление удостоверениями устройств с помощью Центра администрирования Microsoft Entra

Идентификатор Microsoft Entra предоставляет центральное место для управления удостоверениями устройств и мониторингом связанных сведений о событиях.

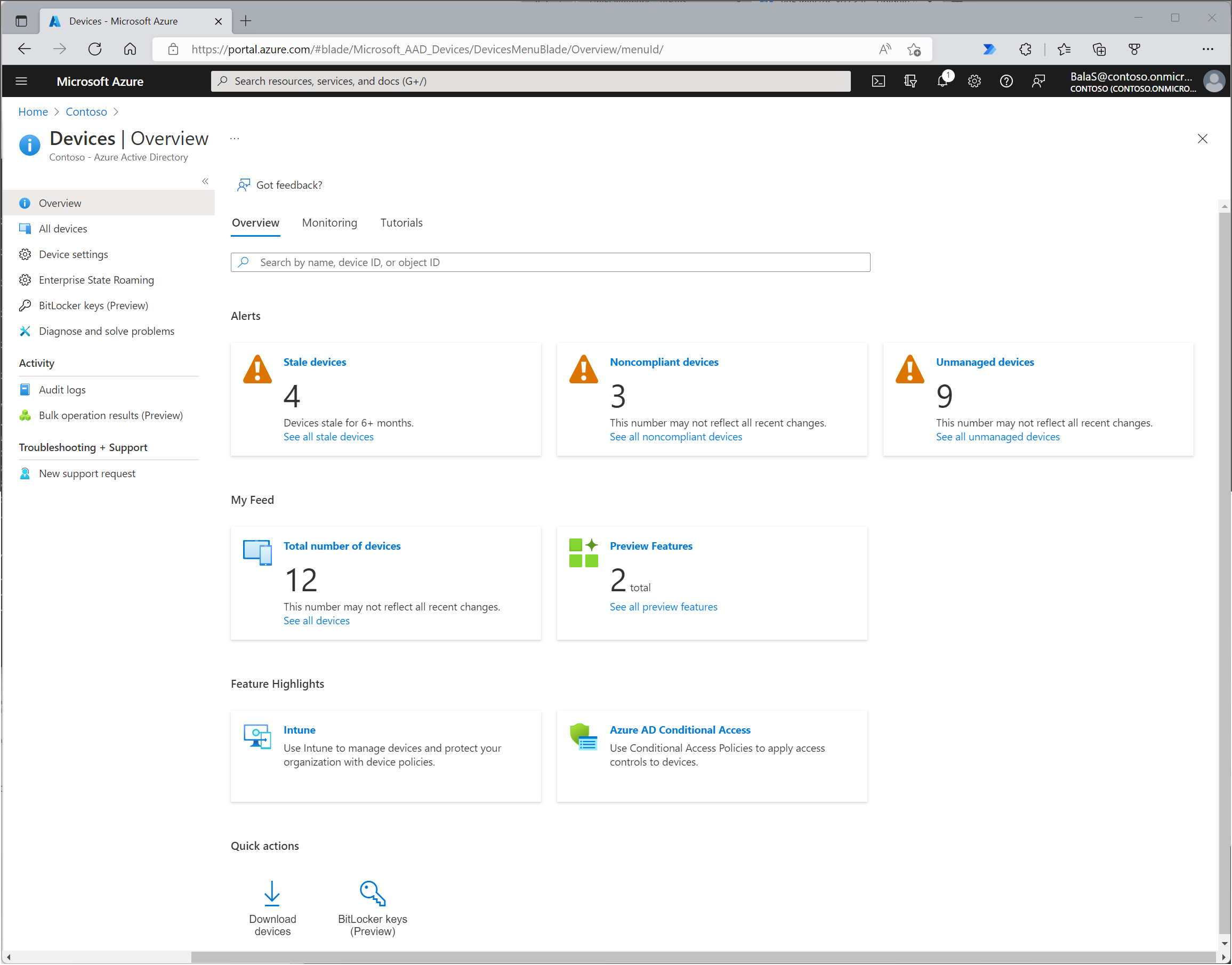

Вы можете получить доступ к общим сведениям об устройствах, выполнив следующие действия:

- Войдите в Центр администрирования Microsoft Entra как минимум глобальный читатель.

- Перейдите к обзору устройств>удостоверений.>

В разделе "Общие сведения об устройствах" можно просмотреть общее число устройств, а также количество неактивных устройств, несоответствующих устройств и неуправляемых устройств. Он предоставляет ссылки на Intune, условный доступ, ключи BitLocker и базовый мониторинг.

Количество устройств на странице обзора не обновляется в режиме реального времени. Изменения должны отражаться каждые несколько часов.

Из этого расположения вы можете перейти в раздел Все устройства для выполнения следующих задач:

- Определите устройства, в том числе:

- Устройства, присоединенные или зарегистрированные в идентификаторе Microsoft Entra.

- устройства, развернутые с помощью Windows Autopilot;

- принтеры, использующие универсальную печать.

- Выполнение задач управления удостоверениями устройств, таких как включение, отключение, удаление и управление.

- Параметры управления принтерами и Windows Autopilot ограничены в идентификаторе Microsoft Entra. Эти устройства должны управляться из соответствующих им интерфейсов администратора.

- Настройка параметров устройства.

- Включение или отключение службы Enterprise State Roaming.

- Проверка журналов аудита, связанных с устройствами.

- Скачайте устройства.

Совет

Гибридные устройства Microsoft Entra, присоединенные к Windows 10 или более новым, не имеют владельца, если основной пользователь не установлен в Microsoft Intune. Если вы ищете устройство по владельцу и оно не обнаруживается, выполните поиск по коду устройства.

Если вы видите устройство, гибридное присоединенное к Microsoft Entra с состоянием "Ожидание" в зарегистрированном столбце, устройство было синхронизировано из Microsoft Entra Подключение и ожидает завершения регистрации от клиента. Узнайте , как спланировать реализацию гибридного соединения Microsoft Entra. Дополнительные сведения см. в статье Часто задаваемые вопросы об управлении устройством.

Для некоторых устройств iOS, имена которых содержат апострофы, можно использовать другие знаки, которые выглядят как апострофы. Поэтому поиск таких устройств является немного сложным. Если не отображаются правильные результаты поиска, убедитесь, что строка поиска содержит соответствующий символ апострофа.

Управление устройством Intune

Если у вас есть права на управление устройствами в Intune, вы можете управлять устройствами, для которых управление мобильными устройствами указано как Microsoft Intune. Если устройство не зарегистрировано в Microsoft Intune, параметр "Управление " недоступен.

Включение или отключение устройства Microsoft Entra

Включить или отключить устройства можно двумя способами:

- На панели инструментов на странице Все устройства после выбора одного или нескольких устройств.

- На панели инструментов после детализации для определенного устройства.

Важно!

- Для включения или отключения устройства необходимо быть глобальным Администратор istrator, Intune Администратор istrator или облачным устройством Администратор istrator в Идентификаторе Microsoft Entra.

- Отключение устройства предотвращает проверку подлинности с помощью идентификатора Microsoft Entra. Это предотвращает доступ к ресурсам Microsoft Entra, защищенным условным доступом на основе устройств, и использовать Windows Hello для бизнеса учетные данные.

- Отключение устройства приведет к отмене основного маркера обновления (PRT) и всех маркеров обновления на устройстве.

- Принтеры не могут быть включены или отключены в идентификаторе Microsoft Entra.

Удаление устройства Microsoft Entra

Существует два способа удаления устройства:

- На панели инструментов на странице Все устройства после выбора одного или нескольких устройств.

- На панели инструментов после детализации для определенного устройства.

Важно!

- Для удаления устройства необходимо быть облачным устройством Администратор istrator, Intune Администратор istrator, Windows 365 Администратор istrator или Global Администратор istrator в Идентификаторе Microsoft Entra.

- Принтеры и устройства Windows Autopilot не могут быть удалены в идентификаторе Microsoft Entra.

- Удаление устройства:

- Запрещает доступ к ресурсам Microsoft Entra.

- Удаляет все сведения, присоединенные к устройству. Например, ключи BitLocker для устройств Windows.

- Является невосстанавливаемым действием. Мы не рекомендуем использовать его, если оно не требуется.

Если устройство управляется в другом центре управления, например Microsoft Intune, убедитесь, что оно очищается или удаляется перед удалением. Ознакомьтесь со статьей Управление неактивными устройствами перед их удалением.

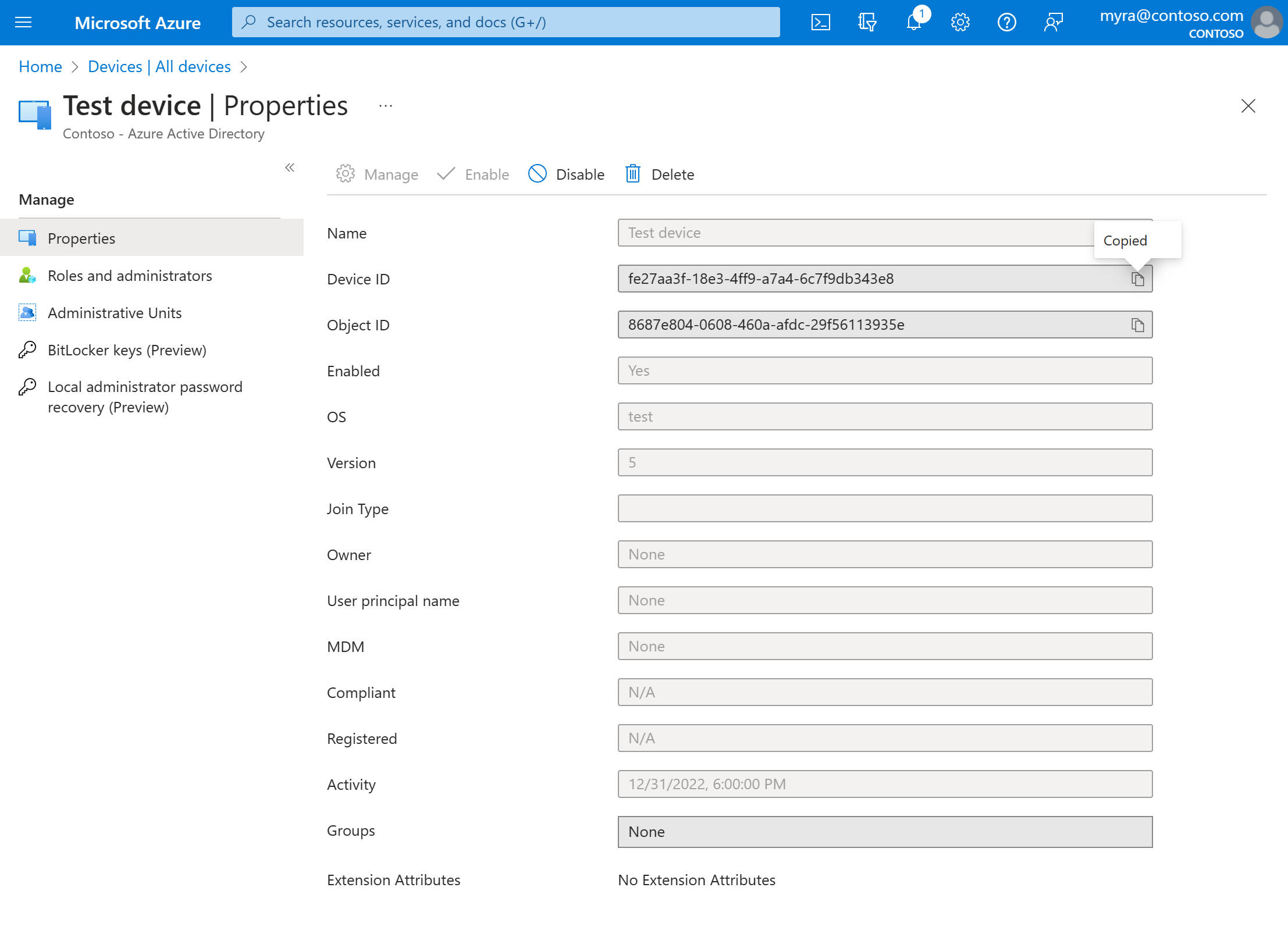

Просмотр и копирование кода устройства

С помощью кода устройства можно проверять соответствующие сведения об устройстве или устранять неполадки, используя PowerShell. Чтобы перейти к функции копирования, выберите устройство.

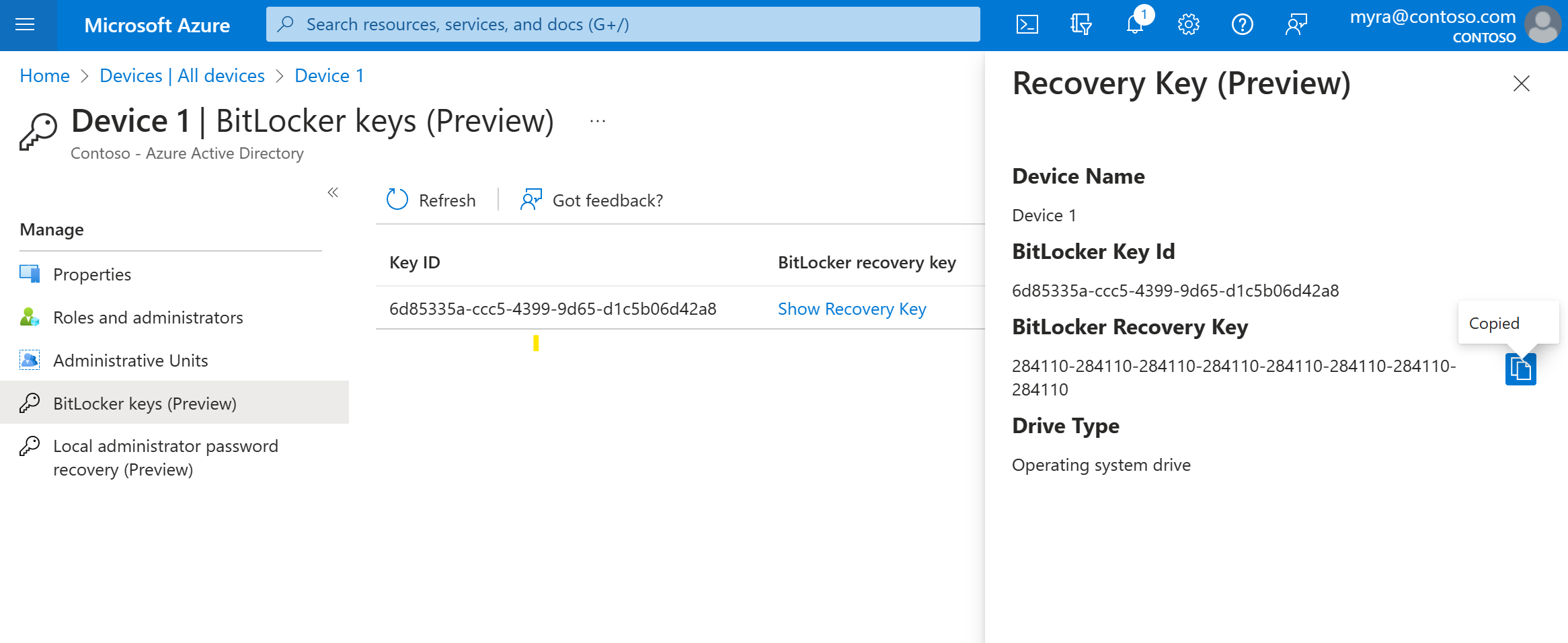

Просмотр и копирование ключей BitLocker

Вы можете просмотреть и скопировать ключи BitLocker, чтобы дать пользователям возможность восстановить свои зашифрованные диски. Эти ключи доступны только для устройств Windows, которые шифруются и хранят их ключи в идентификаторе Microsoft Entra. Эти ключи можно найти в сведениях об устройстве, выбрав параметр Показать ключ восстановления. При нажатии кнопки "Показать ключ восстановления" создается запись журнала аудита, которую можно найти в KeyManagement категории.

Чтобы просмотреть или скопировать ключи BitLocker, необходимо быть владельцем устройства или иметь одну из следующих ролей:

- Администратор облачных устройств

- Глобальный администратор

- Администратор службы технической поддержки

- Администратор службы Intune

- Администратор безопасности

- Читатель сведений о безопасности

Просмотр и фильтрация устройств

Список устройств можно отфильтровать по следующим атрибутам:

- Включенное состояние

- Состояние соответствия

- Тип присоединения (присоединено к Microsoft Entra, гибридное присоединение к Microsoft Entra, зарегистрировано Microsoft Entra)

- Метка активности

- Тип ОС и версия ОС

- Windows отображается для устройств Windows 11 и Windows 10 (с КБ5006738).

- Windows Server отображается для поддерживаемых версий, управляемых с помощью Microsoft Defender для конечной точки.

- Тип устройства (принтер, защищенная виртуальная машина, общее устройство, зарегистрированное устройство)

- MDM

- Autopilot

- Атрибуты расширения

- Административная единица

- Ответственное лицо

Скачивание устройств

Глобальные читатели, администраторы облачных устройств, администраторы Intune и глобальные администраторы могут использовать параметр Скачать устройства для экспорта CSV-файла, который содержит список устройств. Вы можете применить фильтры, чтобы определить, какие устройства следует добавить в список. Если вы не применяете фильтры, отображаются все устройства. Задача экспорта может выполняться в течение часа в зависимости от выбранных параметров. Если задача экспорта занимает более 1 часа, она завершается ошибкой и файл не выводится.

Экспортированный список содержит эти атрибуты удостоверения устройства:

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

Для задачи экспорта можно применить следующие фильтры:

- Включенное состояние

- Состояние соответствия

- Тип соединения

- Метка активности

- Тип ОС

- Тип устройства

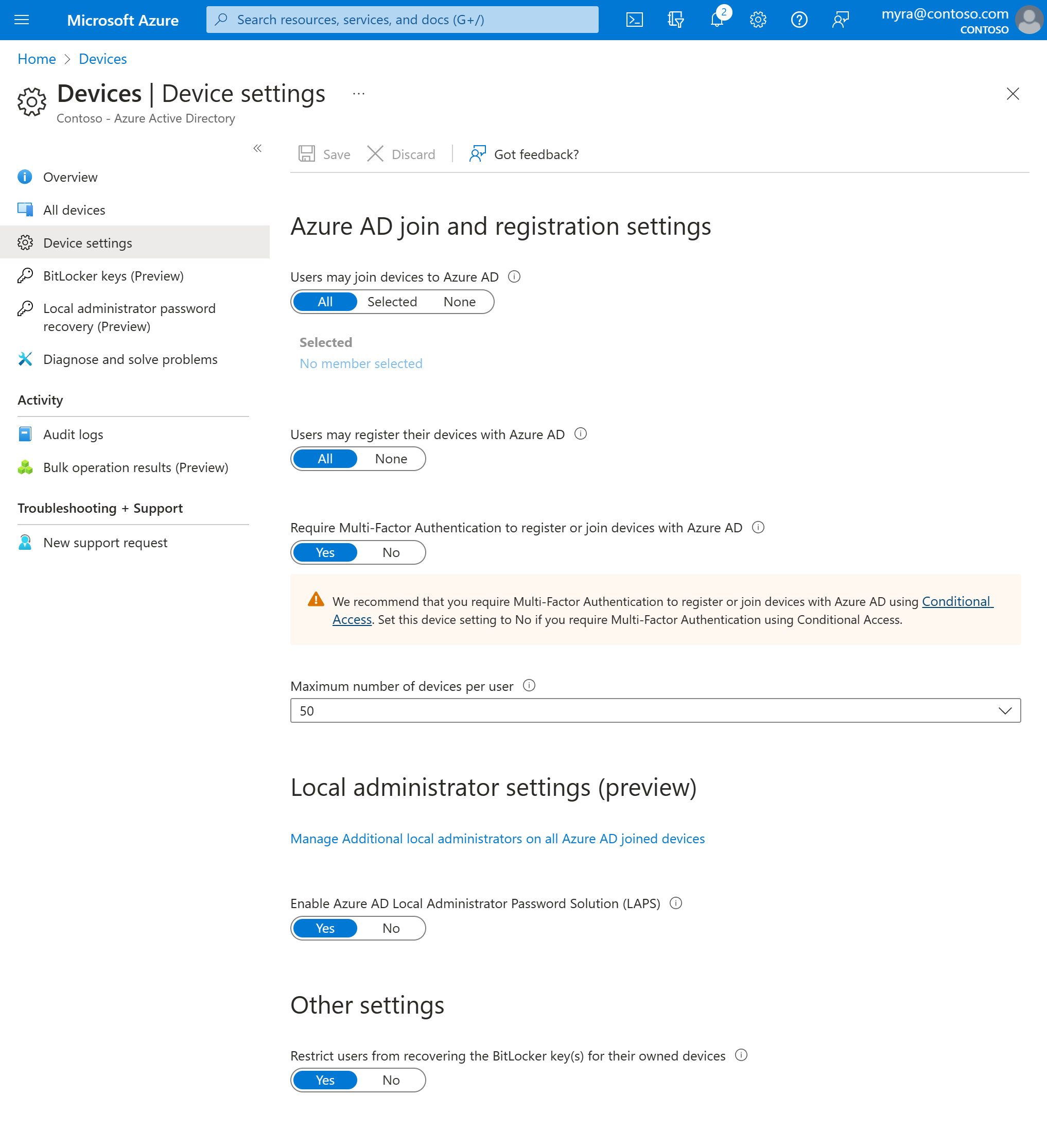

Настройка параметров устройства

Если вы хотите управлять удостоверениями устройств с помощью Центра администрирования Microsoft Entra, устройства должны быть зарегистрированы или присоединены к идентификатору Microsoft Entra. Администратор может управлять процессом регистрации и присоединения устройств, задав перечисленные ниже параметры устройства.

Для просмотра параметров устройства необходимо назначить одну из следующих ролей:

- Глобальный администратор

- Глобальный читатель

- Администратор облачных устройств

- Администратор Intune

- Администратор Windows 365

- Рецензент каталога

Для управления параметрами устройства необходимо назначить одну из следующих ролей:

- Глобальный администратор

- Администратор облачных устройств

Пользователи могут присоединяться к устройствам с идентификатором Microsoft Entra. Этот параметр позволяет выбрать пользователей, которые могут зарегистрировать свои устройства в качестве присоединенных к Microsoft Entra устройств. Значение этого параметра по умолчанию — Все.

Примечание.

Пользователи могут присоединять устройства к параметру идентификатора Microsoft Entra, применимы только к присоединению к Microsoft Entra в Windows 10 или более поздней версии. Этот параметр не применяется к гибридным устройствам, присоединенным к Microsoft Entra виртуальным машинам в Azure или устройствам, присоединенным к Microsoft Entra, которые используют режим самостоятельного развертывания Windows Autopilot, так как эти методы работают в пользовательском контексте.

Пользователи могут зарегистрировать свои устройства с идентификатором Microsoft Entra ID: необходимо настроить этот параметр, чтобы разрешить пользователям регистрировать устройства Windows 10 или более новые личные, iOS, Android и macOS с помощью идентификатора Microsoft Entra ID. Если выбрать None, устройства не могут зарегистрировать с помощью идентификатора Microsoft Entra. Для регистрации в Microsoft Intune или службе управления мобильными устройствами для Microsoft 365 требуется регистрация. Если вы настроили какую-либо из этих служб, будет выбран пункт Все, а вариант Нет будет отключен.

Требуется многофакторная проверка подлинности для регистрации или соединения устройств с идентификатором Microsoft Entra:

- Мы рекомендуем организациям использовать действие пользователя Регистрация или присоединение устройств в условном доступе для применения многофакторной проверки подлинности. Если вы используете политику условного доступа для использования многофакторной проверки подлинности, для этого параметра необходимо установить значение Нет.

- Этот параметр позволяет указать, должны ли пользователи предоставлять другой фактор проверки подлинности для присоединения или регистрации устройств в идентификаторе Microsoft Entra. Значение по умолчанию — No. Рекомендуется требовать многофакторную проверку подлинности при регистрации или присоединении устройства. Перед включением многофакторной проверки подлинности для этой службы необходимо убедиться, что она настроена для пользователей, которые регистрируют свои устройства. Дополнительные сведения о службах многофакторной проверки подлинности Microsoft Entra см. в статье о начале работы с многофакторной проверкой подлинности Microsoft Entra. Этот параметр может не работать со сторонними поставщиками удостоверений.

Примечание.

Требование многофакторной проверки подлинности для регистрации или соединения устройств с параметром идентификатора Microsoft Entra применяется к устройствам, присоединенным (с некоторыми исключениями) или зарегистрированным Microsoft Entra. Этот параметр не применяется к гибридным устройствам, присоединенным к Microsoft Entra виртуальным машинам в Azure или устройствам, присоединенным к Microsoft Entra, которые используют режим самостоятельного развертывания Windows Autopilot.

Максимальное количество устройств: этот параметр позволяет выбрать максимальное количество присоединенных к Microsoft Entra устройств или зарегистрированных устройств Microsoft Entra, которые пользователь может иметь в идентификаторе Microsoft Entra. Если пользователи достигли этого ограничения, они не смогут добавить больше устройств, пока не будет удалено одно или несколько из доступных устройств. Значение по умолчанию — 50. Значение можно увеличить до 100. Если ввести значение выше 100, идентификатор Microsoft Entra задает для него значение 100. Кроме того, можно использовать значение Без ограничений, чтобы снять ограничения, кроме существующих ограничений по квотам.

Примечание.

Максимальное число параметров устройств применяется к устройствам, присоединенным к Microsoft Entra или зарегистрированным Microsoft Entra. Этот параметр не применяется к гибридным устройствам, присоединенным к Microsoft Entra.

Дополнительные локальные администраторы на устройствах, присоединенных к Microsoft Entra. Этот параметр позволяет выбрать пользователей, которым предоставлены права локального администратора на устройстве. Эти пользователи добавляются в роль устройств Администратор istrator в идентификаторе Microsoft Entra. Глобальные Администратор istrators в идентификаторе Microsoft Entra ID и владельцах устройств по умолчанию предоставляют права локального администратора. Этот вариант — это возможность выпуска premium, доступная через продукты, такие как Microsoft Entra ID P1 или P2 и Enterprise Mobility + Security.

Включение решения паролей microsoft Entra Local Администратор istrator (LAPS) (предварительная версия): LAPS — это управление паролями локальных учетных записей на устройствах Windows. LAPS предоставляет решение для безопасного управления и получения встроенного пароля локального администратора. С облачной версией LAPS клиенты могут включить хранение и смену паролей локального администратора для устройств гибридного соединения Microsoft Entra ID и Microsoft Entra. Сведения об управлении LAPS в идентификаторе Microsoft Entra см . в этой статье.

Ограничить восстановление ключей BitLocker для своих собственных устройств пользователями, не являющихся администраторами: Администратор могут блокировать самостоятельный доступ к ключу BitLocker зарегистрированного владельца устройства. Пользователи по умолчанию без разрешения на чтение BitLocker не могут просматривать или копировать ключи BitLocker для своих собственных устройств. Для обновления этого параметра необходимо быть глобальным Администратор istrator или привилегированным Администратор istrator.

Enterprise State Roaming. Сведения об этом параметре см. в обзорной статье.

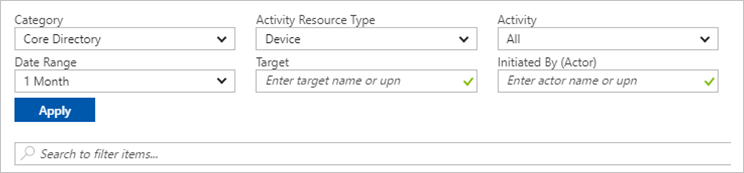

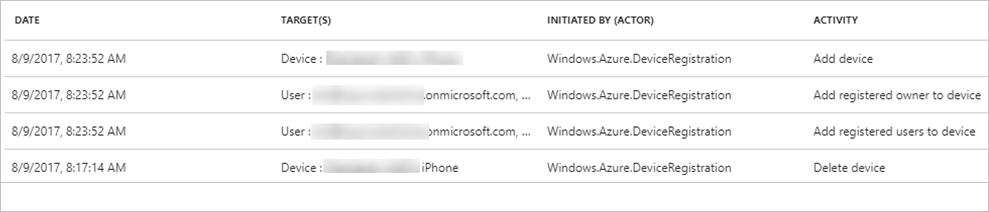

Журналы аудита

Действия устройства отображаются в журналах действий. В эти журналы записываются действия, активированные службой регистрации устройств и пользователями:

- создание устройства и добавление владельцев или пользователей устройства;

- изменение параметров устройства;

- операции с устройством, например удаление или обновление устройства.

Точка входа к данным аудита — это журналы аудита в разделе Действие на странице Устройства.

Журнал аудита содержит представление списка по умолчанию, в котором отображаются:

- Дата и время выполнения действия.

- Целевые объекты.

- Инициатор или субъект действия.

- Действие.

Представление списка можно настроить, выбрав Столбцы на панели инструментов.

Чтобы сократить сообщаемые данные до подходящего уровня, можно отфильтровать их с помощью следующих полей:

- Категория

- Тип ресурса действия

- Деятельность

- Date Range (Диапазон дат)

- Целевой объект

- Кем инициировано (субъект)

Кроме того, можно выполнять поиск конкретных записей.