Настройка гибридного соединения Microsoft Entra

Подключение устройств к идентификатору Microsoft Entra обеспечивает максимальную производительность пользователей с помощью единого входа в облаке и локальных ресурсах. В то же время вы можете защитить доступ к ресурсам с помощью условного доступа.

Необходимые компоненты

- Microsoft Entra Connect версии 1.1.819.0 или более поздней.

- Не исключайте атрибуты устройства по умолчанию из конфигурации синхронизации Microsoft Entra Connect. Дополнительные сведения об атрибутах устройств по умолчанию, синхронизированных с идентификатором Microsoft Entra Connect, см. в статье "Атрибуты, синхронизированные Microsoft Entra Connect".

- Если объекты компьютеров устройств, к которым вы хотите присоединиться к гибридным устройствам Microsoft Entra, относятся к определенным подразделениям ,настройте правильные подразделения для синхронизации в Microsoft Entra Connect. Дополнительные сведения о синхронизации объектов компьютеров с помощью Microsoft Entra Connect см. в разделе "Фильтрация на основе подразделения".

- Учетные данные администратора гибридных удостоверений для клиента Microsoft Entra.

- Учетные данные администратора предприятия для каждого локального леса в доменных службах Active Directory.

- (Для федеративных доменов) Версия не ниже Windows Server 2012 R2 с установленными службами федерации Active Directory (AD FS).

- Пользователи могут зарегистрировать свои устройства с помощью идентификатора Microsoft Entra. Дополнительные сведения об этом параметре можно найти в разделе Настройка параметров устройств статьи Управление удостоверениями устройств с помощью портала Azure.

Требования к сетевому подключению.

Для гибридного присоединения к Microsoft Entra требуется, чтобы у устройств был доступ к следующим ресурсам Майкрософт из сети организации:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(если вы используете или планируете использовать простой единый вход).- Служба токенов безопасности вашей организации (STS) (для федеративных доменов).

Предупреждение

Если в организации используются прокси-серверы, которые перехватывают SSL-трафик для таких сценариев, как защита от потери данных или ограничения клиента Microsoft Entra, убедитесь, что трафик https://device.login.microsoftonline.com будет исключен из прерывания и проверки TLS. Сбой исключения этого URL-адреса может вызвать вмешательство в проверку подлинности сертификата клиента, вызвать проблемы с регистрацией устройства и условным доступом на основе устройств.

Если вашей организации требуется доступ к Интернету через исходящий прокси-сервер, можно использовать автоматическое обнаружение веб-прокси (WPAD) для включения Windows 10 или более новых компьютеров для регистрации устройств с помощью идентификатора Microsoft Entra. Если возникли проблемы при настройке и управлении WPAD, см. статью об устранении неполадок с автоматическим обнаружением здесь.

Если вы не используете WPAD, параметры прокси-сервера WinHTTP можно настроить на компьютере с помощью объекта групповой политики (GPO), начиная с Windows 10 версии 1709. Дополнительные сведения см. в статье Развертывание параметров прокси-сервера WinHTTP с помощью объекта групповой политики.

Примечание.

Если вы настроите параметры прокси-сервера на компьютере с помощью параметров WinHTTP, любые компьютеры, которым не удается подключиться к настроенному прокси-серверу, не смогут подключиться к Интернету.

Если вашей организации требуется доступ в Интернет через исходящий прокси-сервер с аутентификацией, необходимо убедиться, что ваши компьютеры с Windows 10 или более поздней версии могут успешно пройти проверку подлинности на этом прокси-сервере. Так как компьютеры с Windows 10 или более поздней версии выполняют регистрацию устройства с использованием контекста компьютера, необходимо настроить проверку подлинности для исходящего прокси-сервера с использованием контекста компьютера. Обратитесь к поставщику исходящего прокси-сервера, чтобы узнать требования к конфигурации.

Проверьте, есть ли у устройств доступ к указанным выше ресурсам Майкрософт под системной учетной записью с помощью скрипта проверки подключения при регистрации устройств.

Управляемые домены

Мы считаем, что большинство организаций развертывают гибридное соединение Microsoft Entra с управляемыми доменами. Управляемые домены используют синхронизацию хэша паролей (PHS) или сквозную проверку подлинности (PTA) с простым единым входом. В сценариях с управляемыми доменами не нужно настраивать сервер федерации.

Настройка гибридного соединения Microsoft Entra с помощью Microsoft Entra Connect для управляемого домена:

Откройте Microsoft Entra Connect и нажмите кнопку "Настроить".

На странице Дополнительные задачи выберите раздел Настройка параметров устройств, а затем нажмите кнопку Далее.

В разделе Обзор нажмите кнопку Далее.

В разделе "Подключение к идентификатору Microsoft Entra" введите учетные данные администратора гибридного удостоверения для клиента Microsoft Entra.

В параметрах устройства выберите "Настройка гибридного соединения Microsoft Entra" и нажмите кнопку "Далее".

На странице Операционные системы устройств выберите операционные системы, используемые устройствами в вашей среде Active Directory, и нажмите кнопку Далее.

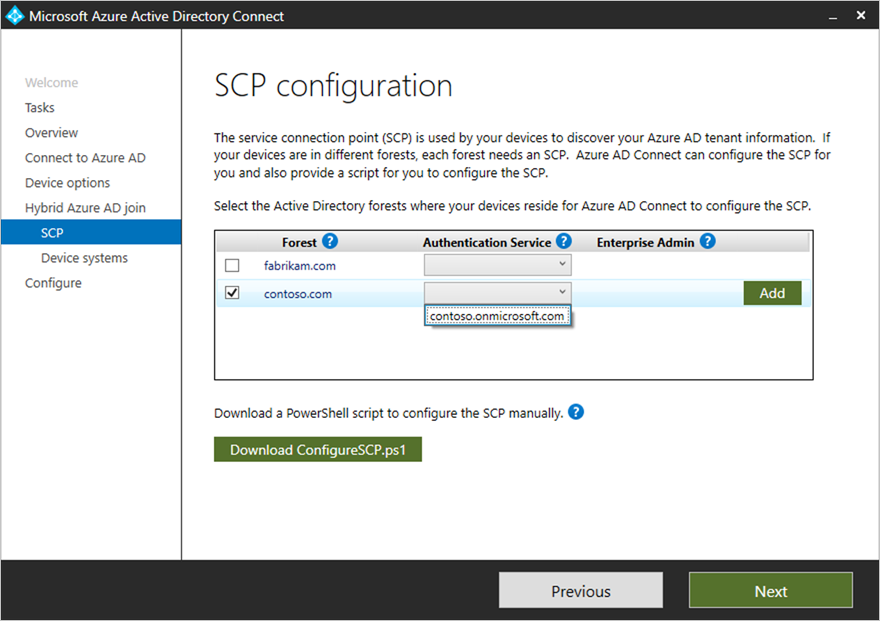

В конфигурации SCP для каждого леса, в котором требуется Microsoft Entra Connect настроить точку подключения службы (SCP), выполните следующие действия и нажмите кнопку "Далее".

- Щелкните Лес.

- Щелкните Служба проверки подлинности.

- Выберите Добавить, чтобы ввести учетные данные администратора предприятия.

На странице Готово к настройке нажмите кнопку Настроить.

На странице Конфигурация завершена нажмите кнопку Выйти.

Федеративные домены

В федеративной среде должен быть поставщик удостоверений, поддерживающий следующие требования. Это не относится к федеративной среде, в которой используются службы федерации Active Directory (AD FS).

- Утверждение WIAORMULTIAUTHN: это утверждение необходимо для гибридного соединения Microsoft Entra для устройств нижнего уровня Windows.

- Протокол WS-Trust: этот протокол необходим для проверки подлинности текущих гибридных устройств Microsoft Entra, присоединенных к Windows, с идентификатором Microsoft Entra. При использовании AD FS нужно включить следующие конечные точки WS-Trust:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Предупреждение

Также нужно включить adfs/services/trust/2005/windowstransport и adfs/services/trust/13/windowstransport, но только в качестве конечных точек с подключением к интрасети. Их НЕЛЬЗЯ предоставлять как конечные точки с подключением к экстрасети через прокси-сервер веб-приложения. Дополнительные сведения см. в статье об отключении конечных точек WS-Trust в Windows на прокси-сервере. В разделе Служба>Конечные точки вы можете увидеть, какие конечные точки активированы в консоли управления AD FS.

Настройка гибридного соединения Microsoft Entra с помощью Microsoft Entra Connect для федеративной среды:

Откройте Microsoft Entra Connect и нажмите кнопку "Настроить".

На странице Дополнительные задачи выберите Настройка параметров устройств, а затем Далее.

На странице обзора нажмите кнопку Далее.

На странице "Подключение к идентификатору Microsoft Entra" введите учетные данные администратора гибридного удостоверения для клиента Microsoft Entra, а затем нажмите кнопку "Далее".

На странице параметров устройства выберите "Настройка гибридного соединения Microsoft Entra" и нажмите кнопку "Далее".

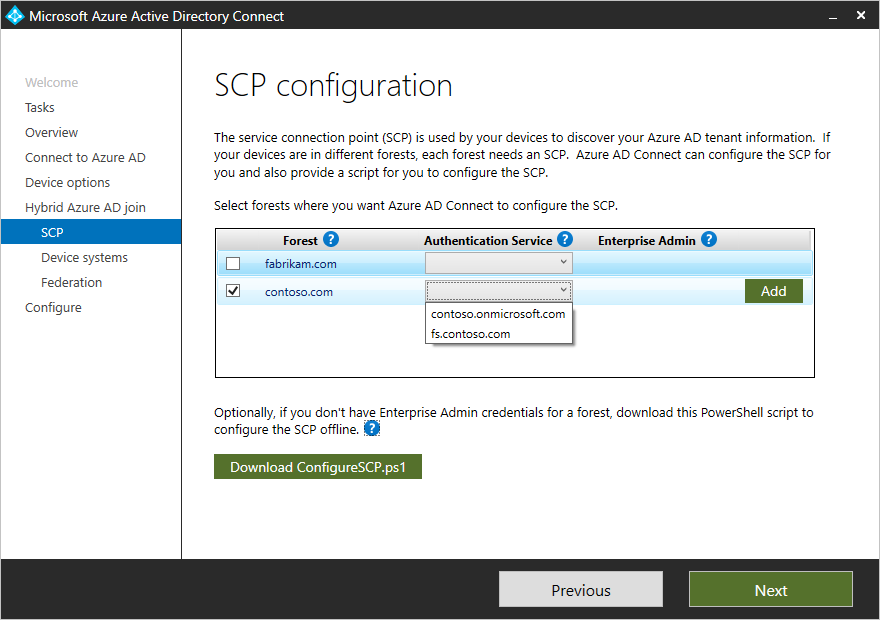

На странице SCP выполните приведенные ниже действия, а затем выберите Далее:

- Выберите лес.

- Выберите службу аутентификации. Необходимо выбрать сервер AD FS, если у вашей организации нет исключительно windows 10 или более новых клиентов, и вы настраиваете синхронизацию компьютеров и устройств, или ваша организация использует простой единый вход.

- Выберите Добавить, чтобы ввести учетные данные администратора предприятия.

На странице Операционные системы устройств выберите операционные системы, используемые устройствами в вашей среде Active Directory, и нажмите кнопку Далее.

На странице Настройка службы федерации введите учетные данные администратора AD FS и нажмите кнопку Далее.

На странице Готово к настройке выберите Настроить.

На странице Конфигурация завершена выберите Выйти.

Предостережения, касающиеся федерации

При использовании Windows 10 1803 или более поздней версии, если мгновенное гибридное соединение Microsoft Entra для федеративной среды с помощью AD FS завершается сбоем, мы используем Microsoft Entra Connect для синхронизации объекта компьютера в Идентификаторе Microsoft Entra, чтобы завершить регистрацию устройства для гибридного соединения Microsoft Entra.

Другие сценарии

Организации могут протестировать гибридное соединение Microsoft Entra в подмножестве своей среды до полного развертывания. Действия по завершению целевого развертывания см. в статье Microsoft Entra hybrid join targeted deployment. Организации должны включить выборку пользователей из различных ролей и профилей в эту пилотную группу. Целевое развертывание помогает определить все проблемы, которые ваш план может не решить, прежде чем включить всю организацию.

Некоторые организации могут не использовать Microsoft Entra Connect для настройки AD FS. Действия по настройке утверждений вручную приведены в статье "Настройка гибридного соединения Microsoft Entra" вручную.

Облако для государственных организаций США (включительно GCCHigh и DoD)

Для организаций в Azure для государственных организаций гибридное соединение Microsoft Entra требует, чтобы устройства имели доступ к следующим ресурсам Майкрософт из сети вашей организации:

https://enterpriseregistration.windows.netиhttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(если вы используете или планируете использовать простой единый вход).

Устранение неполадок гибридного соединения Microsoft Entra

Если возникают проблемы с завершением гибридного соединения Microsoft Entra для устройств Windows, присоединенных к домену, см. следующие статьи:

- Устранение неполадок с устройствами с помощью команды dsregcmd

- Устранение неполадок гибридного соединения Microsoft Entra для текущих устройств Windows

- Устранение неполадок гибридного соединения Microsoft Entra для устройств с нижней версией Windows

- Устранение неполадок с состоянием ожидающего устройства