Устранение неполадок в службе совместной работы Microsoft Entra B2B

Ниже приведены некоторые средства устранения распространенных проблем с совместной работой Microsoft Entra B2B.

Гостю не удается войти в систему с кодом ошибки AADSTS50020

Если гостевой пользователь из поставщика удостоверений (IdP) не может войти в клиент ресурса в идентификаторе Microsoft Entra ID и получает код ошибки AADSTS50020, возможны несколько причин. См. сведения в статье об устранении неполадок AADSTS50020.

Пользователь с прямым соединением B2B не может получить доступ к общему каналу (ошибка AADSTS90071)

Если при попытке подключиться к общему каналу Teams другой организации с прямым соединением B2B возникает следующее сообщение об ошибке, это означает, что параметры доверия многофакторной проверки подлинности не были настроены внешней организацией:

Организация, к которой вы хотите подключиться, должна обновить свои параметры, чтобы разрешить вам войти в систему.

AADSTS90071: администратор из <организации> должен обновить параметры доступа, чтобы принять входящую многофакторную проверку подлинности.

Организация, в которой размещен общий канал Teams, должна включить параметр доверия для многофакторной проверки подлинности, чтобы разрешить доступ пользователям с прямым соединением B2B. Параметры доверия можно задать в параметрах доступа между клиентами организации.

При настройке параметров доступа между клиентами появляется ошибка с сообщением вида "Невозможно обновить политику из-за ограничения на объекты".

Если при настройке параметров доступа между клиентами возникает ошибка "Невозможно обновить политику из-за ограничения на объекты", это означает, что вы достигли установленного ограничения на объекты политики в 25 КБ. Мы работаем над увеличением этого ограничения. Если вы хотите оценить, насколько вы приблизились к существующему лимиту в текущей политике, выполните следующее.

Откройте Microsoft Graph Explorer и выполните такую команду:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyСкопируйте весь ответ в формате JSON и сохраните его в TXT-файл, например

policyobject.txt.Откройте PowerShell и выполните следующий скрипт, заменив в первой строчке расположение файла своим текстовым файлом:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Пользователи больше не могут читать электронную почту, зашифрованную с помощью службы Microsoft Rights Management Service

Если при настройке параметров доступа между клиентами вы заблокируете доступ ко всем приложениям по умолчанию, то пользователи не смогут прочитать сообщения, зашифрованные с помощью службы Microsoft Rights Management Service (также известной как OME). Чтобы избежать этой проблемы, мы рекомендуем разрешить в параметрах исходящего трафика доступ пользователей к такому идентификатору приложения: 00000012-0000-0000-C000-000000000000. Если это единственное разрешенное приложение, доступ ко всем другим приложениям будет заблокирован по умолчанию.

После добавления внешнего пользователя он не отображается в глобальной адресной книге или в средстве выбора пользователей

В тех случаях, когда данные внешних пользователей не указаны в списке, репликация объекта может занять несколько минут.

Гостевой пользователь B2B не отображается в средстве выбора пользователей SharePoint Online или OneDrive

Возможность поиска существующих гостевых пользователей в средстве выбора пользователей SharePoint Online (SPO) отключена по умолчанию для согласования с поведением предыдущих версий.

Вы можете включить эту функцию, используя параметр ShowPeoplePickerSuggestionsForGuestUsers на уровне семейства веб-сайтов и коллекции клиентов. Задать параметр этой функции можно с помощью командлетов SPOTenant и SPOSite, которые позволяют участникам искать всех существующих гостевых пользователей в каталоге. Изменения в области клиента не влияют на уже подготовленные сайты SPO.

Мои параметры приглашения гостей и ограничений домена не учитываются SharePoint Online или OneDrive.

По умолчанию SharePoint Online и OneDrive имеют собственный набор параметров внешнего пользователя и не используют параметры из идентификатора Microsoft Entra. Необходимо включить интеграцию SharePoint и OneDrive с Microsoft Entra B2B , чтобы обеспечить согласованность параметров между этими приложениями.

Приглашения отключены для каталога

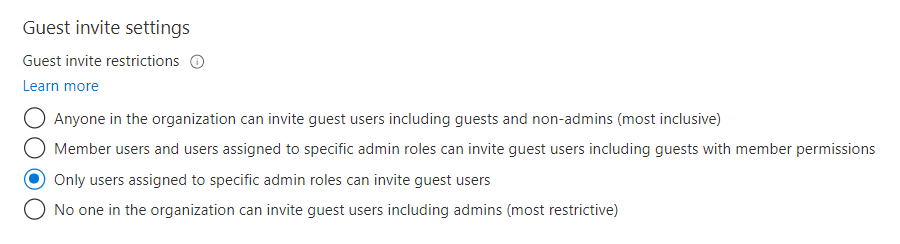

Если вы уведомляете о том, что у вас нет разрешений на приглашение пользователей, убедитесь, что ваша учетная запись пользователя авторизована на приглашение внешних пользователей в параметрах пользователей идентификатора Microsoft Entra ID > Users, >> а внешние пользователи > управляют параметрами внешней совместной работы:

Если вы недавно изменили эти параметры или назначили пользователю роль лица, приглашающего гостей, то изменения вступят в силу примерно через 15–60 минут.

Пользователь, который я пригласил, получает ошибку во время процесса активации

Ниже перечислены распространенные ошибки.

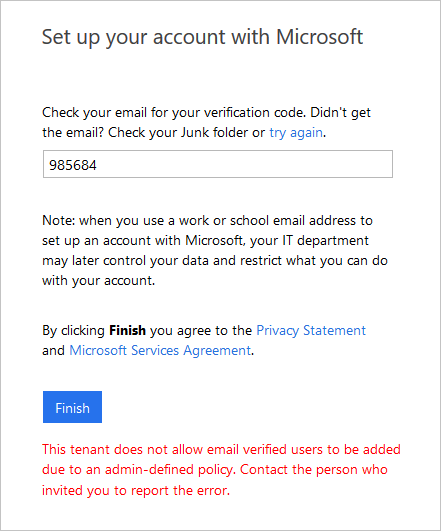

Администратор приглашенного пользователя запретил создавать в клиенте пользователей с атрибутом EmailVerified

При приглашении пользователей, чья организация использует идентификатор Microsoft Entra ID, но где учетная запись конкретного пользователя не существует (например, пользователь не существует в Microsoft Entra contoso.com). Администратор contoso.com мог настроить политику, которая запрещает создавать пользователей. Пользователь должен уточнить у администратора, разрешается ли приглашать внешних пользователей. Администратору внешнего пользователя может потребоваться разрешить в своем домене пользователей с проверенным адресом электронной почты (сведения о разрешении пользователей с проверенным адресом электронной почты см. в этой статье).

Внешний пользователь уже не существует в федеративном домене

Если вы используете проверку подлинности федерации, и пользователь еще не существует в идентификаторе Microsoft Entra, пользователь не может быть приглашен.

Чтобы устранить эту проблему, администратор внешнего пользователя должен синхронизировать учетную запись пользователя с идентификатором Microsoft Entra.

У внешнего пользователя есть proxyAddress, который конфликтует с proxyAddress существующего локального пользователя.

Когда мы проверяем, может ли пользователь быть приглашен в ваш клиент, одним из пунктов проверки является наличие конфликта в proxyAddress. Эта проверка охватывает любые proxyAddresses для пользователей в их домашнем клиенте и любые proxyAddress для локальных пользователей в вашем клиенте. Для внешних пользователей мы добавим адрес электронной почты в параметр proxyAddress для существующего пользователя B2B. От локальных пользователей можно требовать выполнять вход, используя учетную запись, которая у них уже есть.

Не удается пригласить адрес электронной почты из-за конфликта в proxyAddresses.

Это происходит, когда другой объект в каталоге имеет такой же адрес электронной почты приглашаемого лица, как и один из его proxyAddresses. Чтобы устранить этот конфликт, удалите адрес электронной почты из объекта пользователя, а также удалите связанный контактный объект, прежде чем пытаться повторно пригласить этот адрес электронной почты.

У объекта гостевого пользователя отсутствует proxyAddress.

В некоторых случаях внешний гостевой пользователь, которого вы приглашаете, конфликтует с существующим контактным объектом. В этом случае гостевой пользователь создается без proxyAddress. Это означает, что пользователь не сможет активировать эту учетную запись с помощью JIT-активации или проверки подлинности с использованием одноразового секретного кода, высылаемого по электронной почте. Кроме того, если объект контакта, который выполняет синхронизацию из локальной службы AD, конфликтует с существующим гостевым пользователем, конфликтующий проксиAddress удаляется из существующего гостевого пользователя.

Как "#", который обычно не является допустимым символом, синхронизируется с идентификатором Microsoft Entra?

"#" — это зарезервированный символ в именах участника-пользователя для совместной работы Microsoft Entra B2B или внешних пользователей, так как приглашенная учетная запись user@contoso.com становится user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Таким образом, # в имени участника-пользователя, поступающих из локальной среды, не разрешено входить в Центр администрирования Microsoft Entra.

При добавлении внешних пользователей в синхронизированную группу появляется сообщение об ошибке

Внешних пользователей можно добавлять только в "назначенные" группы или группы "безопасности", а не в локально управляемые группы.

Внешний пользователь не получил оправленное ему сообщение для активации

Приглашение должно проверка с помощью фильтра ISP или спама, чтобы убедиться, что разрешен следующий адрес: Invites@microsoft.com

Примечание.

- Служба Azure, управляемая в Китае компанией 21Vianet, имеет адрес отправителя Invites@oe.21vianet.com.

- Для облака Microsoft Entra для государственных организаций адрес отправителя — invites@azuread.usэто адрес отправителя.

Пользовательское сообщение иногда не включаются в сообщение с приглашением

Для соблюдения требований законов о защите конфиденциальности данных наши API-интерфейсы не включают пользовательские сообщения в текст сообщений с приглашением в следующих случаях:

- если в приглашающем клиенте не указан адрес электронной почты приглашающего;

- если приглашение отправляет субъект-служба приложения.

Если вам важно использовать именно этот сценарий, вы можете запретить отправку сообщения с приглашением из API-интерфейса, и отправить его через любой другой механизм отправки электронной почты. Проконсультируйтесь к юристом своей организации, чтобы убедиться, что отправляемые таким образом сообщения не нарушают требования законов о защите конфиденциальности данных.

При попытке входа в ресурс Azure появляется сообщение об ошибке AADSTS65005

Пользователь с гостевой учетной записью не может войти в систему и получает следующее сообщение об ошибке:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

Пользователь имеет учетную запись пользователя Azure, однако является вирусным отмененным или неуправляемым клиентом. Кроме того, в клиенте нет администраторов.

Чтобы устранить эту проблему, необходимо сменить отмененный клиент. Перейдите к неуправляемым каталогу в качестве администратора в идентификаторе Microsoft Entra. Кроме того, необходимо получить доступ к DNS с выходом в Интернет для рассматриваемого доменного суффикса, чтобы предоставить прямое доказательство того, что вы контролируете пространство имен. После возвращения клиента в управляемое состояние обсудите, покидает ли клиент пользователей и проверенное доменное имя является лучшим вариантом для своей организации.

Гостевому пользователю клиента JIT или "вирусного" клиента не удается сбросить пароль

Если клиентом удостоверений является клиент JIT или вирусный клиент (то есть отдельный неуправляемый клиент Azure), только гостевой пользователь может сбросить пароль. Иногда организация будет управлять вирусными клиентами, которые создаются, когда сотрудники используют свои рабочие электронные адреса для регистрации в службах. После получения организацией контроля над вирусным клиентом только администратор в организации может сбросить пароль пользователя или включить SSPR. При необходимости приглашающая организация может удалить учетную запись гостя из каталога и повторно отправить приглашение.

Гостевой пользователь не может использовать модуль Azure AD PowerShell версии 1

Примечание.

Модули Azure AD и MSOnline PowerShell устарели с 30 марта 2024 г. Дополнительные сведения см. в обновлении об отмене. После этой даты поддержка этих модулей ограничена поддержкой миграции в пакет SDK Для Microsoft Graph PowerShell и исправления безопасности. Устаревшие модули будут продолжать функционировать до 30 марта 2025 года.

Рекомендуется перенести в Microsoft Graph PowerShell для взаимодействия с идентификатором Microsoft Entra (ранее — Azure AD). Часто задаваемые вопросы о миграции см. в разделе "Вопросы и ответы о миграции". Примечание. Версии 1.0.x MSOnline могут возникнуть сбоем после 30 июня 2024 г.

По состоянию на 18 ноября 2019 г. гостевые пользователи в каталоге (определенные как учетные записи пользователей, где свойство userType равно Guest) заблокированы с помощью модуля Azure AD PowerShell V1. В будущем пользователю потребуется либо пользователь-член (где userType равен члену), либо использовать модуль Azure AD PowerShell версии 2.

Мне не удается пригласить гостевого пользователя службы "Совместная работы B2B", работая в клиенте Azure для государственных организаций США

В облаке Azure для государственных организаций США возможна совместная работа B2B между арендаторами, которые находятся в облаке Azure для государственных организаций США и поддерживают совместную работу B2B. Если вы приглашаете пользователя в клиенте, который еще не поддерживает службу "Совместная работа B2B", вы получите сообщение об ошибке. Дополнительные сведения и ограничения см. в разделе Варианты Идентификатора Записи Майкрософт P1 и P2.

Если вам нужно сотрудничать с организацией Microsoft Entra, которая находится за пределами облака Azure для государственных организаций США, можно использовать параметры облака Майкрософт для обеспечения совместной работы B2B.

Приглашение заблокировано из-за политик доступа между арендаторами

При попытке пригласить пользователя службы совместной работы B2B может появиться следующее сообщение об ошибке: "Это приглашение блокируется параметрами доступа между клиентами. Администратор в организации и организации приглашенных пользователей должны настроить параметры доступа между клиентами, чтобы разрешить приглашение". Это сообщение об ошибке появится, если поддерживается совместная работа B2B, но блокируется параметрами доступа между клиентами. Проверьте параметры доступа между клиентами и убедитесь, что параметры разрешают совместную работу B2B с пользователем. При попытке совместной работы с другой организацией Microsoft Entra в отдельном облаке Microsoft Azure можно использовать параметры облака Майкрософт для обеспечения совместной работы Microsoft Entra B2B.

Приглашение заблокировано из-за отключения приложения Microsoft B2B Cross Cloud Worker

Иногда может отображаться следующее сообщение: "Это действие не может быть завершено, так как приложение Microsoft B2B Cross Cloud Worker было отключено в арендаторе приглашенного пользователя. Попросите администратора приглашенного пользователя повторно включить его, а затем повторите попытку". Эта ошибка означает, что приложение Microsoft B2B Cross Cloud Worker было отключено в домашнем арендаторе пользователя службы совместной работы B2B. Обычно это приложение включено, но оно может быть отключено администратором в домашнем клиенте пользователя либо с помощью PowerShell, либо в Центре администрирования Microsoft Entra (см. раздел "Отключить вход пользователя"). Администратор в домашнем клиенте пользователя может повторно включить приложение с помощью PowerShell или Центра администрирования Microsoft Entra. В Центре администрирования найдите приложение microsoft B2B Cross Cloud Worker, чтобы найти приложение, выберите его, а затем снова включите его.

Я получаю сообщение об ошибке, что идентификатор Microsoft Entra не удается найти в моем клиенте aad-extensions-app

При использовании компонентов самостоятельной регистрации, таких как настраиваемые атрибуты пользователя или потоки пользователей, автоматически создается приложение с именем aad-extensions-app. Do not modify. Used by AAD for storing user data.. Он используется Внешняя идентификация Microsoft Entra для хранения сведений о пользователях, которые регистрировать и собирать пользовательские атрибуты.

Если вы случайно удалили приложение aad-extensions-app, его можно восстановить в течение 30 дней. Приложение можно восстановить с помощью модуля Microsoft Graph PowerShell.

- Запустите модуль Microsoft Graph PowerShell и запустите его

Connect-MgGraph. - Войдите в качестве глобального Администратор istrator для клиента Microsoft Entra, для которого требуется восстановить удаленное приложение.

- Выполните команду PowerShell

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}. Например:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- Выполните команду PowerShell

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}. Замените часть{id}команды наDirectoryObjectIdиз предыдущего шага.

Теперь вы увидите восстановленные приложения в Центре администрирования Microsoft Entra.

Гостевой пользователь успешно приглашен, но атрибут электронной почты не заполнен

Предположим, вы случайно приглашаете гостевого пользователя с адресом электронной почты, совпадающим с адресом электронной почты объекта пользователя, уже находящегося в вашем каталоге. Создается объект гостевого пользователя, но адрес электронной почты добавляется к свойству otherMail вместо свойства mail или proxyAddresses. Чтобы избежать этой проблемы, вы можете искать конфликтующие объекты пользователей в каталоге Microsoft Entra, выполнив следующие действия PowerShell:

- Откройте модуль Microsoft Graph PowerShell и запустите его

Connect-MgGraph. - Войдите в качестве глобального Администратор istrator для клиента Microsoft Entra, который вы хотите проверка для повторяющихся объектов контакта.

- Выполните команду PowerShell

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}.

Внешний доступ заблокирован ошибкой политики на экране входа

При попытке входа в клиент может появиться следующее сообщение об ошибке: "Администратор сети ограничен доступом к организациям. Обратитесь в ИТ-отдел, чтобы разблокировать доступ". Эта ошибка связана с параметрами ограничения клиента. Чтобы устранить эту проблему, обратитесь к ИТ-группе, чтобы следовать инструкциям в этой статье.

Приглашение заблокировано из-за отсутствия параметров доступа между клиентами

Это сообщение может появиться: "Это приглашение блокируется параметрами доступа между клиентами в вашей организации. Администратор должен настроить параметры доступа между клиентами, чтобы разрешить это приглашение". В этом случае попросите администратора проверка параметры доступа между клиентами.