Узнайте больше о группах и правах доступа в Microsoft Entra ID

Идентификатор Microsoft Entra предоставляет несколько способов управления доступом к ресурсам, приложениям и задачам. С помощью групп Microsoft Entra можно предоставить доступ и разрешения группе пользователей вместо каждого отдельного пользователя. Ограничение доступа к ресурсам Microsoft Entra только тем пользователям, которым требуется доступ, является одним из основных принципов безопасности Нулевого доверия.

В этой статье представлен обзор того, как группы и права доступа можно использовать вместе, чтобы упростить управление пользователями Microsoft Entra, а также применение рекомендаций по обеспечению безопасности.

Идентификатор Microsoft Entra позволяет использовать группы для управления доступом к приложениям, данным и ресурсам. Ресурсы могут быть:

- Часть организации Microsoft Entra, например разрешения на управление объектами с помощью ролей в идентификаторе Microsoft Entra

- Внешними относительно организации, например для приложений SaaS.

- Службы Azure;

- Сайты SharePoint

- Локальные ресурсы

Некоторые группы нельзя управлять в портал Azure:

- Группы, синхронизированные из локальной Active Directory, могут управляться только в локальной Active Directory.

- Списками рассылки и группами безопасности с включенной поддержкой почты можно управлять только в центре администрирования Exchange или в центре администрирования Microsoft 365. Вы должны войти в центр администрирования Exchange или центр администрирования Microsoft 365, чтобы управлять этими группами.

Что нужно знать перед созданием группы

Существует два типа групп и три типа членства в группах. Просмотрите варианты, чтобы определить подходящее сочетание для вашего сценария.

Типы групп:

Группа безопасности: используется для управления доступом пользователей и компьютеров к общим ресурсам.

Например, можно создать группу безопасности, чтобы все члены группы имели один набор разрешений безопасности. Члены группы безопасности могут включать пользователей, устройства, субъекты-службы и другие группы (также известные как вложенные группы), которые определяют политику доступа и разрешения. Владельцы группы безопасности могут включать пользователей и субъекты-службы.

Примечание.

При вложении существующей группы безопасности в другую группу безопасности только члены родительской группы получат доступ к общим ресурсам и приложениям. Вложенные члены группы не имеют того же назначенного членства, что и родительские члены группы. Дополнительные сведения об управлении вложенными группами см. в статье "Управление группами".

Группа Microsoft 365: обеспечивает возможности совместной работы, предоставляя участникам доступ к общему почтовому ящику, календарю, файлам, сайту SharePoint и многое другое.

Этот параметр также позволяет предоставить доступ к группе пользователям за пределами организации. Члены группы Microsoft 365 могут включать только пользователей. Владельцами группы Microsoft 365 могут быть пользователи и субъекты-службы. Дополнительные сведения о Группах Microsoft 365 см. в разделе Сведения о Группах Microsoft 365.

Тип членства:

Назначенные группы: позволяет добавлять определенных пользователей в качестве членов группы и иметь уникальные разрешения.

Динамическая группа членства для пользователей: позволяет использовать правила для автоматического добавления и удаления пользователей в качестве участников. Если атрибуты члена изменяются, система просматривает правила для динамических групп членства в каталоге. Система проверяет, соответствует ли член требованиям правила (добавляется) или больше не соответствует требованиям правил (удаляется).

Динамическая группа членства для устройств: позволяет использовать правила для устройств для автоматического добавления и удаления устройств в качестве участников. Если атрибуты устройства изменяются, система просматривает правила для динамических групп членства в каталоге, чтобы узнать, соответствует ли устройство требованиям правила (добавляется) или больше не соответствует требованиям правил (удаляется).

Внимание

Можно создать динамическую группу для устройств или пользователей, но не для устройств и пользователей одновременно. Вы не можете создать группу устройств на основе атрибутов их владельцев. Правила членства для устройств могут ссылаться только на атрибуты этих устройств. Дополнительные сведения о создании динамической группы для пользователей и устройств см. в разделе Создание динамической группы и проверка состояния.

Что нужно знать перед добавлением прав доступа в группу

После создания группы Microsoft Entra необходимо предоставить ему соответствующий доступ. Каждому приложению, ресурсу и службе, требующей разрешений доступа, необходимо управлять отдельно, так как разрешения для одного могут не совпадать с другими. Предоставьте доступ с применением принципа наименьших привилегий, чтобы снизить риск атаки или нарушения безопасности.

Как работает управление доступом в идентификаторе Microsoft Entra

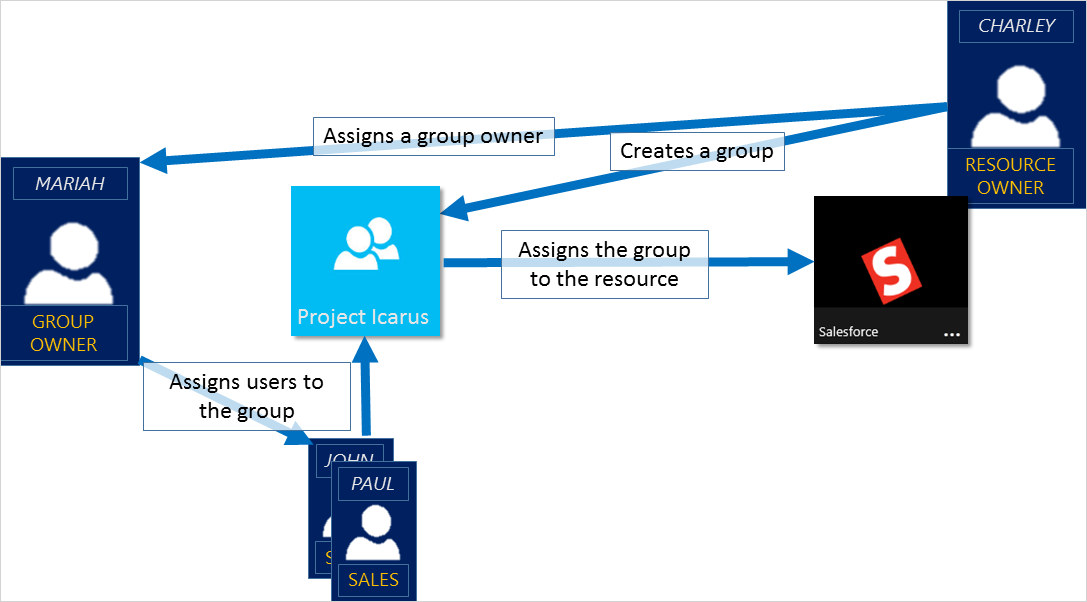

Идентификатор Microsoft Entra помогает предоставить доступ к ресурсам организации путем предоставления прав доступа одному пользователю или всей группе Microsoft Entra. Использование групп позволяет владельцу ресурсов или владельцу каталога Microsoft Entra назначать набор разрешений доступа всем членам группы. Владелец ресурса или каталога может также предоставить права на управление кому-либо другому, например руководителю отдела или администратору службы технической поддержки, что позволяет этому лицу добавлять и удалять членов. См. дополнительные сведения о том, как управлять владельцами групп.

Способы назначения прав доступа

После создания группы необходимо решить, как назначить права доступа. Изучите способы назначения прав доступа, чтобы определить оптимальный процесс для вашего сценария.

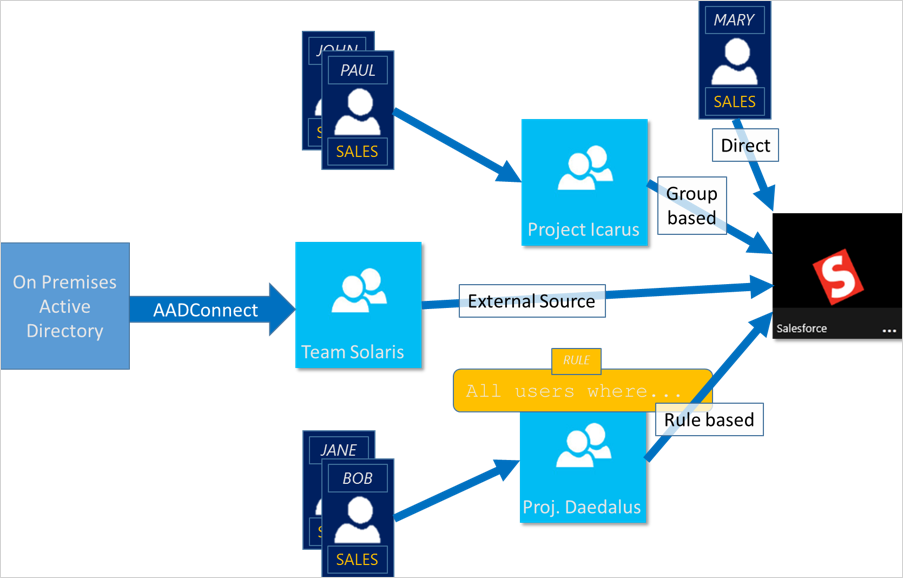

Прямое назначение. Владелец ресурса непосредственно назначает пользователя ресурсу.

Назначение группы. Владелец ресурса назначает группе Microsoft Entra ресурсу, которая автоматически предоставляет всем членам группы доступ к ресурсу. Владелец группы и владелец ресурса управляют членством в группе, позволяя владельцу добавлять или удалять участников из группы. Дополнительные сведения об управлении членством в группах см. в статье об управляемых группах .

Назначение на основе правил. Владелец ресурса создает группу и с помощью правила определяет, какие пользователи назначены определенному ресурсу. Правило основывается на атрибутах, назначенных отдельным пользователям. Владелец ресурса управляет правилом, определяя, какие атрибуты и значения необходимы для предоставления доступа к ресурсу. Дополнительные сведения см. в руководстве по созданию динамической группы и проверке состояния.

Назначение внешним источником. Доступ предоставляется внешним источником, таким как локальный каталог или приложение SaaS. В этой ситуации владелец ресурса назначает группу для предоставления доступа к ресурсу, а членами группы управляет внешний источник.

Могут ли пользователи присоединяться к группам без назначения?

Владелец группы может разрешить пользователям самим находить группы для присоединения, а не назначать их. Также владелец может настроить для группы автоматически включать всех пользователей, которые присоединяются или запрашивают утверждение.

Когда пользователь захочет присоединиться к группе, запрос будет перенаправлен владельцу группы. При необходимости владелец может утвердить запрос, и пользователь уведомляется о членстве в группе. Если при наличии нескольких владельцев один из них отклонит запрос, пользователь будет уведомлен, но не добавлен в группу. Дополнительные сведения и инструкции о том, как разрешить пользователям запрашивать присоединение к группам, см. в разделе Настройка идентификатора Microsoft Entra, чтобы пользователи могли запрашивать группы присоединения.

Следующие шаги

- Создание групп и членство в группах Microsoft Entra и управление ими

- Сведения о групповом лицензировании в идентификаторе Microsoft Entra

- Управление доступом к приложениям SaaS с помощью групп

- Управление правилами для динамических групп членства

- Сведения о управление привилегированными пользователями (PIM) для ролей Microsoft Entra