Пять шагов по интеграции приложений с идентификатором Microsoft Entra

Узнайте, как интегрировать приложения с идентификатором Microsoft Entra, который является облачной службой управления удостоверениями и доступом (IAM). Организации используют идентификатор Microsoft Entra для безопасной проверки подлинности и авторизации, чтобы клиенты, партнеры и сотрудники могли получать доступ к приложениям.

С идентификатором Microsoft Entra, такими функциями, как условный доступ, многофакторная проверка подлинности Microsoft Entra, единый вход (единый вход) и подготовка приложений, упрощают управление удостоверениями и доступом.

Подробнее:

- Что представляет собой условный доступ?

- Как это работает: многофакторная проверка подлинности Microsoft Entra

- Простой единый вход Microsoft Entra

- Что такое подготовка приложений в идентификаторе Microsoft Entra?

Если у вашей компании есть подписка На Microsoft 365, скорее всего, используется идентификатор Microsoft Entra. Однако для приложений можно использовать идентификатор Microsoft Entra. При централизованном управлении приложениями, функциях управления удостоверениями, средствах и политиках для портфеля приложений. Преимуществом является унифицированное решение, которое повышает безопасность, снижает затраты, повышает производительность и обеспечивает соответствие требованиям. Кроме того, есть удаленный доступ к локальным приложениям.

Подробнее:

- Развертывание инфраструктуры удостоверений для Microsoft 365

- Что такое управление приложениями в идентификаторе Microsoft Entra?

Идентификатор Microsoft Entra для новых приложений

Когда ваш бизнес приобретает новые приложения, добавьте их в клиент Microsoft Entra. Установите политику компании для добавления новых приложений в идентификатор Microsoft Entra ID.

См. краткое руководство. Добавление корпоративного приложения

Идентификатор Microsoft Entra имеет коллекцию интегрированных приложений, чтобы легко приступить к работе. Добавьте приложение коллекции в организацию Microsoft Entra (см. предыдущую ссылку) и узнайте об интеграции программного обеспечения в качестве службы (SaaS).

См. руководства по интеграции приложений SaaS с идентификатором Microsoft Entra

Учебники по интеграции

Используйте следующие учебники, чтобы узнать, как интегрировать общие средства с единым входом (SSO) Microsoft Entra.

- Руководство по интеграции единого входа Microsoft Entra с ServiceNow

- Руководство по интеграции единого входа Microsoft Entra с Workday

- Руководство по интеграции единого входа Microsoft Entra с Salesforce

- Руководство по интеграции единого входа Microsoft Entra с доступом к одной учетной записи AWS

- Руководство по интеграции единого входа Microsoft Entra с Slack

Приложения, не входящие в коллекцию

Вы можете интегрировать приложения, которые не отображаются в коллекции, включая приложения в организации или сторонние приложения от поставщиков. Отправьте запрос на публикацию приложения в коллекции. Чтобы узнать об интеграции приложений, которые вы разрабатываете в собственной среде, см. статью "Интеграция приложений, которые создают разработчики".

Подробнее:

- Краткое руководство. Просмотр корпоративных приложений

- Отправка запроса на публикацию приложения в коллекции приложений Microsoft Entra

Определение использования приложений и приоритет интеграции

Узнайте, как сотрудники используют приложения, и определите приоритет интеграции приложений с идентификатором Microsoft Entra. Используйте средства Microsoft Defender для облака Apps Cloud Discovery для обнаружения приложений и управления ими, которые не управляются ИТ-командой. Microsoft Defender для конечной точки (прежнее название — Microsoft Defender для конечной точки) упрощает и расширяет процесс обнаружения.

Подробнее:

Кроме того, используйте службы федерации Active Directory (AD FS) (AD FS) в портал Azure для обнаружения приложений AD FS в вашей организации. Откройте уникальные пользователи, вошедшего в приложения, и просмотрите сведения о совместимости интеграции.

См. обзор отчета о действиях приложения

Перенос приложений

После обнаружения приложений в среде определите приоритет приложений для миграции и интеграции. Рассмотрим следующие параметры:

- Приложения, используемые чаще всего

- Самые рискованные приложения

- Таким образом, приложения, которые будут выведены из эксплуатации, поэтому не в миграции

- Приложения, которые остаются в локальной среде

См. статью "Ресурсы для переноса приложений в идентификатор Microsoft Entra"

Интеграция приложений и поставщиков удостоверений

Во время обнаружения могут быть приложения, которые не отслеживаются ИТ-командой, которая может создавать уязвимости. Некоторые приложения используют альтернативные решения удостоверений, включая AD FS, или других поставщиков удостоверений (поставщиков удостоверений). Рекомендуется объединить управление удостоверениями и доступом. Она предлагает следующие преимущества:

- Сокращение затрат на настройку, проверку подлинности и лицензирование поставщика удостоверений локального пользователя

- Снижение административных затрат с помощью упрощенного процесса управления удостоверениями и доступом

- Включение доступа единого входа к приложениям на портале Мои приложения

- Использование защиты идентификации и условного доступа для увеличения данных от использования приложения и расширения преимуществ для недавно добавленных приложений

Осведомленность владельца приложения

Чтобы помочь управлять интеграцией приложений с идентификатором Microsoft Entra, используйте следующий материал для осведомленности владельца приложения и интереса. Измените материал с фирменной символикой.

Вы можете скачать:

- Zip-файл: редактируемый Microsoft Entra App Integration One-Pager

- Презентация Microsoft PowerPoint: рекомендации по интеграции приложений Microsoft Entra

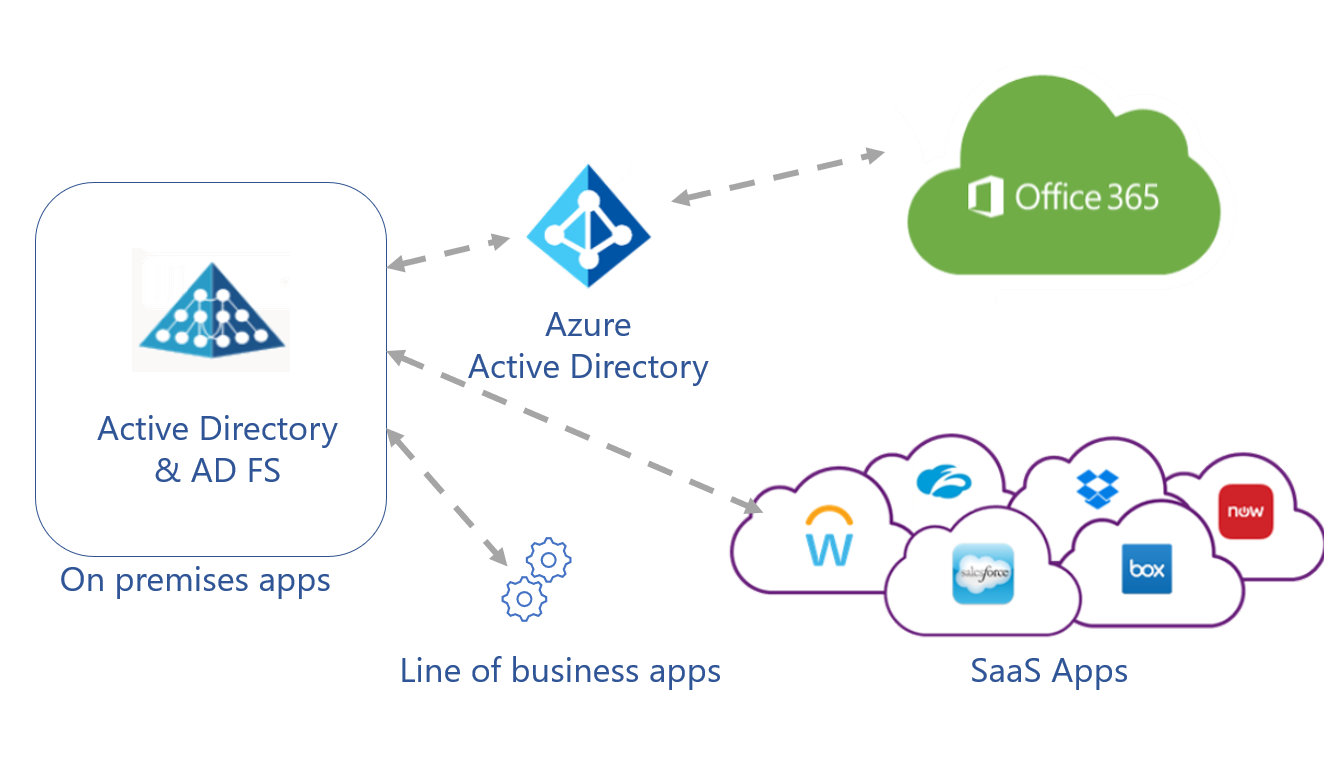

службы федерации Active Directory;

Оцените использование AD FS для проверки подлинности с приложениями SaaS, бизнес-приложениями (LOB), а также приложениями Microsoft 365 и Microsoft Entra.

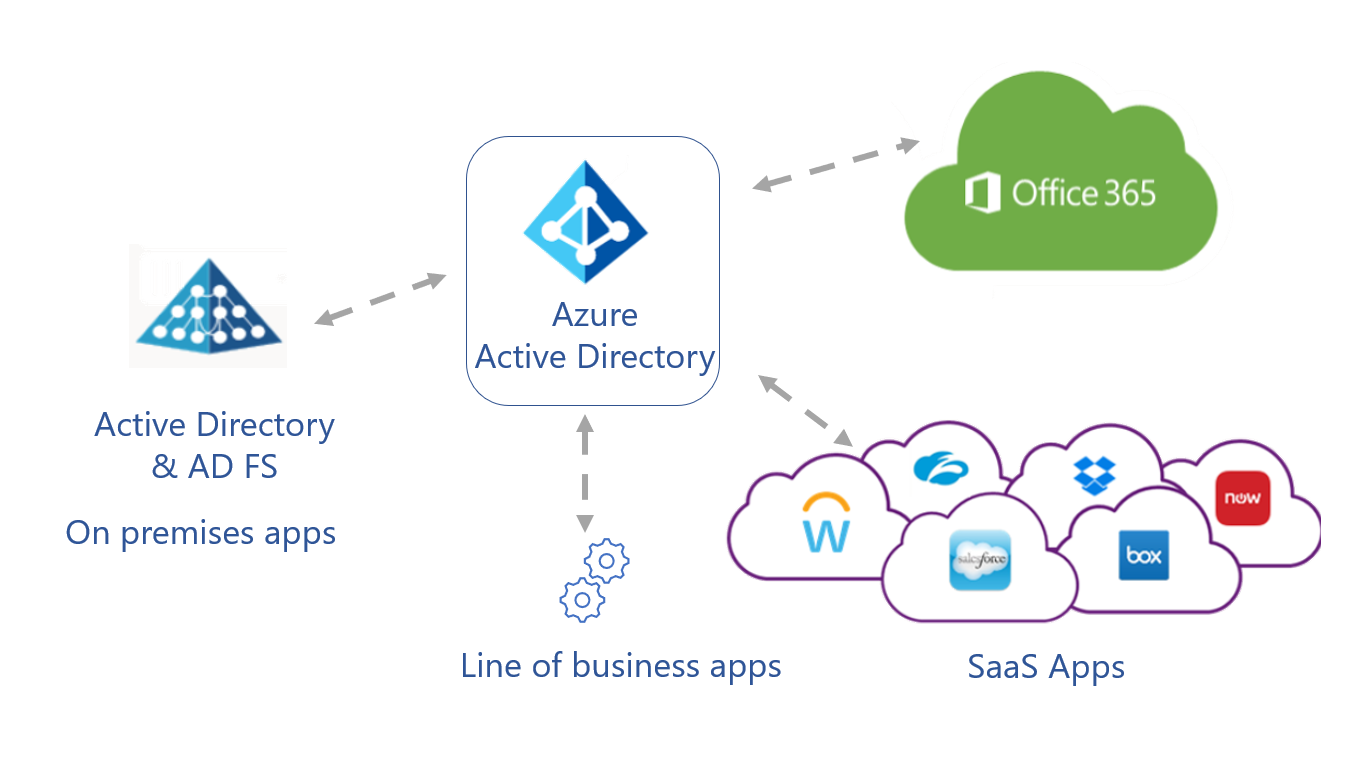

Улучшение конфигурации, показанной на предыдущей схеме, путем перемещения проверки подлинности приложения в идентификатор Microsoft Entra. Включение входа для приложений и упрощение обнаружения приложений с помощью портала Мои приложения.

Подробнее:

- Перемещение проверки подлинности приложения в идентификатор Microsoft Entra

- Вход и запуск приложений на портале Мои приложения

См. следующую схему проверки подлинности приложений, упрощенную идентификатором Microsoft Entra.

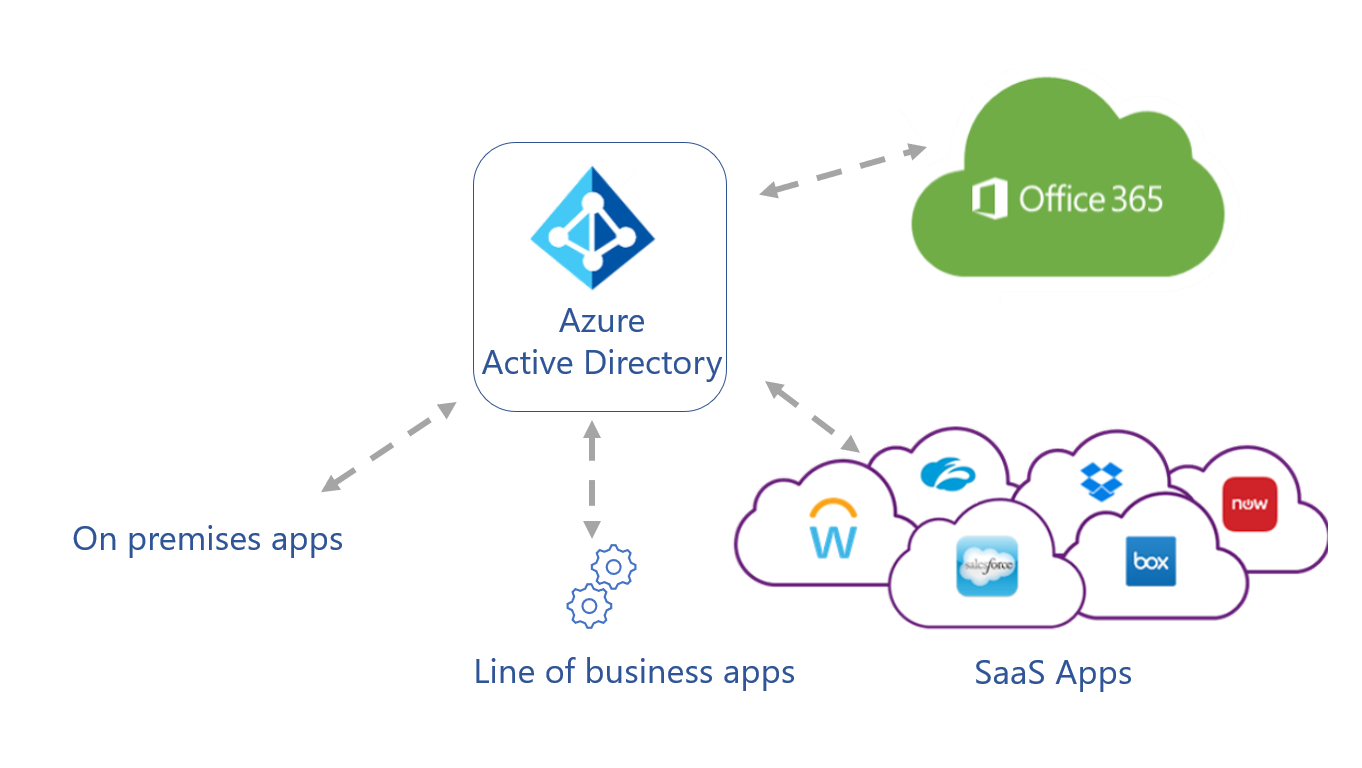

После того как идентификатор Microsoft Entra является центральным идентификатором поставщика удостоверений, вы можете прекратить AD FS.

Вы можете перенести приложения, использующие другой облачный поставщик удостоверений. В вашей организации может быть несколько решений управления доступом к удостоверениям (IAM). Миграция на одну инфраструктуру Microsoft Entra может снизить зависимости от лицензий IAM и затрат на инфраструктуру. Если вы заплатили за идентификатор Microsoft Entra с лицензиями Microsoft 365, скорее всего, вам не нужно приобрести другое решение IAM.

Интеграция локальных приложений

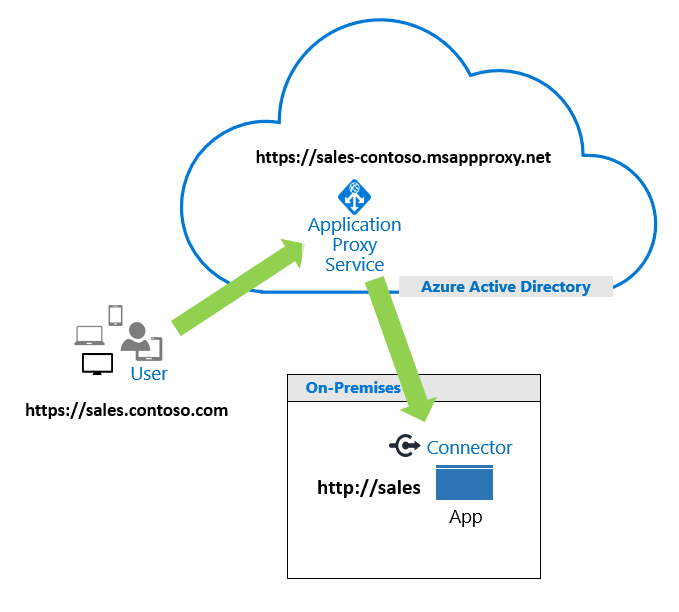

Традиционно доступ к безопасности приложений включен во время подключения к корпоративной сети. Однако организация предоставляет доступ к приложениям для клиентов, партнеров и /или сотрудников независимо от расположения. Служба прокси приложения в Microsoft Entra подключает локальные приложения к идентификатору Microsoft Entra и не требует пограничных серверов или более инфраструктуры.

На следующей схеме показана обработка запроса пользователя службы прокси приложения.

См. руководство. Добавление локального приложения для удаленного доступа с помощью прокси приложения в идентификаторе Microsoft Entra

Кроме того, интегрируйте контроллеры доставки приложений, такие как F5 BIG-IP APM или Zscaler Private Access, с идентификатором Microsoft Entra. Преимущества — это современные функции проверки подлинности и управления удостоверениями, управления трафиком и безопасности. Мы называем это решение безопасным гибридным доступом.

См. раздел: безопасный гибридный доступ: защита устаревших приложений с помощью идентификатора Microsoft Entra

Для следующих служб существуют учебники по интеграции с Microsoft Entra.

- Руководство по интеграции единого входа Microsoft Entra с Akamai

- Руководство по интеграции Единого входа Microsoft Entra с Citrix ADC Security Markup Language (SAML) Подключение or для идентификатора Microsoft Entra ID (проверка подлинности на основе Kerberos)

- Прежнее название Citrix NetScaler

- Интеграция F5 BIG-IP с идентификатором Microsoft Entra

- Руководство по интеграции Zscaler Private Access (ZPA) с идентификатором Microsoft Entra

Интеграция приложений, которые создают разработчики

Для приложений разработчиков используйте платформа удостоверений Майкрософт для проверки подлинности и авторизации. Интегрированные приложения регистрируются и управляются, как и другие приложения в вашем портфеле.

Подробнее:

- Документация по платформе удостоверений Майкрософт

- Краткое описание: регистрация приложения на платформе Microsoft Identity

Разработчики могут использовать платформу для внутренних и клиентских приложений. Например, используйте библиотеки проверки подлинности Майкрософт (MSAL), чтобы включить многофакторную проверку подлинности и безопасность для доступа к приложениям.

Подробнее:

- Обзор библиотеки проверки подлинности Майкрософт (MSAL)

- Примеры кода для платформы удостоверений Майкрософт

- Видео: обзор платформа удостоверений Майкрософт для разработчиков (33:54)