Делегирование и роли в управлении правами

В идентификаторе Microsoft Entra можно использовать модели ролей для управления доступом в масштабе с помощью управления удостоверениями.

- Пакеты доступа можно использовать для представления ролей организации в организации, таких как "представитель по продажам". Пакет доступа, представляющий, что роль организации будет включать все права доступа, необходимые представителю по продажам в нескольких ресурсах.

- Приложения могут определять свои собственные роли. Например, если у вас есть приложение для продаж и это приложение включало роль приложения "salesperson" в манифест, можно включить эту роль из манифеста приложения в пакет доступа. Приложения также могут использовать группы безопасности в сценариях, когда пользователь может одновременно иметь несколько ролей для конкретных приложений.

- Роли можно использовать для делегирования административного доступа. Если у вас есть каталог для всех пакетов доступа, необходимых для продаж, вы можете назначить кого-то ответственного за этот каталог, назначив им роль для конкретного каталога.

В этой статье описывается, как использовать роли для управления аспектами управления правами Microsoft Entra для управления доступом к ресурсам управления правами.

По умолчанию пользователи роли Глобального Администратор istrator или роли управления удостоверениями Администратор istrator могут создавать и управлять всеми аспектами управления правами. Однако пользователи этих ролей могут не учитывать все тонкости, когда требуются пакеты для доступа. Обычно это пользователи в соответствующих отделах, командах или проектах, которые осведомлены о совместной работе с использованием ресурсов и времени. Вместо того чтобы предоставлять неограниченные разрешения для пользователей, не являющихся администраторами, вы можете предоставить пользователям минимальные разрешения, необходимые для выполнения их работы, и избежать создания конфликтующих или неприемлемых прав доступа.

В этом видео содержатся общие сведения о делегировании управления доступом от ИТ-администратора пользователям, которые не являются администраторами.

Пример делегата

Чтобы разобраться с делегированием управления доступом в управлении правами, рассмотрим пример. Предположим, что организация имеет следующих администратора и руководителей.

Как ИТ-администратор, Hana имеет контакты в каждом отделе-Mamta в маркетинге, Марке в финансах и Джо в юридическом, которые отвечают за ресурсы своего отдела и критически важный для бизнеса контент.

С помощью управления правами можно делегировать управление доступом этим пользователям, не являющимся администраторами, которые знают, какой доступ нужен каждому пользователю, сколько времени и какие ресурсы необходимы. Делегирование пользователям, не являющимся администраторами, позволяет сотрудникам управлять доступом в пределах своего отдела.

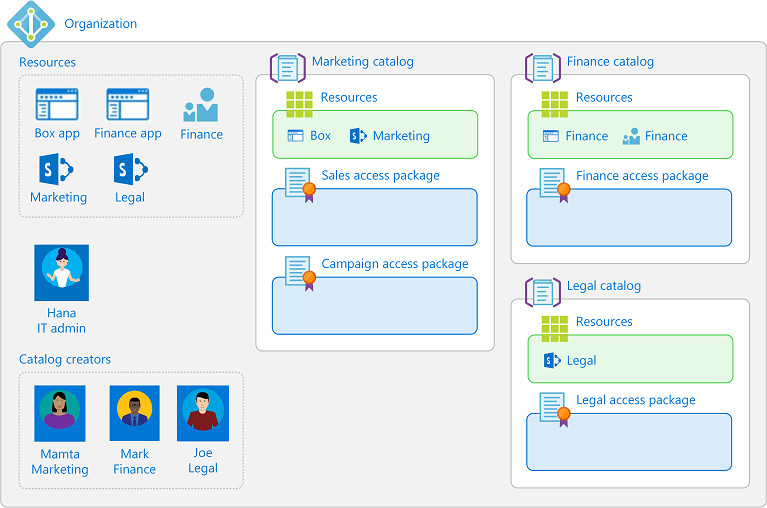

Вот один из способов, которым Hana может делегировать управление доступом к маркетинговым, финансовым и юридическим отделам.

Hana создает новую группу безопасности Microsoft Entra и добавляет Mamta, Mark и Joe в качестве членов группы.

Хана добавляет эту группу к роли создателей каталога.

Мамта, Марк и Джо теперь могут создавать каталоги, добавлять ресурсы для своих отделов и выполнять дальнейшие делегирования в каталоге. Они не видят каталоги друг друга.

Мамта создает каталог Marketing, который представляет собой контейнер ресурсов.

Mamta добавляет ресурсы, принадлежащие отделу маркетинга в этот каталог.

Mamta может добавить других пользователей из этого отдела в качестве владельцев каталога для этого каталога, что помогает совместно использовать обязанности по управлению каталогом.

Мамта может дополнительно делегировать создание пакетов для доступа и управление ими в каталоге Marketing для руководителей проектов в отделе маркетинга. Это можно сделать, назначив им роль диспетчера пакетов доступа в каталоге. Диспетчер пакетов доступа может создавать пакеты доступа и управлять ими, а также политиками, запросами и назначениями в этом каталоге. Если каталог позволяет ему, диспетчер пакетов доступа может настроить политики для привлечения пользователей из подключенных организаций.

На следующей диаграмме показаны каталоги с ресурсами для отдела маркетинга, финансового и юридического отделов. С помощью этих каталогов руководители проектов могут создавать пакеты для доступа своих команд или проектов.

После делегирования отдел маркетинга может иметь роли, аналогичные ролям, приведенным в следующей таблице.

| User | Роль организации | Роль Microsoft Entra | Роль управления правами |

|---|---|---|---|

| Хана | ИТ-администратор | Глобальный администратор или администратор управления удостоверениями | |

| Мамта | Руководитель отдела маркетинга | User | Создатель и владелец каталогов |

| Борис | Потенциальный клиент отдела маркетинга | User | Владелец каталога |

| Jessica | Руководитель проекта отдела маркетинга | User | Диспетчер пакетов для доступа |

Роли управления правами

Управление правами имеет следующие роли с разрешениями для администрирования управления правами, которые применяются ко всем каталогам.

| Роль управления правами | Идентификатор определения роли | Description |

|---|---|---|

| Создатель каталогов | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Создает каталоги и управляет ими. Как правило, это ИТ-администратор, не являющийся глобальным администратором, или владельцем ресурса для коллекции ресурсов. Пользователь, который создает каталог, автоматически становится первым владельцем каталога и может добавлять дополнительных владельцев. Создатель каталога не может управлять каталогами, которыми он не владеет, и добавлять ресурсы, не принадлежащие каталогу. Если создателю каталога необходимо управлять другим каталогом или добавить ресурсы, которыми он не владеет, он может запросить совладельца этого каталога или ресурса. |

Управление правами имеет следующие роли, определенные для каждого конкретного каталога, для администрирования пакетов доступа и другой конфигурации в каталоге. Администратор или владелец каталога может добавлять пользователей, группы пользователей или субъекты-службы к этим ролям.

| Роль управления правами | Идентификатор определения роли | Description |

|---|---|---|

| Владелец каталога | ae79f266-94d4-4dab-b730-feca7e132178 |

Изменение пакетов доступа и других ресурсов в каталоге, а также управление ими. Как правило, это ИТ-администратор, или владельцы ресурсов, или пользователь, которого выбрал владелец каталога. |

| Средство чтения каталога | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Просмотр существующих пакетов для доступа в каталоге. |

| Диспетчер пакетов для доступа | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Изменяет любые существующие пакеты для доступа в каталоге и для управляет пакетами. |

| Диспетчер назначения пакетов для доступа | e2182095-804a-4656-ae11-64734e9b7ae5 |

Изменяет любые назначения существующих пакетов для доступа и для управляет назначениями. |

Кроме того, выбранному пользователю, утверждающему и запрашивающему пакет для доступа, назначены права, которые не являются ролями.

| Right | Description |

|---|---|

| Утверждающий | Пользователь, которому политикой предоставлены полномочия для разрешения или запрета запросов на пакеты для доступа, однако он не может изменять определения пакетов для доступа. |

| Requestor | Пользователь, которому политикой предоставлены полномочия на запросы пакетов для доступа. |

В следующей таблице перечислены задачи, которые роли управления правами могут выполнять в рамках управления правами.

Чтобы определить наименьшую привилегированную роль для задачи, можно также ссылаться на роли Администратор istrator по задачам администратора в идентификаторе Microsoft Entra.

Роли, необходимые для добавления ресурсов в каталог

Глобальный администратор может добавлять или удалять любые группы (созданные в облаке группы безопасности или облачные группы Microsoft 365), приложения или сайты SharePoint Online в каталоге.

Примечание.

Пользователи, которым назначена роль администратора пользователей, больше не смогут создавать каталоги и управлять пакетами для доступа в каталогах, которыми они не владеют. Администратор пользователя, являющийся владельцем каталога, может добавлять или удалять любую группу или приложение в каталоге, у которого они принадлежат, за исключением группы, настроенной как назначаемая роли каталога. Дополнительные сведения о группах с возможностью назначения ролей см. в разделе "Создание группы с возможностью назначения ролей" в идентификаторе Microsoft Entra. Если пользователям в организации назначена роль администратора пользователей, то для настройки каталогов, пакетов для доступа и политик в управлении правами следует назначить этим пользователям роль администратора управления удостоверениями.

Для пользователя, который не является глобальным администратором, для добавления групп, приложений или сайтов SharePoint Online в каталог, этот пользователь должен иметь возможность выполнять действия с этим ресурсом и быть ролью владельца каталога в управлении правами для каталога. Самый распространенный способ, которым пользователь может выполнять действия для ресурса, заключается в роли каталога Microsoft Entra, которая позволяет им администрировать ресурс. Или для ресурсов, имеющих владельцев, пользователь может иметь возможность выполнять действия, назначаясь владельцем ресурса.

Действия, которые проверка управления правами, когда пользователь добавляет ресурс в каталог:

- Чтобы добавить группу безопасности или группу Microsoft 365, пользователю необходимо разрешить выполнять действия и

microsoft.directory/groups/owners/updateдействияmicrosoft.directory/groups/members/update. - Чтобы добавить приложение: пользователю необходимо разрешить выполнить действие.

microsoft.directory/servicePrincipals/appRoleAssignedTo/update - Чтобы добавить сайт SharePoint Online: пользователь должен быть sharePoint Администратор istrator или находиться в роли сайта SharePoint Online, позволяющей им управлять разрешениями на сайте.

В следующей таблице перечислены некоторые сочетания ролей, которые включают действия, позволяющие пользователям в этих сочетаниях ролей добавлять ресурсы в каталог. Чтобы удалить ресурсы из каталога, необходимо также иметь роль или владение этими же действиями.

| Роль каталога Microsoft Entra | Роль управления правами | Может добавить группу безопасности | Может добавить группу Microsoft 365 | Может добавить приложение | Может добавить сайт SharePoint Online |

|---|---|---|---|---|---|

| Глобальный администратор | Н/Д | ✔️ | ✔️ | ✔️ | ✔️ |

| Администратор управления удостоверениями | Н/Д | ✔️ | |||

| Администратор групп | Владелец каталога | ✔️ | ✔️ | ||

| Администратор Intune | Владелец каталога | ✔️ | ✔️ | ||

| Администратор Exchange | Владелец каталога | ✔️ | |||

| Администратор SharePoint | Владелец каталога | ✔️ | ✔️ | ||

| Администратор приложений | Владелец каталога | ✔️ | |||

| Администратор облачных приложений | Владелец каталога | ✔️ | |||

| User | Владелец каталога | Только для владельцев группы | Только для владельцев группы | Только для владельцев приложения |

Делегированное управление жизненным циклом гостевых пользователей

Как правило, пользователь в роли с привилегиями гостевого приглашения может приглашать отдельных внешних пользователей в организацию, и этот параметр можно изменить с помощью параметров внешней совместной работы.

Для управления внешней совместной работой, где отдельные внешние пользователи для проекта совместной работы могут быть заранее известны, назначение пользователей, работающих с внешними организациями, в роли управления правами может позволить им настраивать каталоги, пакеты доступа и политики для их внешней совместной работы. Эти конфигурации позволяют внешним пользователям сотрудничать с запросами и добавляться в каталог организации и получать доступ к пакетам.

- Чтобы пользователи во внешних каталогах из подключенных организаций могли запрашивать пакеты доступа в каталоге, необходимо задать для внешних пользователей значение "Да". Изменение этого параметра можно сделать администратором или владельцем каталога каталога.

- Пакет доступа также должен иметь набор политик для пользователей, не входящих в каталог. Эта политика может быть создана администратором, владельцем каталога или диспетчером пакетов доступа к каталогу.

- Пакет доступа с этой политикой позволит пользователям в область иметь возможность запрашивать доступ, включая пользователей, которые еще не в вашем каталоге. Если запрос утвержден или не требует утверждения, пользователь будет автоматически добавлен в каталог.

- Если параметр политики был для всех пользователей, и пользователь не был частью существующей подключенной организации, то новая предлагаемая подключенная организация автоматически создается. Вы можете просмотреть список подключенных организаций и удалить организации, которые больше не нужны.

Вы также можете настроить то, что происходит, когда внешний пользователь, доставленный управлением правами, теряет свое последнее назначение для любых пакетов доступа. Вы можете заблокировать вход в этот каталог или удалить ее гостевую учетную запись в параметрах для управления жизненным циклом внешних пользователей.

Ограничение делегированных администраторов от настройки политик для пользователей, не входящих в каталог

Вы можете запретить пользователям, которые не находятся в административных ролях, приглашать отдельных гостей в параметрах внешней совместной работы, изменив параметры приглашений гостей на определенные роли администратора и установив для самостоятельной регистрации гостей значение No.

Чтобы запретить делегированным пользователям настраивать управление правами, чтобы разрешить внешним пользователям запрашивать внешнюю совместную работу, не забудьте сообщить об этом ограничении всем глобальным администраторам, администраторам управления удостоверениями, создателям каталогов и владельцам каталогов, так как они могут изменять каталоги, чтобы они не случайно не разрешали новую совместную работу в новых или обновленных каталогах. Они должны убедиться, что каталоги заданы с включенным для внешних пользователейno, и не имеют пакетов доступа с политиками, позволяющими пользователю не в каталоге запрашивать.

Список каталогов, включенных для внешних пользователей, можно просмотреть в Центре администрирования Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум Администратор istrator для управления удостоверениями.

Перейдите к каталогам управления правами управления>удостоверениями.>

Измените параметр фильтра для включенных внешних пользователей на "Да".

Если любой из этих каталогов имеет ненулевое количество пакетов доступа, эти пакеты доступа могут иметь политику для пользователей, не входящих в каталог.

Управление назначениями ролей для ролей управления правами программным способом

Вы также можете просматривать и обновлять назначения ролей создателей каталога и ролей управления правами в каталоге, используя Microsoft Graph. Пользователь с соответствующей ролью в приложении с делегированным разрешением EntitlementManagement.ReadWrite.All может вызвать API Graph, чтобы получить список определений ролей управления правами и список назначений ролей для этих определений ролей.

Например, чтобы просмотреть роли управления правами, назначенные конкретному пользователю или группе, используйте запрос Graph для перечисления назначений ролей и укажите идентификатор пользователя или группы в качестве значения principalId фильтра запросов, как и в

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq '10850a21-5283-41a6-9df3-3d90051dd111'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

Для роли, относящейся к каталогу, appScopeId в ответе указывает каталог, в котором пользователю назначена роль. Этот ответ получает только явные назначения этого субъекта роли в управлении правами, он не возвращает результаты для пользователя, имеющего права доступа через роль каталога, или через членство в группе, назначенной роли.