Управление гостевым доступом с помощью проверок доступа

С помощью проверок доступа можно легко включить совместную работу по границам организации с помощью функции Microsoft Entra B2B. Администраторы или другие пользователи могут пригласить гостевых пользователей из других клиентов. Эта возможность также касается и удостоверений социальных сетей, например учетных записей Майкрософт.

Вы также можете быстро предоставить соответствующий доступ гостевым пользователям. Вы можете попросить самих гостей или принятия решений принять участие в проверке доступа и повторно сертифицировать (или подтвердить) доступ гостей. Рецензенты могут предоставить свои входные данные о необходимости постоянного доступа каждого пользователя на основе предложений из идентификатора Microsoft Entra. По завершении проверки доступа можно внести изменения и отозвать разрешение на доступ для гостей, которым он больше не нужен.

Примечание.

В этой статье рассматривается проверка доступа гостевых пользователей. Если вы хотите проверять доступ всех пользователей, а не только гостей, то ознакомьтесь с разделом Управление пользовательским доступом с помощью проверок доступа Azure AD. Если же необходимо проверить членство пользователя с административной ролью, например с ролью глобального администратора, прочитайте статью Запуск проверки доступа в управлении привилегированными пользователями Microsoft Entra.

Необходимые компоненты

- Идентификатор Microsoft Entra P2 или Управление идентификацией Microsoft Entra

Дополнительные сведения см. в разделе Требуемые лицензии.

Создание и выполнение проверки доступа для гостей

Прежде всего, вам должна быть назначена одна из следующих ролей:

- Глобальный администратор

- Администратор пользователей

- (предварительная версия) Владелец группы безопасности Microsoft 365 или Microsoft Entra Security Group, который необходимо проверить

Примечание.

После минимального доступа к привилегиям рекомендуется использовать user Администратор istrator или быть владельцем группы безопасности для этой задачи.

Затем перейдите на страницу Управление удостоверениями, чтобы убедиться, что проверки доступа для вашей организации готовы.

Идентификатор Microsoft Entra включает несколько сценариев для просмотра гостевых пользователей.

Вы можете выполнить одну из следующих проверок:

- Группа в идентификаторе Microsoft Entra, которая содержит одного или нескольких гостей в качестве участников.

- Приложение, подключенное к идентификатору Microsoft Entra, которому назначено одно или несколько гостевых пользователей.

При проверке доступа гостевых пользователей к группам Microsoft 365 можно либо создать проверку для каждой группы по отдельности, либо включить автоматические, периодические проверки доступа гостевых пользователей во всех группах Microsoft 365. В следующем видео приведены дополнительные сведения о периодических проверках доступа гостевых пользователей.

Определив сценарий, можно решить, предлагать ли каждому гостю самому проверять свой доступ или попросить одного или нескольких пользователей проверять доступ каждого гостя.

Эти сценарии подробно рассматриваются разделах ниже.

Проверка гостями их членства в группе

Проверки доступа можно использовать, чтобы проверять актуальность потребности в доступе пользователей, приглашенных и добавленных в группу. Вы можете легко предложить гостям проверять их членство в группе.

Чтобы запустить проверку доступа для группы, выберите проверку с участием только гостевых пользователей, которую они сами должны выполнить. Дополнительные сведения см. в статье Создание проверки доступа для групп и приложений.

Попросите каждого гостя проверить свое участие в группе. По умолчанию каждый гость, принимающий приглашение, получает сообщение электронной почты от идентификатора Microsoft Entra с ссылкой на проверку доступа. Идентификатор Microsoft Entra содержит инструкции для гостей о том, как просмотреть доступ к группам или приложениям.

После предоставления рецензентами входных данных остановите проверку доступа и примените изменения. Дополнительные сведения см. в статье Выполнение проверки доступа для групп и приложений.

Кроме пользователей, которым больше не требуется доступ, вы также можете удалить пользователей, от которых не получили ответ. Пользователи, которые не отвечает, потенциально больше не получат сообщения электронной почты.

Если группа не используется для управления доступом, можно также удалить пользователей, которые не приняли приглашения и, таким образом, не участвовали в проверке доступа. Причиной может быть опечатка в адресе электронной почты приглашенного пользователя. Если группа используется в качестве списка рассылки, возможно, некоторые гостевые пользователи не выбраны, так как они являются контактными объектами.

Попросите авторизованного пользователя проверить членство гостя в группе

Вы можете попросить авторизованного пользователя, например владельца группы, просмотреть потребность гостя в продолжении членства в группе.

Чтобы создать проверку доступа для группы, выберите проверку с участием только гостевых пользователей. Укажите одного или нескольких рецензентов. Дополнительные сведения см. в статье Создание проверки доступа для групп и приложений.

Попросите рецензентов предоставить входные данные. По умолчанию каждый из них получает сообщение электронной почты от идентификатора Microsoft Entra с ссылкой на панель доступа, где они просматривают доступ к группам или приложениям.

После предоставления рецензентами входных данных остановите проверку доступа и примените изменения. Дополнительные сведения см. в статье Выполнение проверки доступа для групп и приложений.

Проверка гостями их доступа к приложению

Проверки доступа можно использовать, чтобы проверить актуальность потребности в доступе пользователей, которые были приглашены в определенное приложение. Можно легко попросить гостей, чтобы они сами проверили актуальность потребности в доступе.

Чтобы создать проверку доступа для приложения, выберите проверку с участием только гостевых пользователей, которую они сами должны выполнить. Дополнительные сведения см. в статье Создание проверки доступа для групп и приложений.

Попросите каждого гостя проверить свой доступ к приложению. По умолчанию каждый гость, принимающий приглашение, получает сообщение электронной почты от идентификатора Microsoft Entra. Это сообщение содержит ссылку на проверку доступа на панели доступа вашей организации. Идентификатор Microsoft Entra содержит инструкции для гостей о том, как просмотреть доступ к группам или приложениям.

После предоставления рецензентами входных данных остановите проверку доступа и примените изменения. Дополнительные сведения см. в статье Выполнение проверки доступа для групп и приложений.

Помимо пользователей, которым больше не требуется доступ, вы также можете удалить гостевых пользователей, от которых не получили ответ. Пользователи, которые не отвечает, потенциально больше не получат сообщения электронной почты. Кроме того, можно удалить гостевых пользователей, которые не участвовали в проверке доступа, в частности, которые не приняли приглашения. Эти пользователи не приняли приглашение и поэтому не имеют доступа к приложению.

Попросите авторизованного пользователя проверить доступ гостя к приложению

Вы можете попросить авторизованного пользователя, например владельца приложения, проверить потребность гостя в постоянном доступе к приложению.

Чтобы создать проверку доступа к приложению, выберите проверку с участием только гостевых пользователей. Укажите одного или нескольких пользователей в качестве рецензентов. Дополнительные сведения см. в статье Создание проверки доступа для групп и приложений.

Попросите рецензентов предоставить входные данные. По умолчанию каждый из них получает сообщение электронной почты от идентификатора Microsoft Entra с ссылкой на панель доступа, где они просматривают доступ к группам или приложениям.

После предоставления рецензентами входных данных остановите проверку доступа и примените изменения. Дополнительные сведения см. в статье Выполнение проверки доступа для групп и приложений.

Проверка причин гостей для получения доступа

В некоторых организациях гости могут не знать, какая роль им назначена в группе.

Примечание.

Более ранние версии портала не разрешали административный доступ пользователям с помощью UserType гостевого пользователя. В некоторых случаях администратор в каталоге мог изменить значение атрибута UserType гостя на Member с помощью PowerShell. Если это изменение было сделано ранее в вашем каталоге, то предыдущий запрос мог не включать в себя всех гостевых пользователей, которые уже имели права доступа администратора. В этом случае необходимо изменить значение атрибута UserType гостя или вручную добавить этого гостя в группу.

Создайте группу безопасности в идентификаторе Microsoft Entra с гостями в качестве участников, если подходящая группа еще не существует. Например, вы можете создать группу, вручную добавив гостей как участников. Вы можете также создать динамическую группу, например "Гости Contoso", для пользователей клиента Contoso со значением Guest для атрибута UserType. Для повышения эффективности убедитесь, что группа включает в себя преимущественно гостей. Не выбирайте группу, которая включает в себя пользователей-участников, поскольку их не нужно просматривать. Не забывайте, что гостевой пользователь, который является членом группы, может видеть других членов группы.

Чтобы создать проверку доступа для этой группы, выберите в качестве рецензентов ее участников. Дополнительные сведения см. в статье Создание проверки доступа для групп и приложений.

Попросите каждого гостя проверить свое участие в группе. По умолчанию каждый гость, принимающий приглашение, получает сообщение электронной почты от идентификатора Microsoft Entra с ссылкой на проверку доступа на панели доступа вашей организации. Идентификатор Microsoft Entra содержит инструкции для гостей о том, как просмотреть доступ к группам или приложениям. Те гости, которые не приняли приглашение, отображаются в результатах проверки как "Уведомление".

После предоставления рецензентами входных данных остановите проверку доступа. Дополнительные сведения см. в статье Выполнение проверки доступа для групп и приложений.

Вы можете автоматически удалить учетные записи Microsoft Entra B2B в рамках проверки доступа при настройке проверки доступа для выбора группы и групп. Этот параметр недоступен для всех групп Microsoft 365 с гостевыми пользователями.

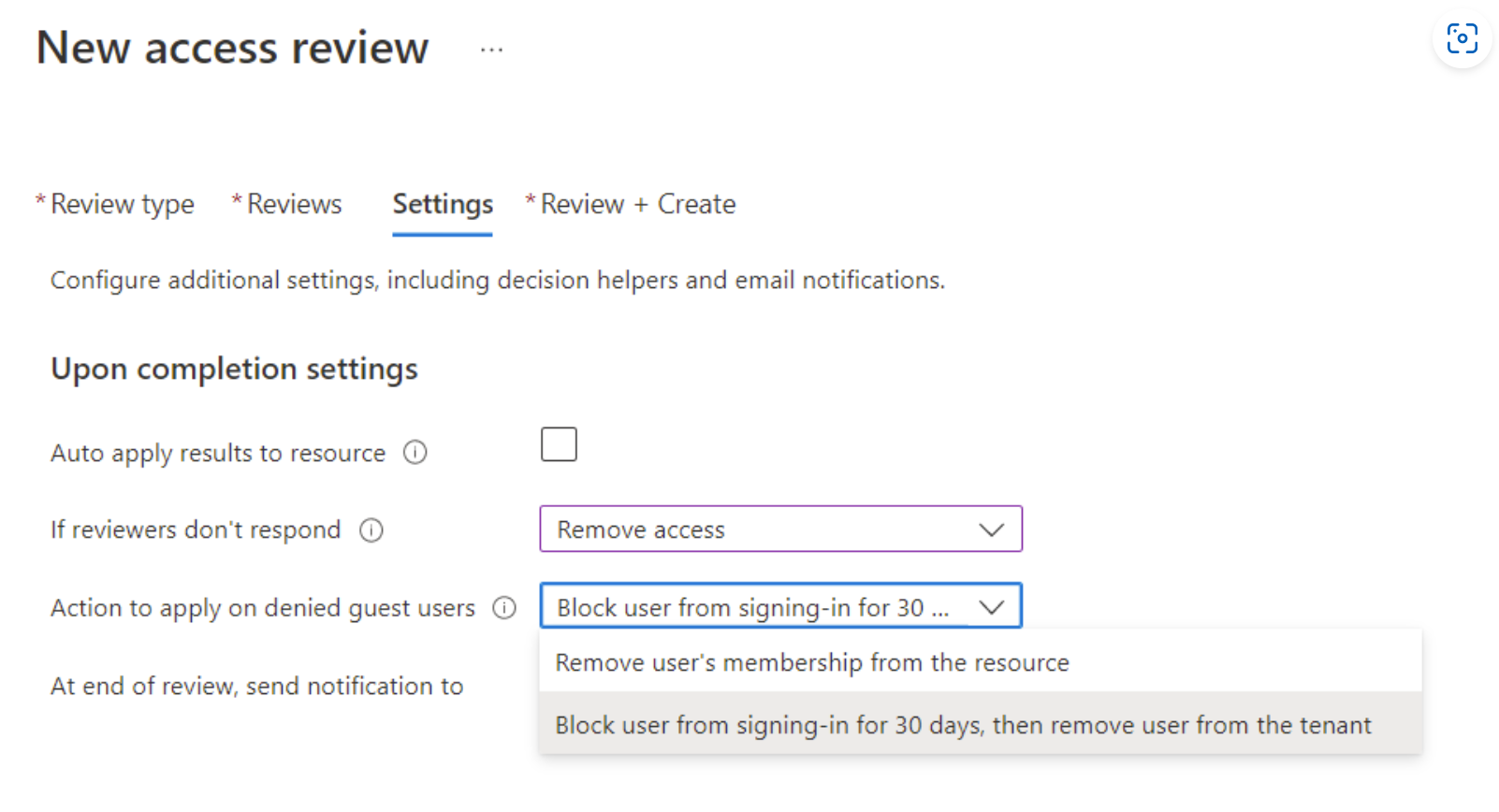

Для этого выберите вариант Автоматически применить результаты к ресурсу, что приведет к автоматическому удалению пользователя из ресурса. Для параметра Если рецензент не отвечает должен быть указан вариант Удалить доступ, а для параметра Действие, которое будет применено к гостевым пользователям, которым было отказано в доступе — значение Запретить вход в систему в течение 30 дней, а затем удалить пользователя из клиента.

Это немедленно блокирует вход в гостевую учетную запись пользователя, а затем автоматически удаляет свою учетную запись Microsoft Entra B2B через 30 дней.