Устранение неполадок сквозной проверки подлинности Microsoft Entra

Эта статья поможет найти сведения об устранении распространенных проблем, связанных с сквозной проверкой подлинности Microsoft Entra.

Важный

Если вы столкнулись с проблемами входа пользователя с сквозной проверкой подлинности, не отключите функцию или удалите агенты сквозной проверки подлинности без использования облачной учетной записи администратора гибридной идентификации, чтобы вернуться к ней.

Общие проблемы

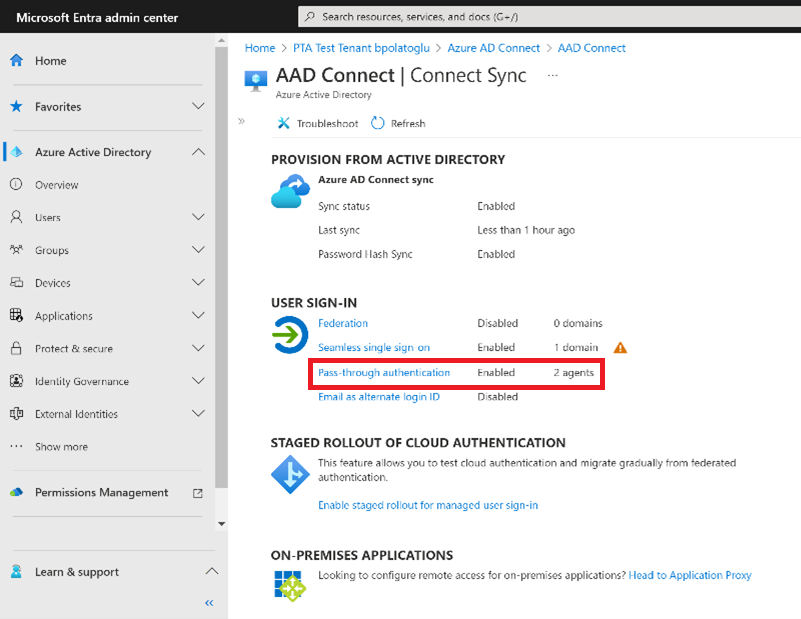

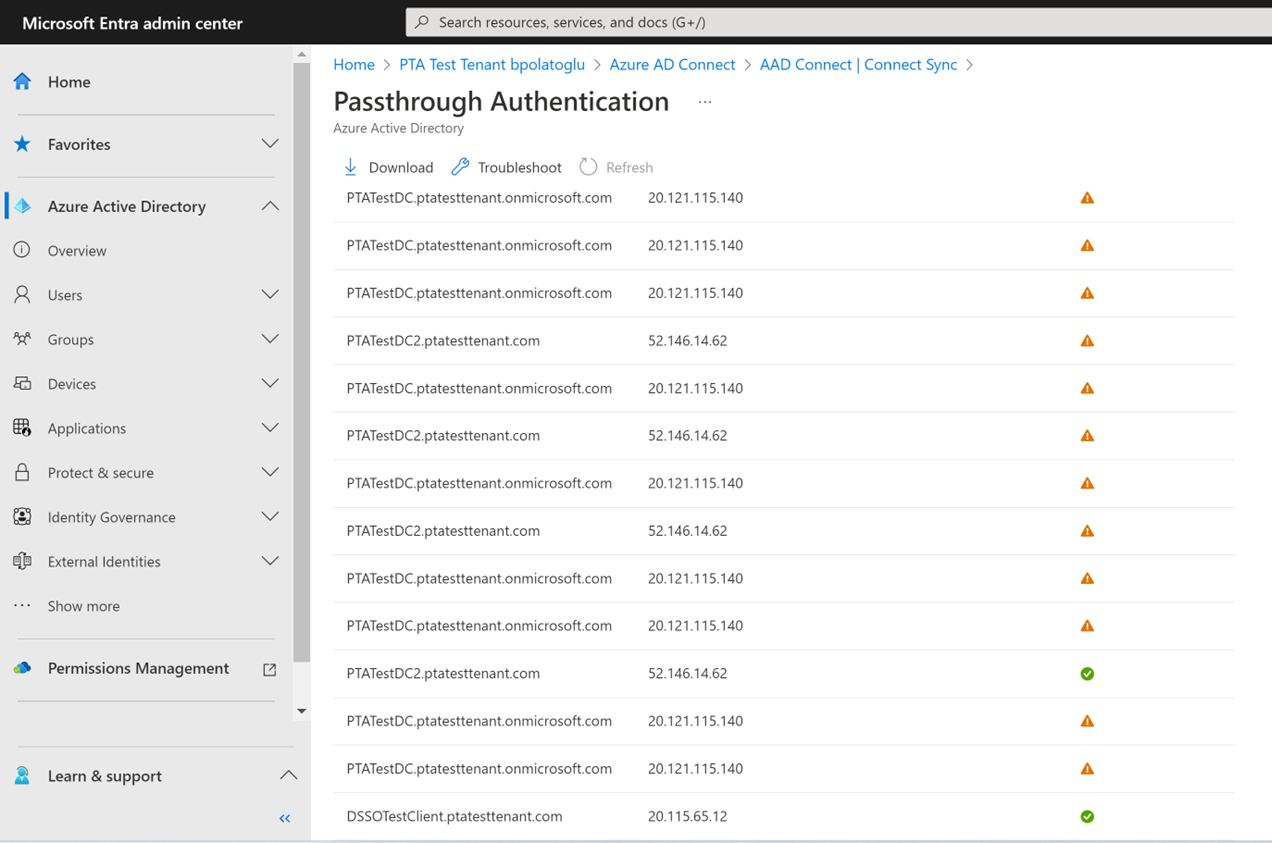

Проверка состояния компонента и агентов проверки подлинности

Убедитесь, что функция сквозной проверки подлинности по-прежнему включена в клиенте, а состояние агентов проверки подлинности отображает активный и неактивный. Чтобы проверить состояние, перейдите в колонку Microsoft Entra Connect в Центре администрирования Microsoft Entra.

Сообщения об ошибках входа с пользователем

Если пользователь не может войти с помощью сквозной проверки подлинности, на экране входа в Microsoft Entra может появиться одна из следующих ошибок, с которыми сталкиваются пользователи:

| Ошибка | Описание | Резолюция |

|---|---|---|

| AADSTS80001 | Не удается подключиться к Active Directory | Убедитесь, что серверы агентов являются членами того же леса AD, что и пользователи, пароли которых необходимо проверить, и они могут подключаться к Active Directory. |

| AADSTS80002 | Произошло время ожидания подключения к Active Directory | Убедитесь, что Active Directory доступен и отвечает на запросы от агентов. |

| AADSTS80004 | Имя пользователя, переданное агенту, не было допустимым | Убедитесь, что пользователь пытается войти с помощью правильного имени пользователя. |

| AADSTS80005 | Проверка обнаружена непредсказуемая webException | Временная ошибка. Повторите запрос. Если он продолжает завершать ошибку, обратитесь в службу поддержки Майкрософт. |

| AADSTS80007 | Произошла ошибка, связанная с Active Directory | Проверьте журналы агента для получения дополнительных сведений и убедитесь, что Active Directory работает должным образом. |

Пользователи получают недопустимую ошибку имени пользователя и пароля

Это может произойти, если локальное имя пользователя UserPrincipalName (UPN) отличается от облачного имени участника-пользователя.

Чтобы убедиться, что это проблема, сначала проверьте, работает ли агент сквозной проверки подлинности правильно:

Создайте тестовую учетную запись.

Импортируйте модуль PowerShell на компьютере агента:

Import-Module "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\PassthroughAuthPSModule\PassthroughAuthPSModule.psd1"Выполните команду Invoke PowerShell:

Invoke-PassthroughAuthOnPremLogonTroubleshooterПри появлении запроса на ввод учетных данных введите то же имя пользователя и пароль, которые используются для входа (https://login.microsoftonline.com).

Если вы получаете ту же ошибку имени пользователя или пароля, это означает, что агент сквозной проверки подлинности работает правильно, и проблема может быть в том, что локальный имя участника-пользователя не является маршрутизируемым. Дополнительные сведения см. в разделе "Настройка альтернативного идентификатора входа".

Важный

Если сервер Microsoft Entra Connect не присоединен к домену, необходимое требование, указанное в Microsoft Entra Connect: предварительные требования, возникает недопустимая проблема с именем пользователя и паролем.

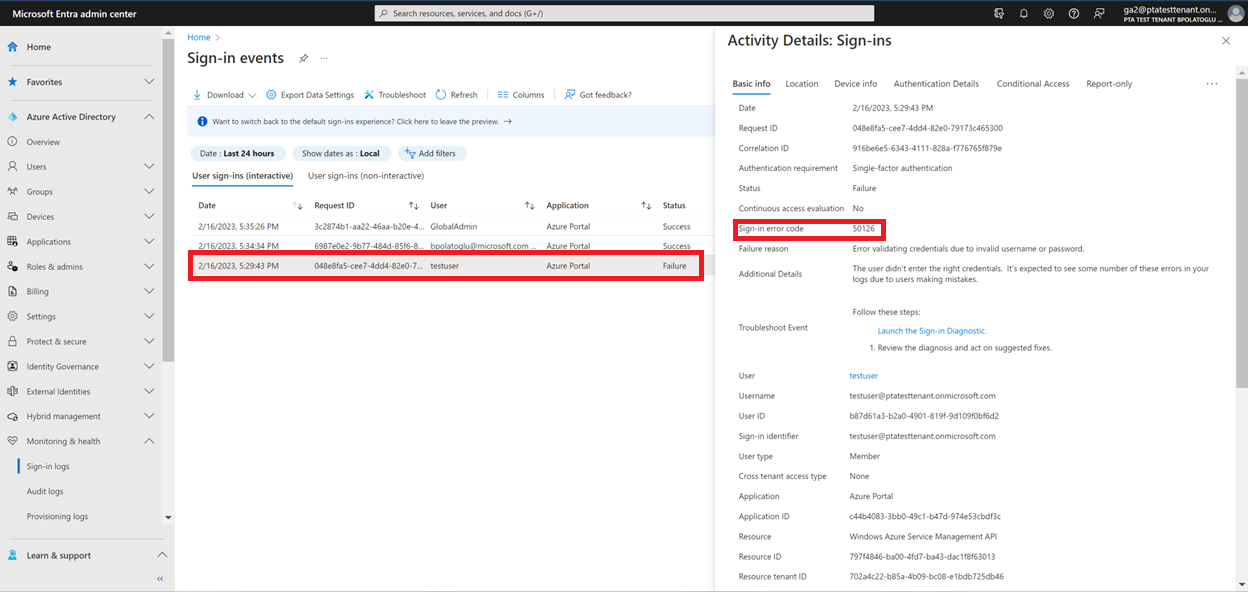

Причины сбоя входа в Центр администрирования Microsoft Entra (требуется лицензия Premium)

Если у вашего клиента есть лицензия Microsoft Entra ID P1 или P2, вы также можете просмотреть отчет о действиях входа в Центре администрирования Microsoft Entra.

Перейдите к идентификатору Microsoft Entra ->Sign-ins в [Центре администрирования Microsoft Entra](https://portal.azure.com/) и щелкните действие входа определенного пользователя. Найдите поле КОДА ОШИБКИ ВХОДА. Сопоставить значение этого поля с причиной сбоя и разрешением с помощью следующей таблицы:

| Код ошибки входа | Причина сбоя входа | Резолюция |

|---|---|---|

| 50144 | Срок действия пароля Active Directory пользователя истек. | Сбросьте пароль пользователя в локальная служба Active Directory. |

| 80001 | Агент проверки подлинности недоступен. | Установите и зарегистрируйте агент проверки подлинности. |

| 80002 | Время ожидания запроса проверки пароля агента проверки подлинности. | Проверьте, доступен ли ваш Active Directory из агента проверки подлинности. |

| 80003 | Недопустимый ответ, полученный агентом проверки подлинности. | Если проблема постоянно воспроизводима для нескольких пользователей, проверьте конфигурацию Active Directory. |

| 80004 | Неправильное имя участника-пользователя (UPN), используемое в запросе на вход. | Попросите пользователя войти с правильным именем пользователя. |

| 80005 | Агент проверки подлинности: произошла ошибка. | Временная ошибка. Повторите попытку позже. |

| 80007 | Агент проверки подлинности не может подключиться к Active Directory. | Проверьте, доступен ли ваш Active Directory из агента проверки подлинности. |

| 80010 | Агент проверки подлинности не может расшифровать пароль. | Если проблема постоянно воспроизводима, установите и зарегистрируйте новый агент проверки подлинности. И удалите текущую. |

| 80011 | Агент проверки подлинности не может получить ключ расшифровки. | Если проблема постоянно воспроизводима, установите и зарегистрируйте новый агент проверки подлинности. И удалите текущую. |

| 80014 | Запрос проверки ответил после превышения максимального времени. | Время ожидания агента проверки подлинности. Откройте запрос в службу поддержки с кодом ошибки, идентификатором корреляции и меткой времени, чтобы получить дополнительные сведения об этой ошибке |

Важный

Агенты сквозной проверки подлинности проходят проверку подлинности пользователей Microsoft Entra, проверяя имена пользователей и пароли в Active Directory путем вызова API Win32 LogonUser. В результате, если в Active Directory задан параметр "Вход в систему", необходимо добавить серверы, на которых размещены агенты сквозной проверки подлинности, в список серверов "Вход в систему" также придется добавить серверы, на которых размещены агенты сквозной проверки подлинности. Не удается выполнить это, пользователи смогут войти в идентификатор Microsoft Entra.

Проблемы с установкой агента проверки подлинности

Произошла непредвиденная ошибка

Соберите журналы агентов с сервера и обратитесь к служба поддержки Майкрософт с проблемой.

Проблемы с регистрацией агента проверки подлинности

Сбой регистрации агента проверки подлинности из-за заблокированных портов

Убедитесь, что сервер, на котором установлен агент проверки подлинности, может взаимодействовать с URL-адресами и портами службы, перечисленными здесь.

Сбой регистрации агента проверки подлинности из-за ошибок авторизации маркера или учетной записи

Убедитесь, что вы используете учетную запись администратора гибридного удостоверения только в облаке для всех операций установки и регистрации агента аутентификации Microsoft Entra Connect или автономного агента проверки подлинности. Существует известная проблема с учетными записями администратора гибридных удостоверений с поддержкой MFA; временно отключить MFA (только для завершения операций) в качестве обходного решения.

Произошла непредвиденная ошибка

Соберите журналы агентов с сервера и обратитесь к служба поддержки Майкрософт с проблемой.

Проблемы с удалением агента проверки подлинности

Предупреждение об удалении Microsoft Entra Connect

Если в клиенте включена сквозная проверка подлинности, и вы пытаетесь удалить Microsoft Entra Connect, отобразится следующее предупреждение: "Пользователи не смогут войти в идентификатор Microsoft Entra, если у вас нет других агентов сквозной проверки подлинности, установленных на других серверах".

Убедитесь, что программа установки высокодоступна перед удалением Microsoft Entra Connect, чтобы избежать нарушения входа пользователей.

Проблемы с включением функции

Сбой включения функции, так как не было доступных агентов проверки подлинности

Чтобы включить сквозную проверку подлинности в клиенте, необходимо иметь по крайней мере один активный агент проверки подлинности. Агент проверки подлинности можно установить, установив Microsoft Entra Connect или автономный агент проверки подлинности.

Сбой включения функции из-за заблокированных портов

Убедитесь, что сервер, на котором установлен Microsoft Entra Connect, может взаимодействовать с URL-адресами и портами службы, перечисленными здесь.

Сбой включения функции из-за ошибок авторизации маркера или учетной записи

Убедитесь, что при включении функции используется учетная запись администратора гибридного удостоверения только для облака. Существует известная проблема с многофакторной проверкой подлинности (MFA)с поддержкой учетных записей гибридного администратора удостоверений; Временно отключить MFA (только для завершения операции) в качестве обходного решения.

Сбор журналов агента сквозной проверки подлинности

В зависимости от типа проблемы, возможно, необходимо искать в разных местах журналы агента сквозной проверки подлинности.

Журналы Microsoft Entra Connect

Сведения об ошибках, связанных с установкой, см. в %ProgramData%\AADConnect\trace-*.logжурналах Microsoft Entra Connect.

Журналы событий агента проверки подлинности

Для ошибок, связанных с агентом проверки подлинности, откройте приложение Просмотр событий на сервере и проверьте журналы приложений и служб\Microsoft\AzureAdConnect\AuthenticationAgent\Admin.

Для подробной аналитики включите журнал session (щелкните правой кнопкой мыши в приложении Просмотр событий, чтобы найти этот параметр). Не запускайте агент проверки подлинности с включенным журналом во время обычных операций; используется только для устранения неполадок. Содержимое журнала отображается только после отключения журнала.

Подробные журналы трассировки

Чтобы устранить неполадки входа пользователя, найдите журналы трассировки по адресу %ProgramData%\Microsoft\Azure AD Connect Authentication Agent\Trace\. Эти журналы включают причины сбоя входа конкретного пользователя с помощью функции сквозной проверки подлинности. Эти ошибки также сопоставляются с причинами сбоя входа, показанными в таблице причин сбоя входа в систему. Ниже приведен пример записи журнала:

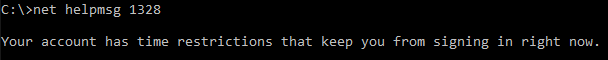

AzureADConnectAuthenticationAgentService.exe Error: 0 : Passthrough Authentication request failed. RequestId: 'df63f4a4-68b9-44ae-8d81-6ad2d844d84e'. Reason: '1328'.

ThreadId=5

DateTime=xxxx-xx-xxTxx:xx:xx.xxxxxxZ

Вы можете получить описательные сведения об ошибке ("1328" в предыдущем примере), открыв командную строку и выполнив следующую команду (Примечание. Замените "1328" фактическим номером ошибки, отображаемым в журналах):

Net helpmsg 1328

Журналы входа сквозной проверки подлинности

Если ведение журнала аудита включено, дополнительные сведения можно найти в журналах безопасности сервера сквозной проверки подлинности. Простой способ запроса запросов на вход — фильтровать журналы безопасности с помощью следующего запроса:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ProcessName'] and (Data='C:\Program Files\Microsoft Azure AD Connect Authentication Agent\AzureADConnectAuthenticationAgentService.exe')]]</Select>

</Query>

</QueryList>

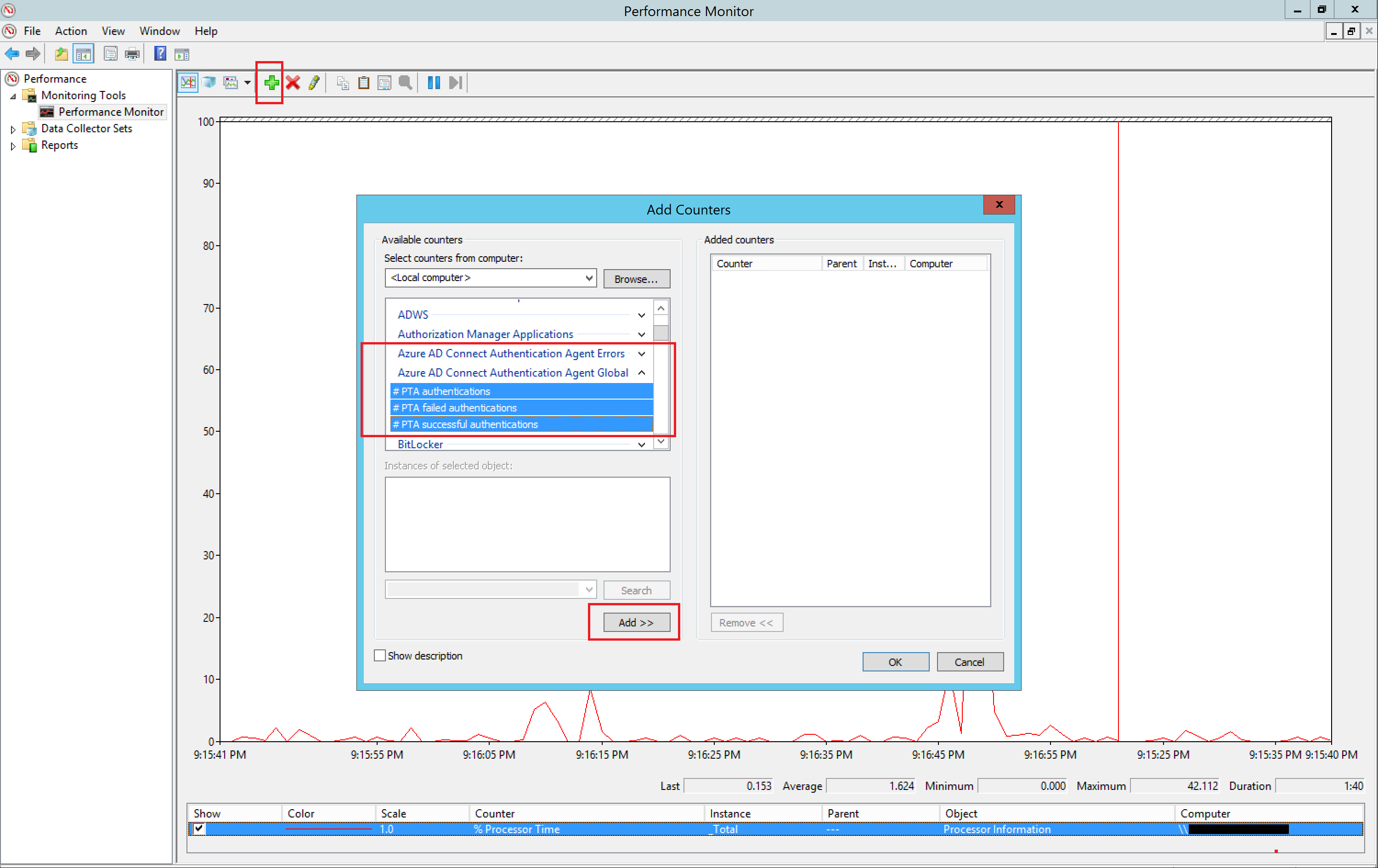

счетчики Монитор производительности

Другим способом мониторинга агентов проверки подлинности является отслеживание определенных счетчиков Монитор производительности на каждом сервере, на котором установлен агент проверки подлинности. Используйте следующие глобальные счетчики (# проверки подлинности PTA, #PTA неудачные проверки подлинности и #PTA успешные проверки подлинности) и счетчики ошибок (ошибки проверки подлинности# PTA):

Важный

Сквозная проверка подлинности обеспечивает высокий уровень доступности с помощью нескольких агентов проверки подлинности, а не балансировки нагрузки. В зависимости от конфигурации не все агенты проверки подлинности получают примерно равное количество запросов. Возможно, конкретный агент проверки подлинности не получает трафика вообще.