Руководство. Перенос приложений из Okta в идентификатор Microsoft Entra

В этом руководстве вы узнаете, как перенести приложения из Okta в идентификатор Microsoft Entra.

Необходимые компоненты

Для управления приложением в идентификаторе Microsoft Entra необходимо:

- Учетная запись пользователя Microsoft Entra. Если ее нет, можно создать учетную запись бесплатно.

- Одна из следующих ролей: глобальный администратор, администратор облачных приложений, администратор приложений или владелец субъекта-службы.

Создание данных инвентаризации текущих приложений Okta

Перед миграцией задокументируйте текущие параметры среды и приложения. Для сбора этих сведений можно использовать API Okta. Используйте средство обозревателя API, например Postman.

Чтобы создать инвентаризацию приложений, выполните приведенные действия.

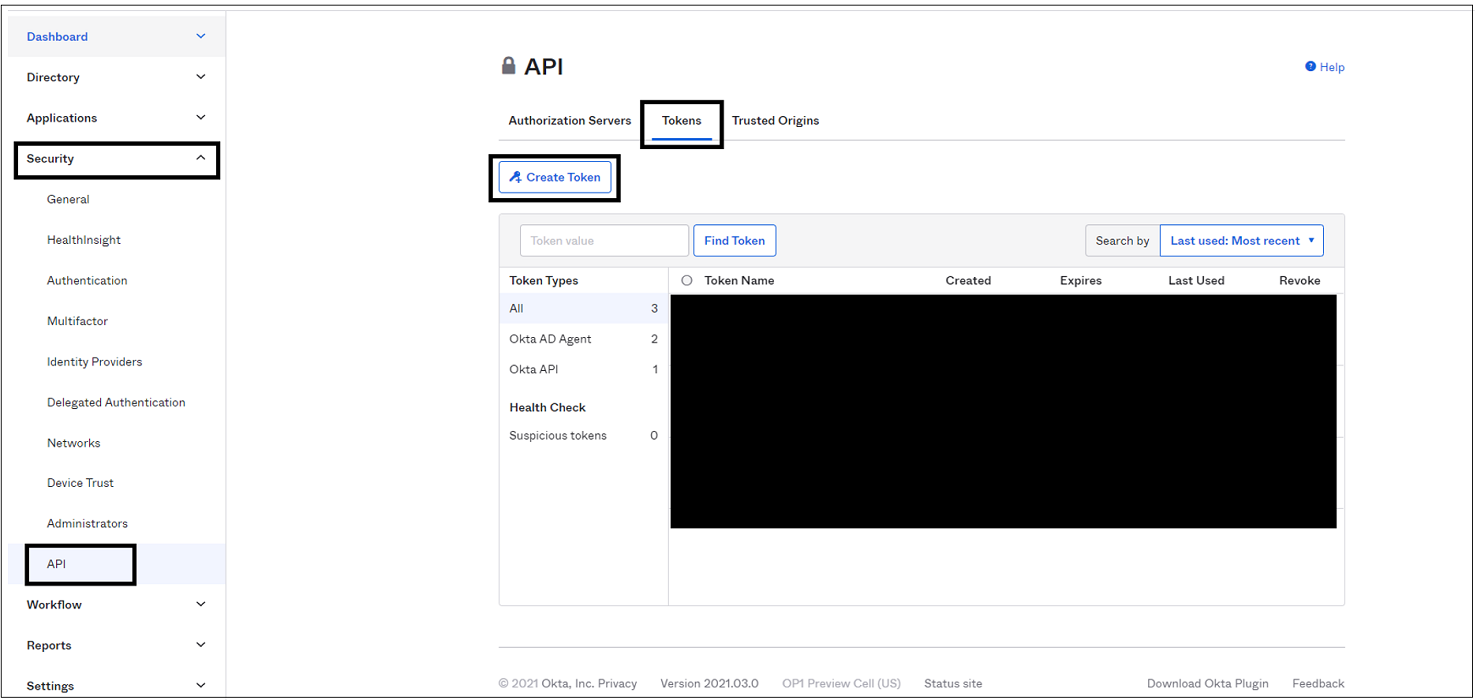

С помощью приложения Postman в консоли администрирования Okta создайте маркер API.

На панели мониторинга API в разделе Безопасность выберите Маркеры>Создать маркер.

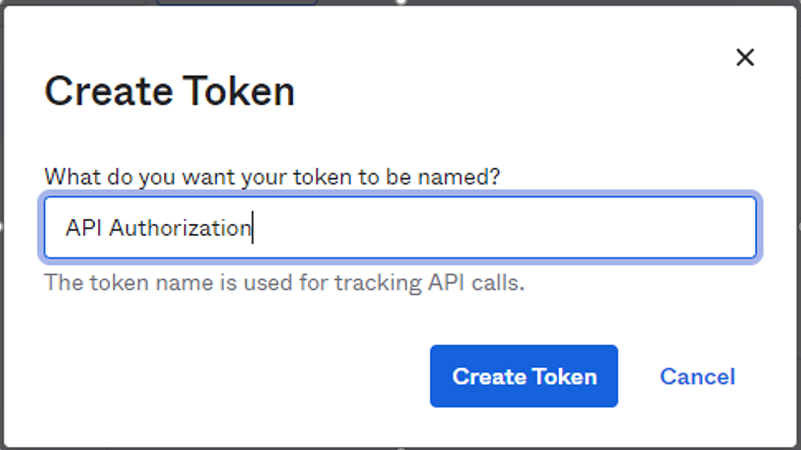

Введите имя маркера и нажмите кнопку "Создать маркер".

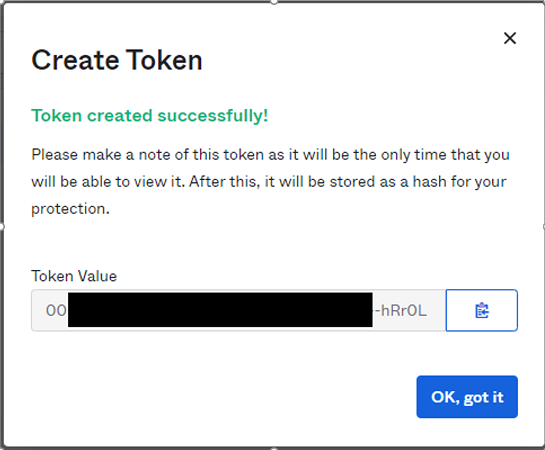

Запишите значение маркера и сохраните его. После нажатия кнопки "ОК" он недоступен.

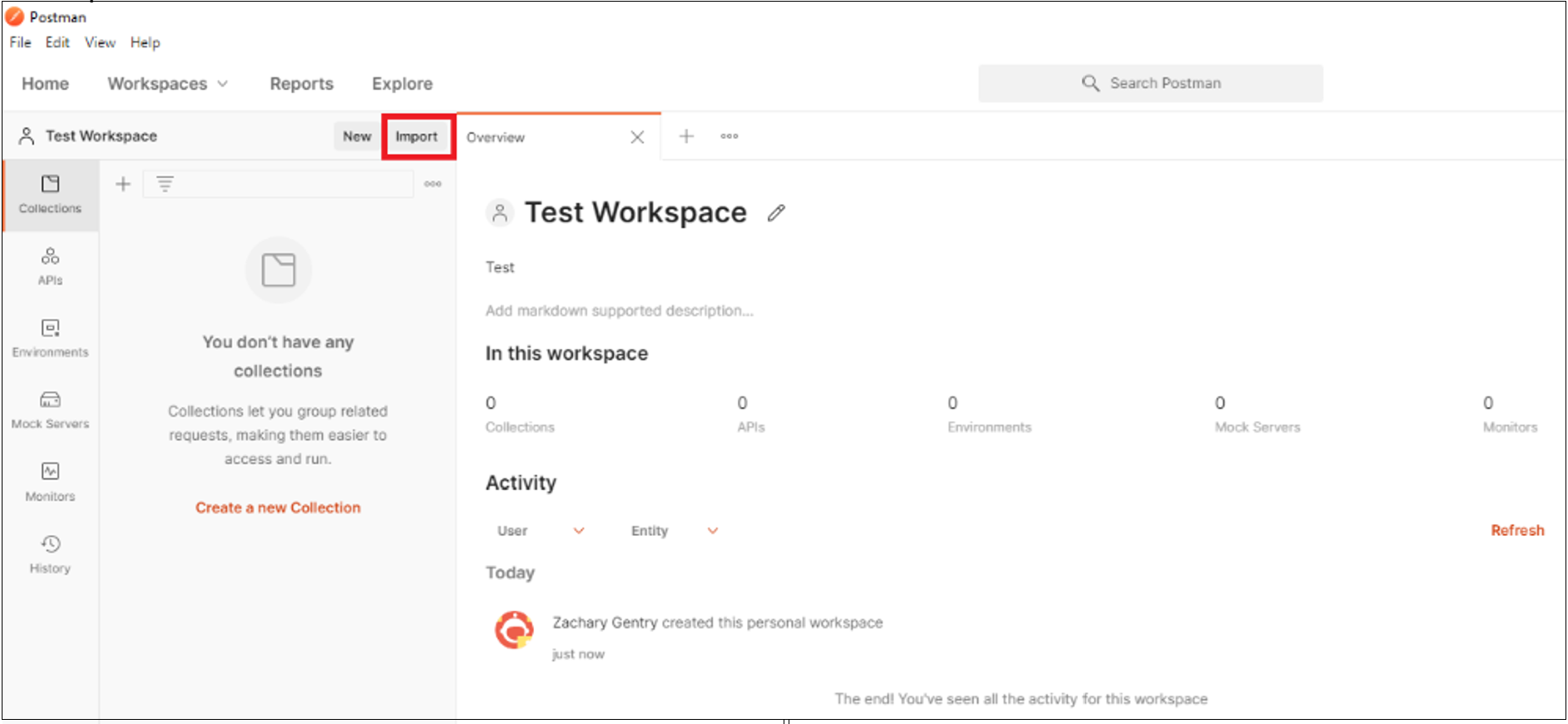

В рабочей области в приложении Postman выберите Import (Импорт).

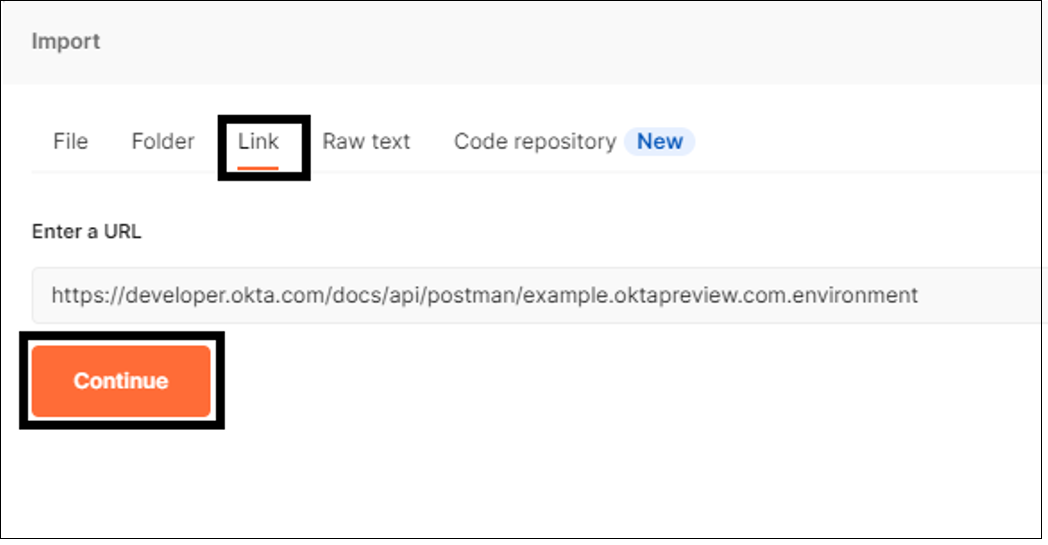

На странице Import (Импорт) выберите Link (Ссылка). Чтобы импортировать API, вставьте следующую ссылку:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Примечание.

Не изменяйте ссылку значениями своего арендатора.

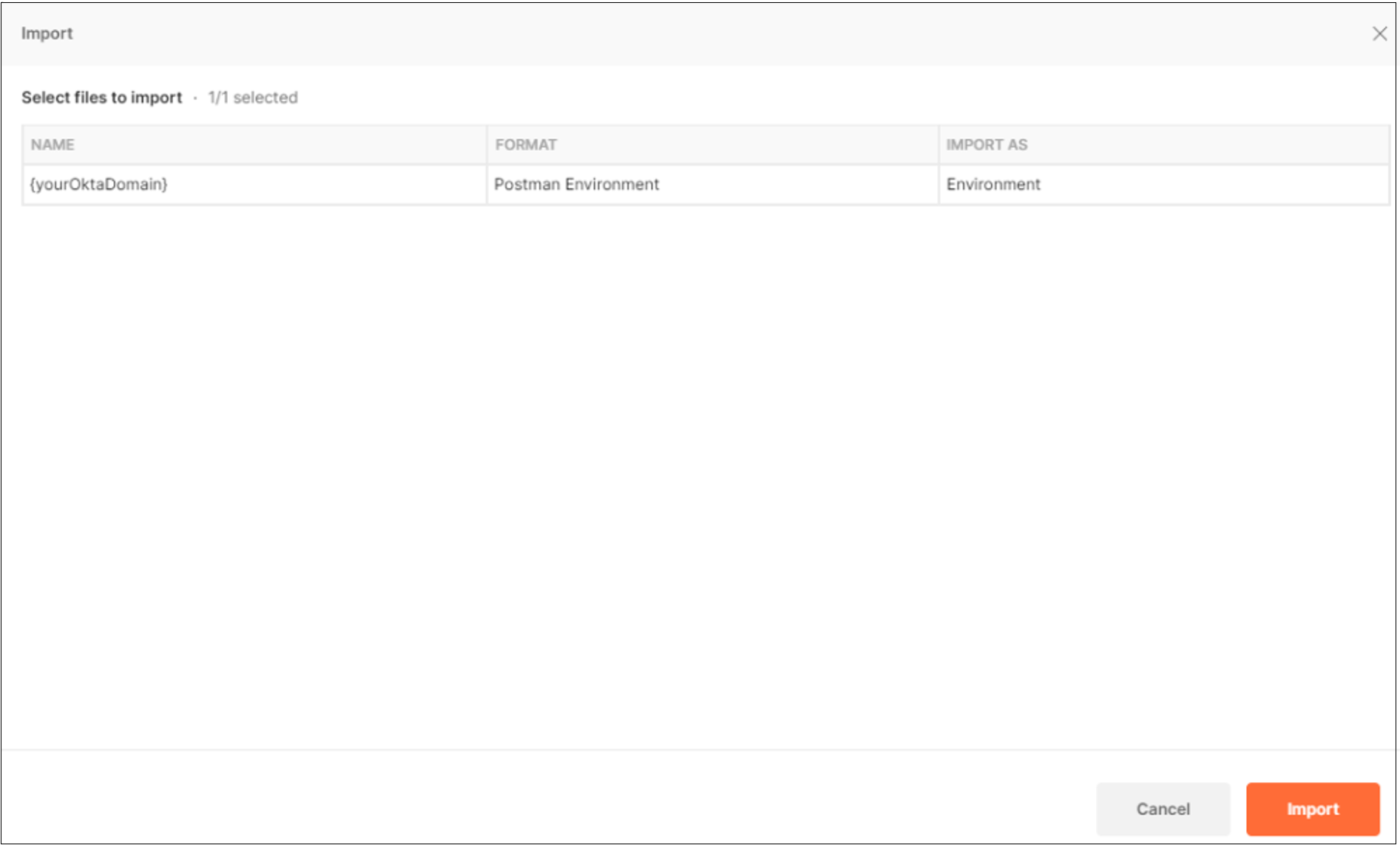

Выберите Импорт.

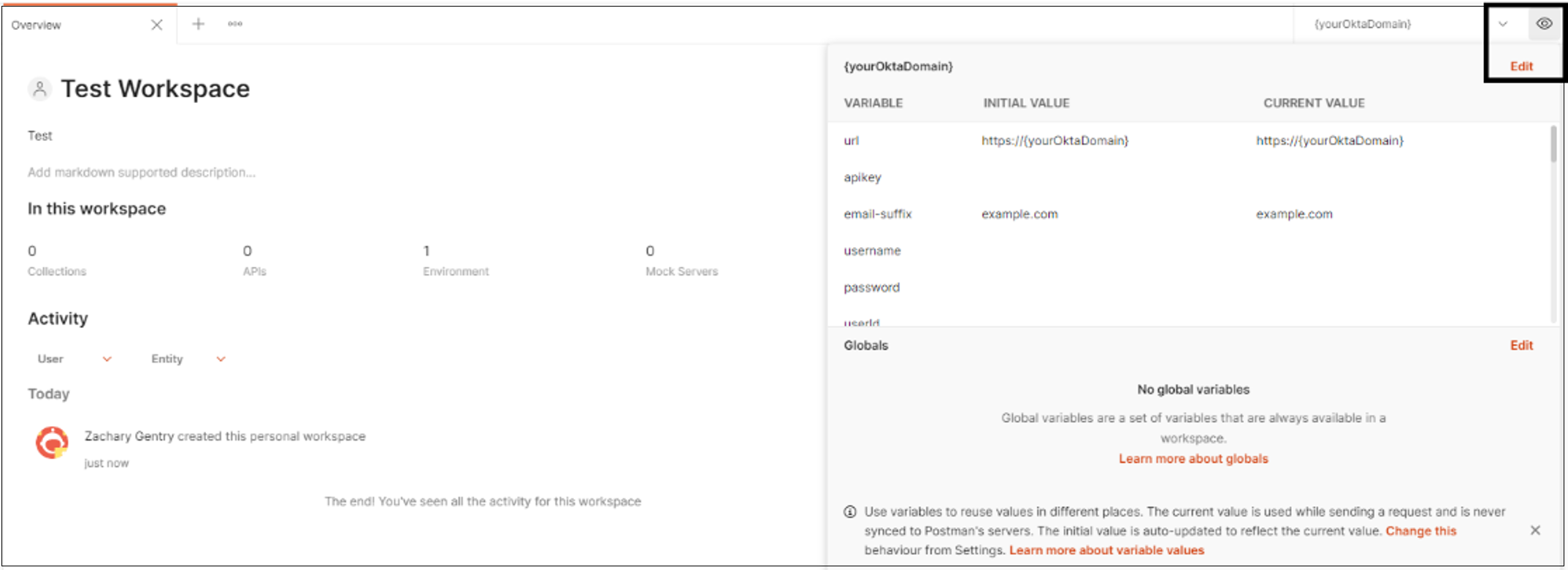

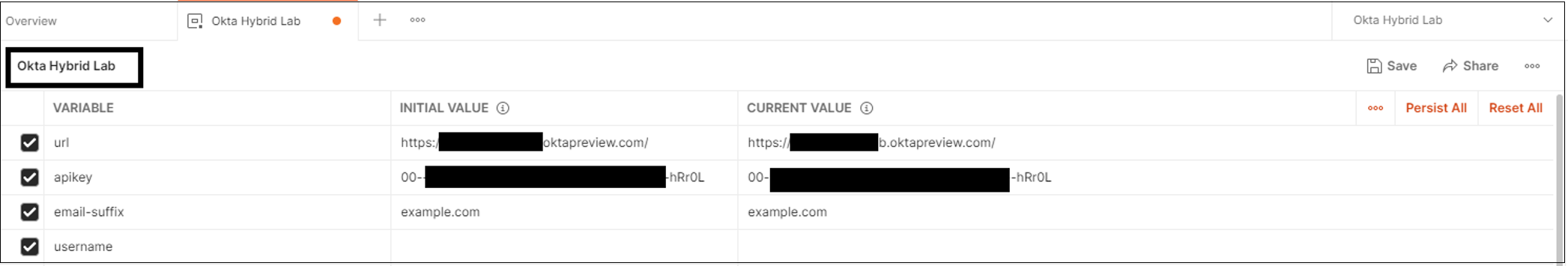

После импорта API измените значение параметра Environment (Среда) на {ваш_домен_Okta}.

Чтобы изменить среду Okta, щелкните значок глаза . Затем выберите Edit (Изменить).

В полях начального значения и текущего значения обновите значения для URL-адреса и ключа API. Измените имя в соответствии со своей средой.

Сохраните значения.

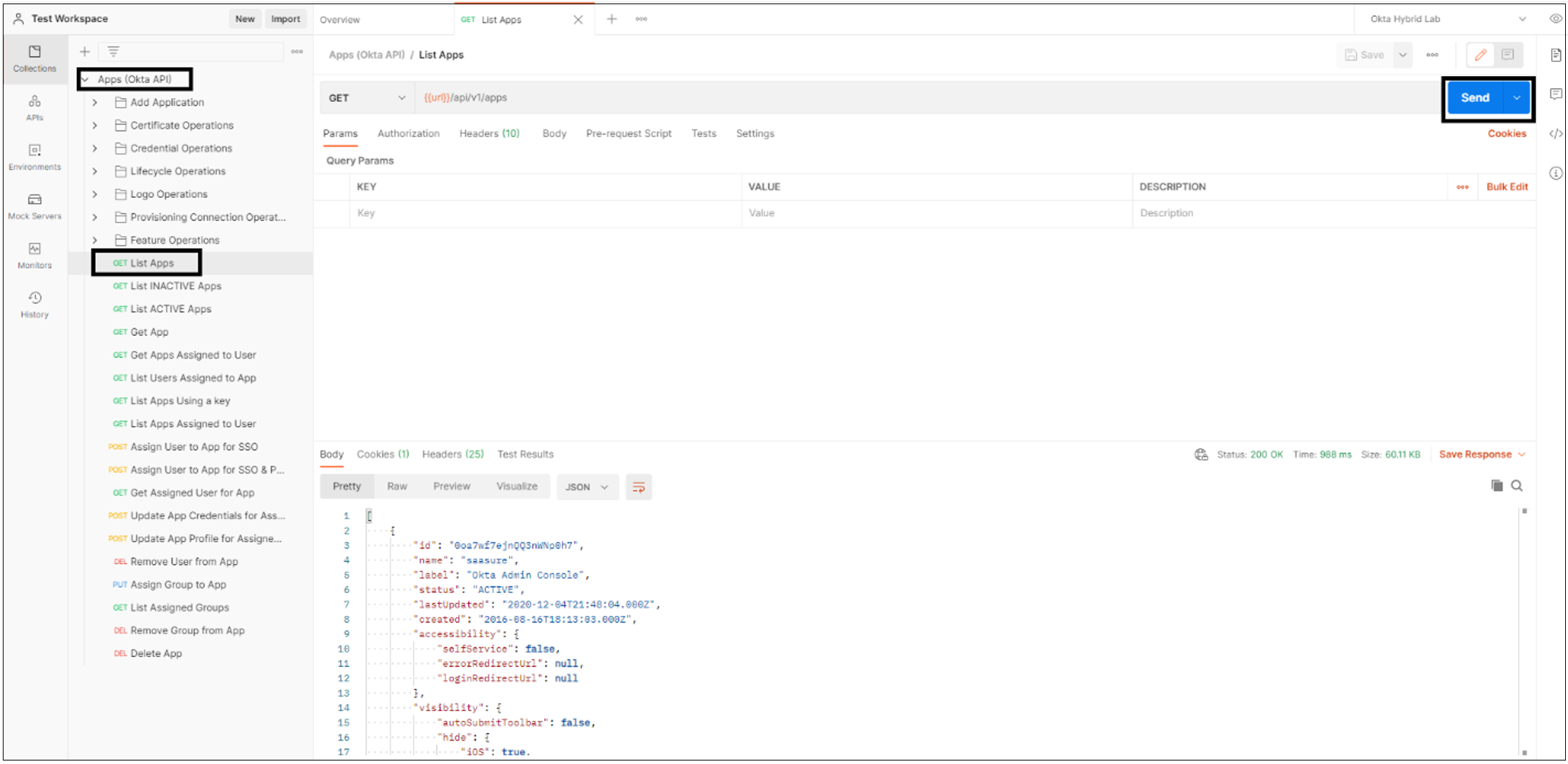

Выберите Apps (Приложения) >Get List Apps (Получить список приложений) >Send (Отправить).

Примечание.

Приложения можно распечатать в клиенте Okta. Список формируется в формате JSON.

Рекомендуется скопировать и преобразовать этот список JSON в формат CSV:

- Использование общедоступного преобразователя, например Konklone

- Или для PowerShell используйте ConvertFrom-Json и ConvertTo-CSV

Примечание.

Чтобы получить запись приложений в клиенте Okta, скачайте CSV-файл.

Перенос приложения SAML в идентификатор Microsoft Entra

Чтобы перенести приложение SAML 2.0 в идентификатор Microsoft Entra, настройте приложение в клиенте Microsoft Entra для доступа к приложениям. В этом примере мы преобразуем экземпляр Salesforce.

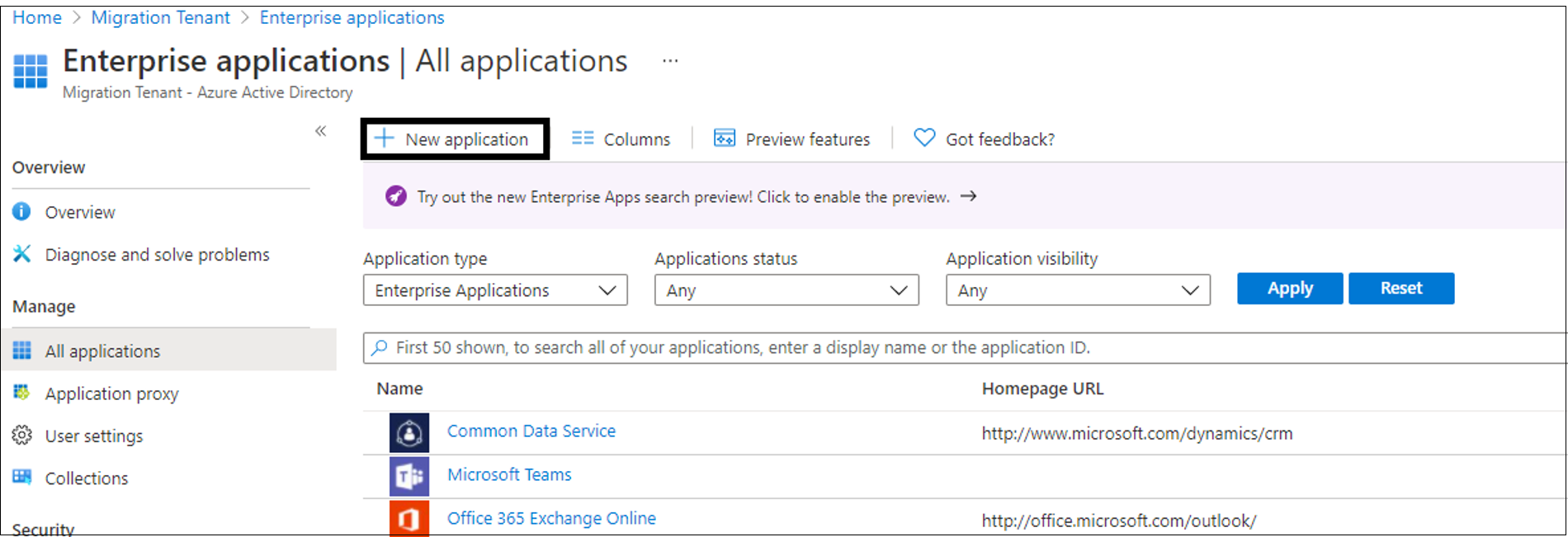

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям Identity>Applications>Enterprise All,> а затем выберите "Создать приложение".

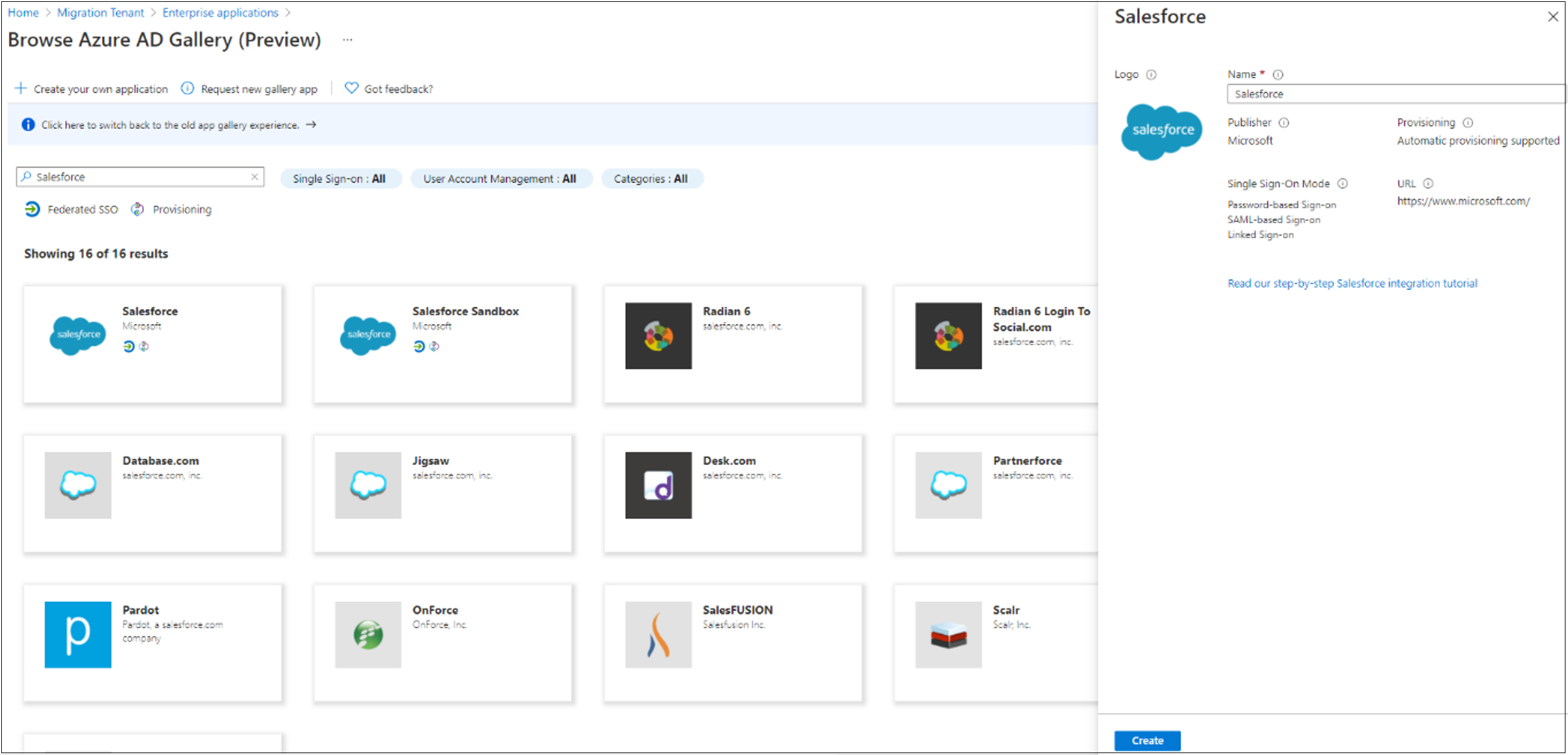

В коллекции Microsoft Entra найдите Salesforce, выберите приложение и нажмите кнопку "Создать".

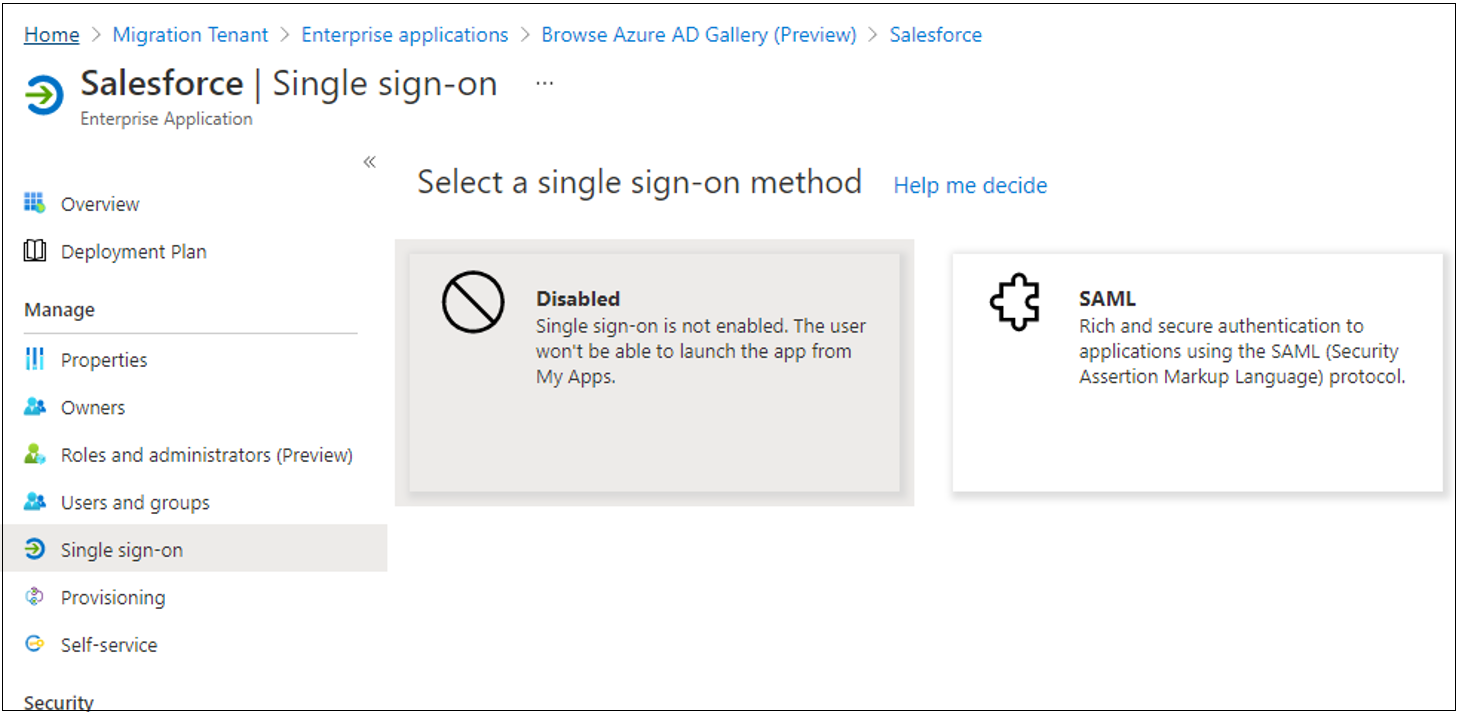

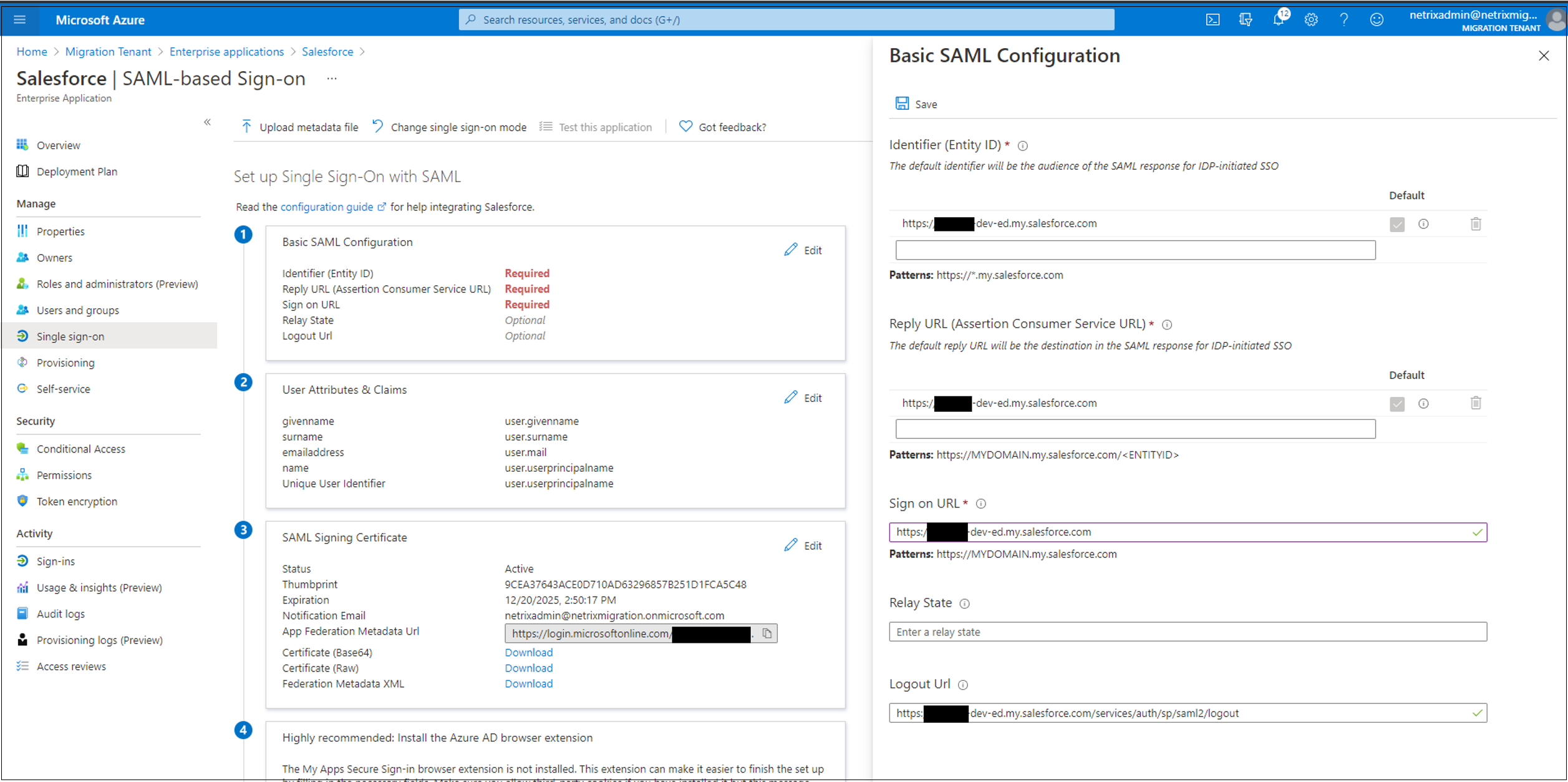

После создания приложения на вкладке Единый вход выберите SAML.

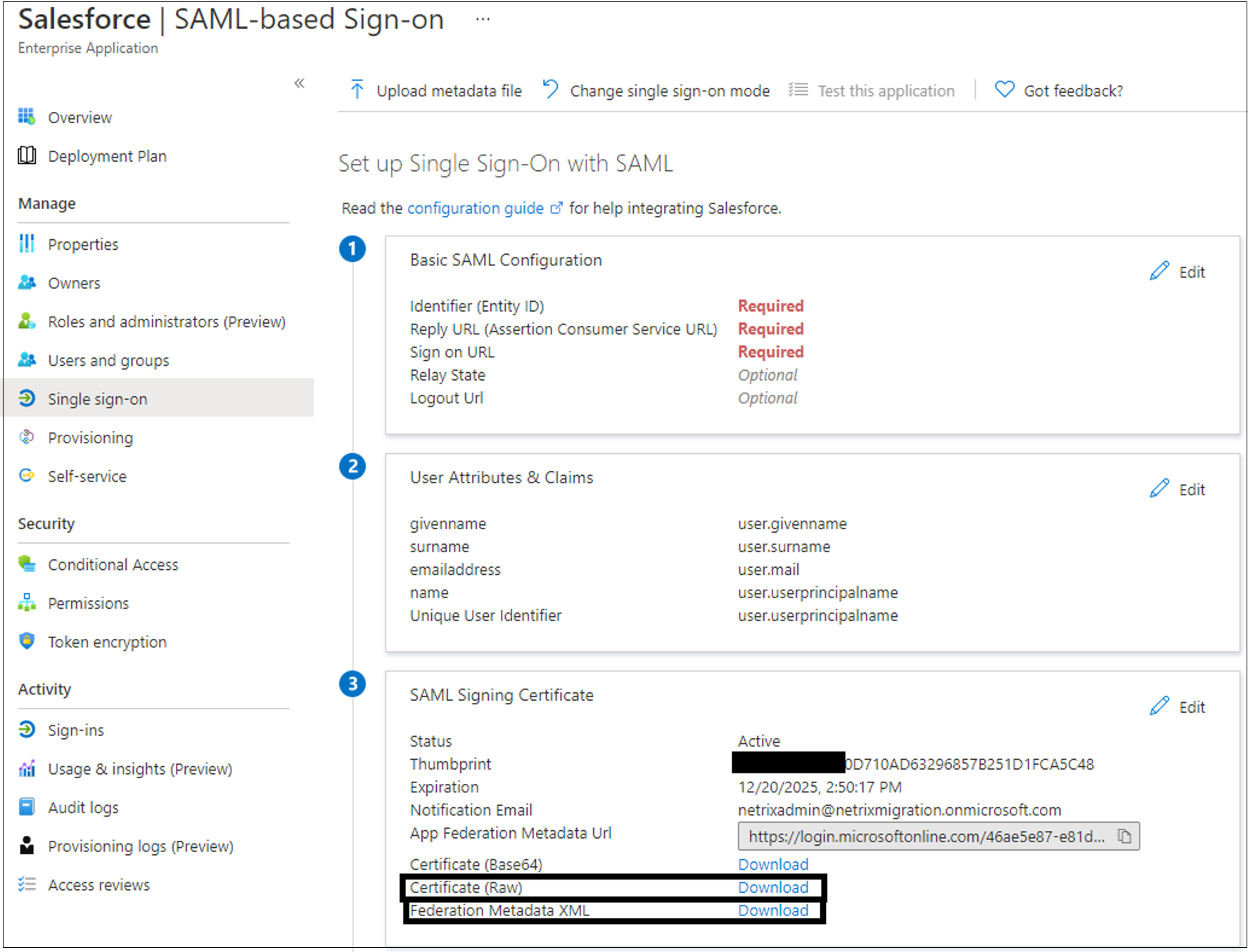

Скачайте сертификат (необработанный) и XML-файл метаданных федерации, чтобы импортировать их в Salesforce.

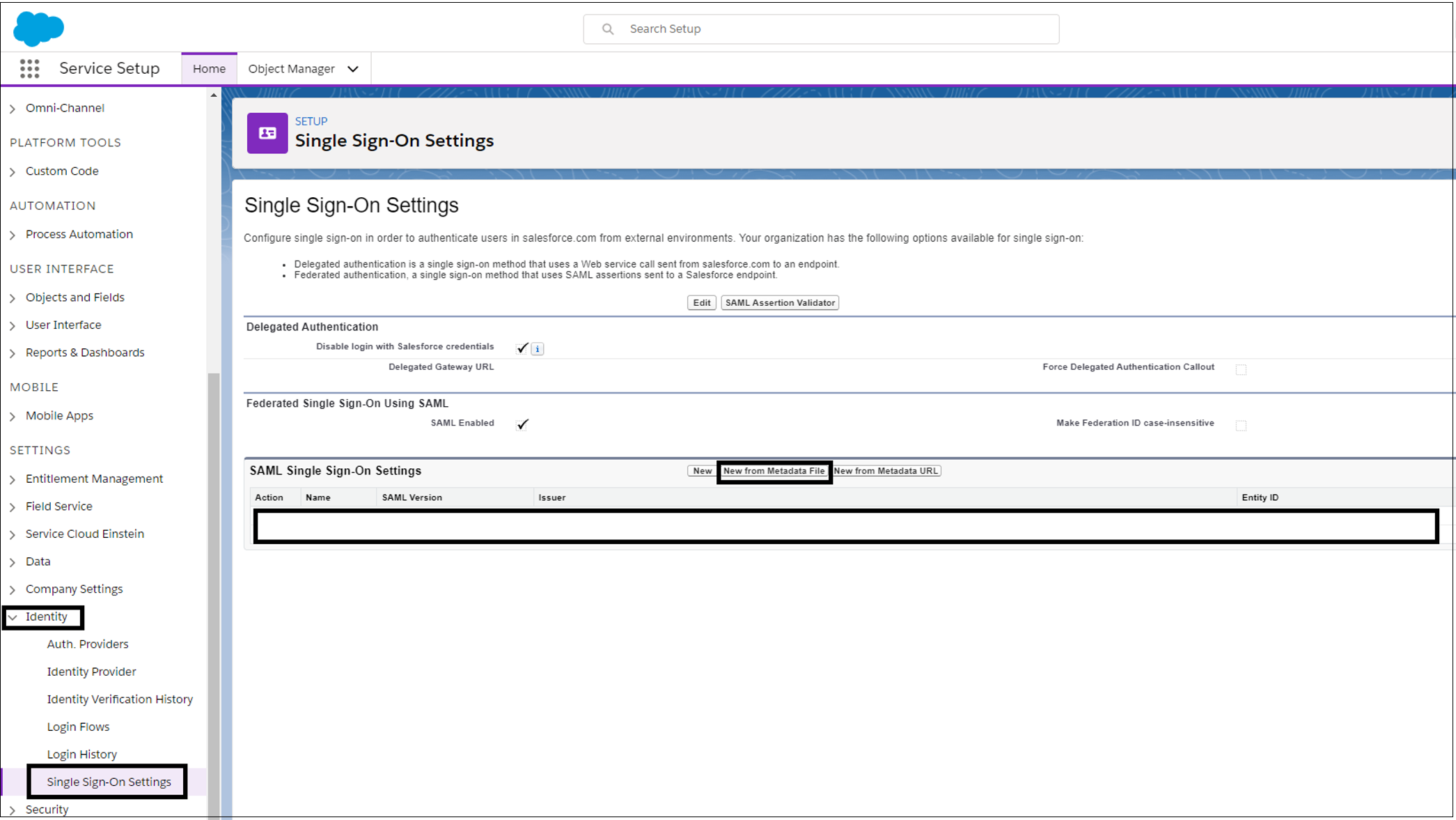

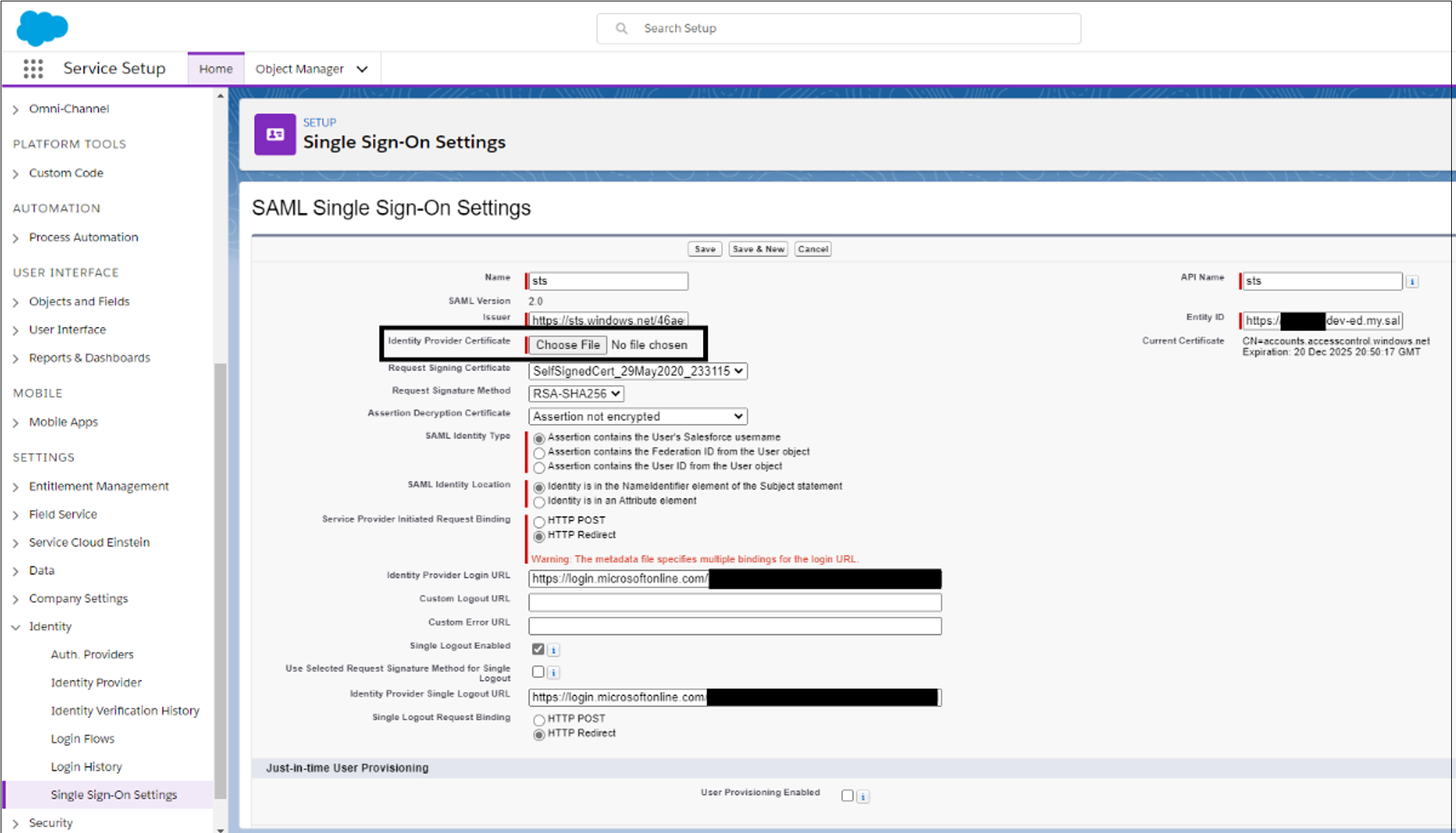

В консоли администрирования Salesforce выберите единый вход identity>Параметры> New из файла метаданных.

Отправьте XML-файл, скачанный из Центра администрирования Microsoft Entra. Затем выберите Создать.

Отправьте сертификат, скачанный из Azure. Выберите Сохранить.

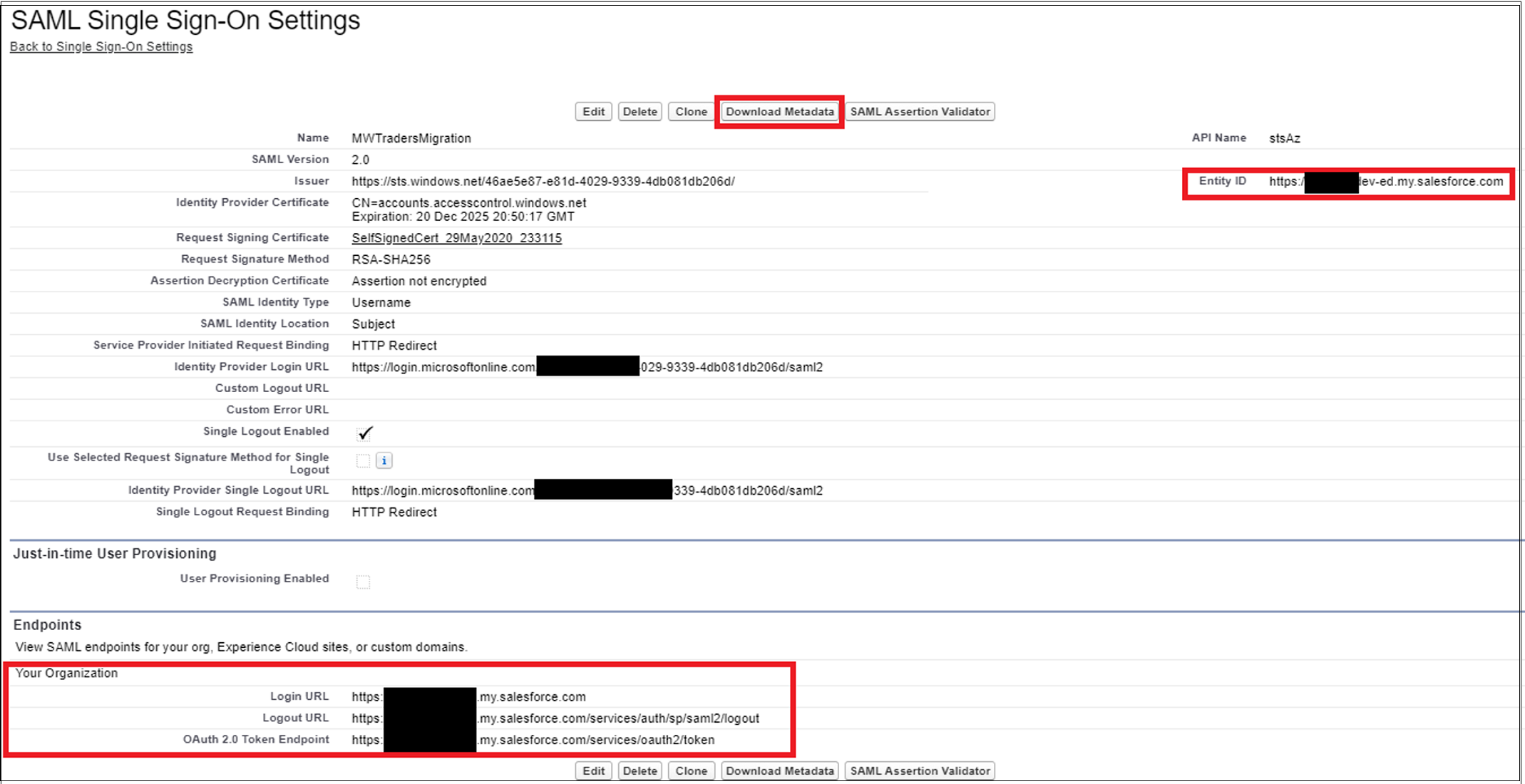

Запишите значения в приведенных ниже полях. Значения находятся в Azure.

- идентификатор сущности;

- Login URL (URL-адрес для входа)

- URL-адрес выхода.

Выберите " Скачать метаданные".

Чтобы отправить файл в Центр администрирования Microsoft Entra, на странице приложений Microsoft Entra ID Enterprise в параметрах единого входа SAML выберите "Отправить файл метаданных".

Убедитесь, что импортированные значения соответствуют записанным значениям. Выберите Сохранить.

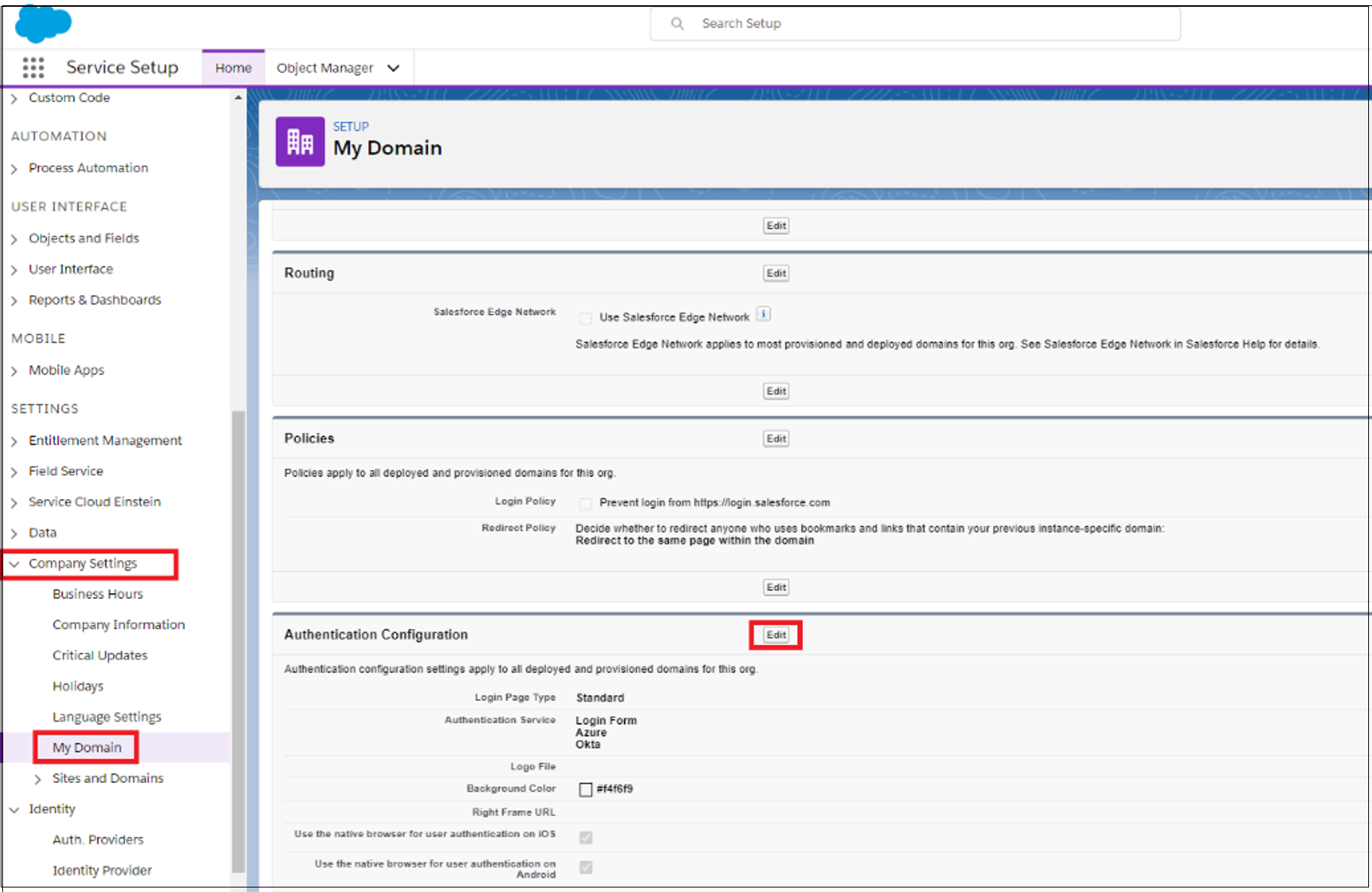

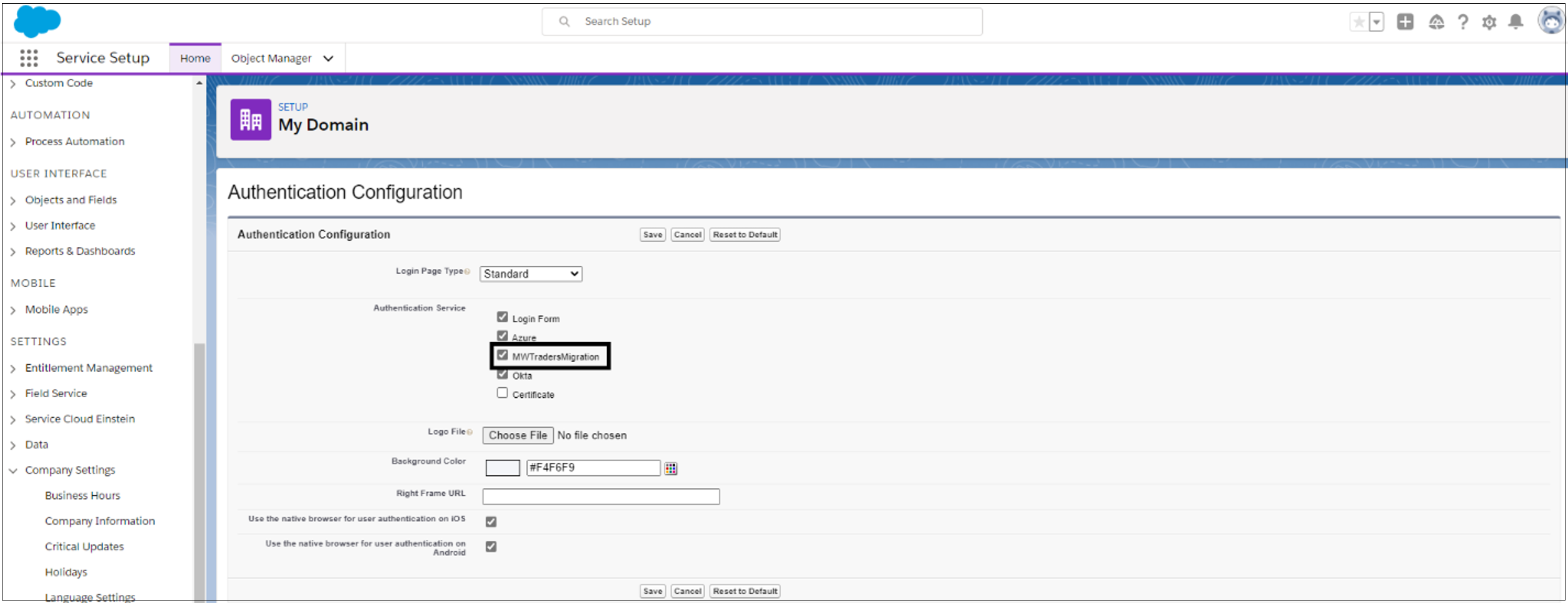

В консоли администрирования Salesforce выберите Company Settings (Параметры организации) >My Domain (Мой домен). Перейдите на страницу Authentication Configuration (Конфигурация проверки подлинности) щелкните Edit (Изменить).

Для параметра входа выберите новый настроенный поставщик SAML. Выберите Сохранить.

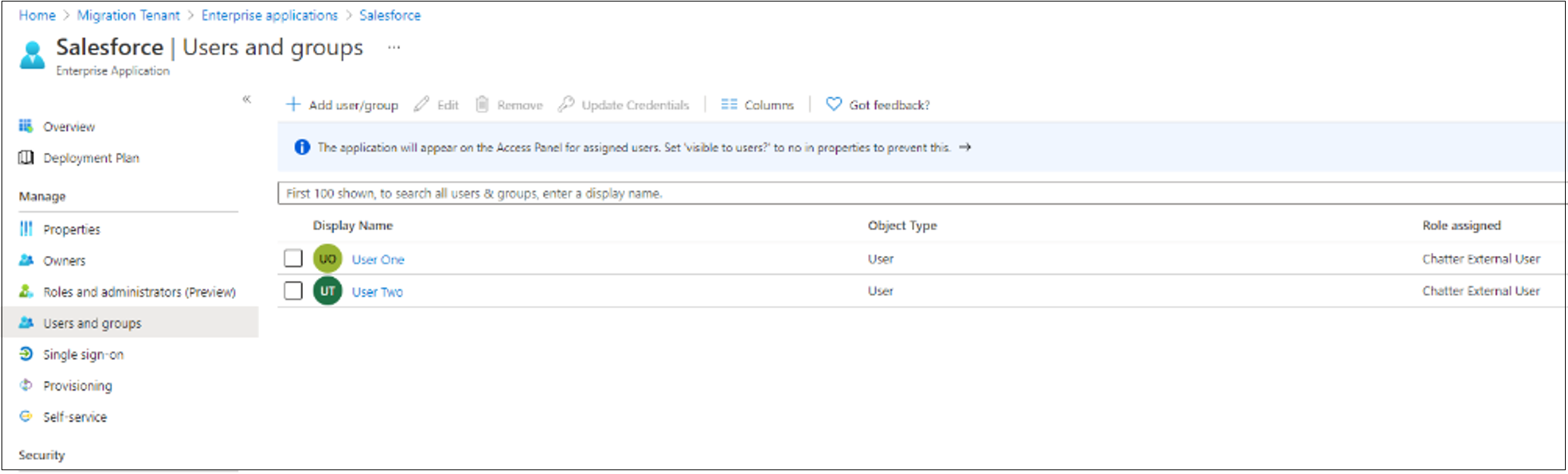

В идентификаторе Microsoft Entra на странице корпоративных приложений выберите "Пользователи и группы". Затем добавьте тестовых пользователей.

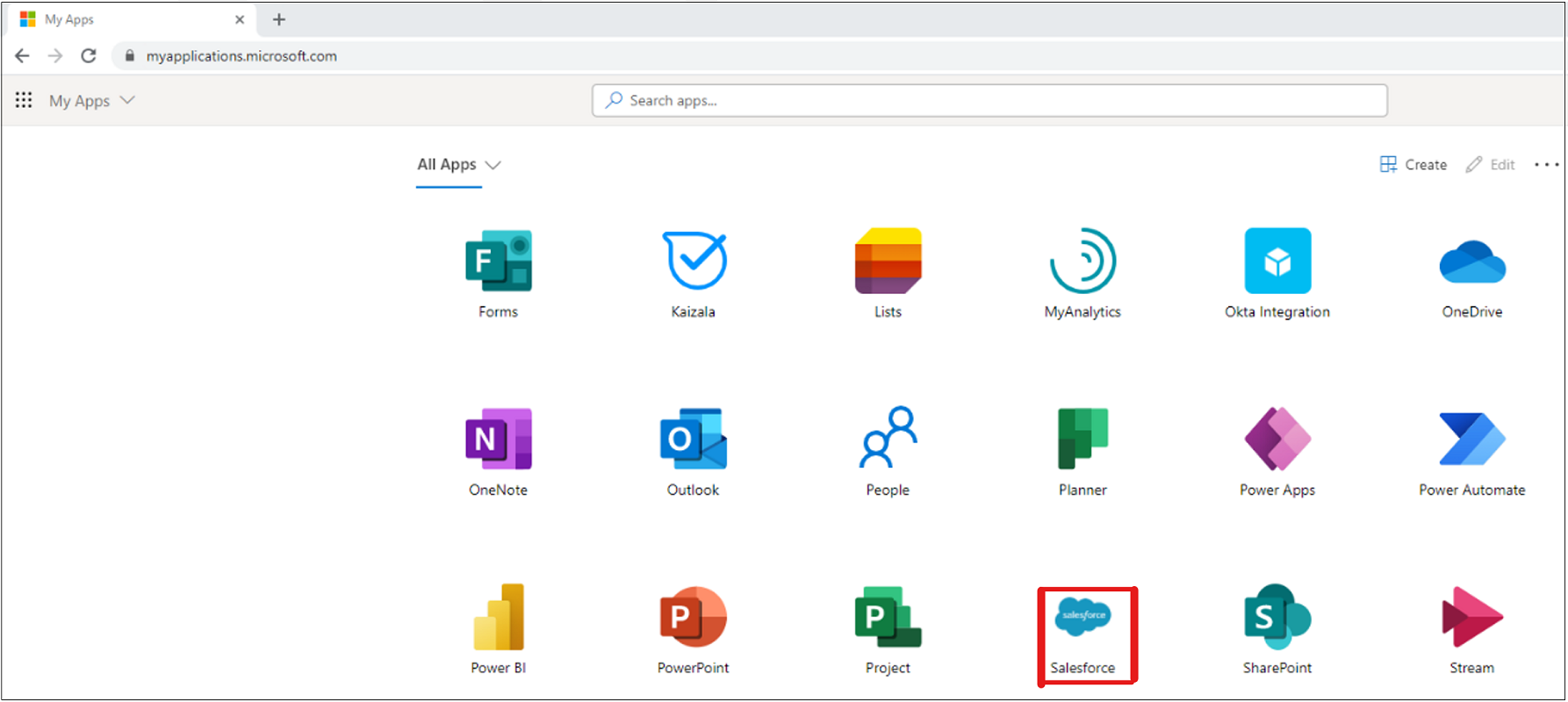

Чтобы проверить конфигурацию, войдите в систему в качестве тестового пользователя. Перейдите в коллекцию приложений Майкрософт и выберите Salesforce.

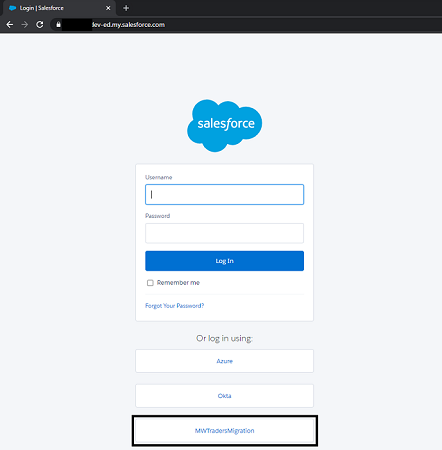

Чтобы войти, выберите настроенный поставщик удостоверений (IdP).

Примечание.

Если конфигурация правильна, тестовый пользователь попадает на домашнюю страницу Salesforce. Справочные сведения по устранению неполадок приведены в руководстве по отладке.

- На странице корпоративных приложений назначьте остальным пользователям приложение Salesforce правильные роли.

Примечание.

После добавления оставшихся пользователей в приложение Microsoft Entra пользователи могут проверить подключение, чтобы убедиться, что у них есть доступ. Протестируйте подключение перед следующим шагом.

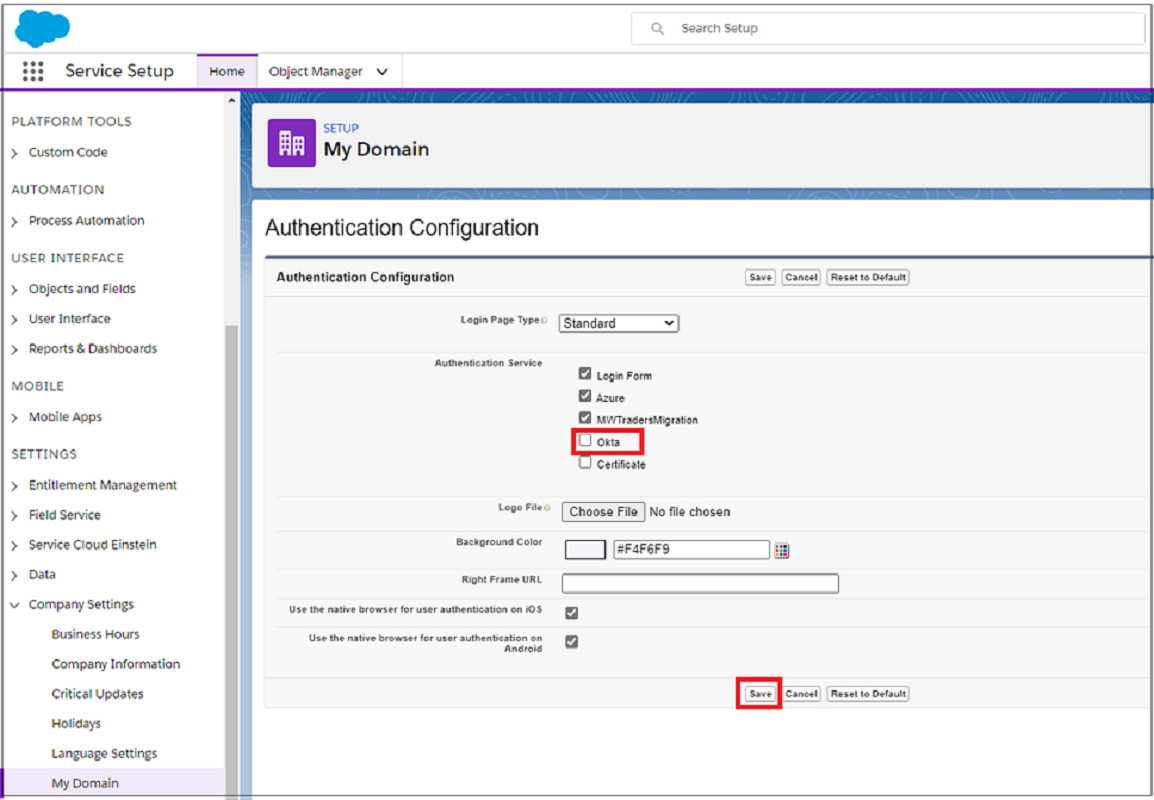

В консоли администрирования Salesforce выберите Company Settings (Параметры организации) >My Domain (Мой домен).

На странице Authentication Configuration (Конфигурация проверки подлинности) щелкните Edit (Изменить). Для службы проверки подлинности снимите флажок для Okta.

Перенос приложения OpenID Подключение или OAuth 2.0 в идентификатор Microsoft Entra

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Чтобы перенести приложение OpenID Подключение (OIDC) или приложение OAuth 2.0 в идентификатор Microsoft Entra в клиенте Microsoft Entra, настройте приложение для доступа. В этом примере мы преобразуем пользовательское приложение OIDC.

Чтобы завершить миграцию, повторите настройку для всех приложений в клиенте Okta.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям>Identity>Application Enterprise Для всех приложений.>

Выберите Новое приложение.

Выберите Создать собственное приложение.

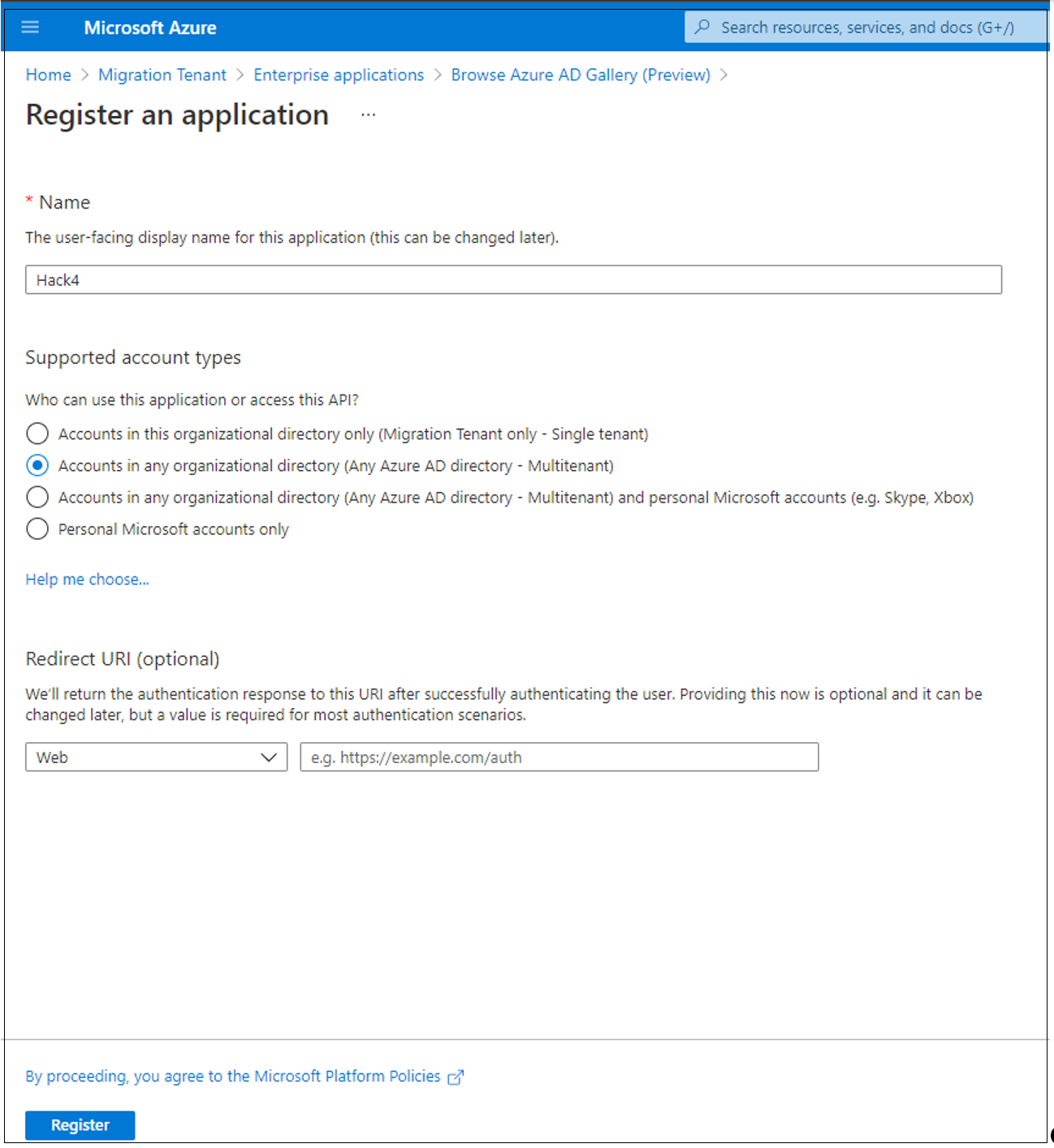

В появившемся меню назовите приложение OIDC и выберите "Регистрация приложения, над которым вы работаете для интеграции с идентификатором Microsoft Entra".

Нажмите кнопку создания.

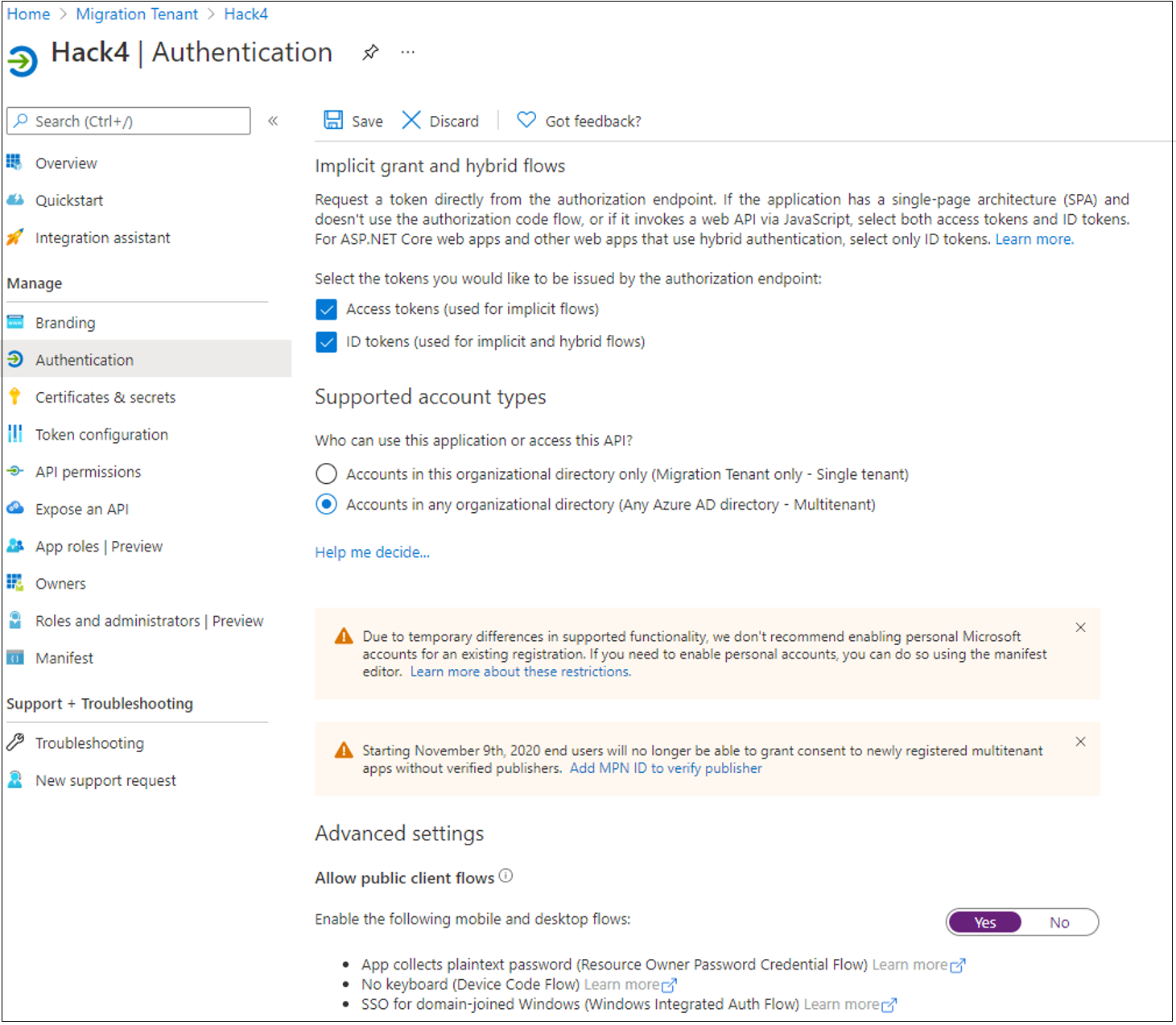

На следующей странице настройте параметры арендатора для регистрации приложения. Дополнительные сведения см. в разделе "Клиентство" в идентификаторе Microsoft Entra. Перейдите к учетным записям в любом каталоге организации (любой каталог Microsoft Entra — Multitenant)>Register.

На странице Регистрация приложений в разделе идентификатора Microsoft Entra откройте созданную регистрацию.

Примечание.

В зависимости от сценария приложения существуют различные действия конфигурации. Для большинства сценариев требуется секрет клиента приложения.

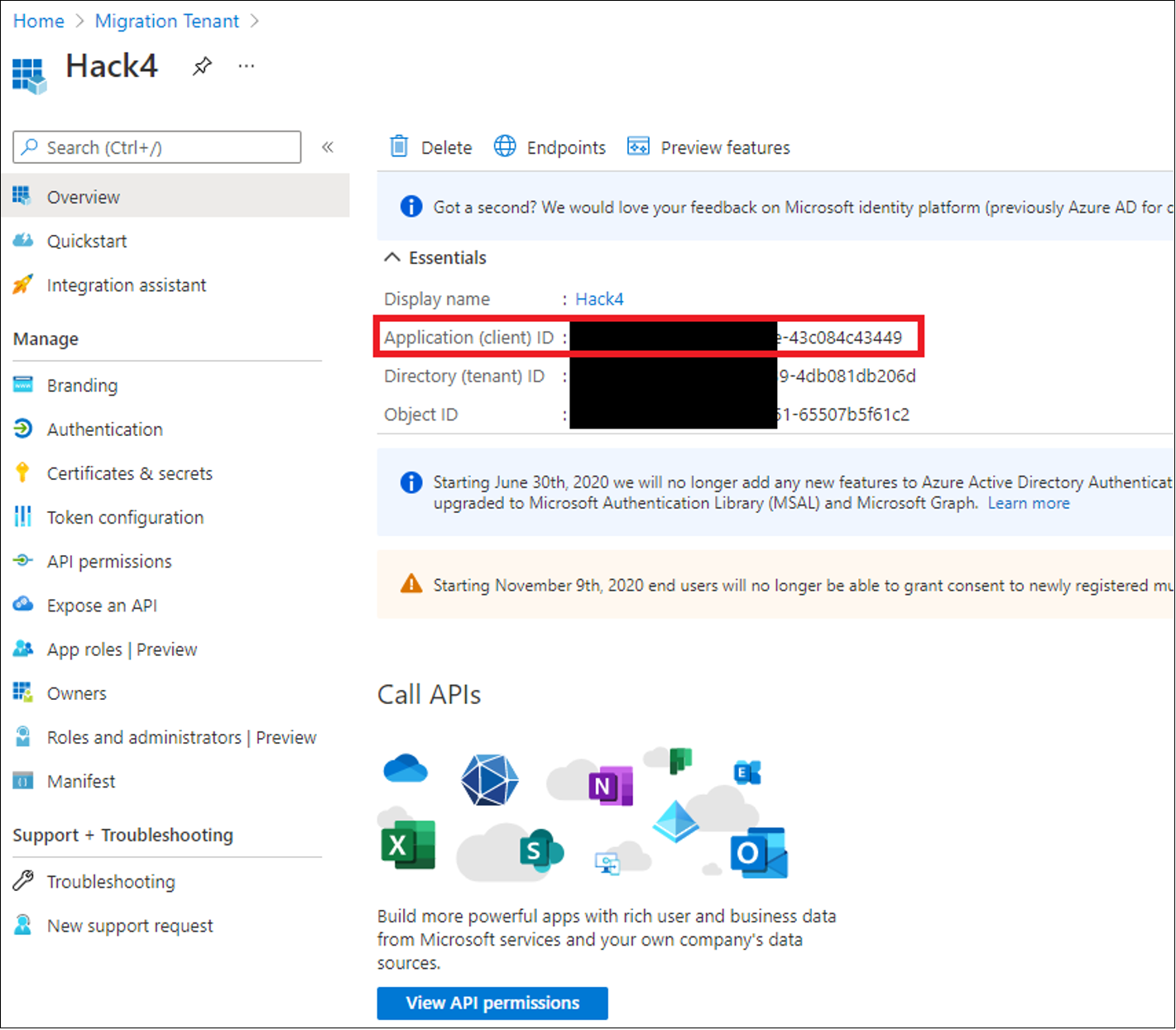

На странице Обзор запишите значение Идентификатор приложения (клиента). Этот идентификатор используется в приложении.

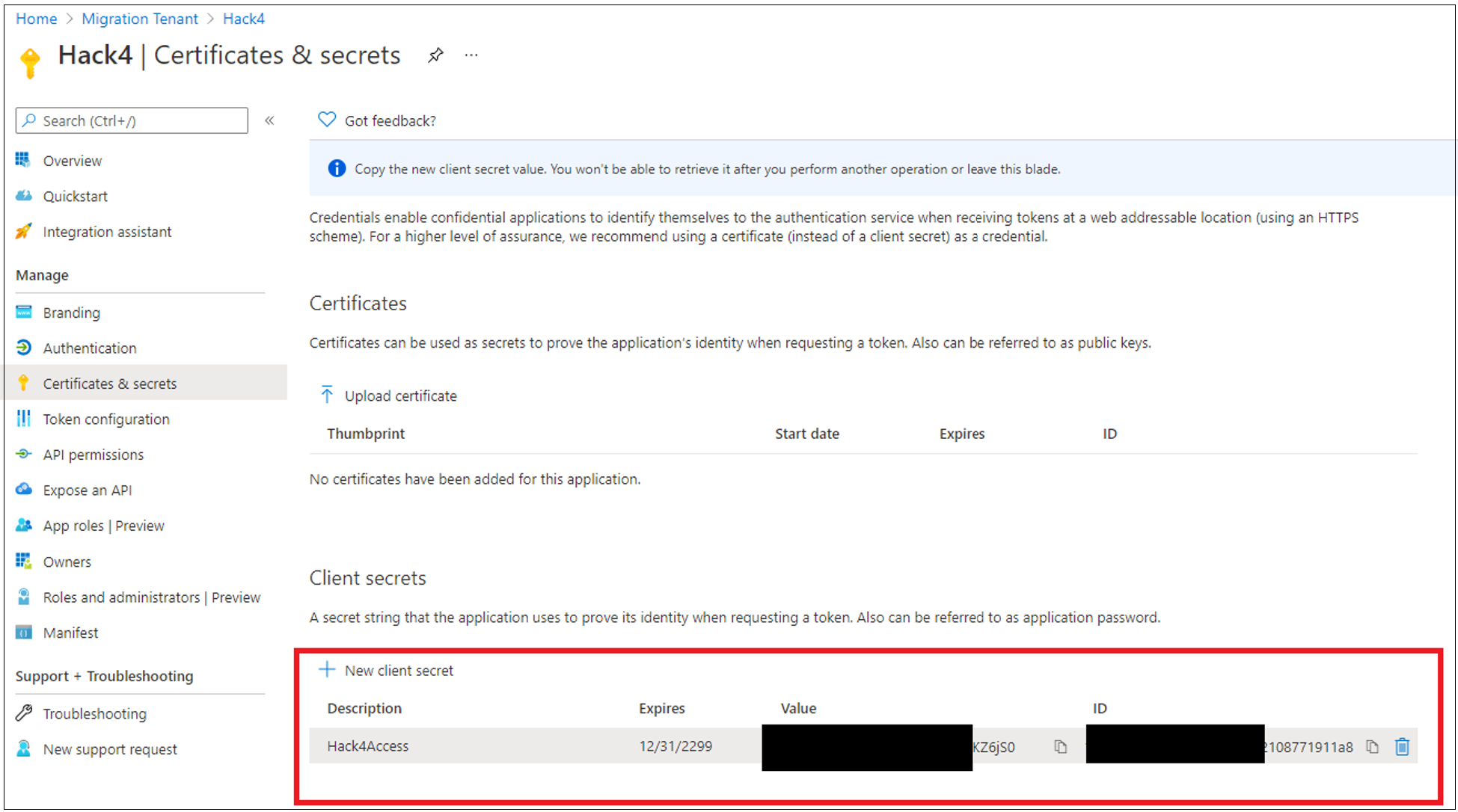

Выберите Сертификаты и секреты в области слева. Затем выберите + Создать секрет клиента. Укажите имя секрета клиента и задайте срок его действия.

Запишите значение и идентификатор секрета.

Примечание.

Если вы не уместите секрет клиента, его нельзя получить. Вместо этого повторно создайте секрет.

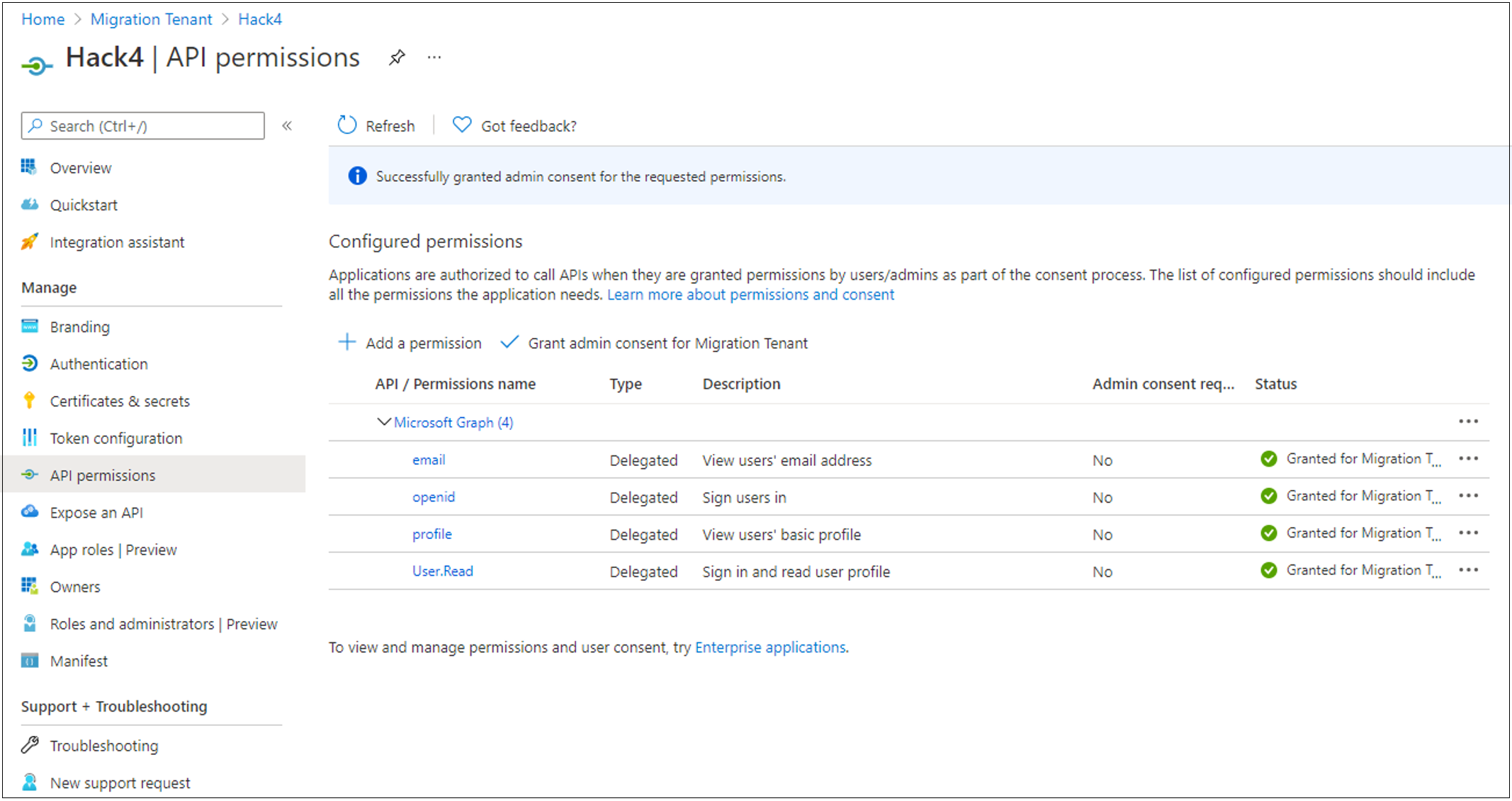

В области слева выберите Разрешения API. Затем предоставьте приложению доступ к стеку OIDC.

Выберите +Добавить разрешения делегированных разрешений>Microsoft Graph.>

В разделе Разрешения OpenID выберите разрешения email, openid и profile. Затем выберите пункт Добавить разрешения.

Чтобы улучшить взаимодействие с пользователем и убрать запросы согласия пользователя, выберите Grant admin consent for Tenant Domain Name (Предоставить согласие администратора для доменного имени арендатора). Дождитесь появления предоставленного состояния.

Если у приложения есть универсальный код ресурса (URI) перенаправления, введите универсальный код ресурса (URI). Если URL-адрес ответа предназначен для вкладки проверки подлинности , а затем добавьте платформу и Интернет, введите URL-адрес.

Выберите Маркеры доступа и Токены ИД.

Выберите Настроить.

При необходимости в меню "Проверка подлинности" в разделе "Дополнительные параметры" и "Разрешить потоки общедоступных клиентов" нажмите кнопку "Да".

Перед тестированием в приложении, настроенном OIDC, импортируйте идентификатор приложения и секрет клиента.

Примечание.

Используйте предыдущие шаги, чтобы настроить приложение с такими параметрами, как идентификатор клиента, секрет и области.

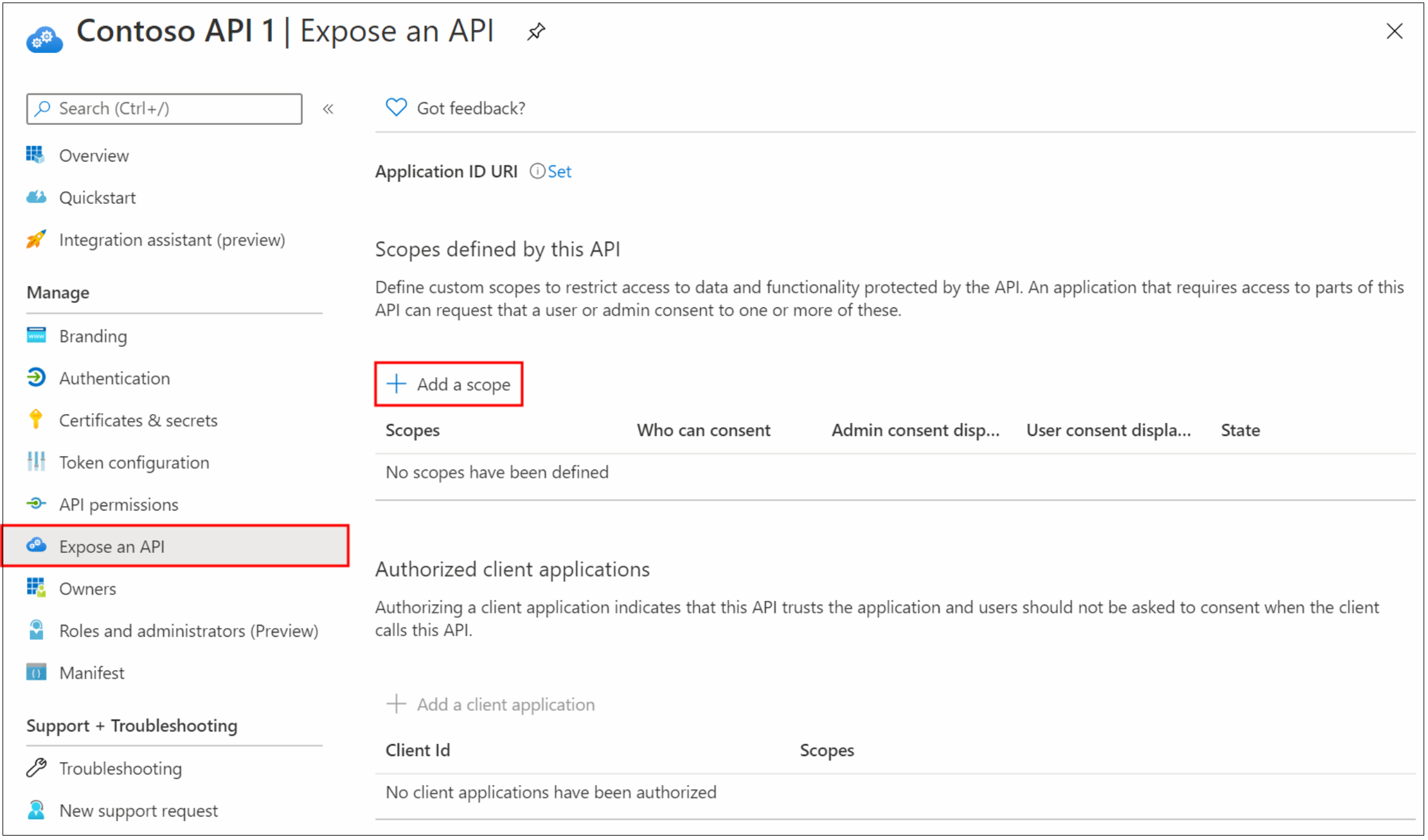

Перенос пользовательского сервера авторизации в идентификатор Microsoft Entra

Серверы авторизации Okta однозначно сопоставляются с регистрациями приложений, которые предоставляют API.

Сопоставите сервер авторизации Okta по умолчанию с область или разрешениями Microsoft Graph.