Руководство по миграции федерации Okta в управляемую идентификатором Майкрософт проверку подлинности

В этом руководстве описано, как федеративные клиенты Office 365 с Okta for single sign-on (SSO).

Вы можете перенести федерацию в идентификатор Microsoft Entra таким образом, чтобы обеспечить хороший интерфейс проверки подлинности для пользователей. В поэтапной миграции можно проверить обратный доступ к федерациям для оставшихся приложений единого входа Okta.

Примечание.

Сценарий, описанный в этом руководстве, является единственным возможным способом реализации миграции. Необходимо попытаться адаптировать информацию к определенной настройке.

Необходимые компоненты

- Арендатор Office 365 с федеративным единым доступом к Okta.

- Сервер Microsoft Entra Подключение или агенты подготовки облака Microsoft Entra Подключение, настроенные для подготовки пользователей к идентификатору Microsoft Entra ID

- Одна из следующих ролей: Global Администратор istrator, Application Администратор istrator, Cloud Application Администратор istrator или Hybrid Identity Администратор istrator.

Настройка Подключение Microsoft Entra для проверки подлинности

Клиенты, федеративные домены Office 365 с Okta, могут не иметь допустимый метод проверки подлинности в идентификаторе Microsoft Entra. Перед миграцией на управляемую проверку подлинности проверьте microsoft Entra Подключение и настройте его для входа пользователя.

Настройте метод входа:

- Синхронизация хэша паролей — расширение функции синхронизации каталогов, реализованной сервером Microsoft Entra Подключение или агентами подготовки облака

- Эта функция используется для входа в службы Microsoft Entra, такие как Microsoft 365

- Войдите в службу с помощью пароля для входа в экземпляр локальная служба Active Directory

- См. сведения о синхронизации хэша паролей с идентификатором Microsoft Entra?

- Сквозная проверка подлинности — вход в локальные и облачные приложения с одинаковыми паролями

- При входе пользователей с помощью идентификатора Microsoft Entra агент сквозной проверки подлинности проверяет пароли в локальной ad.

- См. вход пользователей с помощью сквозной проверки подлинности Microsoft Entra

- Простой единый вход — вход пользователей на корпоративных настольных компьютерах, подключенных к корпоративной сети

- Пользователи имеют доступ к облачным приложениям без других локальных компонентов

- См. простой единый вход Microsoft Entra

Чтобы создать простой пользовательский интерфейс проверки подлинности в идентификаторе Microsoft Entra, разверните простой единый вход в синхронизацию хэша паролей или сквозную проверку подлинности.

Предварительные требования для простого единого входа см . в кратком руководстве. Microsoft Entra простой единый вход.

В этом руководстве описана настройка синхронизации хэша паролей и простого единого входа.

Настройка microsoft Entra Подключение для синхронизации хэша паролей и простого единого входа

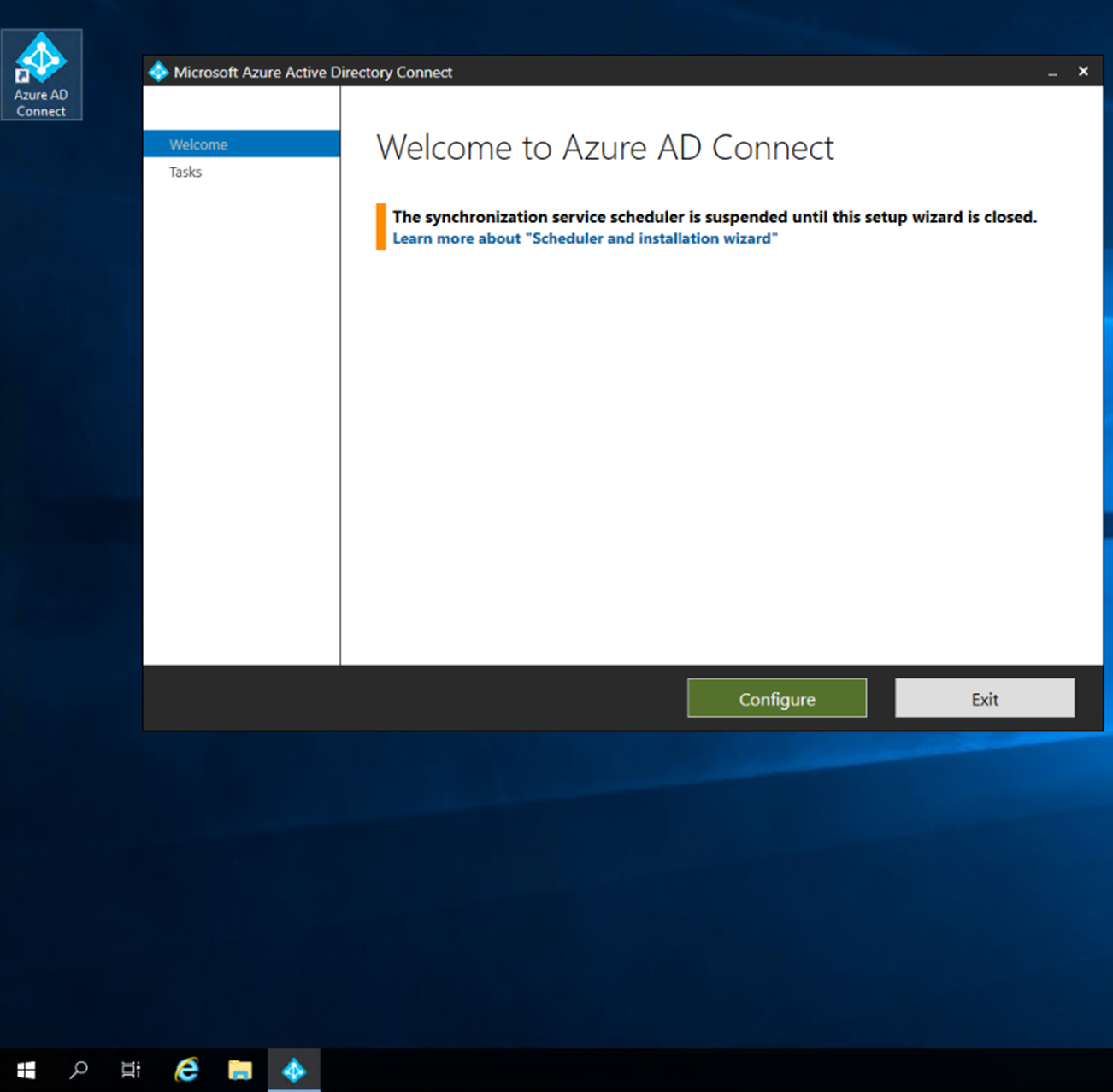

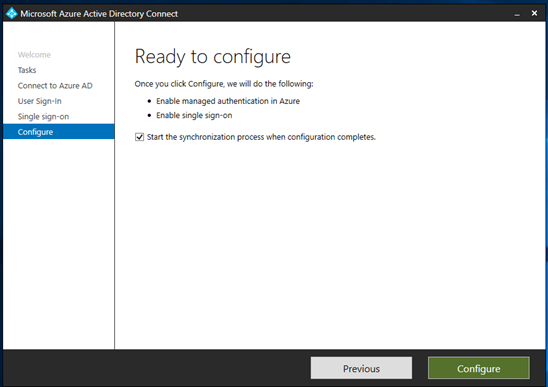

На сервере Microsoft Entra Подключение откройте приложение Microsoft Entra Подключение.

Выберите Настроить.

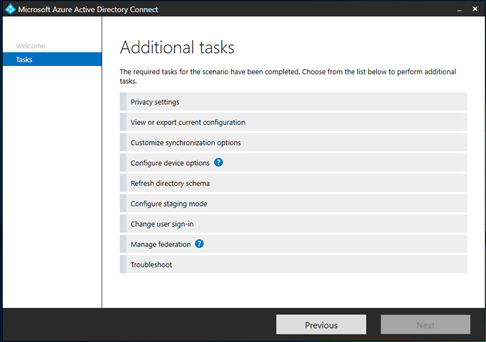

Выберите "Изменить вход пользователя".

Выберите Далее.

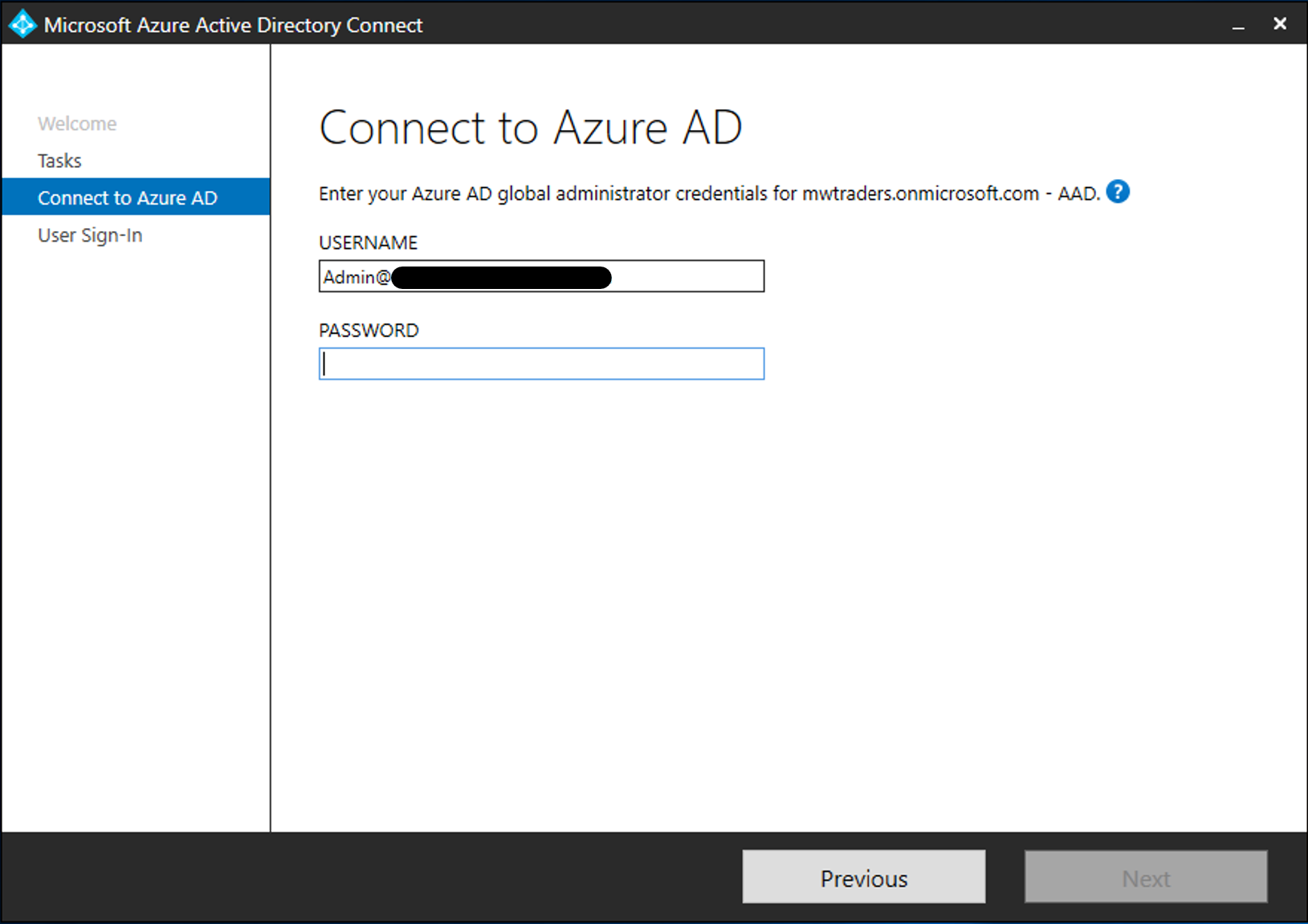

Введите учетные данные глобального Администратор istrator сервера Microsoft Entra Подключение.

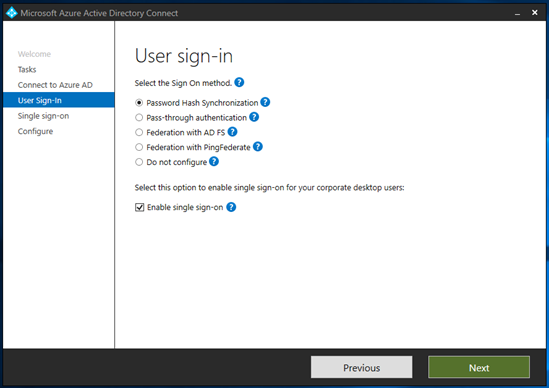

Сервер настроен для федерации с Okta. Выберите параметр Синхронизация хэша паролей.

Выберите пункт Включить единый вход.

Выберите Далее.

Для локальной локальной системы введите учетные данные администратора домена.

Выберите Далее.

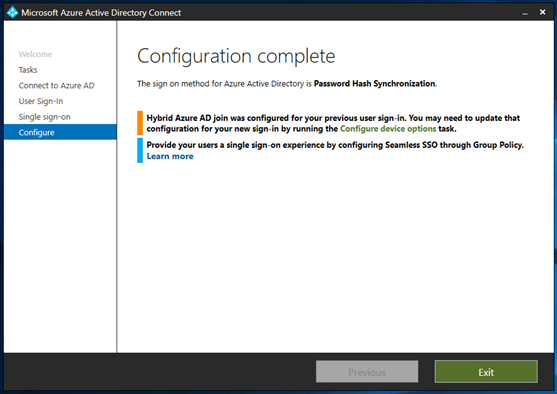

- На конечной странице нажмите кнопку "Настроить".

- Игнорировать предупреждение гибридного соединения Microsoft Entra.

Настройка функций поэтапного развертывания

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Перед проверкой отсрочки домена в идентификаторе Microsoft Entra используйте поэтапное развертывание облачной проверки подлинности для тестирования отложенных пользователей.

Дополнительные сведения. Миграция на облачную проверку подлинности с помощью поэтапного развертывания

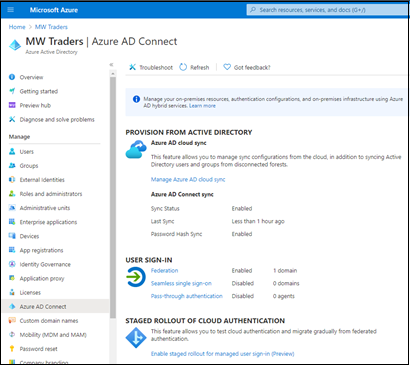

После включения синхронизации хэша паролей и простого единого входа на сервере Microsoft Entra Подключение настройте поэтапное развертывание:

Войдите в Центр администрирования Microsoft Entra как минимум гибридное удостоверение Администратор istrator.

Перейдите к Службе гибридного управления>удостоверениями>Microsoft Entra Подключение> Подключение Sync.

Убедитесь, что синхронизация хэша паролей включена в клиенте.

Выберите Включение поэтапного развертывания для управляемого входа пользователей.

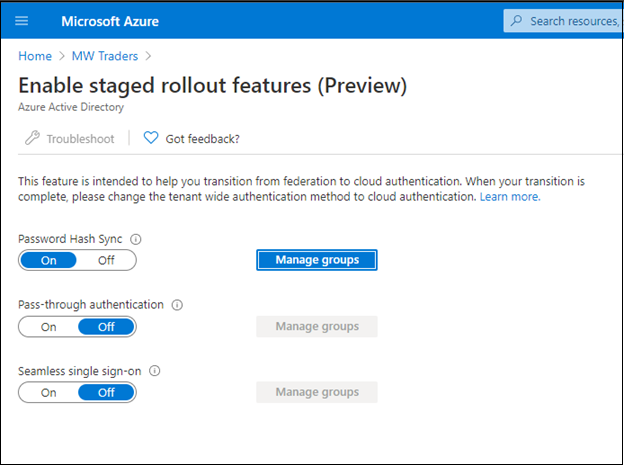

После настройки сервера параметр синхронизации хэша паролей может измениться на On.

Включите параметр.

Простой единый вход — Off. Если включить его, появится ошибка, так как она включена в клиенте.

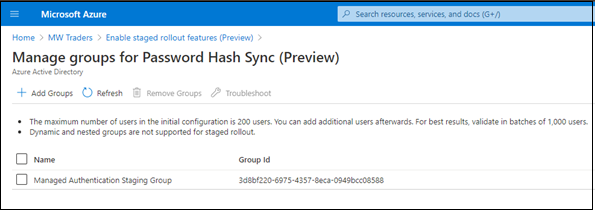

Выберите Управление группами.

Добавьте группу в развертывание синхронизации хэша паролей. В следующем примере группа безопасности начинается с 10 членов.

Подождите около 30 минут, пока функция войдет в силу в клиенте.

Когда функция вступает в силу, пользователи не перенаправляются в Okta при попытке доступа к службам Office 365.

Функция поэтапного развертывания не поддерживает некоторые сценарии.

- Устаревшие протоколы проверки подлинности, такие как POP3 и SMTP, не поддерживаются.

- Если вы настроили гибридное соединение Microsoft Entra для Okta, потоки гибридного соединения Microsoft Entra переходят в Okta, пока домен не будет отложен.

- Политика входа остается в Okta для устаревшей проверки подлинности клиентов Windows гибридного соединения Microsoft Entra.

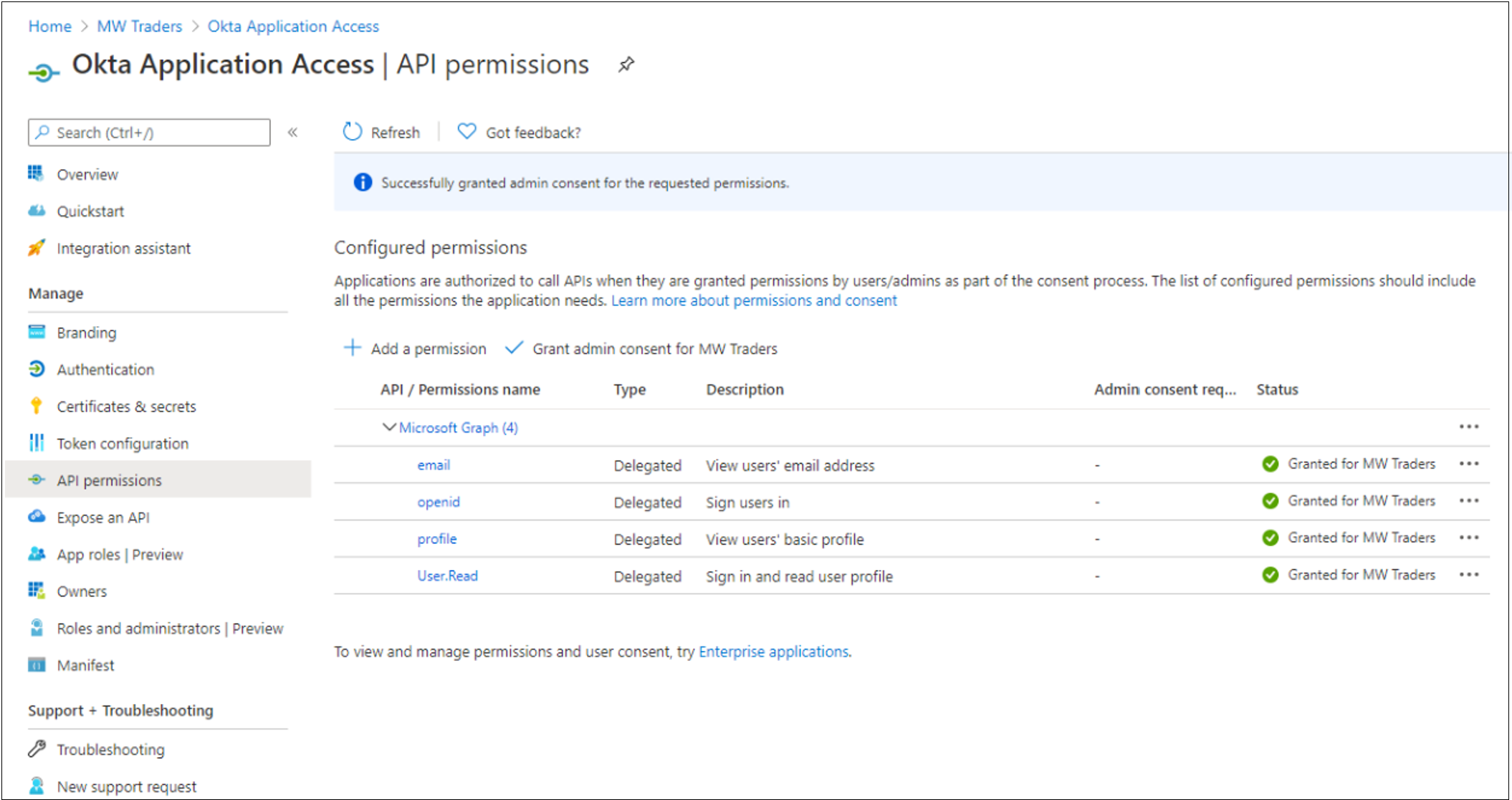

Создание приложения Okta в идентификаторе Microsoft Entra

Пользователям, преобразованным в управляемую проверку подлинности, может потребоваться доступ к приложениям в Okta. Для доступа пользователей к этим приложениям зарегистрируйте приложение Microsoft Entra, которое ссылается на домашнюю страницу Okta.

Настройте регистрацию корпоративных приложений для Okta.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

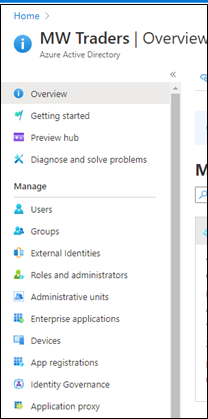

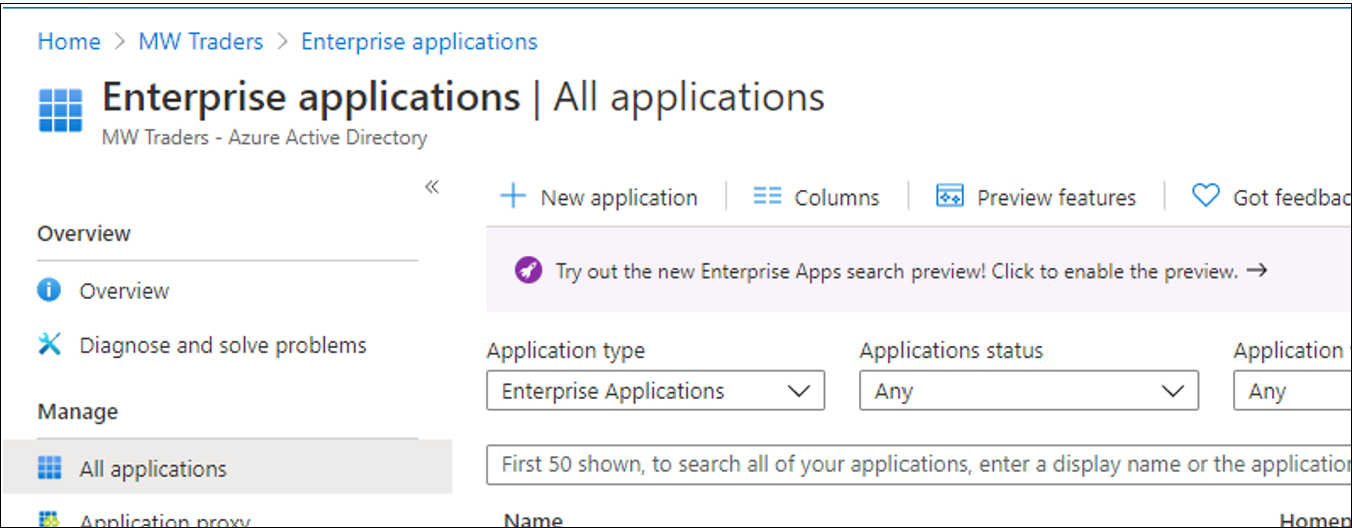

Перейдите к приложениям>Identity>Application Enterprise Для всех приложений.>

Выберите Новое приложение.

Выберите Создать собственное приложение.

В меню назовите приложение Okta.

Выберите Зарегистрировать приложение, над которым вы работаете, чтобы интегрироваться с идентификатором Microsoft Entra.

Нажмите кнопку создания.

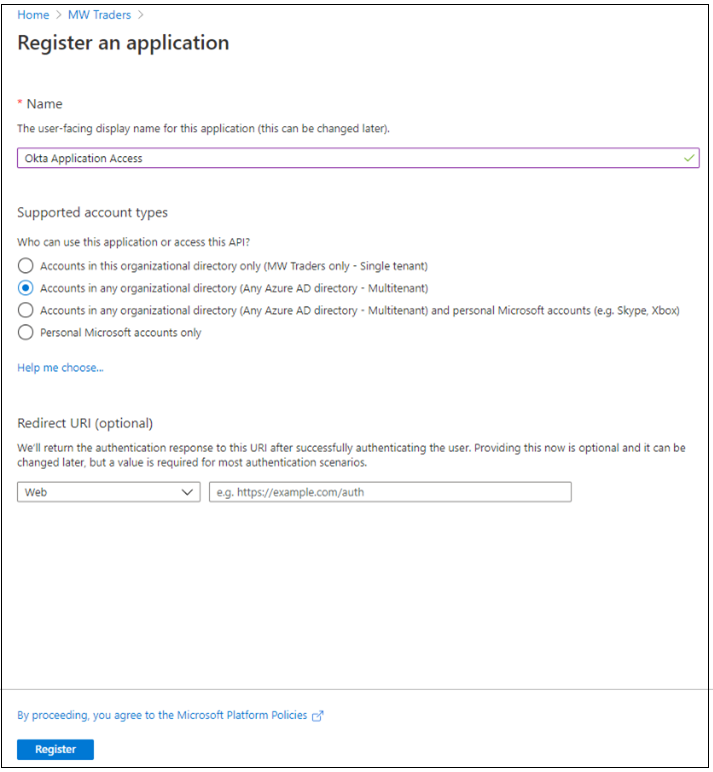

Выберите учетные записи в любом каталоге организации (любой каталог Microsoft Entra — Multitenant).

Выберите Зарегистрировать.

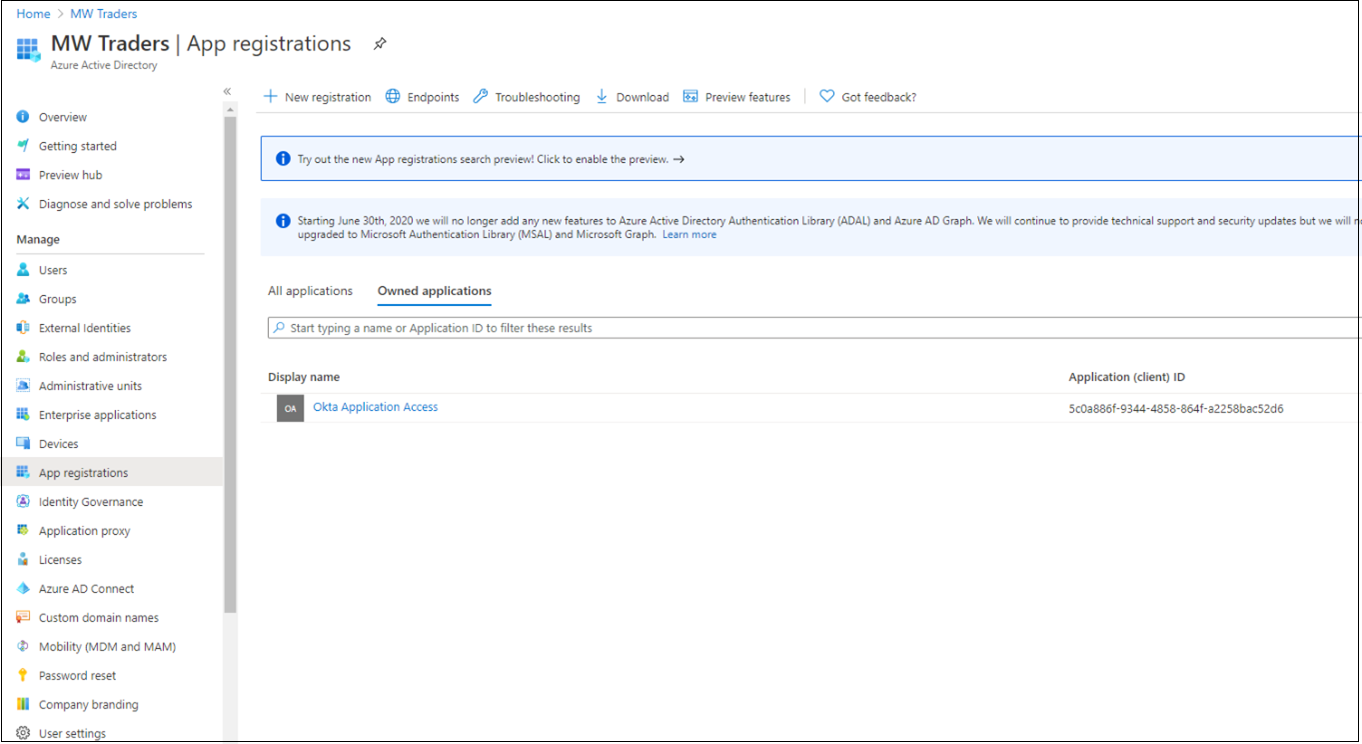

В меню идентификатора Microsoft Entra выберите Регистрация приложений.

Откройте созданную регистрацию.

- Запишите идентификатор клиента и идентификатор приложения.

Примечание.

Для настройки поставщика удостоверений в Okta требуется идентификатор клиента и идентификатор приложения.

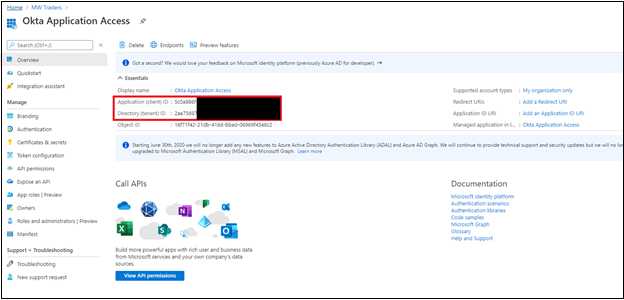

- В меню слева выберите Сертификаты и секреты.

- Щелкните Создать секрет клиента.

- Введите имя секрета.

- Введите дату окончания срока действия.

- Запишите значение секрета и идентификатор.

Примечание.

Значение и идентификатор не отображаются позже. Если вы не записываете информацию, необходимо повторно создать секрет.

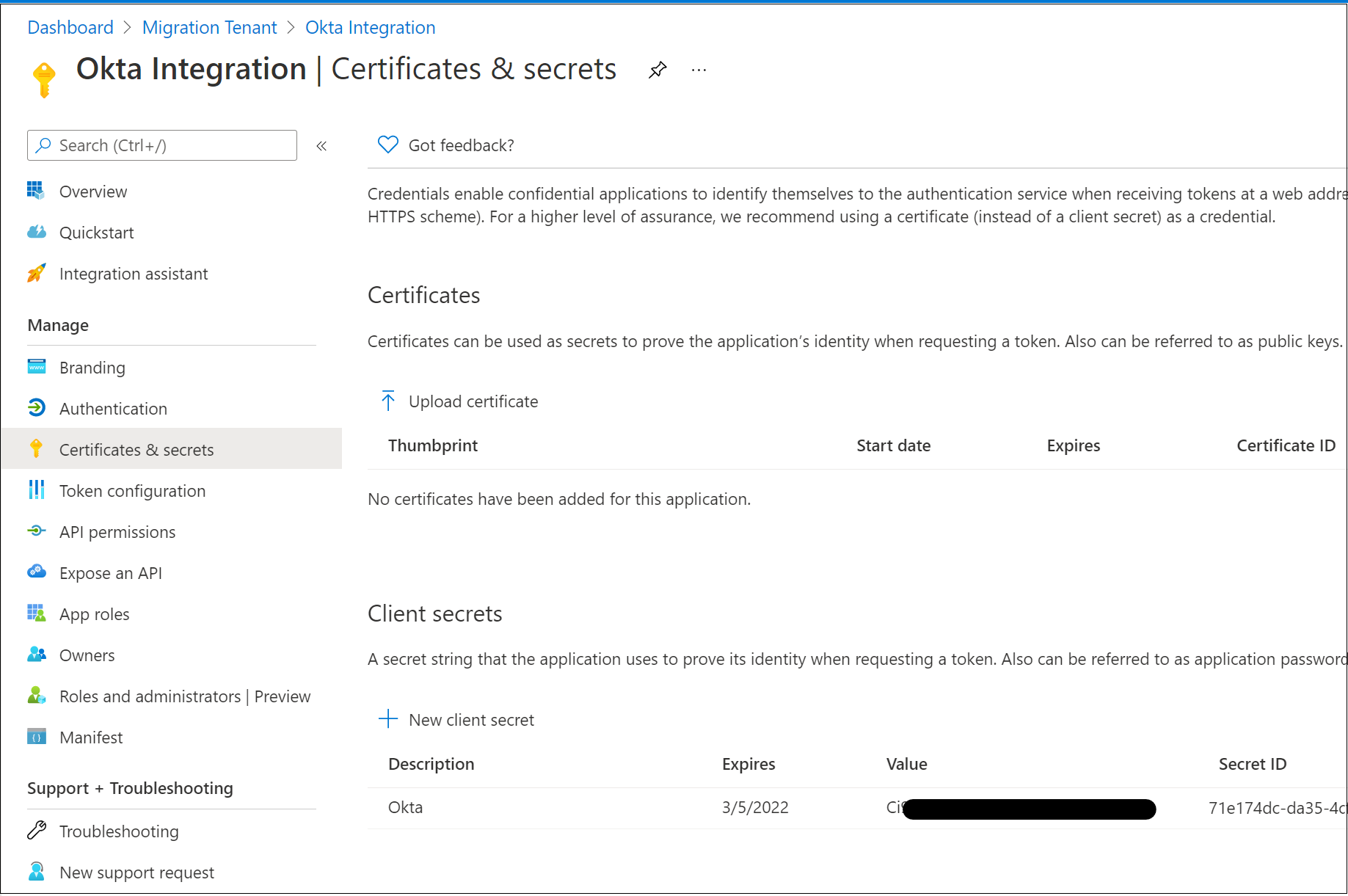

В меню слева выберите Разрешения API.

Предоставьте приложению доступ к стеку OpenID Connect (OIDC).

Выберите Добавить разрешение.

Выбор Microsoft Graph

Выберите Делегированные разрешения.

В разделе разрешений OpenID добавьте разрешения email, openid и profile.

Выберите Добавить разрешения.

Выберите "Предоставить согласие администратора" для <доменного имени> клиента.

Дождитесь появления предоставленного состояния.

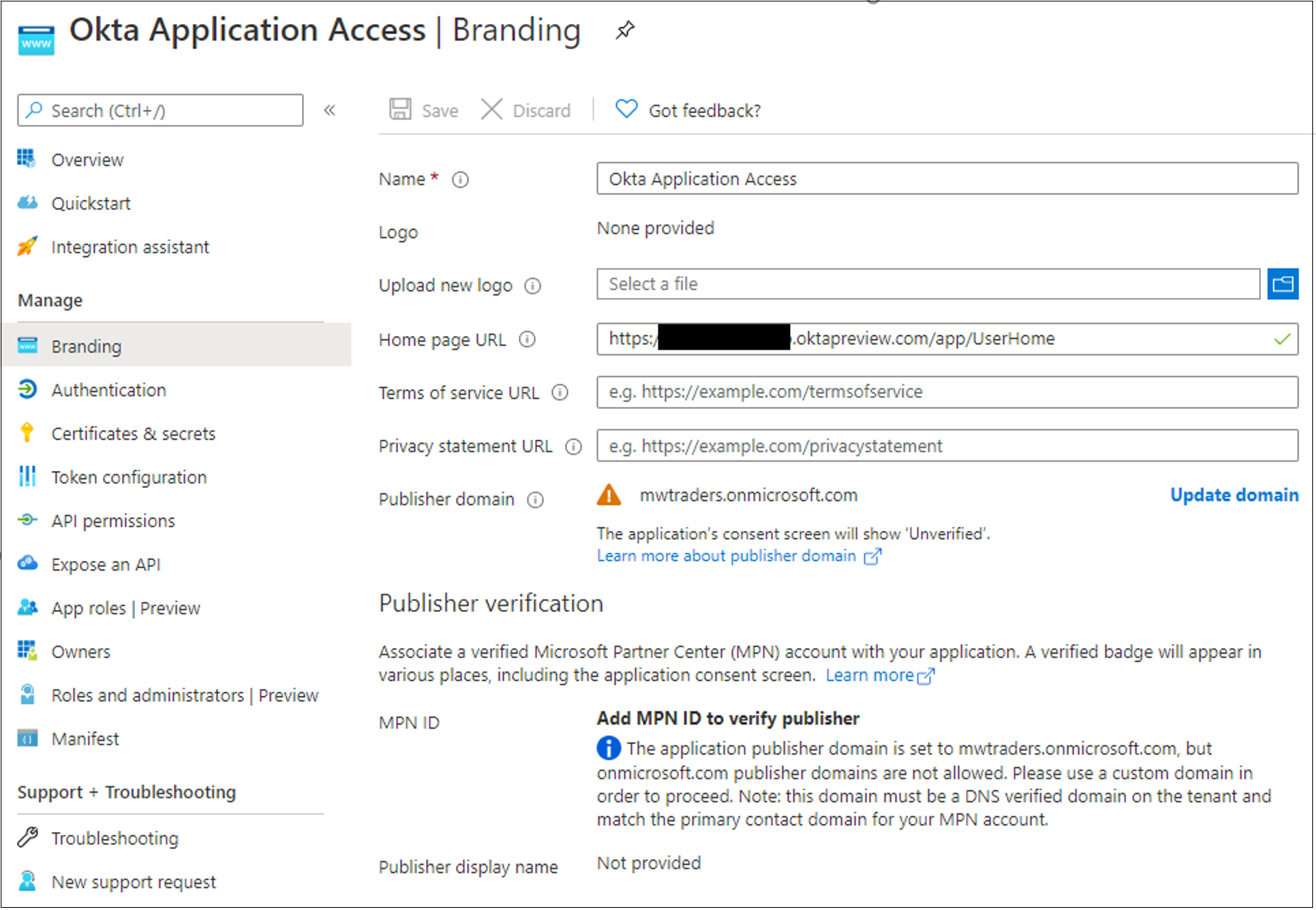

В меню слева выберите Фирменная символика.

Для URL-адреса домашней страницы добавьте домашнюю страницу приложения пользователя.

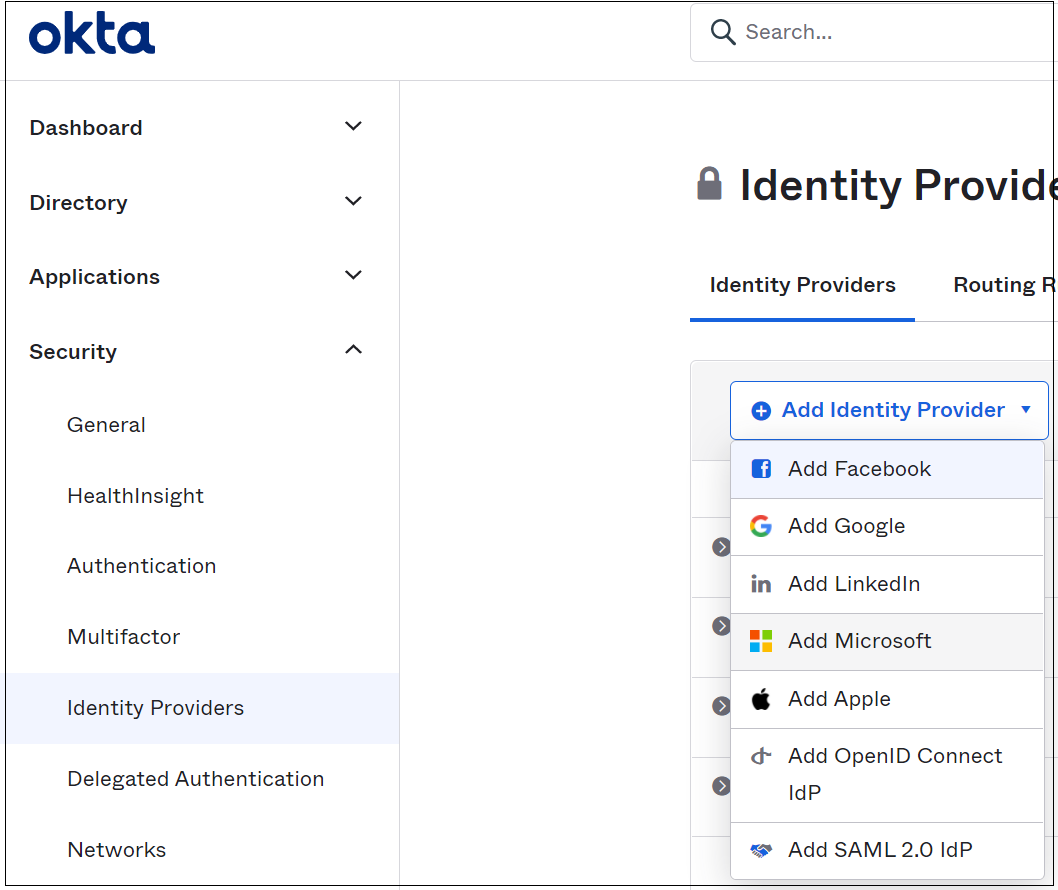

Чтобы добавить новый поставщик удостоверений, на портале администрирования Okta выберите "Безопасность " и "Поставщики удостоверений".

Щелкните Add Microsoft (Добавить корпорацию Майкрософт).

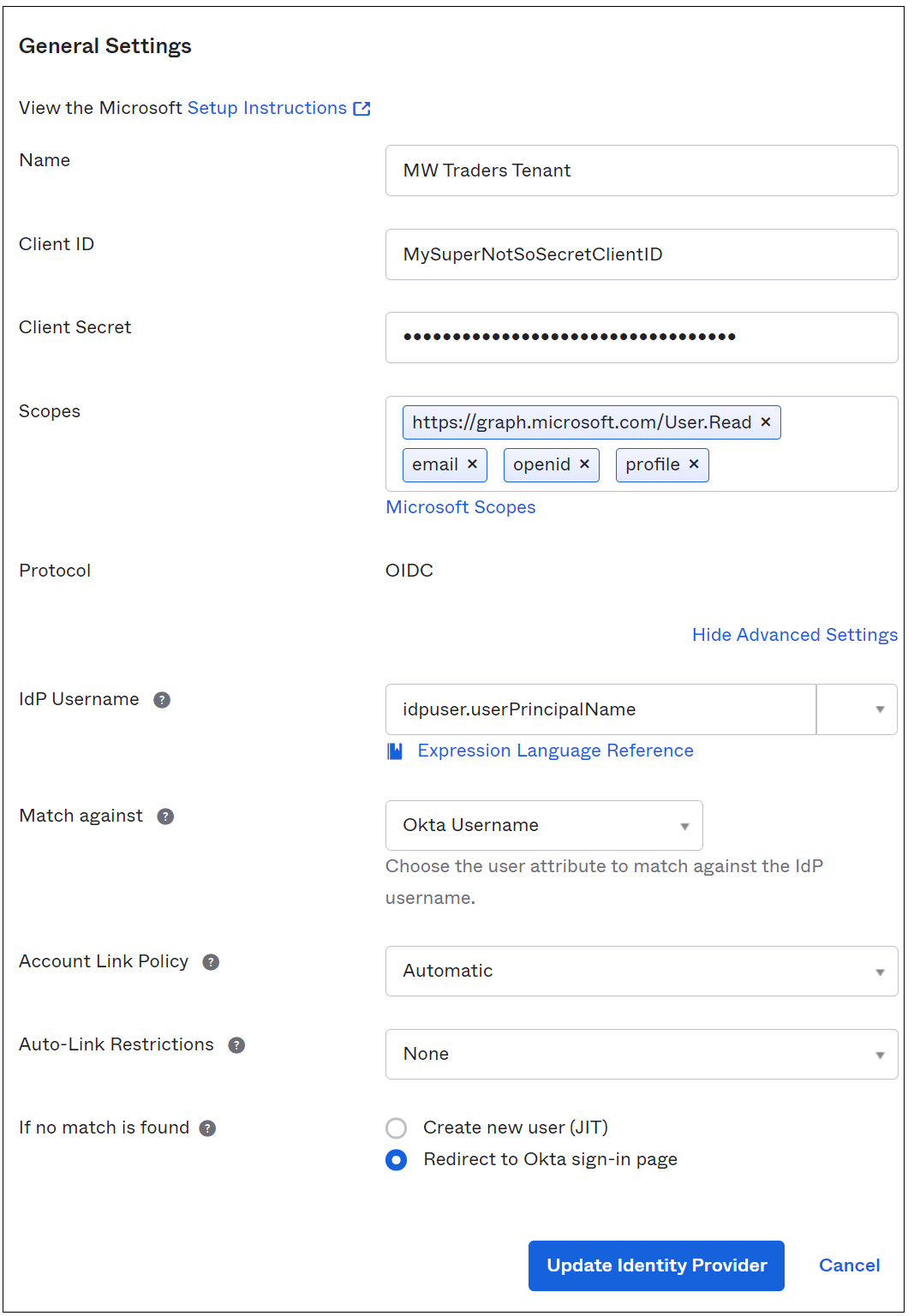

На странице поставщика удостоверений введите идентификатор приложения в поле идентификатора клиента.

Введите секрет клиента в поле секрета клиента.

Выберите Show Advanced Settings (Показать дополнительные параметры). По умолчанию эта конфигурация связывает имя участника-пользователя (UPN) в Okta с именем участника-пользователя в идентификаторе Microsoft Entra id для доступа к обратной федерации.

Важно!

Если имена участника-пользователя в Okta и идентификаторе Microsoft Entra не совпадают, выберите атрибут, распространенный для пользователей.

Завершите выборки автоматической подготовки.

По умолчанию, если для пользователя Okta не отображается совпадение, система пытается подготовить пользователя в идентификаторе Microsoft Entra. При переносе подготовки из Okta выберите "Перенаправление" на страницу входа в Okta.

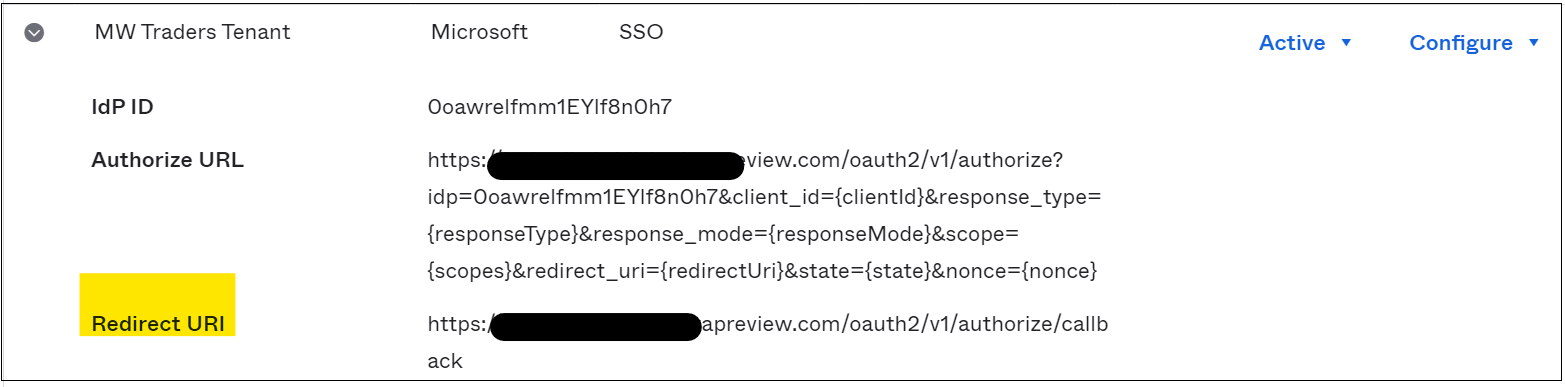

Вы создали поставщика удостоверений (IDP). Отправьте пользователям правильный идентификатор поставщика удостоверений.

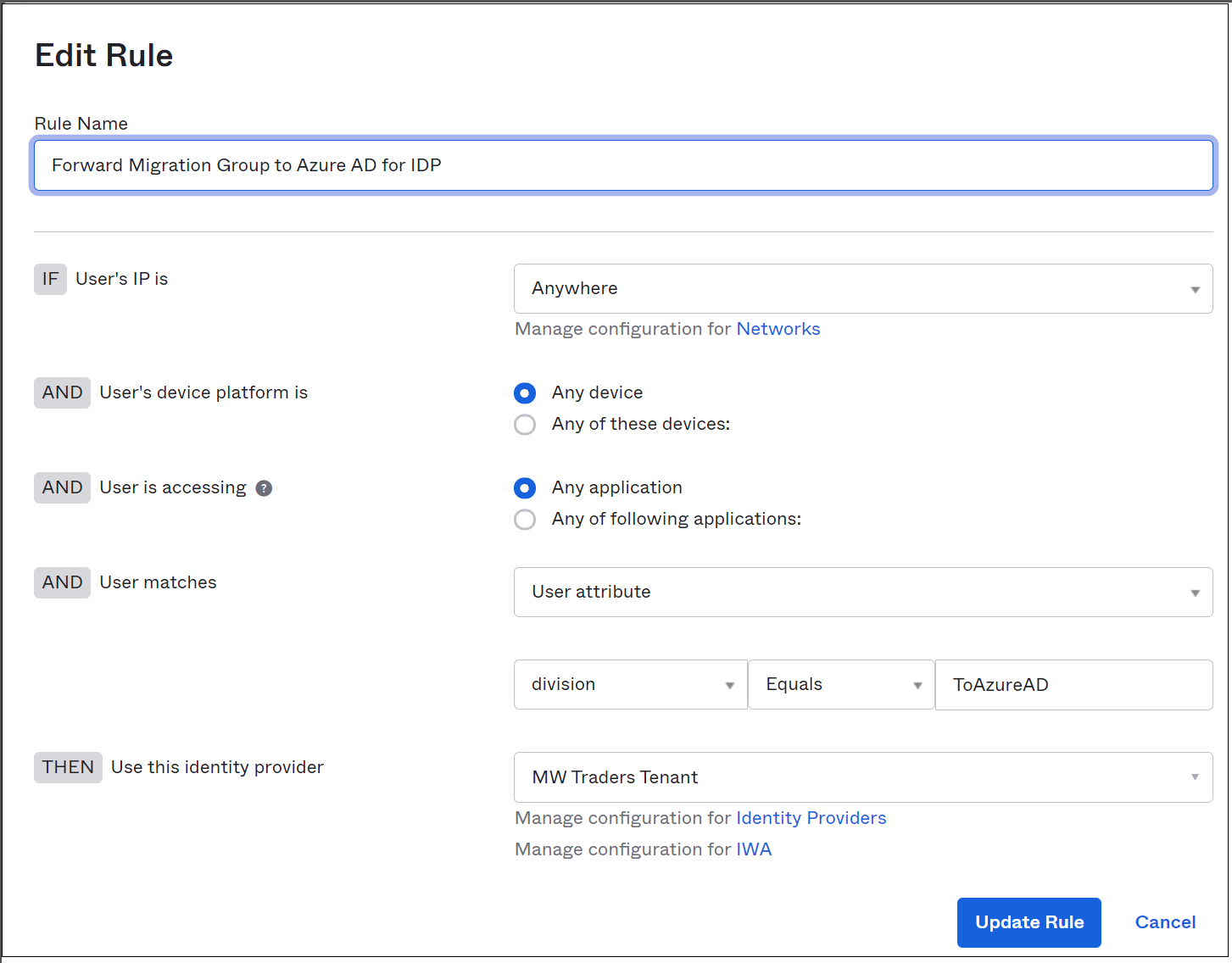

В меню "Поставщики удостоверений" выберите "Правила маршрутизации" и "Добавить правило маршрутизации".

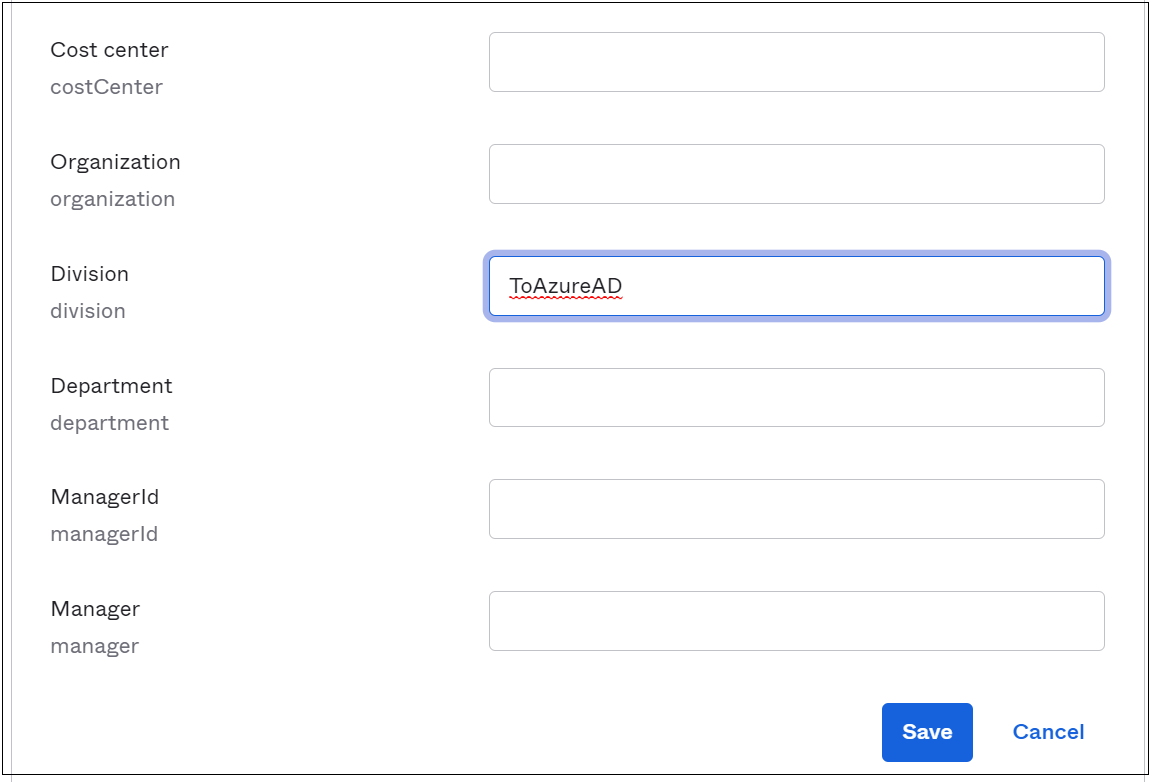

Используйте один из доступных атрибутов в профиле Okta.

Чтобы направлять входы с устройств и IP-адресов в идентификатор Microsoft Entra ID, настройте политику, показанную на следующем рисунке. В этом примере атрибут Division не используется во всех профилях Okta. Это хороший выбор для маршрутизации поставщика удостоверений.

Запишите URI перенаправления, чтобы добавить его в регистрацию приложения.

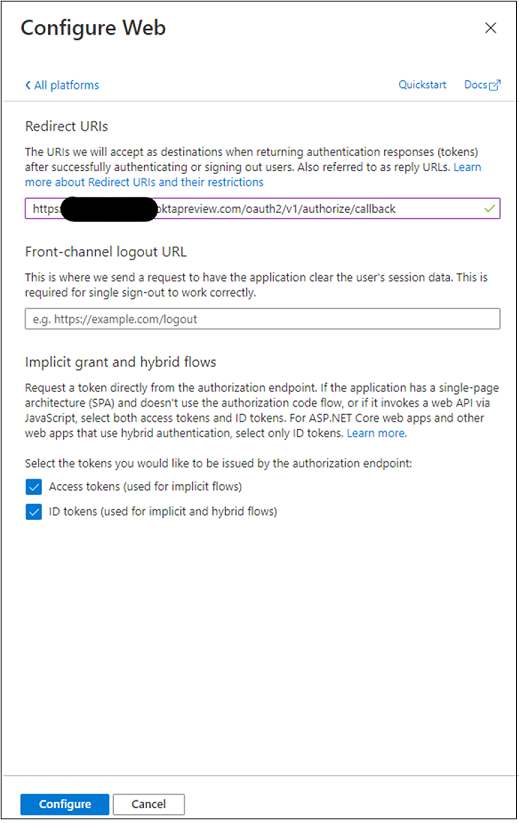

В меню слева в регистрации приложения выберите "Проверка подлинности".

Выберите " Добавить платформу"

Выберите Интернет.

Добавьте URI перенаправления, записанный в idP в Okta.

Выберите Маркеры доступа и Токены ИД.

В консоли администрирования выберите каталог.

Выберите Люди.

Выберите тестового пользователя, чтобы изменить профиль.

В профиле добавьте ToAzureAD. См. следующее изображение.

Выберите Сохранить.

Войдите на портал Microsoft 356 в качестве измененного пользователя. Если пользователь не входит в пилотный проект управляемой проверки подлинности, действие вводит цикл. Чтобы выйти из цикла, добавьте пользователя в службу управляемой проверки подлинности.

Тестирование доступа к приложениям Okta на пилотных пользователях

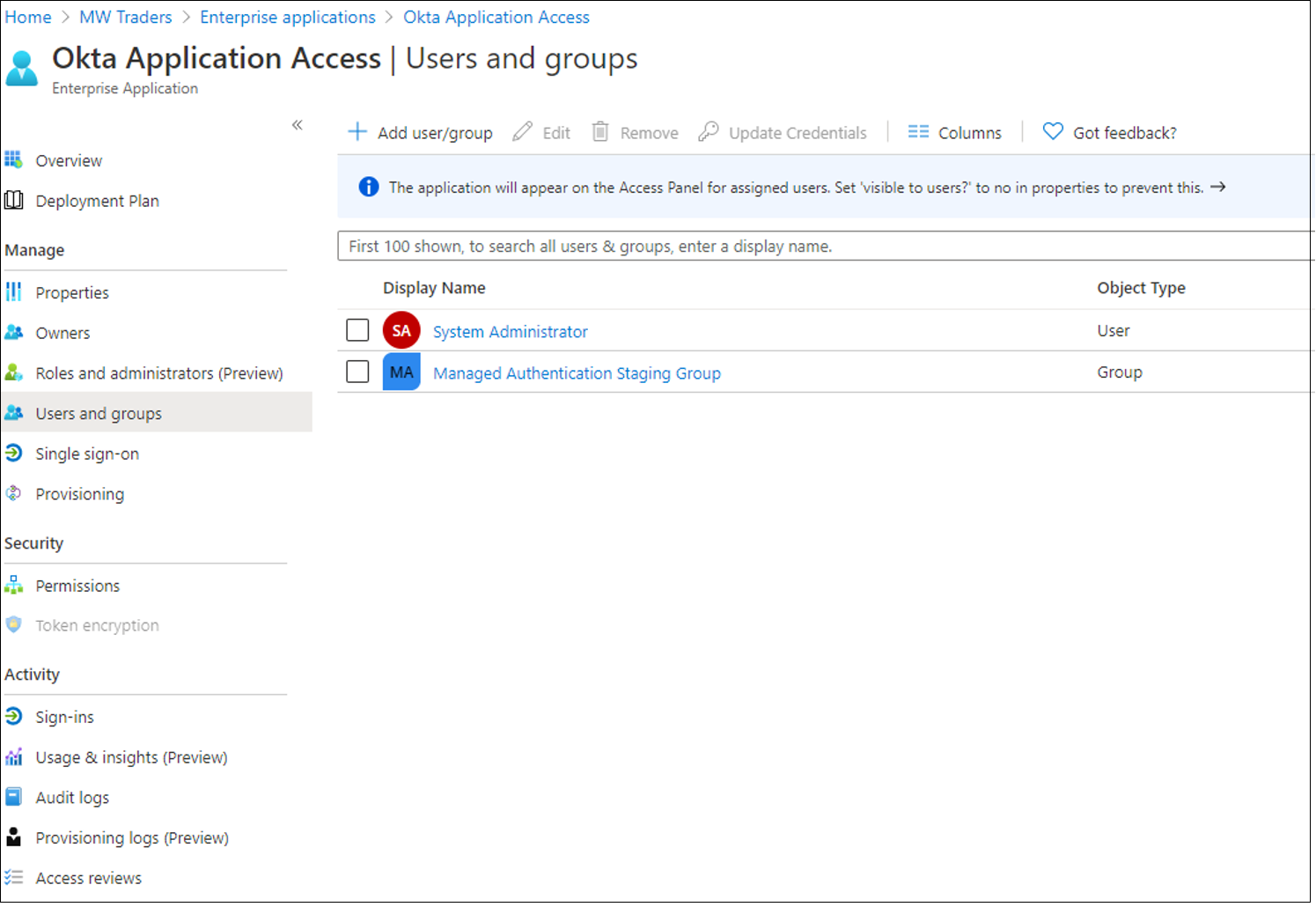

После настройки приложения Okta в идентификаторе Microsoft Entra и настройки поставщика удостоверений на портале Okta назначьте приложение пользователям.

В Центре администрирования Microsoft Entra перейдите к приложениям Identity>Applications>Enterprise.

Выберите созданную регистрацию приложения.

Перейдите к пользователям и группам.

Добавьте группу, которая соответствует пилотной службе управляемой проверки подлинности.

Примечание.

Вы можете добавить пользователей и группы на странице корпоративных приложений . Невозможно добавлять пользователей из меню Регистрация приложений.

Подождите около 15 минут.

Войдите в качестве пилотного пользователя управляемой проверки подлинности.

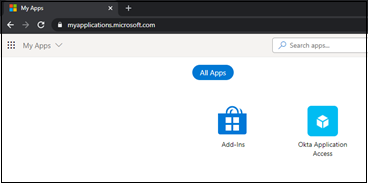

Перейдите в раздел My Apps (Мои приложения).

Чтобы вернуться на домашнюю страницу Okta, выберите плитку Okta Application Access .

Тестирование управляемой проверки подлинности на пилотных элементах

После настройки приложения обратной федерации Okta попросите пользователей провести тестирование на управляемой проверке подлинности. Рекомендуется настроить фирменную символику компании, чтобы помочь пользователям распознать клиент.

Дополнительные сведения: настройка фирменной символики компании.

Важно!

Прежде чем отложить домены из Okta, определите необходимые политики условного доступа. Вы можете защитить среду перед отключением. См. руководство. Перенос политик входа Okta в условный доступ Microsoft Entra.

Отмена федерации доменов Office 365

Если вашей организации подходит управляемая проверка подлинности, вы можете отменить федерацию домена с Okta. Чтобы начать, используйте следующие команды для подключения к Microsoft Graph PowerShell. Если у вас нет модуля Microsoft Graph PowerShell, скачайте его, введя Install-Module Microsoft.Graphего.

В PowerShell войдите в Идентификатор Microsoft Entra с помощью учетной записи глобального Администратор istrator.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Чтобы преобразовать домен, выполните следующую команду:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Убедитесь, что домен был преобразован в управляемый, выполнив приведенную ниже команду. Тип проверки подлинности должен быть задан для управления.

Get-MgDomain -DomainId yourdomain.com

После настройки домена для управляемой проверки подлинности вы отложили клиент Office 365 из Okta при сохранении доступа пользователей к домашней странице Okta.