Microsoft Entra управление привилегированными пользователями (PIM) упрощает управление привилегированным доступом к ресурсам в идентификаторе Microsoft Entra и других веб-службы Майкрософт, таких как Microsoft 365 или Microsoft Intune.

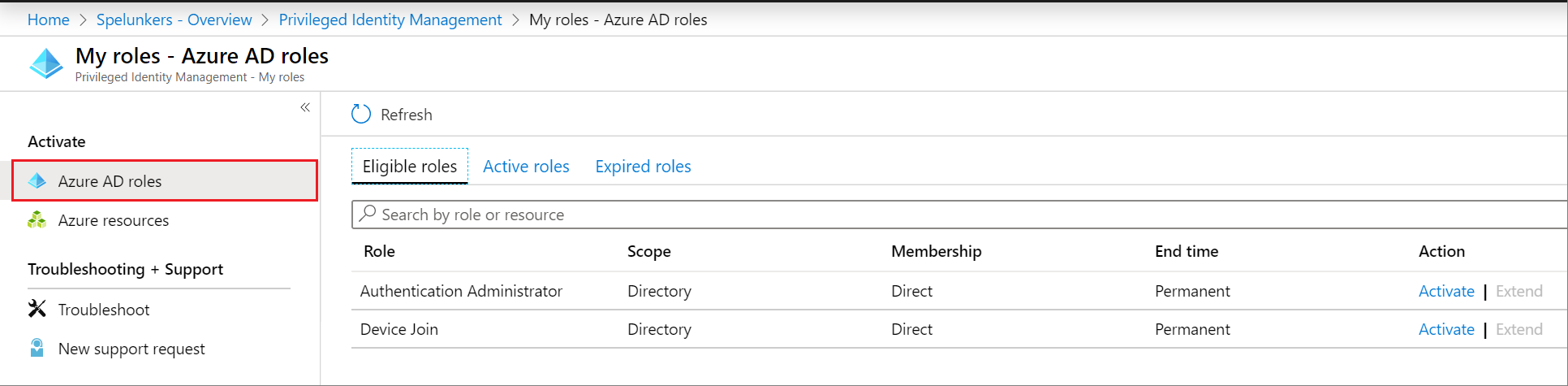

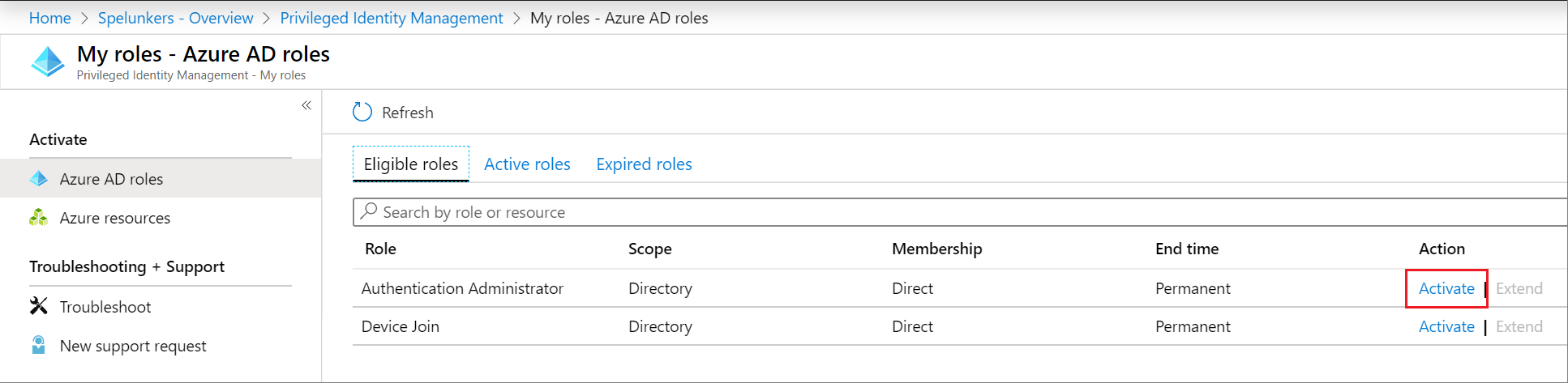

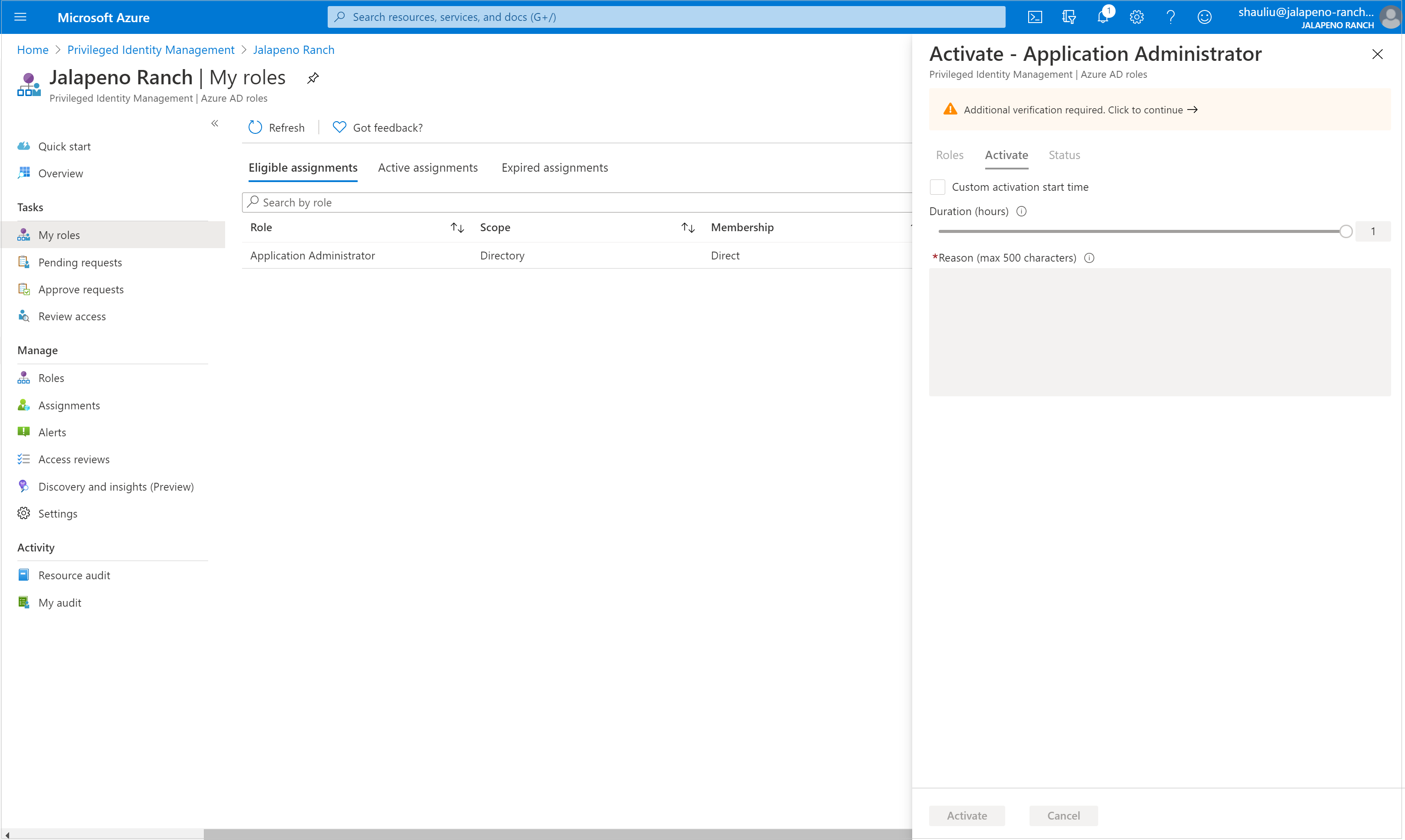

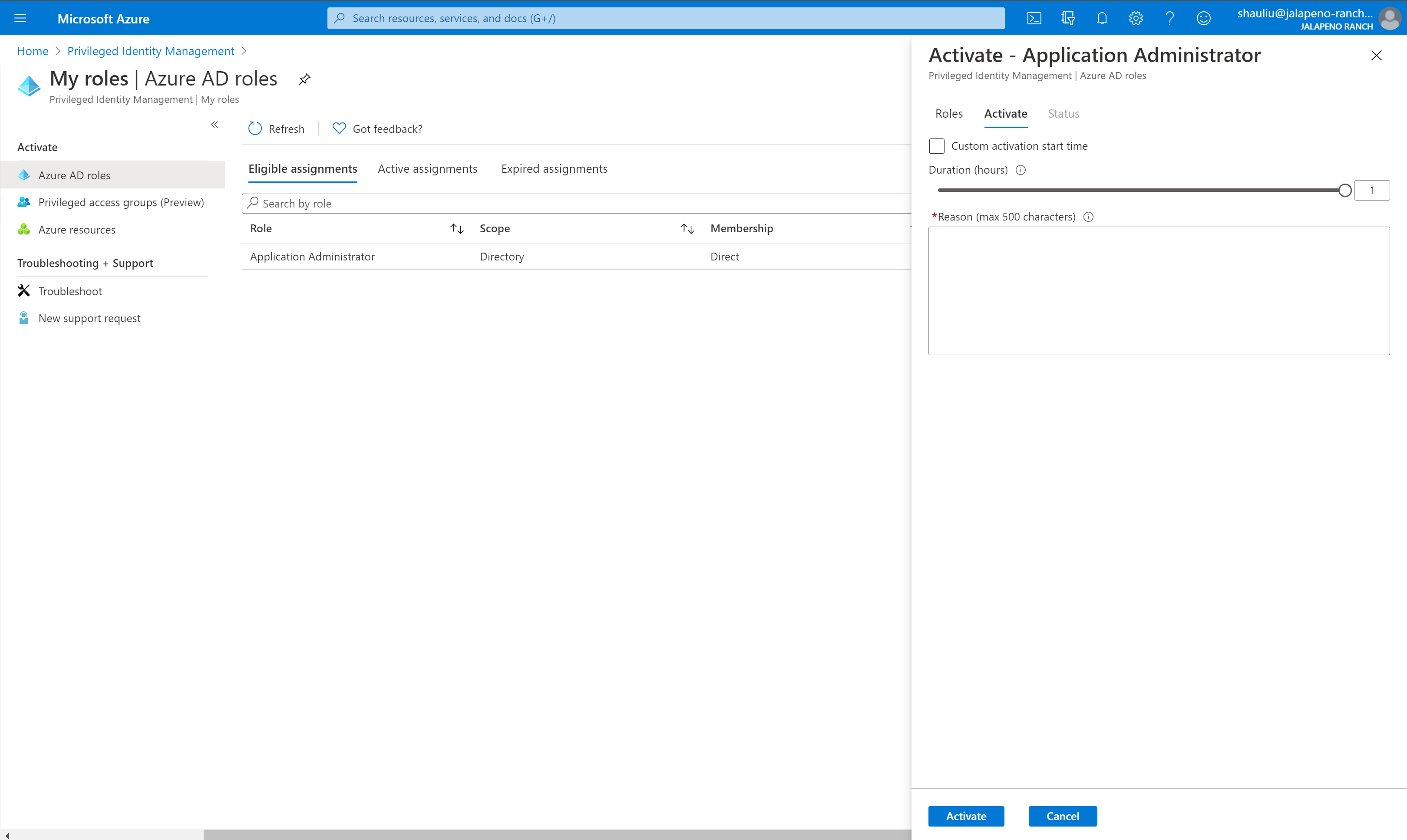

Если вам назначена роль администратора, вы должны активировать это назначение роли, когда вам потребуется выполнить привилегированные задачи. Например, если вы иногда управляете функциями Microsoft 365, администраторы привилегированных ролей вашей организации могут не сделать вас постоянным глобальным администратором, так как эта роль влияет на другие службы. Вместо этого они сделают вас подходящими для ролей Microsoft Entra, таких как администратор Exchange Online. Вы можете запросить активацию этой роли, если требуется его привилегии, а затем иметь управление администратором в течение предопределенного периода времени.

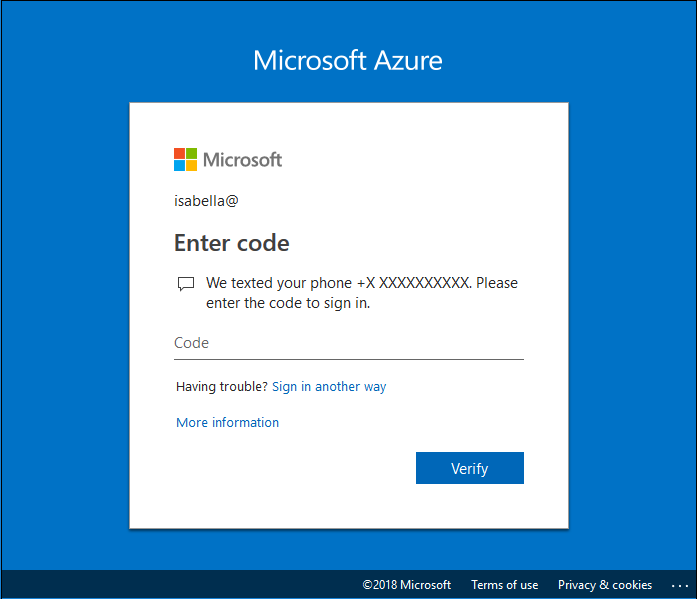

Эта статья предназначена для администраторов, которым требуется активировать свои роли в компоненте управления привилегированными пользователями Microsoft Entra. Хотя любой пользователь может отправить запрос на роль, необходимую через PIM, без роли администратора привилегированных ролей (PRA), эта роль необходима для управления ролями и назначения ролей другим пользователям в организации.

Внимание

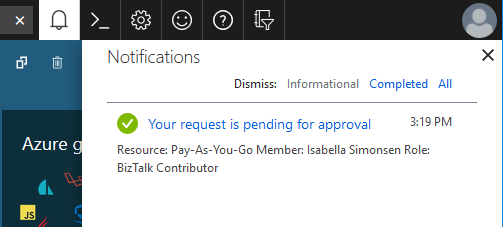

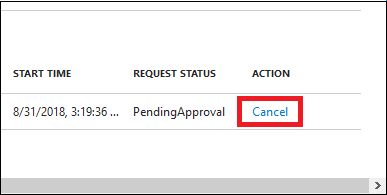

При активации роли Microsoft Entra PIM временно добавляет активное назначение для роли. Microsoft Entra PIM создает активное назначение (назначает пользователя роли) в течение секунд. При деактивации (вручную или через истечение срока действия активации) Microsoft Entra PIM также удаляет активное назначение в течение секунд.

Приложение может предоставить доступ на основе роли пользователя. В некоторых ситуациях доступ к приложению может не сразу отразить тот факт, что пользователь получил роль, назначенную или удаленную. Если приложение ранее кэшировало тот факт, что пользователь не имеет роли , когда пользователь пытается получить доступ к приложению снова, доступ может не предоставляться. Аналогичным образом, если приложение ранее кэшировало тот факт, что у пользователя есть роль — когда роль деактивирована, пользователь может получить доступ. Конкретная ситуация зависит от архитектуры приложения. Для некоторых приложений выход и вход в систему могут помочь получить доступ к добавлению или удалению.