Руководство по интеграции единого входа Microsoft Entra с DocuSign

В этом руководстве вы узнаете, как интегрировать DocuSign с идентификатором Microsoft Entra. Интеграция DocuSign с идентификатором Microsoft Entra позволяет:

- Используйте идентификатор Microsoft Entra для управления доступом к DocuSign.

- Включите автоматический вход в DocuSign для пользователей с помощью учетных записей Microsoft Entra.

- Централизованное управление учетными записями через портал Azure.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка на DocuSign с поддержкой единого входа.

- Управление настройками DNS домена. Это требуется для резервирования домена в DocuSign.

Примечание.

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде, чтобы убедиться, что:

DocuSign поддерживает единый вход, инициированный поставщиком услуг.

DocuSign поддерживает JIT-подготовку пользователей.

DocuSign поддерживает автоматическую подготовку пользователей.

Добавление DocuSign из коллекции

Чтобы настроить интеграцию DocuSign с идентификатором Microsoft Entra, необходимо добавить DocuSign из коллекции в список управляемых приложений SaaS:

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите DocuSign.

- Выберите DocuSign в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Более подробную информацию о мастерах O365 можно найти здесь.

Настройка и проверка единого входа Microsoft Entra для DocuSign

Настройте и проверьте единый вход Microsoft Entra в DocuSign с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в DocuSign.

Чтобы настроить и проверить единый вход Microsoft Entra в DocuSign, выполните следующие действия:

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в DocuSign необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создайте тестового пользователя DocuSign, чтобы создать в DocuSign аналог B.Simon, связанный с представлением Microsoft Entra пользователя.

- Проверка единого входа необходима, чтобы убедиться в корректной работе конфигурации.

Настройка единого входа Microsoft Entra

Чтобы включить единый вход Microsoft Entra в портал Azure, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите на страницу интеграции приложений DocuSign для приложений>Identity>Applications>Enterprise, найдите раздел "Управление" и выберите единый вход.

На странице Выбрать метод единого входа выберите SAML.

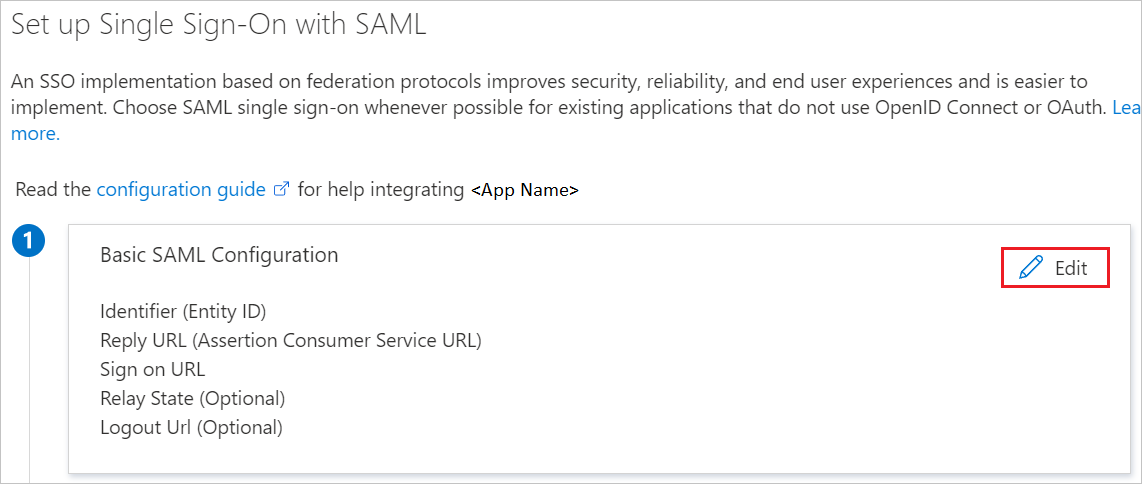

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML и изменить эти параметры.

В разделе Базовая конфигурация SAML сделайте следующее:

a. В текстовом поле Identifier (Entity ID) (Идентификатор (ИД сущности)) введите URL-адрес в следующем формате.

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2b. В текстовое поле URL-адрес ответа введите URL-адрес в любом из следующих форматов:

URL-адрес ответа Рабочая среда: https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/<IDPID>https://<subdomain>.docusign.net/SAML/Экземпляр QA: https://<SUBDOMAIN>.docusign.com/organizations/saml2c. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/sp/<IDPID>Примечание.

Эти значения в квадратных скобках — заполнители. Замените их реальными значениями идентификатора, URL-адреса ответа и URL-адреса входа. Эти сведения описаны в подразделе "Просмотр конечных точек SAML 2.0" далее в этом руководстве.

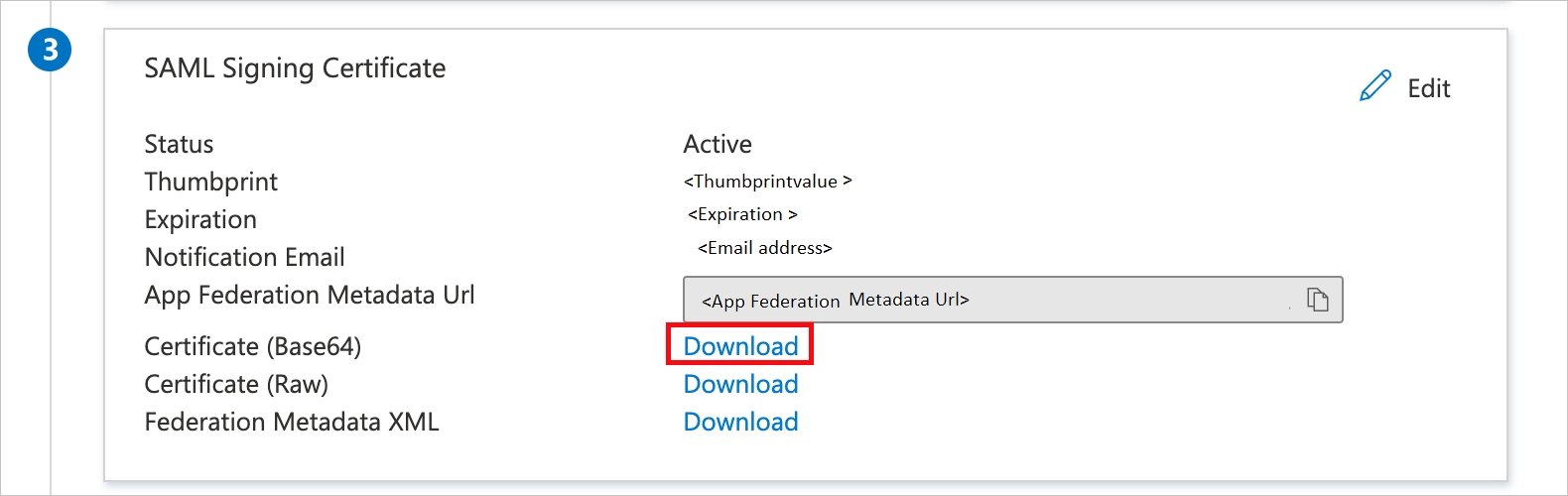

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML выберите Сертификат (Base64). Щелкните Скачать, чтобы получить сертификат и сохранить его на локальном компьютере.

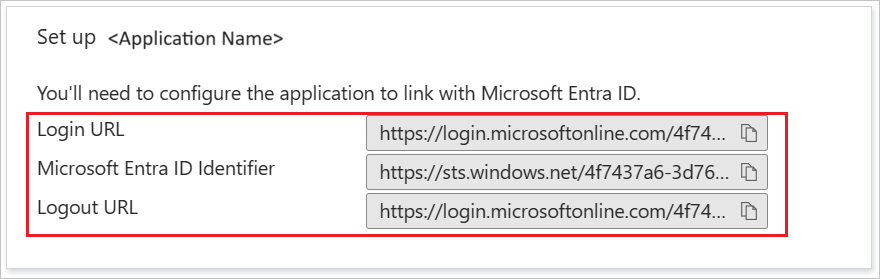

Скопируйте нужный URL-адрес из раздела Настройка DocuSign в соответствии с вашими требованиями.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя с именем B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе вы предоставите пользователю "B.Simon" доступ к DocuSign, чтобы этот пользователь мог использовать единый вход Azure.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise DocuSign.

- На странице сводных сведений о приложении откройте раздел Управление и выберите Пользователи и группы.

- Выберите Добавить пользователя, а в диалоговом окне Добавление назначения — выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке Пользователи, а затем нажмите кнопку Выбрать в нижней части экрана.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа в DocuSign

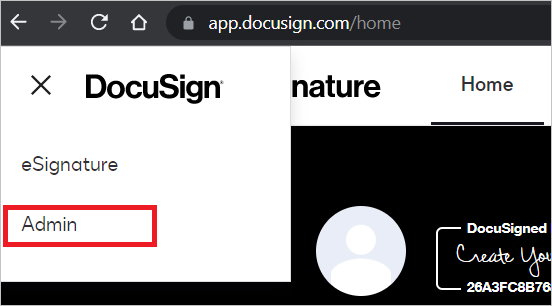

В другом окне веб-браузера войдите на корпоративный сайт DocuSign в качестве администратора.

Слева в верхнем углу страницы выберите средство запуска приложений (9 точек), а затем щелкните Admin (Администратор).

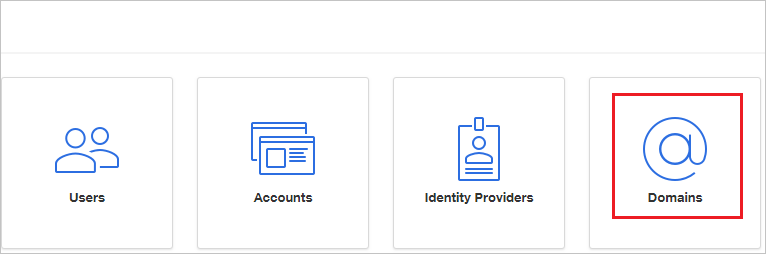

На странице решений для доменов выберите Domains (Домены).

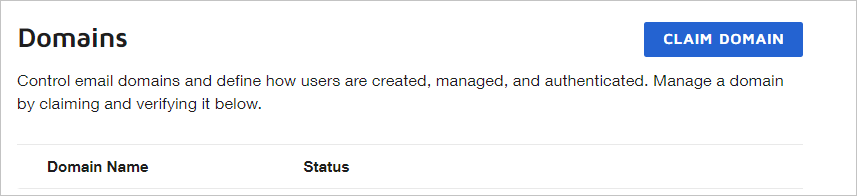

В разделе Domains (Домены) выберите CLAIM DOMAIN (Резервирование домена).

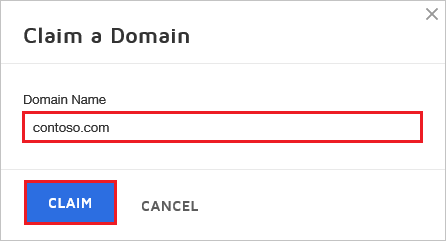

В диалоговом окне Claim a domain (Резервирование домена) в текстовом поле Domain Name (Доменное имя) введите соответствующее доменное имя своей компании и нажмите кнопку CLAIM (Зарезервировать). Обязательно проверьте домен. Состояние домена должно быть "Активный".

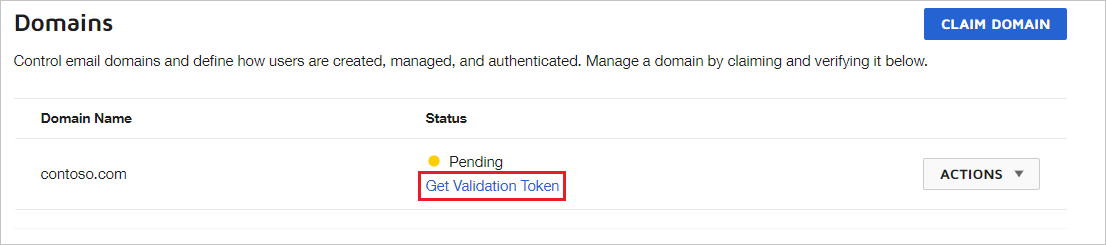

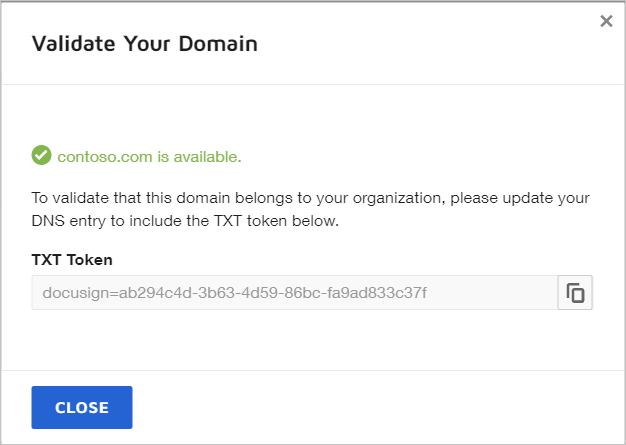

В разделе Domains (Домены) выберите Get Validation Token (Получить маркер проверки) для нового домена, добавленного в список утверждений.

Скопируйте значение в поле TXT Token (Маркер TXT).

Настройте поставщик DNS с маркером TXT, выполнив следующие действия:

a. Перейдите на страницу управления записями DNS для вашего домена.

b. Добавьте новую запись типа TXT.

c. Имя: @ или *.

d. Текст: вставьте значение маркера TXT, скопированное на предыдущем шаге.

д) TTL: по умолчанию или 1 час / 3600 секунд.

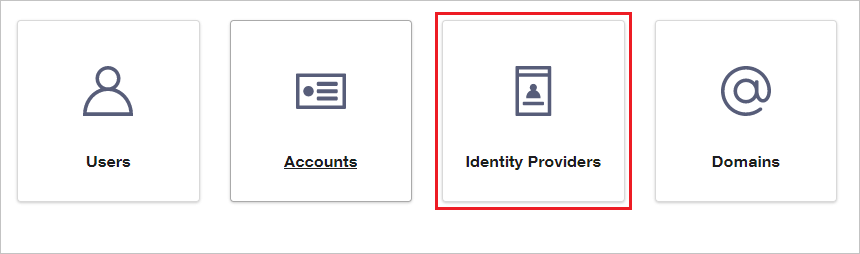

В области навигации слева щелкните "Поставщики удостоверений" в ACCESS MANAGEMENT.

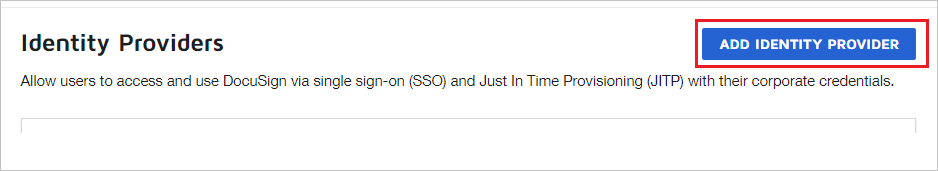

В разделе Identity providers (Поставщики удостоверений) выберите ADD IDENTITY PROVIDER (Добавить поставщика удостоверений).

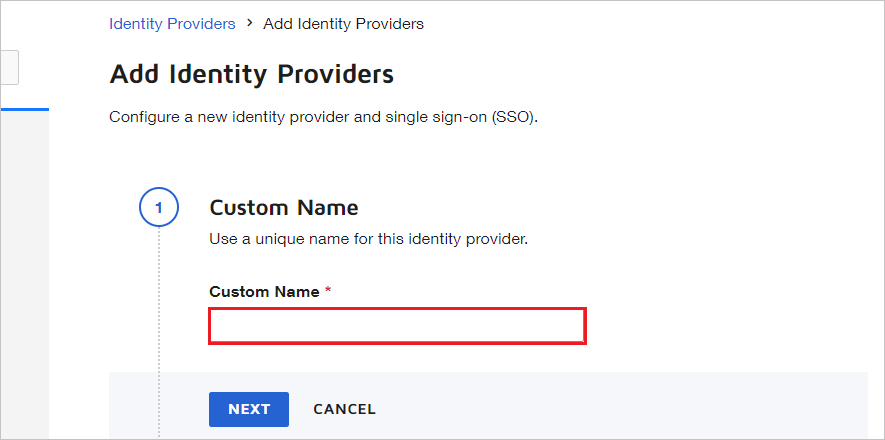

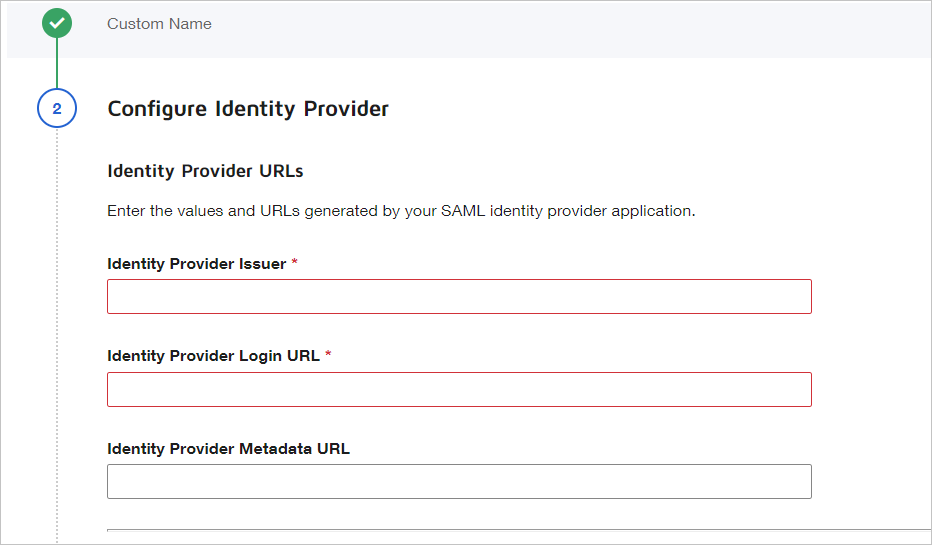

На странице dentity Provider Settings (Настройки поставщика удостоверений) выполните следующие действия.

a. В поле Custom Name (Пользовательское имя) введите уникальное имя конфигурации. Не используйте пробелы.

b. В поле издателя поставщика удостоверений вставьте значение идентификатора Microsoft Entra, скопированное вами.

c. В поле Identity Provider Login URL (URL-адрес для входа поставщика удостоверений) вставьте значение URL-адреса входа, скопированное на портале Azure.

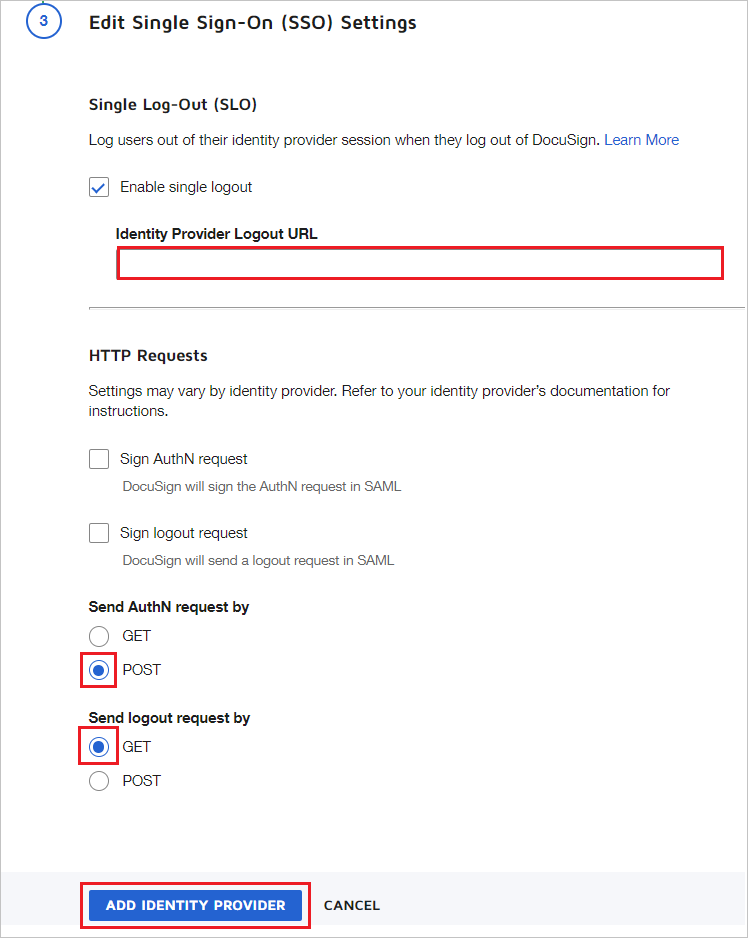

d. В поле Identity Provider Logout URL (URL-адрес выхода поставщика удостоверений) вставьте значение URL-адреса выхода, скопированное на портале Azure.

д) Для параметра Send AuthN request by (Как отправлять запрос авторизации) выберите значение POST.

f. Для параметра Send logout request by (Как отправлять запрос на выход) выберите значение GET.

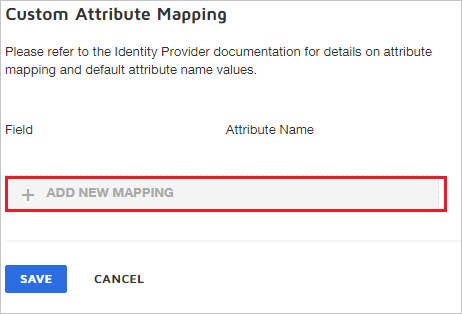

ж. В разделе Custom Attribute Mapping (Сопоставление настраиваемого атрибута) выберите ADD NEW MAPPING (Добавить новое сопоставление).

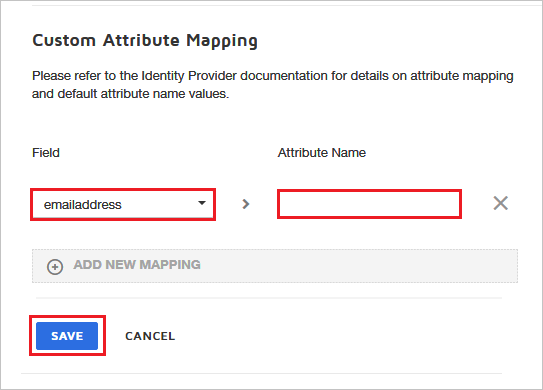

h. Выберите поле, которое вы хотите сопоставить с утверждением Microsoft Entra. В этом примере утверждение emailaddress сопоставляется со значением

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress. Это имя утверждения по умолчанию из идентификатора Microsoft Entra для утверждения электронной почты. Щелкните Сохранить.

Примечание.

Используйте соответствующий идентификатор пользователя для сопоставления пользователя из идентификатора Microsoft Entra с сопоставлением пользователей DocuSign. Выберите соответствующее поле и введите подходящее значение на основе параметров вашей организации. Параметр сопоставления настраиваемого атрибута не является обязательным.

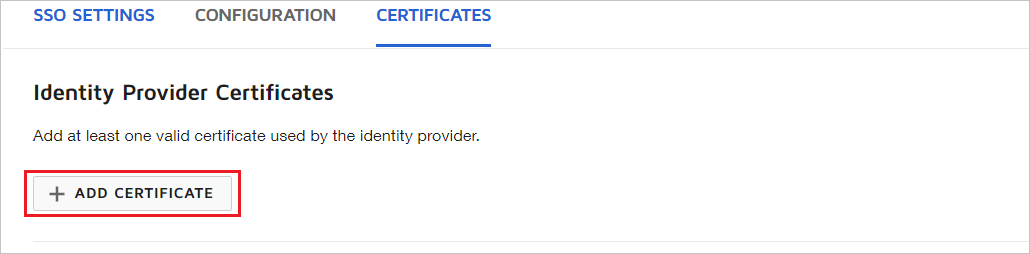

i. В разделе "Сертификаты поставщика удостоверений" выберите "ДОБАВИТЬ СЕРТИФИКАТ", отправьте сертификат, скачанный из портал Azure, и нажмите кнопку "СОХРАНИТЬ".

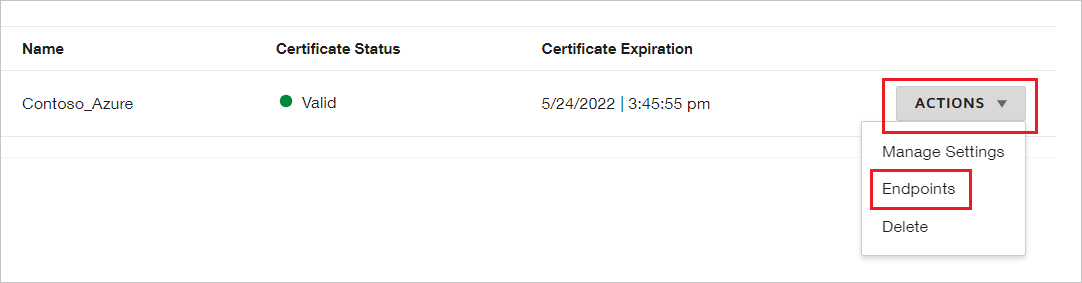

j. В разделе Identity Providers (Поставщики удостоверений) выберите ACTIONS (Действия), а затем выберите Endpoints (Конечные точки).

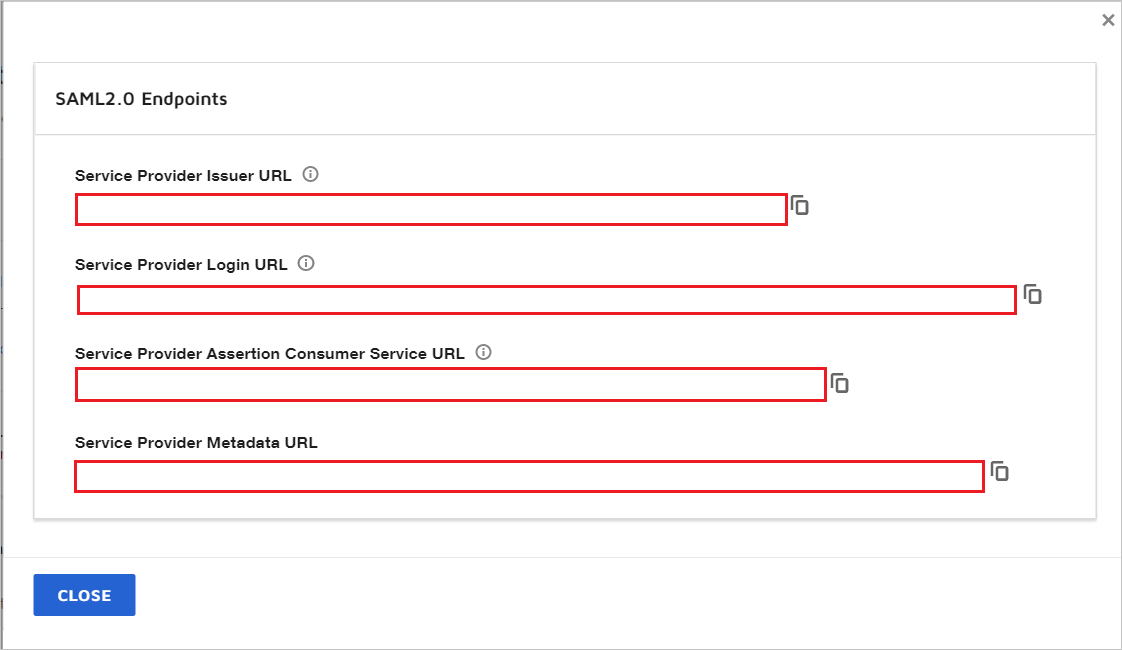

k. В разделе View SAML 2.0 Endpoints (Просмотр конечных точек SAML 2.0) на портале администрирования DocuSign выполните следующие действия.

Скопируйте URL-адрес издателя поставщика услуг и вставьте его в поле идентификатора в разделе "Базовая конфигурация SAML".

Скопируйте URL-адрес службы потребителей утверждения поставщика услуг и вставьте его в поле "Url-адрес ответа" в разделе "Базовая конфигурация SAML".

Скопируйте URL-адрес входа поставщика услуг и вставьте его в поле URL-адрес входа в разделе "Базовая конфигурация SAML". В конце значения Service Provider Login URL (URL-адрес для входа поставщика службы) вы получите значение IDPID.

Выберите Закрыть.

Создание тестового пользователя DocuSign

В этом разделе описано, как в приложении DocuSign создать пользователя с именем "B.Simon". Приложение DocuSign поддерживает JIT-подготовку пользователей, которая включена по умолчанию. В этом разделе никакие действия с вашей стороны не требуются. Если пользователь еще не существует в DocuSign, он создается после проверки подлинности.

Примечание.

Чтобы создать пользователя вручную, обратитесь в службу поддержки DocuSign.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа в DocuSign, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в DocuSign и инициируйте поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку DocuSign на портале "Мои приложения", вы автоматически войдете в приложение DocuSign, для которого настроили единый вход. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки DocuSign вы можете применить управление сеансами, которое защищает от хищения конфиденциальных данных вашей организации и несанкционированного доступа к ним в реальном времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.