Руководство по настройке единого входа между идентификатором Microsoft Entra ID и кнопкой EASY F5 BIG-IP для единого входа на основе заголовков

В этом руководстве описано, как интегрировать F5 с идентификатором Microsoft Entra. Интеграция F5 с идентификатором Microsoft Entra позволяет:

- Контроль доступа к F5 идентификатору Microsoft Entra.

- Включите автоматический вход пользователей в F5 с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Примечание.

F5 BIG-IP APM Купить сейчас.

Описание сценария

В этом сценарии рассматривается устаревшее классическое приложение, использующее заголовки авторизации HTTP для управления доступом к защищенному содержимому.

Будучи устаревшим, приложение не имеет современных протоколов для поддержки прямой интеграции с идентификатором Microsoft Entra. Приложение можно модернизировать, но это достаточно дорого, требует тщательного планирования и может привести к простоям. Вместо этого используется контроллер доставки приложений (ADC) F5 BIG-IP для переноса устаревшего приложения на современный уровень управления идентификаторами посредством использования нового протокола.

Наличие BIG-IP перед приложением позволяет нам наложить службу с помощью предварительной проверки подлинности и единого входа на основе заголовков Microsoft Entra, что значительно повышает общую безопасность приложения.

Примечание.

Организации также могут получить удаленный доступ к этому типу приложения с помощью прокси приложения Microsoft Entra.

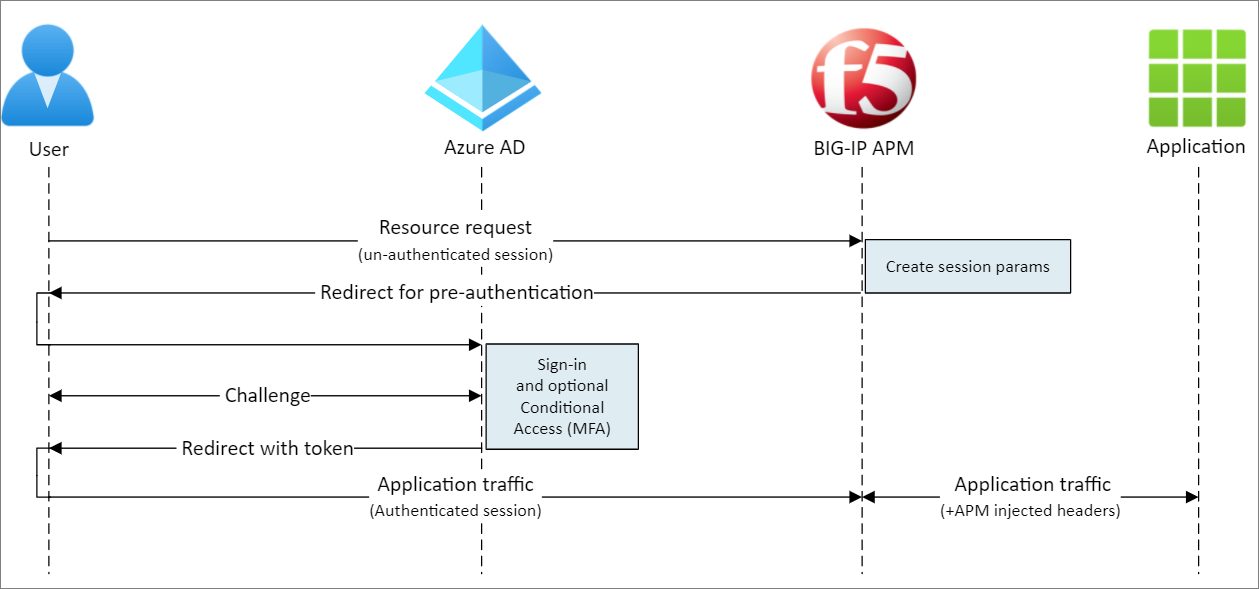

Архитектура сценария

Решение SHA для этого сценария включает следующие элементы:

Приложение: опубликованная служба BIG-IP для защиты microsoft Entra SHA.

Идентификатор Microsoft Entra ID: поставщик удостоверений (IDP), отвечающий за проверку учетных данных пользователя, условный доступ и единый вход на основе SAML в BIG-IP. С помощью единого входа идентификатор Microsoft Entra предоставляет BIG-IP с любыми обязательными атрибутами сеанса.

BIG-IP. Обратный прокси-сервер и поставщик службы SAML для приложения, делегирующие проверку подлинности поставщику удостоверений SAML перед выполнением единого входа на основе заголовков в серверное приложение.

Безопасный гибридный доступ в этом сценарии поддерживает потоки, инициированные и поставщиком службы, и поставщиком удостоверений. На рисунке ниже показан поток, инициированный SP.

| Шаги | Description |

|---|---|

| 1 | Пользователь подключается к конечной точке приложения (BIG-IP). |

| 2 | Политика доступа APM BIG-IP перенаправляет пользователя на идентификатор Microsoft Entra ID (SAML IdP) |

| 3 | Идентификатор Microsoft Entra ID предварительно проходит проверку подлинности пользователя и применяет все примененные политики условного доступа. |

| 4 | Пользователь перенаправляется в BIG-IP (поставщик услуг SAML), и единый вход выполняется с использованием выданного токена SAML. |

| 5 | BIG-IP внедряет атрибуты Microsoft Entra в качестве заголовков в запросе к приложению |

| 6 | Приложение авторизует запрос и возвращает полезные данные. |

Необходимые компоненты

Предыдущий опыт работы с BIG-IP не обязателен, но вам потребуется:

Бесплатная подписка Microsoft Entra ID или более поздней.

Существующий BIG-IP или развертывание виртуального выпуска BIG-IP (VE) в Azure..

Любой из следующих номеров SKU лицензий F5 BIG-IP.

Лучший пакет F5 BIG-IP®.

Автономная лицензия диспетчера™ политик доступа F5 BIG-IP (APM).

Дополнительная лицензия F5 BIG-IP Access Policy Manager™ (APM) на имеющийся BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM).

90-дневная лицензия на полную пробную версию BIG-IP

Удостоверения пользователей, синхронизированные из локального каталога с идентификатором Microsoft Entra.

Учетная запись с разрешениями администратора приложений Microsoft Entra.

Ssl-веб-сертификат для служб публикации по протоколу HTTPS или используйте сертификаты BIG-IP по умолчанию при тестировании.

Существующее приложение на основе заголовков или настройка простого приложения заголовка IIS для тестирования.

Методы настройки BIG-IP

Есть несколько способов настройки BIG-IP для этого сценария, включая два варианта с помощью шаблона и расширенную конфигурацию. В этом руководстве описана последняя версия мастера интерактивной настройки 16.1, предлагающая шаблон Easy Button. С помощью кнопки Easy администраторы больше не идут назад и вперед между идентификатором Microsoft Entra и BIG-IP, чтобы включить службы для SHA. Развертывание и управление политиками осуществляются непосредственно между мастером интерактивной настройки APM и Microsoft Graph. Эта многофункциональная интеграция между APM BIG-IP и идентификатором Microsoft Entra гарантирует, что приложения могут быстро поддерживать федерацию удостоверений, единый вход и условный доступ Microsoft Entra, что снижает административные издержки.

Примечание.

Все примеры строк или значений, упоминаемых в этом руководстве, должны быть заменены на значения для реальной среды.

Регистрация Easy Button

Прежде чем клиент или служба смогут получить доступ к Microsoft Graph, необходимо установить доверие к ним со стороны платформы удостоверений Майкрософт.

На первом шаге создается регистрация приложения в клиенте, которая будет использоваться для авторизации доступа Easy Button к Graph. С помощью этих разрешений big-IP будет разрешено отправлять конфигурации, необходимые для установления доверия между экземпляром SAML SP для опубликованного приложения, и идентификатором Microsoft Entra в качестве поставщика удостоверений SAML.

Войдите в портал Azure с помощью учетной записи с правами администратора приложения.

В области навигации слева выберите службу идентификатора Microsoft Entra ID .

В разделе "Управление" выберите Регистрация приложений> New registration.

Введите отображаемое имя приложения, например

F5 BIG-IP Easy Button.Укажите, кто может использовать учетные записи приложений >только в этом каталоге организации.

Для завершения исходной регистрации приложения нажмите кнопку Зарегистрировать.

Перейдите в раздел Разрешения API и предоставьте следующие разрешения приложения Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Предоставьте согласие администратора для вашей организации.

В колонке "Сертификаты и секреты" создайте новый секрет клиента и запишите его.

В колонке "Обзор" запишите идентификатор клиента и идентификатор клиента.

Настройка Easy Button

Запустите интерактивную конфигурацию APM, чтобы запустить шаблон Easy Button.

Перейдите к интеграции Microsoft с интерактивной конфигурацией > и > выберите приложение Microsoft Entra.

В разделе "Настройка решения" с помощью приведенных ниже шагов будут созданы необходимые объекты, просмотрите список шагов конфигурации и нажмите кнопку "Далее".

В разделе "Интерактивная конфигурация" выполните последовательность шагов, необходимых для публикации приложения.

Свойства конфигурации

На вкладке Configuration Properties (Свойства конфигурации) создаются конфигурация приложения BIG-IP и объект единого входа. Рассмотрим раздел "Сведения об учетной записи службы Azure", чтобы представить клиент, зарегистрированный в клиенте Microsoft Entra ранее, в качестве приложения. Эти параметры позволяют клиенту OAuth BIG-IP зарегистрировать поставщик служб SAML отдельно непосредственно в арендаторе, а также настроить свойства единого входа, которые обычно настраиваются вручную. Easy Button делает это для каждой публикуемой службы BIG-IP с поддержкой SHA.

Некоторые из них являются глобальными параметрами, поэтому их можно повторно использовать для публикации дополнительных приложений, что сокращает время развертывания и усилия.

Укажите уникальное имя конфигурации, чтобы администраторы могли легко различать конфигурации Easy Button.

Включите единый вход (единый вход) и заголовки HTTP.

Введите идентификатор арендатора, идентификатор клиента и секрет клиента, указанные при регистрации.

Подтвердите, что BIG-IP-адрес может успешно подключиться к клиенту, а затем нажмите кнопку "Далее".

Поставщик услуг

Параметры поставщика услуг определяют свойства экземпляра поставщика службы SAML для приложения, защищенного с помощью безопасного гибридного доступа.

Укажите узел. Это общедоступное полное доменное имя защищаемого приложения.

Введите идентификатор сущности. Это идентификатор Microsoft Entra ID, используемый для идентификации SAML SP, запрашивающей токен.

Необязательные параметры безопасности указывают, должен ли идентификатор Microsoft Entra шифровать выданные утверждения SAML. Шифрование утверждений между идентификатором Microsoft Entra и APM BIG-IP обеспечивает дополнительную уверенность в том, что маркеры содержимого не могут быть перехвачены, а персональные или корпоративные данные скомпрометированы.

В списке закрытого ключа расшифровки утверждений выберите "Создать".

Нажмите ОК. Откроется диалоговое окно импорта SSL-сертификата и ключей на новой вкладке.

Выберите вариант PKCS 12 (IIS), чтобы импортировать сертификат и закрытый ключ. После завершения подготовки к работе закройте вкладку браузера, чтобы вернуться на основную вкладку.

Установите флажок Enable Encrypted Assertion (Включить зашифрованное утверждение).

Если вы включили шифрование, выберите свой сертификат в списке Assertion Decryption Private Key (Закрытый ключ расшифровки утверждения). Это закрытый ключ для сертификата, который APM BIG-IP будет использовать для расшифровки утверждений Microsoft Entra.

Если вы включили шифрование, выберите свой сертификат в списке Assertion Decryption Certificate (Сертификат расшифровки утверждения). Это сертификат, который BIG-IP будет отправляться в идентификатор Microsoft Entra для шифрования выданных утверждений SAML.

Microsoft Entra ID

В этом разделе определяются все свойства, которые обычно используются для ручной настройки нового приложения SAML BIG-IP в клиенте Microsoft Entra. Easy Button предоставляет набор предварительно определенных шаблонов приложений для Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards и SAP ERP, а также универсальный шаблон SHA для любых других приложений.

Для этого сценария на странице "Конфигурация Azure" выберите F5 BIG-IP APM Azure AD Integration>Add.

Конфигурация Azure

На странице "Конфигурация Azure" выполните следующие действия.

В разделе "Свойства конфигурации" введите отображаемое имя приложения, которое создает BIG-IP в клиенте Microsoft Entra, и значок, который пользователи будут видеть на портале MyApps.

Не вводите ничего в URL-адрес входа (необязательно), чтобы включить вход, инициированный поставщиком удостоверений.

Щелкните значок обновления рядом с ключом подписи и сертификатом подписи, чтобы найти импортированный ранее сертификат.

Введите пароль сертификата в парольную фразу ключа подписывания.

При желании включите Signing Option (Вариант подписывания). Это гарантирует, что BIG-IP принимает маркеры и утверждения, подписанные идентификатором Microsoft Entra.

Группы пользователей и пользователей динамически запрашиваются из клиента Microsoft Entra и используются для авторизации доступа к приложению. Добавьте пользователя или группу, которую можно использовать позже для тестирования, в противном случае все доступ будет отказано.

Утверждения и атрибуты пользователя

Когда пользователь успешно проходит проверку подлинности, идентификатор Microsoft Entra выдает токен SAML с набором утверждений и атрибутов по умолчанию, однозначно определяющих пользователя. На вкладке "Атрибуты пользователя" и "Утверждения" отображаются утверждения по умолчанию, которые будут выдаваться для нового приложения. Она также позволяет настроить дополнительные утверждения.

В этом примере можно включить еще один атрибут:

Введите имя заголовка как employeeid.

Введите исходный атрибут в качестве user.employeeid.

Дополнительные атрибуты пользователя

На вкладке Additional User Attributes (Дополнительные атрибуты пользователя) можно включить расширение сеанса, необходимое для различных распределенных систем, таких как Oracle, SAP и другие реализации на основе Java, которым требуются атрибуты, хранящиеся в других каталогах. Затем атрибуты, полученные из источника LDAP, можно внедрить в качестве дополнительных заголовков единого входа для дальнейшего управления доступом на основе ролей, идентификаторов партнеров и т. д.

Примечание.

Эта функция не имеет корреляции с идентификатором Microsoft Entra, но является другим источником атрибутов.

Политика условного доступа

Политики условного доступа применяются после предварительной проверки подлинности Microsoft Entra для управления доступом на основе устройств, приложений, расположений и сигналов риска.

По умолчанию в представлении доступных политик будут перечислены все политики условного доступа, которые не включают действия на основе пользователей.

В представлении "Выбранные политики" по умолчанию отображаются все политики, предназначенные для всех ресурсов. Эти политики не допускают отмены выбора или перемещения в список доступных политик, так как они применяются на уровне арендатора.

Чтобы выбрать политику для применения к публикуемому приложению, выполните указанные ниже действия.

- Выберите нужную политику в списке Available Policies (Доступные политики).

- Щелкните стрелку вправо и переместите политику в список Selected Policies (Выбранные политики).

Для выбранных политик необходимо установить флажок Include (Включить) или Exclude (Исключить). Если установлены оба флажка, выбранная политика не применяется.

Примечание.

Список политик составляется только один раз при первом переходе на эту вкладку. Кнопка "Обновить" предназначена для того, чтобы вручную выполнить запрос из мастера к клиенту, но она отображается только в том случае, если приложение развернуто.

Свойства виртуального сервера

Виртуальный сервер — это объект плоскости данных BIG-IP, представленный виртуальным IP-адресом, который прослушивает клиентские запросы в приложении. Любой полученный трафик обрабатывается и оценивается по профилю APM, связанному с виртуальным сервером, а затем направляется в соответствии с результатами и параметрами политики.

Введите адрес назначения. Это любой доступный IPv4- или IPv6-адрес, который BIG-IP может использовать для получения клиентского трафика. Соответствующая запись также должна существовать в DNS, чтобы клиенты могли разрешить внешний URL-адрес опубликованного приложения BIG-IP в этот IP-адрес вместо самого приложения. Для тестирования подойдет запись DNS localhost тестового компьютера.

Введите порт службы как 443 для HTTPS.

Установите флажок Enable Redirect Port (Включить порт перенаправления) и введите порт перенаправления. Он перенаправляет входящий трафик клиента HTTP на HTTPS.

Профиль SSL клиента включает протокол HTTPS для виртуального сервера. Это позволит шифровать клиентские соединения через TLS. Выберите профиль SSL клиента, созданный в рамках предварительных требований, или оставьте значение по умолчанию во время тестирования.

Свойства пула

На вкладке Application Pool (Пул приложений) приводятся сведения о службах за BIG-IP, которые представлены в виде пула, содержащего один или несколько серверов приложений.

Выберите пул в списке Select a Pool (Выберите пул). Создайте новый пул или выберите существующий.

Выберите метод балансировки нагрузки как

Round Robin.Для серверов пула выберите существующий узел или укажите IP-адрес и порт для сервера, на котором размещено приложение на основе заголовков.

Наше серверное приложение работает через HTTP-порт 80, но если используется HTTPS, необходимо перейти на порт 443.

Заголовки единого входа и HTTP

Включение единого входа позволяет пользователям получать доступ к опубликованным службам BIG-IP, не вводя учетные данные. Мастер Easy Button поддерживает Kerberos, носитель OAuth и заголовки авторизации HTTP для единого входа. Мы используем для настройки последний вариант.

Операция заголовка:

InsertИмя заголовка:

upnЗначение заголовка:

%{session.saml.last.identity}Операция заголовка:

InsertИмя заголовка:

employeeidЗначение заголовка:

%{session.saml.last.attr.name.employeeid}

Примечание.

Переменные сеанса APM, определенные в фигурных скобках, чувствительны к регистру. Например, если ввести OrclGUID при определении имени атрибута Microsoft Entra как orclguid, это приведет к сбою сопоставления атрибутов.

Управление сеансом

Параметр управления сеансами BIG-IP используется для определения условий, при которых пользовательские сеансы завершаются или для них разрешается продолжение, ограничивается количество пользователей и IP-адресов, а также для определения соответствующих сведений о пользователе. Дополнительные сведения об этих параметрах см. в документации по F5.

Однако в ней не освещается функция единого выхода, которая гарантирует, что все сеансы между поставщиком удостоверений, BIG-IP и агентом пользователя завершаются при выходе пользователя из системы. Когда easy Button создает экземпляр приложения SAML в клиенте Microsoft Entra, он также заполняет URL-адрес выхода конечной точкой SLO APM. Таким образом, выход, инициированный поставщиком удостоверений, на портале Microsoft Entra Мои приложения также завершает сеанс между BIG-IP и клиентом.

Вместе с этим метаданные федерации SAML для опубликованного приложения также импортируются из клиента, предоставляя APM конечную точку выхода SAML для идентификатора Microsoft Entra. Это гарантирует, что инициированные поставщиком службы выходы завершают сеанс между клиентом и идентификатором Microsoft Entra. Однако чтобы эта схема работала эффективно, APM необходимо точно знать, когда пользователь выходит из приложения.

Если портал webtop BIG-IP используется для доступа к опубликованным приложениям, выход из него будет обработан APM, чтобы также вызвать конечную точку выхода Microsoft Entra. Рассмотрим ситуацию, когда веб-портал BIG-IP не используется. В этом случае пользователь не может выдать команду APM для выхода. Даже если пользователь выходит из самого приложения, BIG-IP это игнорирует. По этой причине для выхода, инициированного поставщиком услуг, требуется тщательный анализ, чтобы обеспечить безопасное завершение сеансов, когда они больше не требуются. Одним из способов этого является добавление функции SLO в кнопку выхода приложений, чтобы он смог перенаправить клиента в конечную точку выхода Microsoft Entra SAML или BIG-IP. URL-адрес конечной точки выхода SAML для арендатора можно найти в разделе Регистрация приложений > Конечные точки.

Если внесение изменений в приложение не представляется возможным, рассмотрите возможность, в рамках которой BIG-IP будет прослушивать вызов выхода из приложения и при обнаружении запроса будет инициировать SLO. Сведения об использовании правил iRule BIG-IP для достижения этой цели см. в нашем руководстве по единому выходу из Oracle PeopleSoft. Дополнительные сведения об использовании BIG-IP iRules для этого см. в статьях базы знаний F5 Настройка автоматического завершения сеанса (выхода) на основе имени файла, на который указывает код URI, и Общие сведения о параметре Include кода URI выхода из системы.

Итоги

На этом последнем шаге представлена разбивка конфигураций. Выберите Deploy (Развернуть), чтобы зафиксировать все параметры, и убедитесь, что приложение появилось в списке "Корпоративные приложения" арендаторов.

Ваше приложение теперь должно быть опубликовано и доступно через SHA либо непосредственно через его URL-адрес, либо через порталы приложений Майкрософт.

Следующие шаги

В браузере подключитесь к внешнему URL-адресу приложения или выберите значок приложения на портале Майкрософт MyApps. После проверки подлинности с идентификатором Microsoft Entra вы будете перенаправлены на виртуальный сервер BIG-IP для приложения и автоматически войдете через единый вход.

Приложение на основе заголовков отобразит внедренные заголовки.

Для повышения безопасности организации, использующие этот шаблон, могут также заблокировать весь прямой доступ к приложению, тем самым установив строгий путь через BIG-IP.

Расширенное развертывание

Возможны случаи, когда шаблоны интерактивной настройки лишены достаточной гибкости для выполнения особых требований. Описание таких сценариев см. в разделе Расширенная конфигурация для единого входа на основе заголовков.

Кроме того, BIG-IP дает возможность отключить режим строгого управления интерактивной настройкой. Это позволит вам вручную изменять конфигурации, хотя значительная их часть определена автоматически с помощью шаблонов на основе мастера.

Перейдите в раздел Access > Guided Configuration (Доступ > Интерактивная настройка) и щелкните маленький значок замка в правой части строки конфигураций приложений.

На этом этапе вносить изменения с помощью пользовательского интерфейса мастера больше нельзя, но все объекты BIG-IP, связанные с опубликованным экземпляром приложения, будут разблокированы для прямого управления.

Примечание.

Повторное включение строгого режима и развертывание конфигурации приведет к перезаписи всех параметров, настроенных за пределами пользовательского интерфейса интерактивной настройки, поэтому мы рекомендуем использовать метод расширенной настройки для служб в рабочей среде.

Устранение неполадок

Сбой доступа к защищенному приложению SHA может быть вызван любым количеством факторов. Ведение журнала BIG-IP помогает быстро изолировать все проблемы с подключениями, единым входом, нарушениями политик или неправильной настройкой сопоставлений переменных. Чтобы приступить к устранению неполадок, повысьте уровень детализации журналов.

Перейдите к параметрам журналов >событий обзора политики > > доступа.

Выберите строку опубликованного приложения, а затем измените > журналы системы доступа.

Выберите Отладка из списка SSO, а затем нажмите кнопку ОК.

Воспроизведите проблему и изучите журнал, но после завершения не забудьте восстановить предыдущие настройки, так как в режиме подробного протоколирования создается большой объем данных.

Если вы видите ошибку с фирменной символикой BIG-IP сразу после успешной предварительной проверки подлинности Microsoft Entra, возможно, проблема связана с единым входом из Идентификатора Microsoft Entra к BIG-IP.

Перейдите к отчетам Access Overview > Access>.

Запустите отчет за последний час и посмотрите, нет ли подсказок в журналах. Ссылка "Просмотр переменных сеанса" для сеанса также поможет понять, получает ли APM ожидаемые утверждения из идентификатора Microsoft Entra.

Если страница ошибок BIG-IP не отображается, то, скорее всего, проблема связана с запросом к серверному компоненту или выполнением единого входа из BIG-IP в приложение.

В этом случае перейдите в раздел "Общие сведения о политике > доступа" " > Активные сеансы " и выберите ссылку для активного сеанса.

Ссылка "Переменные представления" в этом расположении также может помочь в первопричине проблем единого входа, особенно если a BIG-IP APM не сможет получить правильные атрибуты из идентификатора Microsoft Entra или другого источника.

Дополнительные сведения см. в статье базы знаний F5 Настройка удаленной проверки подлинности LDAP для Active Directory. Кроме того, есть отличная справочная таблица BIG-IP, которая поможет диагностировать проблемы, связанные с LDAP. Она приводится в статье базы знаний F5 о запросе LDAP.