Руководство. Интеграция единого входа Microsoft Entra с Kronos Workforce Dimensions

В этом руководстве вы узнаете, как интегрировать Kronos Workforce Dimensions с идентификатором Microsoft Entra ID. Интеграция Kronos Workforce Dimensions с идентификатором Microsoft Entra позволяет:

- Контроль доступа к Kronos Workforce Dimensions с помощью идентификатора Microsoft Entra ID.

- Включите автоматический вход пользователей в Kronos Workforce Dimensions с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Kronos Workforce Dimensions с активированной функцией единого входа.

Примечание.

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Kronos Workforce Dimensions поддерживает единый вход, инициированный поставщиком услуг.

Добавление Kronos Workforce Dimensions из коллекции

Чтобы настроить интеграцию Kronos Workforce Dimensions с идентификатором Microsoft Entra ID, необходимо добавить Kronos Workforce Dimensions из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Kronos Workforce Dimensions.

- Выберите Kronos Workforce Dimensions в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Kronos Workforce Dimensions

Настройте и проверьте единый вход Microsoft Entra в Kronos Workforce Dimensions с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Kronos Workforce Dimensions.

Чтобы настроить и проверить единый вход Microsoft Entra в Kronos Workforce Dimensions, выполните следующие действия:

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в Kronos Workforce Dimensions необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя Kronos Workforce Dimensions требуется для того, чтобы в Kronos Workforce Dimensions был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям>Identity>Applications>Enterprise Kronos Workforce Dimensions>с единым входом.

На странице Выбрать метод единого входа выберите SAML.

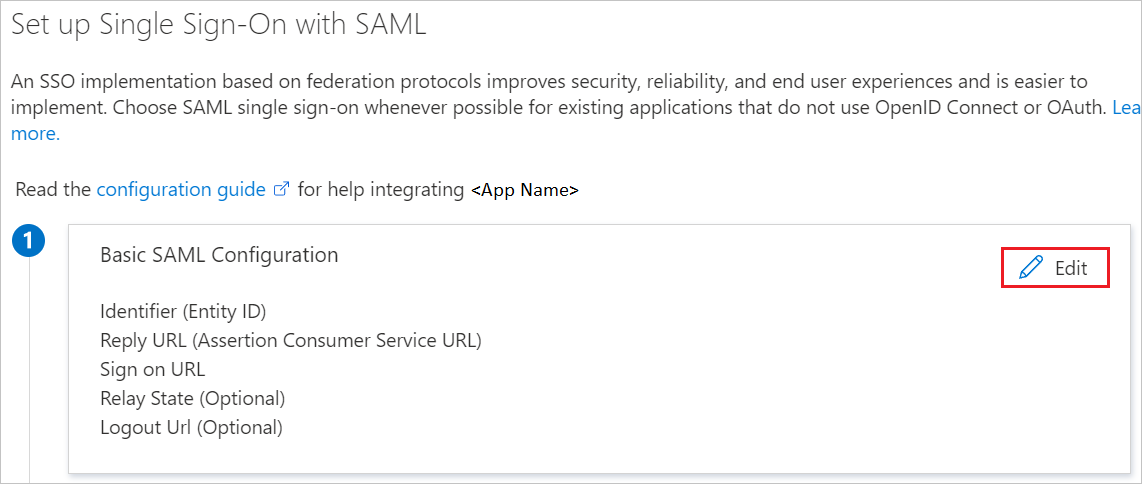

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовое поле Идентификатор (идентификатор сущности) введите URL-адрес в следующем формате:

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>.b. В текстовом поле URL-адрес входа введите URL-адрес в одном из таких форматов:

URL-адрес для входа https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/Примечание.

Эти значения приведены для примера. Замените эти значения фактическим идентификатором и URL-адресом единого входа. Чтобы получить эти значения, обратитесь в группу поддержки клиентов Kronos Workforce Dimensions. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

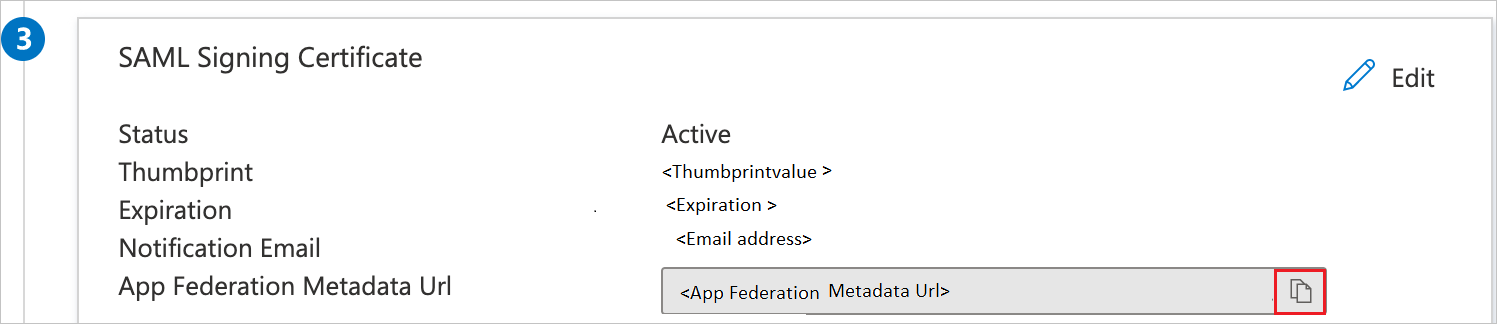

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML нажмите кнопку "Копировать", чтобы скопировать URL-адрес метаданных федерации приложений и сохранить его на компьютере.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Kronos Workforce Dimensions.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Application>Enterprise Kronos Workforce Dimensions.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа в Kronos Workforce Dimensions

Чтобы настроить единый вход на стороне Kronos Workforce Dimensions, необходимо отправить URL-адрес метаданных федерации приложения в группу поддержки Kronos Workforce Dimensions. Специалисты службы поддержки настроят подключение единого входа SAML на обеих сторонах.

Создание тестового пользователя Kronos Workforce Dimensions

В этом разделе описано, как создать пользователя Britta Simon в приложении Kronos Workforce Dimensions. Для добавления пользователей на платформу Kronos Workforce Dimensions обратитесь к группе поддержки Kronos Workforce Dimensions. Перед использованием единого входа необходимо создать и активировать пользователей.

Примечание.

Исходная документация Майкрософт рекомендует обратиться в службу поддержки UKG по электронной почте, чтобы создать пользователей Microsoft Entra. Хотя этот параметр доступен, рассмотрите следующие варианты самообслуживания.

Ручной процесс

Существует два способа вручную создать пользователей Microsoft Entra в WFD. Вы можете выбрать существующего пользователя, дублировать их, а затем обновить необходимые поля, чтобы сделать этого пользователя уникальным. Этот процесс может занять много времени и требует знаний о пользовательском интерфейсе WFD. Альтернативой является создание пользователя с помощью API WFD, который гораздо быстрее. Этот параметр требует знаний об использовании таких средств API, как Postman, для отправки запроса в API. Следующие инструкции помогут импортировать предварительно созданный пример в средство API Postman.

Настройка

Откройте средство Postman и импортируйте следующие файлы:

a. Измерения рабочей силы — создание User.postman_collection.json

b. Идентификатор Microsoft Entra в WFD Env Variables.json

В левой области нажмите кнопку "Среды ".

Щелкните AAD_to_WFD_Env_Variables и добавьте значения, предоставляемые службой поддержки UKG, относящейся к экземпляру WFD.

Примечание.

access_token и refresh_token должны быть пустыми, так как они автоматически заполнятся в результате HTTP-запроса маркера доступа.

Откройте пользователя Create Microsoft Entra в HTTP-запросе WFD и обновите выделенные свойства в полезных данных JSON:

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Примечание.

PersonInformation.emailAddress.address и user.userAccount.userName должны совпадать с целевым пользователем Microsoft Entra, который вы пытаетесь создать в WFD.

В правом верхнем углу выберите раскрывающийся список "Среды" и выберите AAD_to_WFD_Env_Variables.

После обновления полезных данных JSON и выбора правильных переменных среды выберите HTTP-запрос маркера доступа и нажмите кнопку "Отправить ". Это позволит использовать обновленные переменные среды для проверки подлинности в экземпляре WFD, а затем кэшировать маркер доступа в переменных среды, которые будут использоваться при вызове метода создания пользователя.

Если вызов проверки подлинности выполнен успешно, вы увидите ответ 200 с возвращенным маркером доступа. Этот маркер доступа теперь будет отображаться в столбце CURRENT VALUE в переменных среды для записи access_token .

Примечание.

Если access_token не получено, убедитесь, что все переменные в переменных среды верны. Учетные данные пользователя должны быть учетной записью суперпользовать.

После получения access_token выберите AAD_to_WFD_Env_Variables HTTP-запрос и нажмите кнопку "Отправить". Если запрос выполнен успешно, вы получите состояние HTTP 200.

Войдите в WFD с помощью учетной записи суперпользовавшего пользователя и убедитесь, что новый пользователь Microsoft Entra был создан в экземпляре WFD.

Автоматизированный процесс

Автоматизированный процесс состоит из неструктурированного файла в формате CSV, который позволяет пользователю предварительно определить выделенные значения полезных данных из приведенного выше процесса API вручную. Неструктурированный файл используется сопровождающим скриптом PowerShell, который создает новых пользователей WFD в массовом режиме. Скрипт обрабатывает новые создания пользователей в пакетах 70 (по умолчанию), которые можно настроить для оптимальной производительности. Ниже приведены инструкции по настройке и выполнению скрипта.

Сохраните файлы AAD_To_WFD.csv и AAD_To_WFD.ps1 локально на компьютере.

Откройте файл AAD_To_WFD.csv и заполните столбцы.

personInformation.accessAssignment.accessProfileName: конкретное имя профиля доступа из экземпляра WFD.

personInformation.emailAddresses.address: должен соответствовать имени принципа пользователя в идентификаторе Microsoft Entra.

personInformation.personNumber: должен быть уникальным в экземпляре WFD.

personInformation.firstName: имя пользователя.

personInformation.lastName: фамилия пользователя.

jobAssignment.jobAssignmentDetails.payRuleName: конкретное имя правила оплаты из WFD.

jobAssignment.jobAssignmentDetails.timeZoneName: формат часового пояса должен соответствовать экземпляру WFD (то есть

(GMT -08:00) Pacific Time).jobAssignment.primaryLaborAccounts.organizationPath: Путь организации конкретной бизнес-структуры в экземпляре WFD.

Сохраните файл .csv.

Щелкните правой кнопкой мыши скрипт AAD_To_WFD.ps1 и нажмите кнопку "Изменить ", чтобы изменить его.

Убедитесь, что путь, указанный в строке 15, является правильным именем или путем к файлу AAD_To_WFD.csv .

Обновите следующие строки со значениями, предоставляемыми службой поддержки UKG, относящейся к экземпляру WFD.

Строка 33: vanityUrl

Строка 43: appKey

Строка 48: client_id

Строка 49: client_secret

Сохраните и выполните скрипт.

При появлении запроса укажите учетные данные суперпользовательского пользователя WFD.

После завершения скрипт вернет список всех пользователей, которые не удалось создать.

Примечание.

Не забудьте проверка значения, указанные в файле AAD_To_WFD.csv, если они возвращаются в результате опечаток или несоответствия полей в экземпляре WFD. Ошибка также может быть возвращена экземпляром API WFD, если все пользователи в пакете уже существуют в экземпляре.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу входа в Kronos Workforce Dimensions, где можно инициировать поток входа.

Перейдите непосредственно по URL-адресу входа в Kronos Workforce Dimensions и запустите поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. По нажатию плитки Kronos Workforce Dimensions в разделе "Мои приложения" вы будете перенаправлены по URL-адресу единого входа в Kronos Workforce Dimensions. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки Kronos Workforce Dimensions можно применить управление сеансами, которое защищает от хищения конфиденциальных данных вашей организации и несанкционированного доступа к ним в реальном времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по