Образы ОС узла автоматического обновления

AKS предоставляет несколько каналов автоматического обновления, предназначенных для своевременного обновления системы безопасности ос на уровне узла. Этот канал отличается от обновлений версий Kubernetes на уровне кластера и заменяет его.

Связь между автоматическим обновлением ОС узла и автоматическим обновлением кластера

Обновления системы безопасности на уровне узла выпускаются быстрее, чем исправление Kubernetes или незначительные обновления версий. Канал автоматического обновления ОС узла обеспечивает гибкость и позволяет настроить стратегию для обновлений системы безопасности на уровне узла. Затем можно выбрать отдельный план для автоматического обновления версий Kubernetes на уровне кластера.

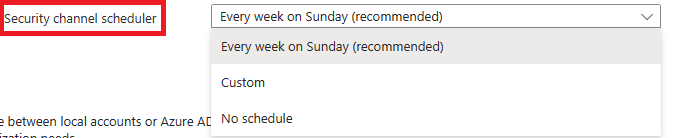

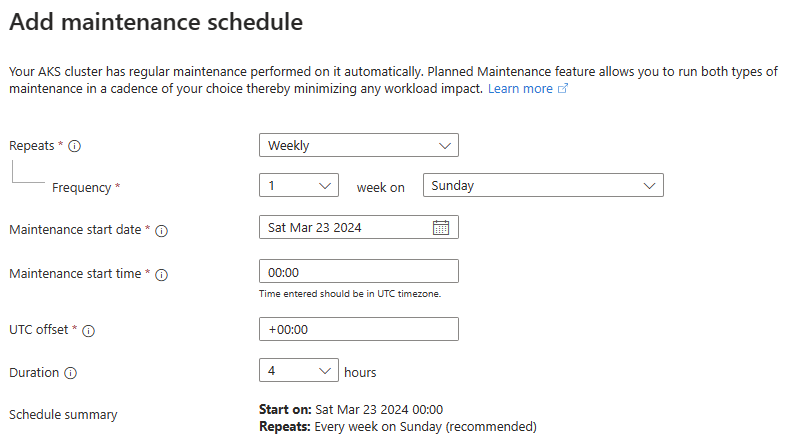

Лучше всего использовать автоматические обновления на уровне кластера и канал автоматического обновления ОС узла. Планирование можно точно настроить, применив два отдельных набора периодов - aksManagedAutoUpgradeSchedule обслуживания для канала автоматического обновления кластера и aksManagedNodeOSUpgradeSchedule для канала автоматического обновления ОС узла.

Каналы обновления образа ОС узла

Выбранный канал определяет время обновления. При внесении изменений в каналы автоматического обновления ОС узла до 24 часов, чтобы изменения вступили в силу. После перехода с одного канала на другой канал активируется повторная версия, что приводит к перекату узлов.

Примечание.

Автоматическое обновление образа ОС узла не повлияет на версию Kubernetes кластера. Начиная с ВЕРСИИ API 2023-06-01, используется NodeImageзначение по умолчанию для любого нового кластера.

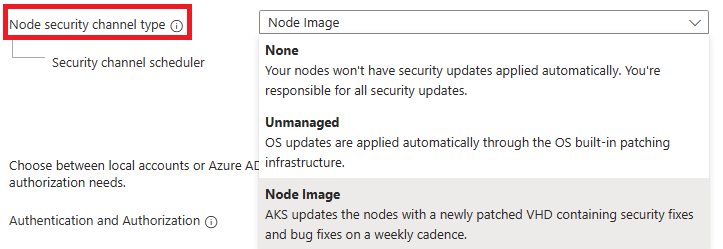

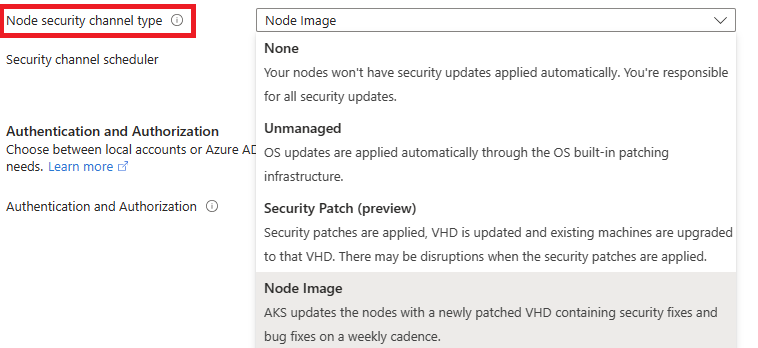

Доступны следующие каналы обновления. Вы можете выбрать один из следующих вариантов:

| Канал | Description | Поведение для конкретной ОС |

|---|---|---|

None |

Узлы не применяются автоматически. Это означает, что вы несете ответственность за обновления системы безопасности. | Н/П |

Unmanaged |

Обновления ОС применяются автоматически через встроенную инфраструктуру исправлений ОС. Только что выделенные компьютеры изначально не находятся в несоотвленном формате. Инфраструктура ОС исправляет их в какой-то момент. | Ubuntu и Azure Linux (пулы узлов ЦП) применяют исправления безопасности с помощью автоматического обновления/dnf-automatic примерно один раз в день около 06:00 UTC. Windows не применяет автоматически исправления безопасности, поэтому этот параметр ведет себя эквивалентно None. Необходимо управлять процессом перезагрузки с помощью средства, например курированного. |

SecurityPatch |

Исправления безопасности ОС, которые тестируются AKS, полностью управляемые и применяются к безопасным методикам развертывания. AKS регулярно обновляет виртуальный жесткий диск узла (VHD) с исправлениями из модуля обслуживания образа с меткой "только безопасность". При применении исправлений безопасности к узлам могут возникнуть нарушения. Однако AKS ограничивает нарушения, выполняя повторное обновление узлов только при необходимости, например для определенных пакетов безопасности ядра. При применении исправлений виртуальный жесткий диск обновляется и существующие компьютеры обновляются до этого виртуального жесткого диска, учитывая периоды обслуживания и параметры всплеска. Если AKS решит, что повторное копирование узлов не требуется, он исправляет узлы в реальном времени без очистки модулей pod и не выполняет обновление виртуального жесткого диска. Этот параметр повлечет за собой дополнительные затраты на размещение виртуальных жестких жестких модулей в группе ресурсов узла. Если вы используете этот канал, автоматические обновления Linux отключены по умолчанию. | Azure Linux не поддерживает этот канал на виртуальных машинах с поддержкой GPU. SecurityPatch работает с версиями исправлений kubernetes, которые устарели, пока не поддерживается дополнительная версия Kubernetes. |

NodeImage |

AKS обновляет узлы с недавно исправленным виртуальным жестким диском, содержащим исправления безопасности и исправления ошибок на еженедельной частоте. Обновление нового виртуального жесткого диска нарушается, после периодов обслуживания и параметров всплеска. При выборе этого варианта не взимается дополнительная стоимость виртуального жесткого диска. Если вы используете этот канал, автоматические обновления Linux отключены по умолчанию. Обновления образа узла поддерживают устаревшие версии исправлений, пока не поддерживается дополнительная версия Kubernetes. Образы узлов тестируются, полностью управляются и применяются с помощью безопасных методов развертывания. |

Настройка канала автоматического обновления ОС узла в новом кластере

Задайте канал автоматического обновления ОС узла в новом кластере с помощью

az aks createкоманды с параметром--node-os-upgrade-channel. В следующем примере для канала автоматического обновления ОС узла устанавливается значениеSecurityPatch.az aks create \ --resource-group myResourceGroup \ --name myAKSCluster \ --node-os-upgrade-channel SecurityPatch \ --generate-ssh-keys

Настройка канала автоматического обновления ОС узла в существующем кластере

Задайте канал автоматического обновления ос узла в существующем кластере с помощью

az aks updateкоманды с параметром--node-os-upgrade-channel. В следующем примере для канала автоматического обновления ОС узла устанавливается значениеSecurityPatch.az aks update --resource-group myResourceGroup --name myAKSCluster --node-os-upgrade-channel SecurityPatch

Обновление собственности и графика

Частота по умолчанию означает, что не применяется плановое время обслуживания.

| Канал | Обновление владения | Частота по умолчанию |

|---|---|---|

Unmanaged |

Обновления безопасности на основе ОС. AKS не контролирует эти обновления. | Ночью около 6AM UTC для Ubuntu и Azure Linux. Ежемесячно для Windows. |

SecurityPatch |

AKS-тестируемый, полностью управляемый и применяемый с безопасными методами развертывания. Дополнительные сведения см. в статье о повышении безопасности и устойчивости канонических рабочих нагрузок в Azure. | Еженедельно. |

NodeImage |

AKS-тестируемый, полностью управляемый и применяемый с безопасными методами развертывания. Дополнительные сведения о выпусках в режиме реального времени см . в отслеживании узлов AKS. | Еженедельно. |

Примечание.

Хотя обновления системы безопасности Windows выпускаются ежемесячно, использование Unmanaged канала не будет автоматически применять эти обновления к узлам Windows. При выборе Unmanaged канала необходимо управлять процессом перезагрузки для узлов Windows.

Известные ограничения канала узла

В настоящее время при настройке канала

node-imageавтоматического обновления кластера он также автоматически задает каналNodeImageавтоматического обновления ОС узла. Невозможно изменить значение канала автоматического обновления ос узла, если канал автоматического обновления кластера неnode-imageустановлен. Чтобы задать значение канала автоматического обновления ос узла, проверьте, неnode-imageзадано ли значение канала автоматического обновления кластера.Канал

SecurityPatchне поддерживается в пулах узлов ОС Windows.

Примечание.

Используйте cli версии 2.61.0 или более поздней для SecurityPatch канала.

Периоды планового обслуживания ОС узла

Плановое обслуживание для автоматического обновления ОС узла начинается с указанного периода обслуживания.

Примечание.

Чтобы обеспечить правильную функциональность, используйте период обслуживания в течение четырех часов или более.

Дополнительные сведения о плановом обслуживании см. в статье Планирование периодов обслуживания для кластера Службы Azure Kubernetes Service (AKS) с помощью планового обслуживания.

Часто задаваемые вопросы об автоматическом обновлении ОС узла

Как проверить текущее значение nodeOsUpgradeChannel в кластере?

az aks show Выполните команду и проверьте "autoUpgradeProfile", чтобы определить, какое значение nodeOsUpgradeChannel задано:

az aks show --resource-group myResourceGroup --name myAKSCluster --query "autoUpgradeProfile"

Как отслеживать состояние автоматического обновления ОС узла?

Чтобы просмотреть состояние автоматического обновления ОС узла, просмотрите журналы действий в кластере. Вы также можете искать конкретные события, связанные с обновлением, как упоминалось в разделе "Обновление кластера AKS". AKS также выдает события сетки событий, связанных с обновлением. Дополнительные сведения см. в статье AKS как источник сетки событий.

Можно ли изменить значение канала автоматического обновления ос узла, если для канала автоматического обновления кластера задано node-image значение ?

№ В настоящее время при настройке канала node-image автоматического обновления кластера он также автоматически задает канал NodeImageавтоматического обновления ОС узла. Вы не можете изменить значение канала автоматического обновления ос узла, если канал автоматического обновления кластера не node-imageустановлен. Чтобы изменить значения канала автоматического обновления ос узла, убедитесь, что канал автоматического обновления кластера не node-imageобновлен.

Почему рекомендуется SecurityPatch перенаправить Unmanaged канал?

В канале Unmanaged AKS не контролирует, как и когда доставляются обновления системы безопасности. С SecurityPatchпомощью обновлений системы безопасности полностью тестируются и следуйте рекомендациям по безопасному развертыванию. SecurityPatch также учитывает периоды обслуживания. Дополнительные сведения см. в статье о повышении безопасности и устойчивости канонических рабочих нагрузок в Azure.

Всегда ли SecurityPatch приводит к повторному извлечению моих узлов?

AKS ограничивает повторную версию только при абсолютной необходимости, например некоторые пакеты ядра, которые могут потребовать повторного создания образа для полного применения. SecurityPatch предназначен для минимизации нарушений как можно больше. Если AKS решит, что повторное копирование узлов не требуется, он исправит узлы в режиме реального времени без очистки модулей pod и в таких случаях обновление виртуального жесткого диска не выполняется.

SecurityPatch Почему каналу требуется получить доступ snapshot.ubuntu.com к конечной точке?

SecurityPatch С помощью канала узлы кластера Linux должны скачать необходимые исправления безопасности и обновления из службы моментальных снимков Ubuntu, описанной в ubuntu-snapshots-on-azure-security-predictability-and-consistency-in-cloud-deployments.

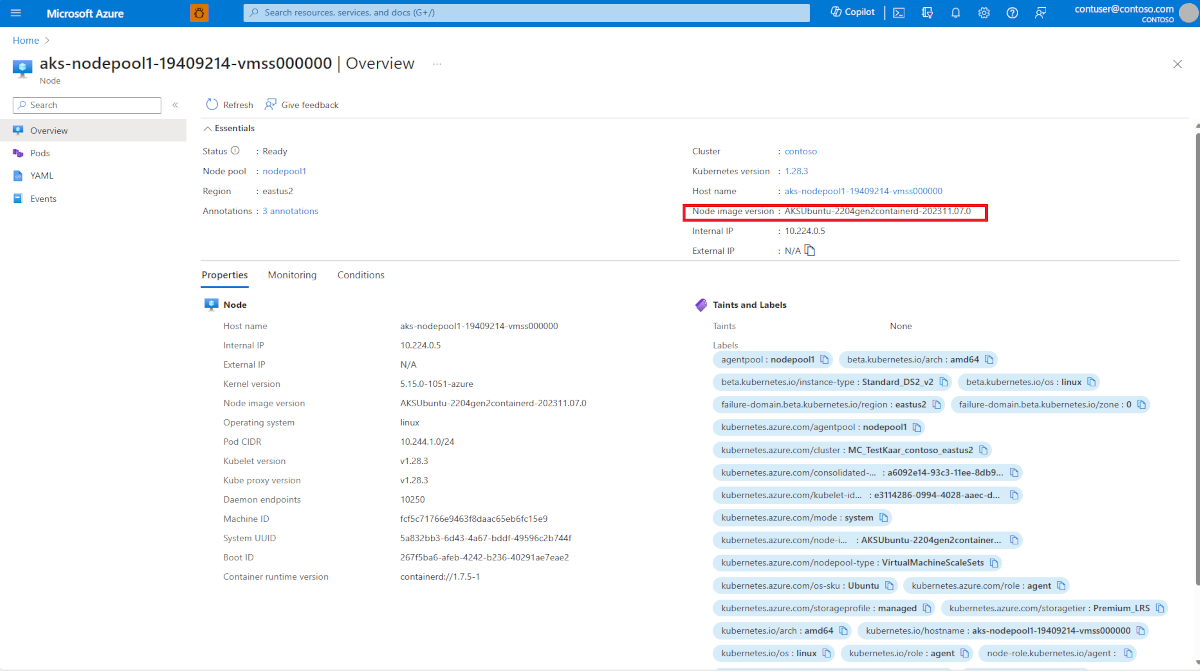

Разделы справки знать, применяется ли SecurityPatch NodeImage обновление к моему узлу?

Выполните следующую команду, чтобы получить метки узлов:

kubectl get nodes --show-labels

Среди возвращаемых меток вы увидите строку, аналогичную следующим выходным данным:

kubernetes.azure.com/node-image-version=AKSUbuntu-2204gen2containerd-202311.07.0

Ниже приведена AKSUbuntu-2204gen2containerdверсия базового образа узла. Если применимо, версия исправления безопасности обычно следует. В приведенном выше примере это 202311.07.0.

Те же сведения также можно найти в портал Azure в представлении меток узла:

Следующие шаги

Подробное обсуждение рекомендаций по обновлению и других рекомендаций см . в руководстве по исправлению и обновлению AKS.

Azure Kubernetes Service