Подключение пограничного кластера AKS Essentials к Arc

В этой статье описывается, как подключить кластер AKS Edge Essentials к Azure Arc, чтобы можно было отслеживать работоспособность кластера на портал Azure. Если кластер подключен к прокси-серверу, можно использовать скрипты, предоставленные в репозитории GitHub, для подключения кластера к Arc , как описано здесь.

Предварительные требования

- Вам потребуется подписка Azure с ролью владельца или сочетанием ролей участника и администратора доступа пользователей . Вы можете проверка уровень доступа, перейдя к своей подписке на портал Azure, выбрав Управление доступом (IAM) в левой части портал Azure, а затем выбрав Просмотреть мой доступ. Дополнительные сведения об управлении группами ресурсов см. в документации по Azure .

- Включите все необходимые поставщики ресурсов в подписке Azure, такие как Microsoft.HybridCompute, Microsoft.GuestConfiguration, Microsoft.HybridConnectivity, Microsoft.Kubernetes, Microsoft.ExtendedLocation и Microsoft.KubernetesConfiguration.

- Create и проверьте группу ресурсов для AKS Edge Essentials ресурсов Azure.

Примечание

Для удаления ресурсов в группе ресурсов требуется роль Участник . Команды для отключения от Arc завершатся ошибкой без назначения этой роли.

Шаг 1. Настройка компьютера

Установка зависимостей

Выполните следующие команды в окне PowerShell с повышенными привилегиями, чтобы установить зависимости в PowerShell:

Install-Module Az.Resources -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.Accounts -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.ConnectedKubernetes -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Шаг 2. Настройка среды Azure

Укажите сведения о подписке Azure в файле aksedge-config.json в Arc разделе , как описано в следующей таблице. Чтобы успешно подключиться к Azure с помощью Kubernetes с поддержкой Azure Arc, вам потребуется субъект-служба со встроенным компонентом для доступа к ресурсам в Microsoft.Kubernetes connected cluster role Azure. Если у вас уже есть идентификатор и пароль субъекта-службы, можно обновить все поля в файле aksedge-config.json . Если вам нужно создать субъект-службу, выполните действия, описанные здесь.

Важно!

Секреты клиента — это форма пароля. Правильное управление имеет решающее значение для безопасности вашей среды.

- При создании секрета клиента задайте очень короткий срок действия в зависимости от времени регистрации и область для развертывания.

- Обязательно защитите значение секрета клиента и файл конфигурации от общего доступа.

- Учитывайте, что если создается резервная копия файла конфигурации кластера, в то время как в нем хранится секрет клиента, секрет клиента будет доступен любому пользователю, у которого есть доступ к резервной копии.

- После регистрации кластера удалите секрет клиента из файла конфигурации для этого кластера.

- После регистрации всех кластеров в область для вашей задачи необходимо сменить секрет клиента и (или) удалить субъект-службу из среды Microsoft Entra ID.

| attribute | Тип значения | Описание |

|---|---|---|

ClusterName |

строка | Укажите имя кластера. Значение по умолчанию — hostname_cluster. |

Location |

строка | Расположение группы ресурсов. Выберите ближайшее к развертыванию расположение. |

SubscriptionId |

GUID | Идентификатор подписки. В портал Azure выберите используемую подписку и скопируйте или вставьте строку идентификатора подписки в JSON. |

TenantId |

GUID | Идентификатор клиента. В портал Azure выполните поиск Microsoft Entra ID, который должен открыть страницу Каталог по умолчанию. Здесь можно скопировать или вставить строку идентификатора клиента в JSON. |

ResourceGroupName |

строка | Имя группы ресурсов Azure для размещения ресурсов Azure для AKS Edge Essentials. Вы можете использовать существующую группу ресурсов или при добавлении нового имени система создаст ее. |

ClientId |

GUID | Укажите идентификатор приложения субъекта-службы Azure для использования в качестве учетных данных. AkS Edge Essentials использует этот субъект-службу для подключения кластера к Arc. Вы можете использовать страницу Регистрация приложений на странице ресурса Microsoft Entra на портал Azure, чтобы получить список субъектов-служб в клиенте и управлять ими. Имейте в виду, что субъекту-службе требуется роль "Кластер Kubernetes — Подключение Azure Arc " на уровне подписки или группы ресурсов. Дополнительные сведения см. в статье Microsoft Entra требованиях к удостоверениям для субъектов-служб. |

ClientSecret |

строка | Укажите пароль для субъекта-службы. |

Примечание

Эту настройку необходимо выполнить только один раз для каждой подписки Azure. Вам не нужно повторять процедуру для каждого кластера Kubernetes.

Шаг 3. Подключение кластера к Arc

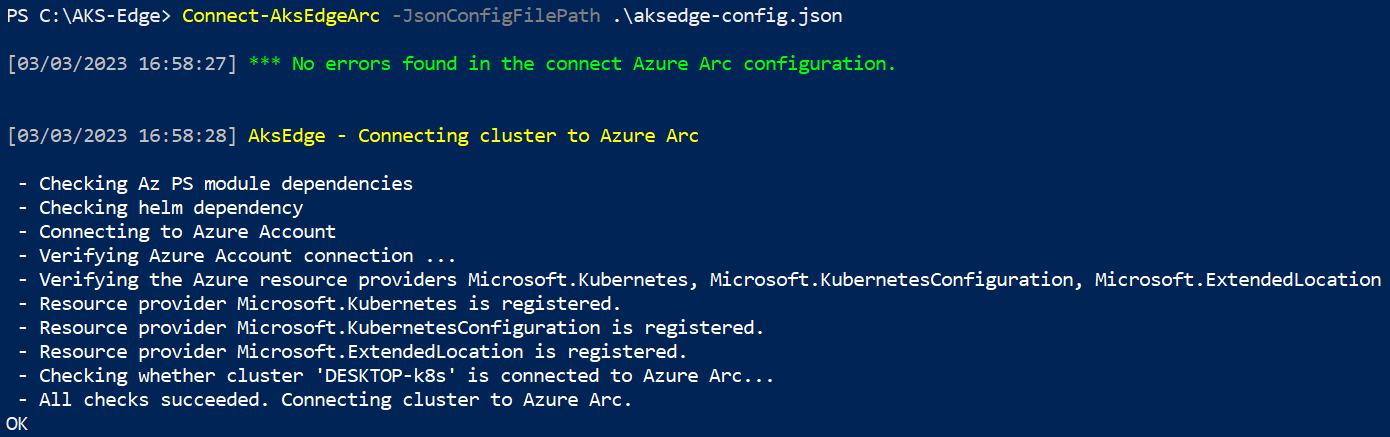

Выполните команду Connect-AksEdgeArc , чтобы установить и подключить существующий кластер к Kubernetes с поддержкой Arc:

# Connect Arc-enabled kubernetes

Connect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json

Примечание

Этот шаг может занять до 10 минут, и PowerShell может зависнуть при установке Azure Connected Kubernetes для your cluster name. После завершения процесса PowerShell выводит True и возвращается в запрос.

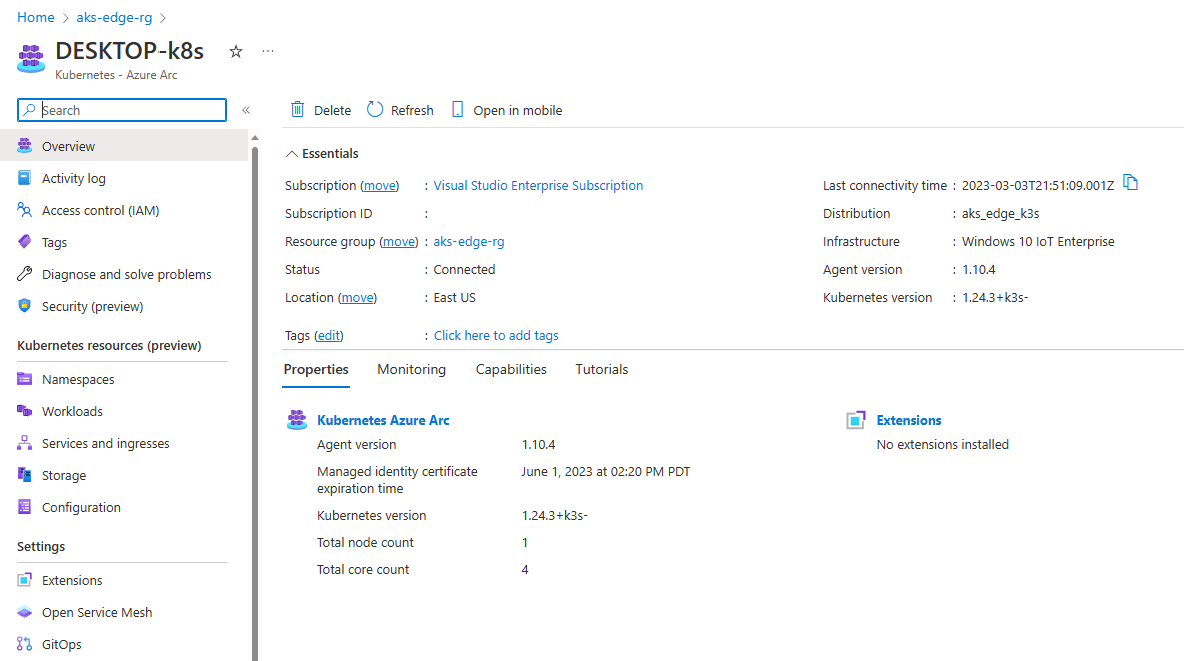

Шаг 4. Просмотр ресурсов AKS Edge Essentials в Azure

После завершения процесса можно просмотреть кластер в портал Azure при переходе к группе ресурсов:

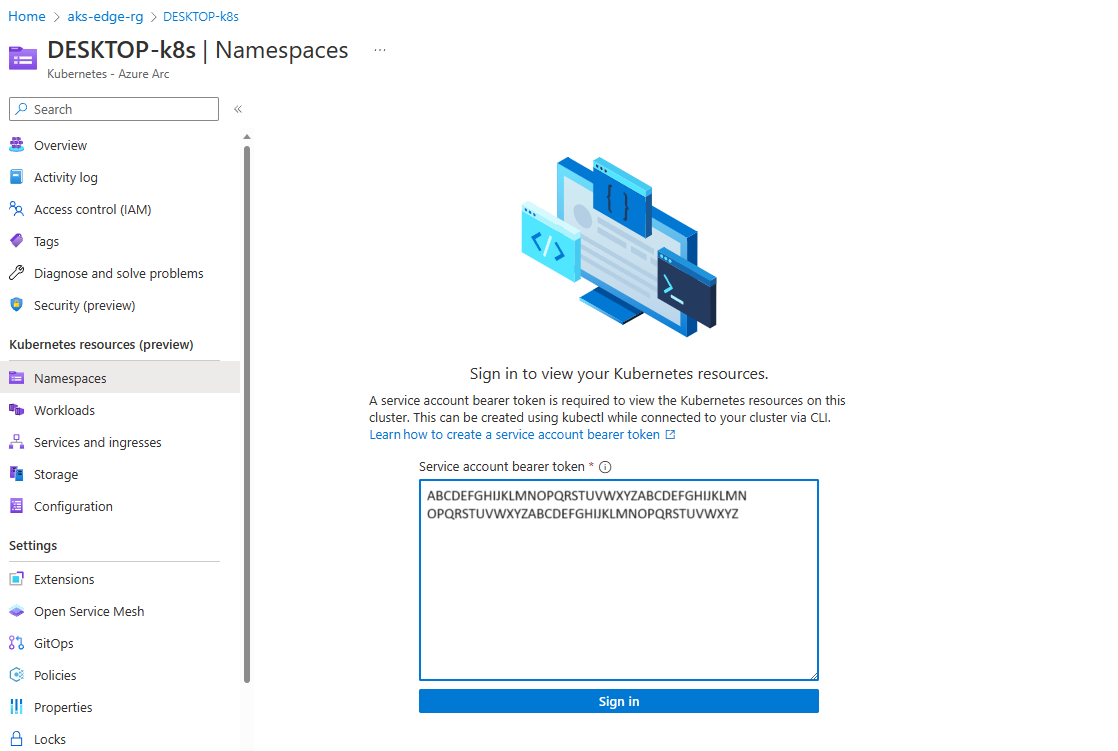

На панели слева выберите параметр Пространства имен в разделе Ресурсы Kubernetes (предварительная версия):

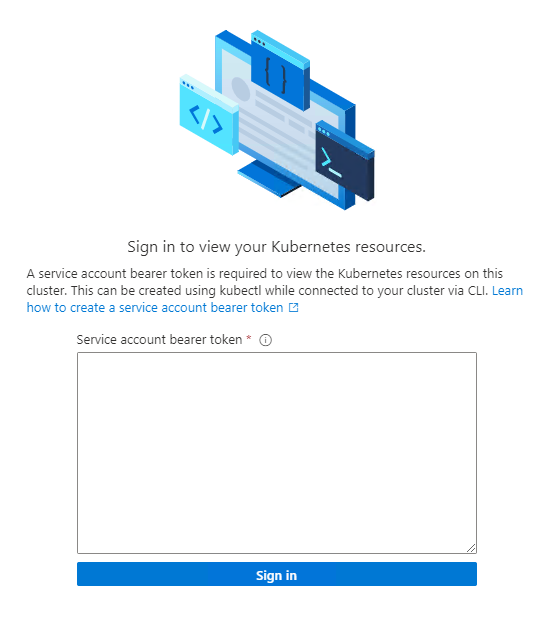

Для просмотра ресурсов Kubernetes требуется маркер носителя.

Вы также можете выполнить команду

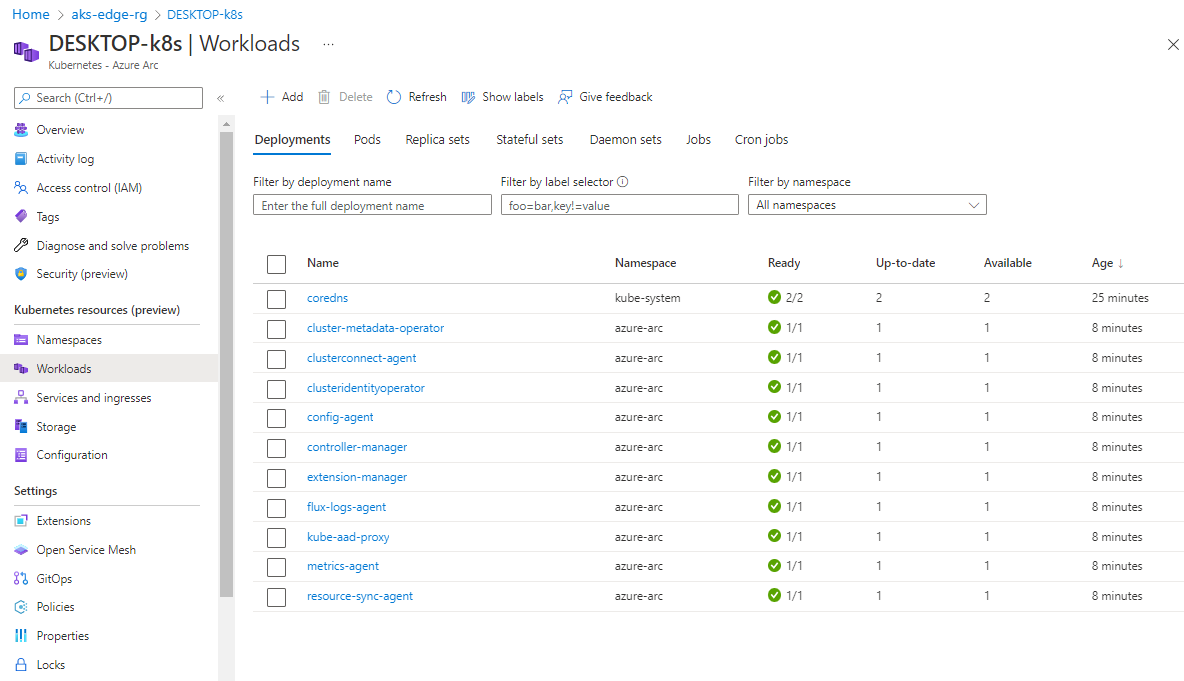

Get-AksEdgeManagedServiceToken, чтобы получить маркер службы.Теперь вы можете просматривать ресурсы в кластере. Параметр Рабочие нагрузки показывает модули pod, работающие в кластере.

kubectl get pods --all-namespaces

Отключение от Arc

Выполните команду Disconnect-AksEdgeArc , чтобы отключиться от Kubernetes с поддержкой Arc.

# Disconnect Arc-enabled kubernetes

Disconnect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по