Настройка общих поставщиков учетных данных в диспетчере учетных данных

ОБЛАСТЬ ПРИМЕНЕНИЯ: все уровни Управление API

В этой статье вы узнаете о настройке поставщиков удостоверений для управляемых подключений в экземпляре Управление API. показаны Параметры для следующих распространенных поставщиков:

- Поставщик Microsoft Entra

- Универсальный поставщик OAuth 2.0

Вы настраиваете поставщика учетных данных в диспетчере учетных данных Управление API экземпляра. Пошаговый пример настройки поставщика и подключения Microsoft Entra см. в следующем разделе:

Необходимые компоненты

Чтобы настроить любой из поддерживаемых поставщиков в Управление API, сначала настройте приложение OAuth 2.0 в поставщике удостоверений, который будет использоваться для авторизации доступа к API. Дополнительные сведения о конфигурации см. в документации разработчика поставщика.

Если вы создаете поставщик учетных данных, использующий тип предоставления кода авторизации, настройте URL-адрес перенаправления (иногда называемый URL-адрес обратного вызова авторизации или аналогичное имя) в приложении. Введите

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>значение.В зависимости от сценария настройте параметры приложения, такие как область (разрешения API).

Минимально извлеките следующие учетные данные приложения, которые будут настроены в Управление API: идентификатор клиента и секрет клиента приложения.

В зависимости от поставщика и сценария может потребоваться получить другие параметры, такие как URL-адреса конечной точки авторизации или область.

Поставщик Microsoft Entra

Диспетчер учетных данных API поддерживает поставщик удостоверений Microsoft Entra, который является службой удостоверений в Microsoft Azure, которая предоставляет возможности управления удостоверениями и управления доступом. Он позволяет пользователям безопасно выполнять вход с помощью отраслевых протоколов.

- Поддерживаемые типы предоставления: код авторизации, учетные данные клиента

Примечание.

В настоящее время поставщик учетных данных Microsoft Entra поддерживает только конечные точки Azure AD версии 1.0.

Параметры поставщика Microsoft Entra

| Свойство | Описание: | Обязательное поле | По умолчанию. |

|---|---|---|---|

| Имя поставщика | Имя ресурса поставщика учетных данных в Управление API | Да | Н/П |

| Поставщик удостоверений | Выбор Azure Active Directory версии 1 | Да | Н/П |

| Тип предоставления разрешения | Тип предоставления авторизации OAuth 2.0 для использования В зависимости от вашего сценария выберите код авторизации или учетные данные клиента. |

Да | Код авторизации |

| URL-адрес авторизации | https://graph.microsoft.com |

Да | Н/П |

| Client ID | Идентификатор приложения (клиента), используемый для идентификации приложения Microsoft Entra | Да | Н/П |

| Секрет клиента | Секрет клиента, используемый для приложения Microsoft Entra | Да | Н/П |

| URL-адрес входа | URL-адрес входа Microsoft Entra | No | https://login.windows.net |

| URL-адрес ресурса | URL-адрес ресурса, требующего авторизации Пример: https://graph.microsoft.com |

Да | Н/П |

| Идентификатор клиента | Идентификатор клиента приложения Microsoft Entra | No | общий |

| Области | Одно или несколько разрешений API для приложения Microsoft Entra, разделенного символом "" Пример: ChannelMessage.Read.All User.Read |

No | Разрешения API, заданные в приложении Microsoft Entra |

Универсальные поставщики OAuth 2.0

Для настройки подключений можно использовать два универсальных поставщика:

- Универсальный протокол OAuth 2.0

- Generic OAuth 2.0 с PKCE

Универсальный поставщик позволяет использовать собственный поставщик удостоверений OAuth 2.0 в зависимости от ваших потребностей.

Примечание.

Мы рекомендуем использовать универсальный OAuth 2.0 с поставщиком PKCE для повышения безопасности, если поставщик удостоверений поддерживает его. Подробнее

- Поддерживаемые типы предоставления: код авторизации, учетные данные клиента

Параметры универсального поставщика учетных данных

| Свойство | Описание: | Обязательное поле | По умолчанию. |

|---|---|---|---|

| Имя поставщика | Имя ресурса поставщика учетных данных в Управление API | Да | Н/П |

| Поставщик удостоверений | Выберите универсальный Oauth 2 или универсальный Oauth 2 с помощью PKCE. | Да | Н/П |

| Тип предоставления разрешения | Тип предоставления авторизации OAuth 2.0 для использования В зависимости от вашего сценария и поставщика удостоверений выберите код авторизации или учетные данные клиента. |

Да | Код авторизации |

| URL-адрес авторизации | URL-адрес конечной точки авторизации | No | НЕ ИСПОЛЬЗУЕТСЯ |

| Client ID | Идентификатор, используемый для идентификации приложения на сервере авторизации поставщика удостоверений | Да | Н/П |

| Секрет клиента | Секрет, используемый приложением для проверки подлинности с помощью сервера авторизации поставщика удостоверений | Да | Н/П |

| URL-адрес обновления | URL-адрес, на который приложение отправляет запрос для обмена маркером обновления для обновленного маркера доступа. | No | НЕ ИСПОЛЬЗУЕТСЯ |

| URL-адрес токена | URL-адрес сервера авторизации поставщика удостоверений, который используется для программного запроса маркеров | Да | Н/П |

| Области | Одно или несколько конкретных действий, которые приложение может выполнять или получать сведения от имени пользователя от API, разделенные символом "" Пример: user web api openid |

No | Н/П |

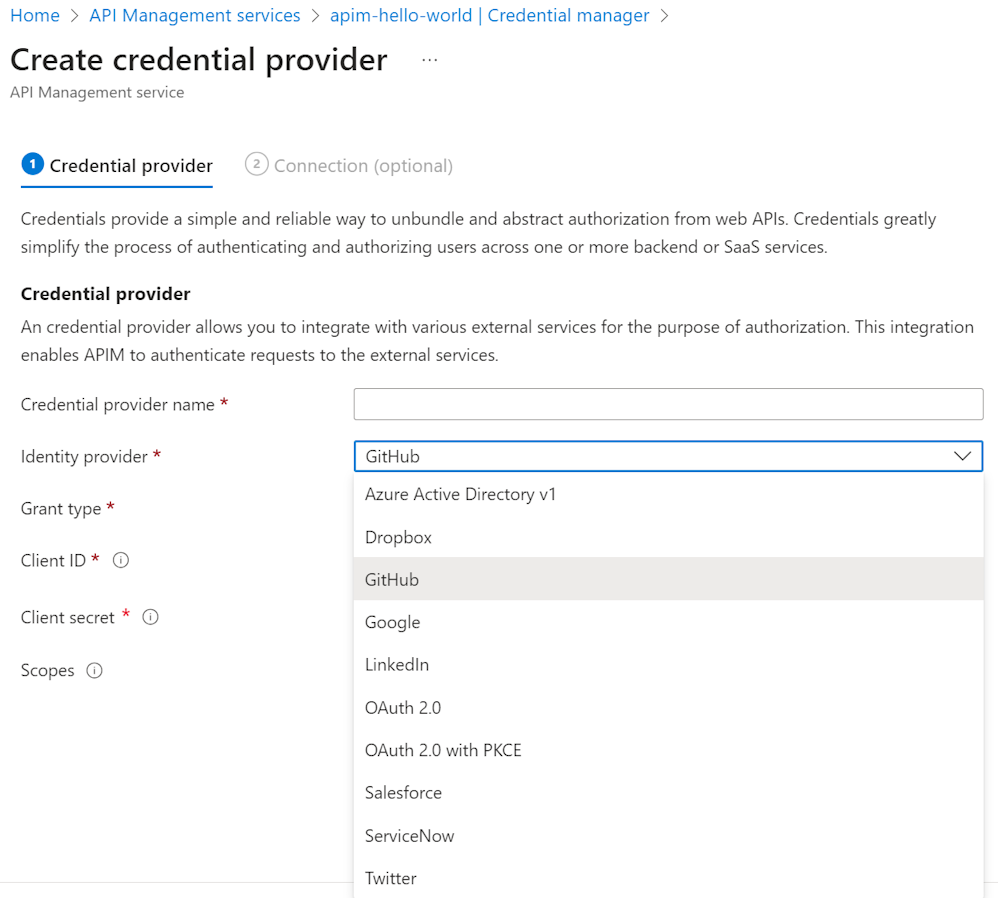

Другие поставщики удостоверений

Управление API поддерживает несколько поставщиков популярных предложений SaaS, включая GitHub, LinkedIn и другие. Вы можете выбрать из списка этих поставщиков в портал Azure при создании поставщика учетных данных.

Поддерживаемые типы предоставления: код авторизации, учетные данные клиента (зависит от поставщика)

Обязательные параметры для этих поставщиков отличаются от поставщика к поставщику, но аналогичны тем, что для универсальных поставщиков OAuth 2.0. Ознакомьтесь с документацией разработчика для каждого поставщика.

Связанный контент

- Дополнительные сведения об управлении подключениями в Управление API.

- Создайте подключение для идентификатора Microsoft Entra или GitHub.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по