Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Чтобы защитить развертывание приложений с локального компьютера, служба приложений Azure поддерживает два типа учетных данных для локального развертывания Git и развертывания FTP/FTPS. Эти учетные данные отличаются от учетных данных подписки Azure.

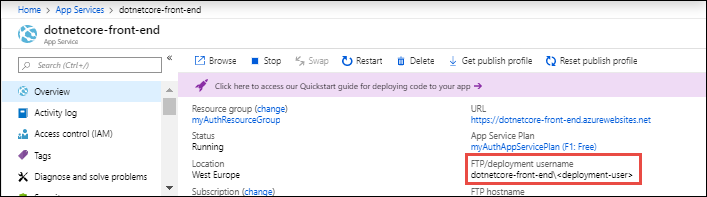

Учетные данные уровня пользователя: один набор учетных данных для всей учетной записи Azure. Эти учетные данные можно использовать для развертывания в Службе приложений для любого приложения в любой подписке, к которым у учетной записи Azure есть разрешение на доступ. Этот набор учетных данных — это значение по умолчанию, которое отображается в графической среде портала, например в разделе "Обзор " и "Свойства " на панели ресурсов приложения. Если пользователю предоставлен доступ к приложению с помощью управления доступом на основе ролей (RBAC) или разрешения соадминистратора, они могут использовать свои учетные данные на уровне пользователя, пока не будет отменен доступ. Не делитесь этими учетными данными с другими пользователями Azure.

Учетные данные на уровне приложения: один набор учетных данных для каждого приложения. Эти учетные данные можно использовать для развертывания только в этом приложении. Учетные данные для каждого приложения автоматически формируются при создании приложения. Их нельзя настроить вручную, но их можно сбросить в любое удобное время. Чтобы предоставить пользователю доступ к учетным данным уровня приложения через RBAC, этот пользователь должен иметь права участника или более высокие разрешения на приложение (включая встроенную роль участника веб-сайта ). Читатели не могут публиковать и не могут получить доступ к этим учетным данным.

Примечание.

Если обычная проверка подлинности отключена, вы не можете просматривать или настраивать учетные данные развертывания в Центре развертывания.

Настройка учетных данных на уровне пользователя

Выполните команду az webapp deployment user set. Замените <username> на имя пользователя и <password> на пароль для развертывания.

- Имя пользователя должно быть уникальным в Azure, а для локальных push-уведомлений Git не должно содержать символ @.

- Пароль должен содержать не менее восьми символов и включать два из трех следующих элементов: буквы, цифры и символы.

az webapp deployment user set --user-name <username> --password <password>

В выходных данных JSON пароль отображается как null.

Используйте учетные данные уровня пользователя с FTP или FTPS

Чтобы пройти проверку подлинности в конечной точке FTP/FTPS с помощью учетных данных области пользователя, ваше имя пользователя должно соответствовать этому формату: <app-name>\<user-name>

Так как учетные данные области пользователя связаны с пользователем, а не с определенным ресурсом, имя пользователя должно быть в этом формате, чтобы направить действие входа в правильную конечную точку приложения.

Получение учетных данных уровня приложения

Получите учетные данные области приложения с помощью az webapp deployment list-publishing-profiles команды. Например:

az webapp deployment list-publishing-profiles --resource-group <group-name> --name <app-name>

Для локальногоaz webapp deployment list-publishing-credentials развертывания Git можно также использовать команду. При использовании этой команды вы получите удаленный URI Git для приложения с учетными данными области приложения, уже внедренными. Например:

az webapp deployment list-publishing-credentials --resource-group <group-name> --name <app-name> --query scmUri

Примечание.

Возвращенный удаленный URI Git не содержит /<app-name>.git в конце. При добавлении удаленного URI обязательно добавьте /<app-name>.git, чтобы избежать ошибку 22 с git-http-push. Кроме того, при использовании git remote add ... с помощью оболочек, которые используют знак доллара для интерполяции переменных (например, bash), экранируйте все знаки \$ доллара в имени пользователя или пароле. Не удалось скрыть этот символ, это может привести к ошибкам проверки подлинности.

Сброс учетных данных уровня приложения

Сброс учетных данных области приложения с помощью az resource invoke-action команды:

az resource invoke-action --action newpassword --resource-group <group-name> --name <app-name> --resource-type Microsoft.Web/sites

Отключение обычной проверки подлинности

См. раздел "Отключить базовую проверку подлинности" в развертывании службы приложений.

Связанный контент

Узнайте, как использовать эти учетные данные для развертывания приложения из локального Git или с помощью FTP/FTPS.