Серверные MTLS с Шлюз приложений для контейнеров — API шлюза

Этот документ помогает настроить пример приложения, использующего следующие ресурсы из API шлюза. Ниже приведены действия.

- Создайте ресурс шлюза с одним прослушивателем HTTPS.

- Создайте ресурс HTTPRoute, ссылающийся на серверную службу.

- Создайте ресурс BackendTLSPolicy с сертификатом клиента и ЦС для серверной службы, на которую ссылается HTTPRoute.

Общие сведения

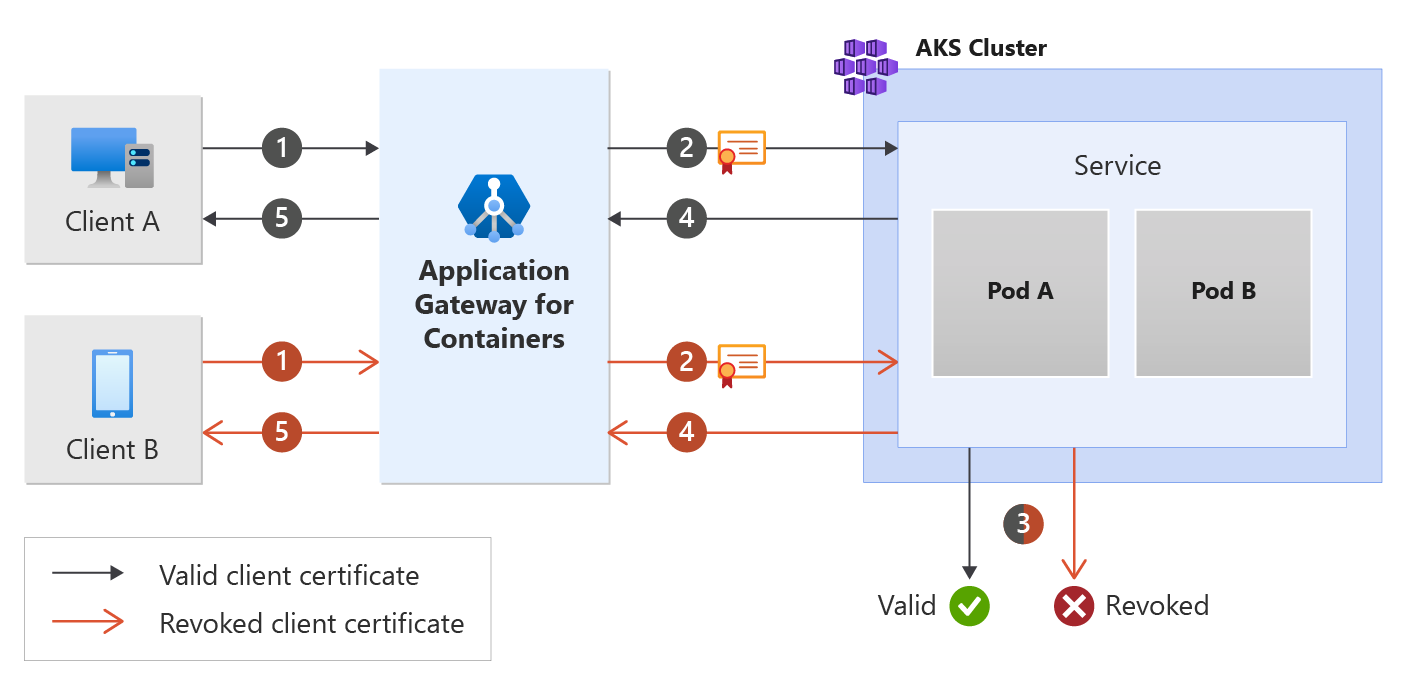

Взаимная безопасность уровня транспорта (MTLS) — это процесс, основанный на сертификатах для шифрования связи и идентификации клиентов в службе. Это позволяет внутренним рабочим нагрузкам повысить уровень безопасности, только доверяя подключениям с прошедших проверку подлинности устройств.

См. следующий рисунок:

Необходимые компоненты

Если вы используете стратегию развертывания BYO, убедитесь, что вы настроили Шлюз приложений для ресурсов контейнеров и контроллера балансировки нагрузки.

Если вы используете стратегию управляемого развертывания ALB, подготовьте контроллер ALB и подготовите Шлюз приложений для ресурсов контейнеров с помощью настраиваемого ресурса ApplicationLoadBalancer.

Развертывание примера HTTP-приложения:

Примените следующий файл deployment.yaml в кластере для создания примера веб-приложения и развертывания примеров секретов для демонстрации внутренней взаимной проверки подлинности (mTLS).

kubectl apply -f https://trafficcontrollerdocs.blob.core.windows.net/examples/https-scenario/end-to-end-ssl-with-backend-mtls/deployment.yamlЭта команда создает следующую команду в кластере:

- Пространство имен с именем

test-infra - Одна служба, вызываемая

mtls-apptest-infraв пространстве имен - Одно развертывание, вызываемое

mtls-apptest-infraв пространстве имен - Одна карта конфигурации, вызываемая

mtls-app-nginx-cmtest-infraв пространстве имен - Четыре секрета, называемые

backend.comtest-infra,frontend.comgateway-client-certиca.bundleв пространстве имен

- Пространство имен с именем

Развертывание необходимых ресурсов API шлюза

Создание шлюза

kubectl apply -f - <<EOF

apiVersion: gateway.networking.k8s.io/v1

kind: Gateway

metadata:

name: gateway-01

namespace: test-infra

annotations:

alb.networking.azure.io/alb-namespace: alb-test-infra

alb.networking.azure.io/alb-name: alb-test

spec:

gatewayClassName: azure-alb-external

listeners:

- name: https-listener

port: 443

protocol: HTTPS

allowedRoutes:

namespaces:

from: Same

tls:

mode: Terminate

certificateRefs:

- kind : Secret

group: ""

name: frontend.com

EOF

Примечание.

Когда контроллер ALB создает Шлюз приложений для ресурсов контейнеров в ARM, он будет использовать следующее соглашение об именовании для внешнего ресурса: fe-8< случайным образом созданные символы>

Если вы хотите изменить имя внешнего интерфейса, созданного в Azure, попробуйте выполнить собственную стратегию развертывания.

После создания ресурса шлюза убедитесь, что состояние является допустимым, прослушиватель запрограммирован, а адрес назначается шлюзу.

kubectl get gateway gateway-01 -n test-infra -o yaml

Пример выходных данных успешного создания шлюза:

status:

addresses:

- type: IPAddress

value: xxxx.yyyy.alb.azure.com

conditions:

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Valid Gateway

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

listeners:

- attachedRoutes: 0

conditions:

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: ""

observedGeneration: 1

reason: ResolvedRefs

status: "True"

type: ResolvedRefs

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Listener is accepted

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

name: https-listener

supportedKinds:

- group: gateway.networking.k8s.io

kind: HTTPRoute

После создания шлюза создайте ресурс HTTPRoute.

kubectl apply -f - <<EOF

apiVersion: gateway.networking.k8s.io/v1

kind: HTTPRoute

metadata:

name: https-route

namespace: test-infra

spec:

parentRefs:

- name: gateway-01

rules:

- backendRefs:

- name: mtls-app

port: 443

EOF

После создания ресурса HTTPRoute убедитесь, что маршрут принимается, а ресурс Шлюз приложений для контейнеров запрограммирован.

kubectl get httproute https-route -n test-infra -o yaml

Убедитесь, что состояние ресурса Шлюз приложений для контейнеров успешно обновлено.

status:

parents:

- conditions:

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: ""

observedGeneration: 1

reason: ResolvedRefs

status: "True"

type: ResolvedRefs

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: Route is Accepted

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

controllerName: alb.networking.azure.io/alb-controller

parentRef:

group: gateway.networking.k8s.io

kind: Gateway

name: gateway-01

namespace: test-infra

Создание backendTLSPolicy

kubectl apply -f - <<EOF

apiVersion: alb.networking.azure.io/v1

kind: BackendTLSPolicy

metadata:

name: mtls-app-tls-policy

namespace: test-infra

spec:

targetRef:

group: ""

kind: Service

name: mtls-app

namespace: test-infra

default:

sni: backend.com

ports:

- port: 443

clientCertificateRef:

name: gateway-client-cert

group: ""

kind: Secret

verify:

caCertificateRef:

name: ca.bundle

group: ""

kind: Secret

subjectAltName: backend.com

EOF

После создания объекта BackendTLSPolicy проверка состояние объекта, чтобы убедиться, что политика действительна:

kubectl get backendtlspolicy -n test-infra mtls-app-tls-policy -o yaml

Пример выходных данных допустимого создания объекта BackendTLSPolicy:

status:

conditions:

- lastTransitionTime: "2023-06-29T16:54:42Z"

message: Valid BackendTLSPolicy

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

Проверка доступа к приложению.

Теперь мы готовы отправить некоторый трафик в пример приложения через полное доменное имя, назначенное интерфейсу. Чтобы получить полное доменное имя, используйте следующую команду:

fqdn=$(kubectl get gateway gateway-01 -n test-infra -o jsonpath='{.status.addresses[0].value}')

Curling this FQDN должен возвращать ответы из серверной части, как настроено в HTTPRoute.

curl --insecure https://$fqdn/

Поздравляем, вы установили контроллер ALB, развернули серверное приложение и перенаправили трафик в приложение через входящий трафик на Шлюз приложений для контейнеров.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по