Шлюз приложений обзор прокси-сервера TCP/TLS (предварительная версия)

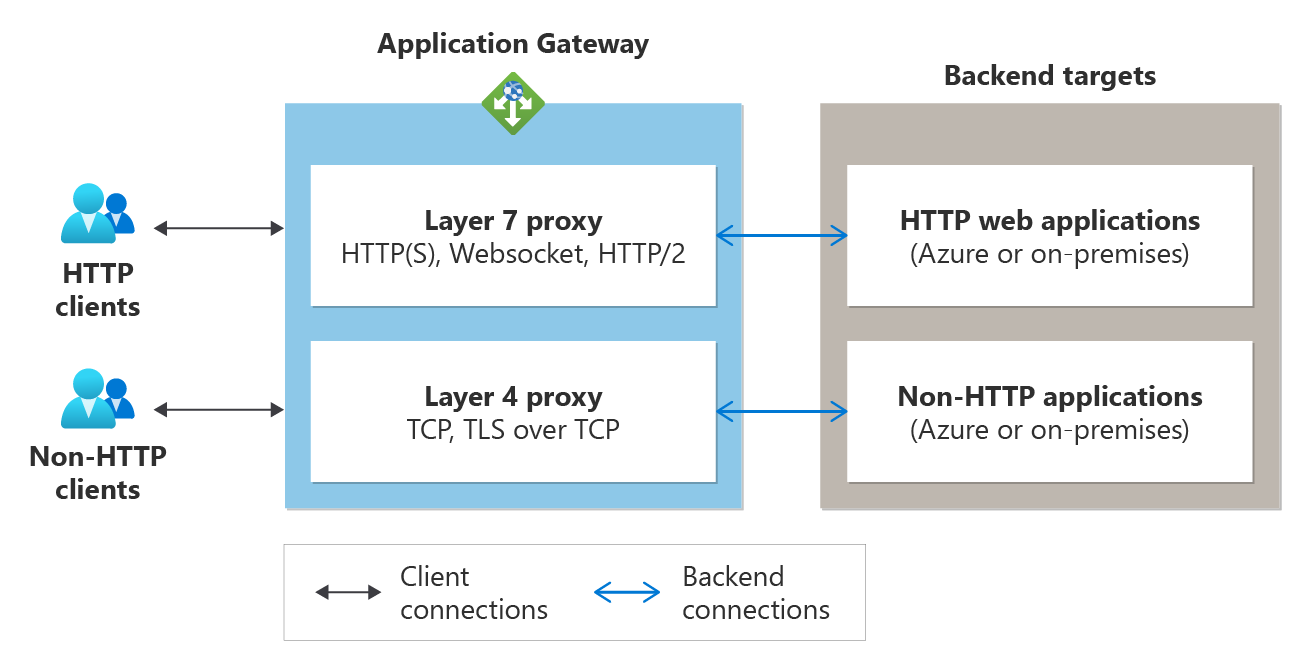

Помимо существующих возможностей уровня 7 (HTTP, HTTPS, WebSockets и HTTP/2), Шлюз приложений Azure теперь также поддерживает прокси-сервер уровня 4 (протокол TCP) и TLS (транспортный уровень безопасности). Эта функция сейчас доступна в виде общедоступной предварительной версии. Чтобы просмотреть эту функцию, ознакомьтесь с разделом "Регистрация в предварительной версии".

Возможности прокси-сервера TLS/TCP в Шлюз приложений

В качестве службы обратного прокси-сервера операции уровня 4 Шлюз приложений работают аналогично операциям прокси-сервера уровня 7. Клиент устанавливает TCP-подключение с Шлюз приложений и сам Шлюз приложений инициирует новое TCP-подключение к внутреннему серверу из внутреннего пула. На следующем рисунке показана типичная операция.

Поток процесса:

- Клиент инициирует подключение TCP или TLS к шлюзу приложений с помощью IP-адреса и номера порта внешнего прослушивателя. При этом устанавливается подключение внешнего интерфейса. После установки подключения клиент отправляет запрос с помощью требуемого протокола уровня приложений.

- Шлюз приложений устанавливает новое соединение с одним из целевых объектов серверной части из связанного внутреннего пула (формируя серверное подключение) и отправляет запрос клиента на сервер серверной части.

- Ответ от серверного сервера отправляется клиенту шлюзом приложений.

- То же подключение TCP внешнего интерфейса используется для последующих запросов от клиента, если время ожидания простоя TCP не закрывает это соединение.

Сравнение Azure Load Balancer с Шлюз приложений Azure:

| Продукт | Тип |

|---|---|

| Azure Load Balancer | Сквозная подсистема балансировки нагрузки, в которой клиент напрямую устанавливает соединение с серверным сервером, выбранным алгоритмом распределения Load Balancer. |

| Шлюз приложений Azure | Завершение подсистемы балансировки нагрузки, в которой клиент напрямую устанавливает соединение с Шлюз приложений, а отдельное подключение инициируется серверным сервером, выбранным алгоритмом распространения Шлюз приложений. |

Функции

- Используйте одну конечную точку (внешний IP-адрес) для обслуживания рабочих нагрузок HTTP и не HTTP. Одно и то же развертывание шлюза приложений может поддерживать протоколы уровня 7 и уровня 4: HTTP(S), TCP или TLS. Все клиенты могут подключаться к одной конечной точке и получать доступ к разным внутренним приложениям.

- Используйте личный домен для передней части любой серверной службы. Интерфейс для номера SKU Шлюз приложений версии 2 в качестве общедоступных и частных IP-адресов можно настроить любое имя личного домена, чтобы указать его IP-адрес с помощью записи A. Кроме того, при завершении TLS и поддержке сертификатов из частного центра сертификации (ЦС) можно обеспечить безопасное подключение в выбранном домене.

- Используйте внутренний сервер из любого расположения (Azure или локальной среды). Серверные серверы для шлюза приложений могут быть следующими:

- Ресурсы Azure, такие как виртуальные машины IaaS, масштабируемые наборы виртуальных машин или PaaS (Служба приложений, Центры событий, SQL)

- Удаленные ресурсы, такие как локальные серверы, доступные через полное доменное имя или IP-адреса

- Поддерживается для закрытого шлюза. С поддержкой TLS и TCP-прокси для частных развертываний Шлюз приложений можно поддерживать HTTP-клиенты и не HTTP в изолированной среде для повышения безопасности.

Ограничения

- Шлюз SKU WAF версии 2 позволяет создавать прослушиватели TLS или TCP и серверные серверы для поддержки HTTP-трафика и не HTTP через тот же ресурс. Однако он не проверяет трафик на прослушивателях TLS и TCP для эксплойтов и уязвимостей.

- Значение времени ожидания по умолчанию для внутренних серверов составляет 30 секунд. В настоящее время определяемое пользователем значение очистки не поддерживается.

- Сохранение IP-адресов клиента в настоящее время не поддерживается.

- Шлюз приложений контроллер входящего трафика (AGIC) не поддерживается и работает только с прокси-сервером L7 через прослушиватели HTTP(S).

Следующие шаги

- Настройка прокси-сервера TCP/TLS Шлюз приложений Azure

- Часто задаваемые вопросы о посещении (часто задаваемые вопросы)