Несколько лесов с идентификатором AD DS и Microsoft Entra

Многие организации хотят воспользоваться преимуществами виртуального рабочего стола Azure для создания сред с несколькими локальная служба Active Directory лесами.

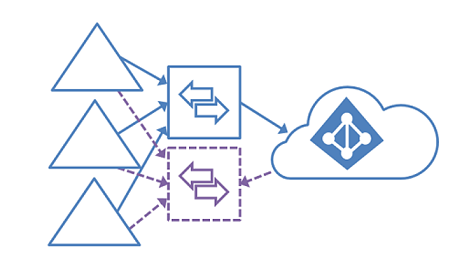

В этой статье рассматривается архитектура, описанная в статье о виртуальном рабочем столе Azure в корпоративном масштабе . Он поможет вам понять, как интегрировать несколько доменов и виртуальный рабочий стол Azure с помощью Microsoft Entra Connect для синхронизации пользователей из локальных служб домен Active Directory (AD DS) с идентификатором Microsoft Entra.

Архитектура

Скачайте файл Visio для этой архитектуры.

Поток данных

В этой архитектуре поток удостоверений работает следующим образом:

- Microsoft Entra Connect синхронизирует пользователей с CompanyA.com и CompanyB.com с клиентом Microsoft Entra (NewCompanyAB.onmicrosoft.com).

- Пулы узлов, рабочие области и группы приложений создаются в отдельных подписках и периферийных виртуальных сетях.

- Пользователи назначаются группам приложений.

- Узлы сеансов Виртуального рабочего стола Azure в пулах узлов присоединяются к доменам CompanyA.com и CompanyB.com с помощью контроллеров домена (DCs) в Azure.

- Пользователи войдите с помощью приложения Виртуального рабочего стола Azure или веб-клиента с именем участника-пользователя (UPN) в следующем формате: user@NewCompanyA.comuser@CompanyB.comили user@NewCompanyAB.comв зависимости от настроенного суффикса имени участника-пользователя.

- Пользователи представлены с соответствующими виртуальными рабочими столами или приложениями. Например, пользователи в CompanyA представлены виртуальным рабочим столом или приложением в рабочей области A, пул узлов 1 или 2.

- Профили пользователей FSLogix создаются в общих папках Файлов Azure в соответствующих учетных записях хранения.

- Объекты групповой политики (ГОП), синхронизированные из локальной среды, применяются к пользователям и узлам сеансов Виртуального рабочего стола Azure.

Компоненты

Эта архитектура использует те же компоненты , что и перечисленные в Виртуальном рабочем столе Azure в архитектуре корпоративного масштаба.

Кроме того, эта архитектура использует следующие компоненты:

Microsoft Entra Connect в промежуточном режиме: промежуточный сервер для топологий Microsoft Entra Connect обеспечивает дополнительную избыточность для экземпляра Microsoft Entra Connect.

Подписки Azure, рабочие области виртуального рабочего стола Azure и пулы узлов. Вы можете использовать несколько подписок, рабочих областей Виртуального рабочего стола Azure и пулы узлов для границ администрирования и бизнес-требований.

Подробности сценария

Эта схема архитектуры представляет типичный сценарий, содержащий следующие элементы:

- Клиент Microsoft Entra доступен для новой компании с именем NewCompanyAB.onmicrosoft.com.

- Microsoft Entra Connect синхронизирует пользователей из локальной службы AD DS с идентификатором Microsoft Entra.

- У компании A и Company B есть отдельные подписки Azure. У них также есть подписка на общие службы, называемая подпиской 1 на схеме.

- Архитектура концентратора Azure реализована с виртуальной сетью концентратора общих служб.

- Сложные гибридные локальная служба Active Directory среды присутствуют в двух или более лесах Active Directory. Домены находятся в разных лесах, каждый из которых имеет другой суффикс имени субъекта-пользователя. Например, CompanyA.local с суффиксом имени участника-участника CompanyA.com, CompanyB.local с суффиксом имени участника-участника-участника CompanyB.com и дополнительным суффиксом имени участника-участника,NewCompanyAB.com.

- Контроллеры домена для обоих лесов находятся локально и в Azure.

- Проверенные домены находятся в Azure для CompanyA.com, CompanyB.com и NewCompanyAB.com.

- Используется объект групповой политики и устаревшая проверка подлинности, например Kerberos, NTLM (Windows New Technology LAN Manager) и LDAP (протокол упрощенного доступа к каталогам).

- Для сред Azure, которые по-прежнему зависят от локальной инфраструктуры, частное подключение (VPN типа "сеть — сеть" или Azure ExpressRoute) настраивается между локальной средой и Azure.

- Среда виртуального рабочего стола Azure состоит из рабочей области Виртуального рабочего стола Azure для каждого подразделения и двух пулов узлов на рабочую область.

- Узлы сеансов виртуального рабочего стола Azure присоединяются к контроллерам домена в Azure. То есть узлы сеансов CompanyA присоединяются к домену CompanyA.local, а узлы сеансов CompanyB присоединяются к домену CompanyB.local.

- служба хранилища Azure учетные записи могут использовать Файлы Azure для профилей FSLogix. Одна учетная запись создается для каждого домена компании (то есть CompanyA.local и CompanyB.local), а учетная запись присоединена к соответствующему домену.

Примечание.

службы домен Active Directory — это автономный локальный компонент во многих гибридных средах, а доменные службы Microsoft Entra предоставляют управляемые доменные службы с подмножеством полностью совместимых, традиционных функций AD DS, таких как присоединение к домену, групповая политика, LDAP и проверка подлинности Kerberos/NTLM. Подробное сравнение этих компонентов см. в статье "Сравнение самоуправляемых доменных служб AD DS", идентификатора Microsoft Entra и управляемых доменных служб Microsoft Entra.

Потенциальные варианты использования

Ниже приведены несколько соответствующих вариантов использования для этой архитектуры:

- Слияние и приобретение, перебранка организации и несколько локальных удостоверений

- Сложные локальные среды Active Directory (многолесовые, многодомные, групповые политики (или GPO) и устаревшая проверка подлинности)

- Локальная инфраструктура групповой политики с виртуальным рабочим столом Azure

Рекомендации

При разработке рабочей нагрузки на основе этой архитектуры помните следующие идеи.

Объекты групповой политики

Чтобы расширить инфраструктуру групповой политики для виртуального рабочего стола Azure, локальные контроллеры домена должны синхронизироваться с контроллерами домена Azure как услуга (IaaS).

Для расширения инфраструктуры групповой политики до контроллеров домена IaaS Azure требуется частное подключение.

Сеть и подключение

Контроллеры домена являются общими компонентами, поэтому их необходимо развернуть в виртуальной сети концентратора общих служб в этой архитектуре концентратора концентратора.

Узлы сеансов виртуального рабочего стола Azure присоединяются к контроллеру домена в Azure по соответствующему пирингу виртуальной сети в концентраторе.

Хранилище Azure

Следующие рекомендации по проектированию применимы к контейнерам профилей пользователей, контейнерам облачного кэша и пакетам MSIX:

В этом сценарии можно использовать как Файлы Azure, так и Azure NetApp Files. Вы выбираете правильное решение на основе таких факторов, как ожидаемые показатели производительности, затраты и т. д.

Учетные записи служба хранилища Azure и Azure NetApp Files ограничены присоединением к одному ad DS одновременно. В этих случаях требуются несколько учетных записей служба хранилища Azure или экземпляров Azure NetApp Files.

Microsoft Entra ID

В сценариях с пользователями в нескольких лесах локальная служба Active Directory только один сервер синхронизации Microsoft Entra Connect подключен к клиенту Microsoft Entra. Исключением из этого является сервер Microsoft Entra Connect, используемый в промежуточном режиме.

Поддерживаются следующие топологии удостоверений:

- Несколько локальных лесов Active Directory.

- Один или несколько лесов ресурсов доверяют всем лесам учетных записей.

- Топология полной сетки позволяет пользователям и ресурсам размещаться в любом лесу. Как правило, между лесами образуются двусторонние отношения доверия.

Дополнительные сведения см. в разделе промежуточного сервера топологий Microsoft Entra Connect.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участниками.

Автор субъекта:

- Том Махер | Старший инженер по безопасности и идентификации

Следующие шаги

Дополнительные сведения см. в следующих статьях:

- Топология Microsoft Entra Connect

- Сравнение различных параметров удостоверений: автономные службы домен Active Directory (AD DS), идентификатор Microsoft Entra и доменные службы Microsoft Entra

- Документация по виртуальному рабочему столу Azure