Интеграция доменов локальная служба Active Directory с идентификатором Microsoft Entra

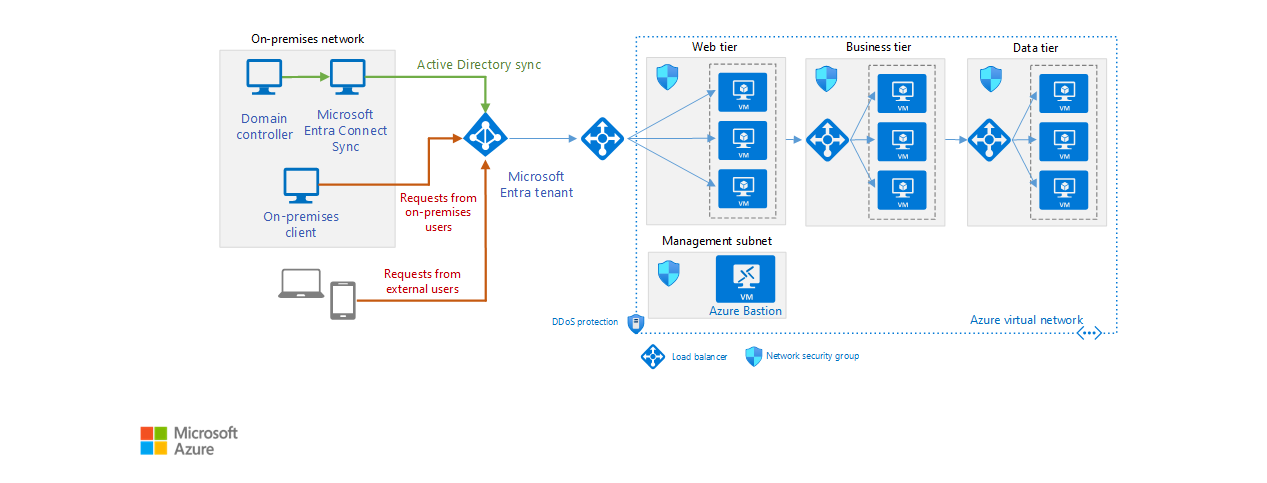

Идентификатор Microsoft Entra — это облачная служба каталогов и удостоверений. В этой эталонной архитектуре показаны рекомендации по интеграции доменов локальная служба Active Directory с идентификатором Microsoft Entra для предоставления облачной проверки подлинности удостоверения.

Архитектура

Доступ к схеме Visio через Интернет через Microsoft 365. Обратите внимание, что для доступа к этой схеме необходимо иметь лицензию Visio. Или скачайте файл Visio этой архитектуры (см. вкладку Visio "Идентификатор Microsoft Entra").

Примечание.

Для простоты на этой схеме отображаются только подключения, непосредственно связанные с идентификатором Microsoft Entra, а не трафик, связанный с протоколом, который может происходить в рамках федерации проверки подлинности и идентификации. Например, веб-приложение может перенаправить веб-браузер для проверки подлинности запроса с помощью идентификатора Microsoft Entra. После проверки подлинности запрос может передаваться в веб-приложение с соответствующей информацией об удостоверениях.

Дополнительные рекомендации см. в статье Выбор решения для интеграции локальной среды Active Directory с Azure.

Компоненты

Архитектура состоит из следующих компонентов.

Клиент Microsoft Entra. Экземпляр идентификатора Microsoft Entra, созданного вашей организацией. Он выполняет функции службы каталогов для облачных приложений, сохраняя объекты, скопированные из локального экземпляра Active Directory, и предоставляет службы удостоверений.

Подсети веб-уровня. Эта подсеть содержит виртуальные машины, выполняющиеся в веб-приложении. Идентификатор Microsoft Entra может выступать в качестве брокера удостоверений для этого приложения.

Локальный сервер AD DS. Локальная служба каталогов и удостоверений. Каталог AD DS можно синхронизировать с идентификатором Microsoft Entra, чтобы включить проверку подлинности локальных пользователей.

Сервер синхронизации Microsoft Entra Connect. Локальный компьютер, на котором запущена служба синхронизации Microsoft Entra Connect . Эта служба синхронизирует сведения, содержащиеся в локальная служба Active Directory, с идентификатором Microsoft Entra. Например, при подготовке или отмене подготовки групп и пользователей в локальной среде эти изменения распространяются на идентификатор Microsoft Entra.

Примечание.

По соображениям безопасности идентификатор Microsoft Entra сохраняет пароли пользователей в виде хэша. Если пользователю требуется сброс пароля, это необходимо выполнить локально, а новый хэш должен быть отправлен в идентификатор Microsoft Entra. Выпуски Microsoft Entra ID P1 или P2 включают функции, которые позволяют выполнять изменения паролей в облаке, а затем записываться обратно в локальные службы AD DS.

Виртуальные машины для N-уровневого приложения. Дополнительные сведения об этих ресурсах см. в архитектуре N-уровней на виртуальных машинах.

Подробности сценария

Потенциальные варианты использования

Типичные способы использования этой эталонной архитектуры:

- Веб-приложения, развернутые в Azure, которые обеспечивают доступ к удаленным пользователям, принадлежащим вашей организации.

- Реализация возможности самообслуживания для пользователей, например сброс паролей и делегирование управления группой. Для этого требуется выпуск Microsoft Entra ID P1 или P2.

- Архитектуры, в которых локальная сеть и виртуальная сеть Azure приложения не подключены с помощью VPN-туннеля или канала ExpressRoute.

Примечание.

Идентификатор Microsoft Entra может пройти проверку подлинности удостоверения пользователей и приложений, существующих в каталоге организации. Для некоторых приложений и служб, таких как SQL Server, может потребоваться проверка подлинности компьютера. В этом случае это решение не подходит.

Рекомендации

Следующие рекомендации применимы для большинства ситуаций. Следуйте этим рекомендациям, если они не противоречат особым требованиям для вашего случая.

Настройка службы синхронизации Microsoft Entra Connect

Служба синхронизации Microsoft Entra Connect гарантирует, что сведения об удостоверениях, хранящиеся в облаке, соответствуют данным удостоверения, хранящимся в локальной среде. Вы устанавливаете эту службу с помощью программного обеспечения Microsoft Entra Connect.

Перед реализацией синхронизации Microsoft Entra Connect определите требования к синхронизации вашей организации. Например, что нужно синхронизировать, с каких доменов и как часто. Дополнительные сведения см. в статье Определение требований к синхронизации каталога.

Службу синхронизации Microsoft Entra Connect можно запустить на виртуальной машине или на компьютере, размещенном локально. В зависимости от волатильности информации в каталоге Active Directory загрузка службы синхронизации Microsoft Entra Connect вряд ли будет высокой после первоначальной синхронизации с идентификатором Microsoft Entra ID. При выполнении службы на виртуальной машине масштабирование сервера (если оно требуется) упрощается. Наблюдайте за действиями на виртуальной машине, как описано в разделе рекомендаций по мониторингу, чтобы определить, нужно ли выполнить масштабирование.

Если у вас несколько локальных доменов в лесу, рекомендуется хранить и синхронизировать сведения для всего леса с одним клиентом Microsoft Entra. Фильтрация данных для удостоверений, происходящих в нескольких доменах, поэтому каждое удостоверение отображается только один раз в идентификаторе Microsoft Entra, а не дублируется. Дублирование может привести к несогласованности при синхронизации данных. Дополнительные сведения см. в разделе о топологии ниже.

Используйте фильтрацию, чтобы хранить только необходимые данные в идентификаторе Microsoft Entra. Например, ваша организация может не хранить сведения о неактивных учетных записях в идентификаторе Microsoft Entra. Данные можно фильтровать по группам, доменам, подразделениям или атрибутам. Фильтры можно комбинировать для создания более сложных правил. Например, можно синхронизировать объекты в домене с определенным значением для выбранного атрибута. Подробные сведения см. в разделе "Синхронизация Microsoft Entra Connect": настройка фильтрации.

Чтобы реализовать высокий уровень доступности для службы синхронизации AD Connect, запустите промежуточный сервер-получатель. Дополнительные сведения см. в разделе с рекомендациями по топологии.

Примечание.

Облачная синхронизация Microsoft Entra Connect — это новое предложение корпорации Майкрософт, предназначенное для удовлетворения и достижения целей гибридного удостоверения для синхронизации пользователей, групп и контактов с идентификатором Microsoft Entra. С помощью облачной синхронизации Microsoft Entra Connect подготовка от AD к Идентификатору Microsoft Entra выполняется в Microsoft Online Services.

Проверка конфигурации и политики безопасности

Управление паролями пользователей. Выпуски Microsoft Entra ID P1 или P2 поддерживают обратную запись паролей, что позволяет локальным пользователям самостоятельно сбрасывать пароль из портал Azure. Эта функция должна быть включена только после проверки политики безопасности паролей организации. Например, можно ограничить пользователей, которые могут изменять свои пароли, а также настроить управление паролями. Дополнительные сведения см. в статье Настройка функции самостоятельного сброса пароля в Azure AD.

Защита локальных приложений с возможностью внешнего доступа. Используйте прокси приложения Microsoft Entra для предоставления управляемого доступа к локальным веб-приложениям пользователям за пределами сети с помощью идентификатора Microsoft Entra. Только пользователи с допустимыми учетными данными в каталоге Azure имеют разрешение на использование приложения. Дополнительные сведения см. в статье Начало работы с прокси приложения и установка соединителя.

Активно отслеживайте идентификатор Microsoft Entra для признаков подозрительного действия. Рекомендуется использовать выпуск Microsoft Entra ID P2, который включает Защита идентификации Microsoft Entra. Она использует адаптивные алгоритмы машинного обучения и эвристические методы, чтобы обнаруживать аномалии и события риска, которые могут указывать на компрометацию удостоверения. Например, он может определить потенциально необычные действия, такие как нестандартный вход, вход из неизвестных источников или с использованием IP-адресов с подозрительной активностью, а также вход с устройств, которые могут быть заражены. Защита идентификации использует эти данные для создания отчетов и оповещений, позволяющих исследовать эти события риска и принимать соответствующие меры. Дополнительные сведения см. в Защита идентификации Microsoft Entra.

Вы можете использовать функцию создания отчетов идентификатора Microsoft Entra в портал Azure для мониторинга действий, связанных с безопасностью, происходящих в системе. Дополнительные сведения об использовании этих отчетов см . в руководстве по отчетам об идентификаторах Microsoft Entra ID.

Проверка топологии сети

Настройте Microsoft Entra Connect для реализации топологии, которая наиболее тесно соответствует требованиям вашей организации. Топологии, поддерживаемые Microsoft Entra Connect, включают:

Один лес, один каталог Microsoft Entra. В этой топологии Microsoft Entra Connect синхронизирует объекты и сведения об удостоверениях из одного или нескольких доменов в одном локальном лесу в один клиент Microsoft Entra. Эта топология является реализацией по умолчанию с помощью экспресс-установки Microsoft Entra Connect.

Примечание.

Не используйте несколько серверов синхронизации Microsoft Entra Connect для подключения разных доменов в одном локальном лесу к одному клиенту Microsoft Entra, если только вы не работаете на сервере в промежуточном режиме, описанном ниже.

Несколько лесов, один каталог Microsoft Entra. В этой топологии Microsoft Entra Connect синхронизирует объекты и сведения об удостоверениях из нескольких лесов в один клиент Microsoft Entra. Используйте эту топологию, если в вашей организации имеется несколько локальных лесов. Вы можете объединить сведения об удостоверениях, чтобы каждый уникальный пользователь был представлен один раз в каталоге Microsoft Entra, даже если пользователь существует в нескольких лесах. Все леса используют один и тот же сервер синхронизации Microsoft Entra Connect. Сервер синхронизации Microsoft Entra Connect не должен быть частью любого домена, но он должен быть доступен из всех лесов.

Примечание.

В этой топологии не используйте отдельные серверы синхронизации Microsoft Entra Connect для подключения каждого локального леса к одному клиенту Microsoft Entra. Это может привести к дублированию удостоверений в идентификаторе Microsoft Entra, если пользователи присутствуют в нескольких лесах.

Несколько лесов, отдельные топологии. Эта топология объединяет сведения об удостоверениях из отдельных лесов в один клиент Microsoft Entra, обрабатывая все леса как отдельные сущности. Эта топология полезна, если вы объединяете леса из разных организаций, а сведения об удостоверениях для каждого пользователя хранятся только в одном лесу.

Примечание.

Если глобальные списки адресов (GAL) в каждом лесу синхронизированы, пользователи в одном лесу могут находиться в другом лесу в качестве контактов. Это может произойти, если ваша организация реализовала GALSync с Forefront Identity Manager 2010 или Microsoft Identity Manager 2016. В этом случае можно указать, что пользователи должны идентифицироваться по атрибуту Mail. Удостоверения также можно сопоставить по атрибутам ObjectSID и msExchMasterAccountSID. Это удобно, если есть один или несколько лесов ресурсов с отключенными учетными записями.

Промежуточный сервер. В этой конфигурации вы запускаете второй экземпляр сервера синхронизации Microsoft Entra Connect параллельно с первым. Эта структура поддерживает такие сценарии:

обеспечение высокой доступности; Каждый набор масштабирования помещает свои виртуальные машины в группу доступности с 5 доменами сбоя (FD) и 5 доменами обновления (UD) для обеспечения доступности (дополнительные сведения о доменах сбоя и обновления см.

Тестирование и развертывание новой конфигурации сервера синхронизации Microsoft Entra Connect.

Внедрение нового сервера и списание старой конфигурации.

В этих сценариях второй экземпляр работает в промежуточном режиме. Сервер записывает импортированные объекты и данные синхронизации в базе данных, но не передает данные в идентификатор Microsoft Entra. Если отключить промежуточный режим, сервер начинает записывать данные в идентификатор Microsoft Entra ID, а также начинает выполнять обратную запись паролей в локальные каталоги, где это необходимо. Дополнительные сведения см. в разделе Microsoft Entra Connect Sync: операционные задачи и рекомендации.

Несколько каталогов Microsoft Entra. Обычно создается один каталог Microsoft Entra для организации, но могут возникнуть ситуации, когда необходимо секционировать сведения по отдельным каталогам Microsoft Entra. В этом случае избегайте проблем с синхронизацией и обратной записью паролей, гарантируя, что каждый объект из локального леса отображается только в одном каталоге Microsoft Entra. Чтобы реализовать этот сценарий, настройте отдельные серверы синхронизации Microsoft Entra Connect для каждого каталога Microsoft Entra и используйте фильтрацию, чтобы каждый сервер синхронизации Microsoft Entra Connect работал на взаимоисключаемом наборе объектов.

Дополнительные сведения об этих топологиях см. в разделе "Топологии" для Microsoft Entra Connect.

Настройка метода проверки подлинности пользователей

По умолчанию сервер синхронизации Microsoft Entra Connect настраивает синхронизацию хэша паролей между локальным доменом и идентификатором Microsoft Entra. Служба Microsoft Entra предполагает, что пользователи проходят проверку подлинности, предоставляя тот же пароль, который они используют локально. Для многих организаций эта стратегия подходит, но следует учитывать существующие политики и инфраструктуру вашей организации. Например:

- Политикой безопасности организации может быть запрещена синхронизация хэшей паролей в облако. В этом случае ваша организация должна рассмотреть возможность сквозной проверки подлинности.

- Вам может потребоваться надежный единый вход для пользователей для доступа к облачным ресурсам с компьютеров, входящих в домен, в корпоративной сети.

- Ваша организация может уже развернуть службы федерации Active Directory (AD FS) (AD FS) или сторонний поставщик федерации. Вы можете настроить идентификатор Microsoft Entra, чтобы использовать эту инфраструктуру для реализации проверки подлинности и единого входа, а не с помощью сведений о паролях, содержащихся в облаке.

Дополнительные сведения см. в параметрах входа пользователя Microsoft Entra Connect.

Настройка прокси приложения Microsoft Entra

Используйте идентификатор Microsoft Entra для предоставления доступа к локальным приложениям.

Предоставление локальных веб-приложений с помощью соединителей прокси приложения, управляемых компонентом прокси приложения Microsoft Entra. Соединитель прокси приложения открывает исходящее сетевое подключение к прокси-серверу приложения Microsoft Entra. Запросы удаленных пользователей направляются обратно из идентификатора Microsoft Entra через это прокси-подключение к веб-приложениям. Эта конфигурация удаляет необходимость открывать входящие порты в локальном брандмауэре и уменьшает область атаки, доступную вашей организацией.

Дополнительные сведения см. в статье "Публикация приложений с помощью прокси приложения Microsoft Entra".

Настройка синхронизации объектов Microsoft Entra

Конфигурация по умолчанию для Microsoft Entra Connect синхронизирует объекты из локального каталога Active Directory на основе правил, указанных в статье Microsoft Entra Connect Sync: общие сведения о конфигурации по умолчанию. Объекты, соответствующие этим правилам, синхронизируются, а остальные игнорируются. Некоторые примеры правил:

- Объекты пользователя должны иметь уникальный атрибут sourceAnchor, а также должен быть указан атрибут accountEnabled.

- Пользовательские объекты должны иметь атрибут sAMAccountName и не могут начинаться с текста Azure AD_ или MSOL_.

Microsoft Entra Connect применяет несколько правил к объектам User, Contact, Group, ForeignSecurityPrincipal и Computer. Используйте редактор правил синхронизации, установленный с помощью Microsoft Entra Connect, если необходимо изменить набор правил по умолчанию. Дополнительные сведения см. в разделе Microsoft Entra Connect Sync: общие сведения о конфигурации по умолчанию.

Вы также можете определить собственные фильтры, чтобы ограничить объекты, которые будут синхронизироваться в домене или подразделении. Кроме того, можно реализовать более сложные пользовательские фильтры, например описанные в microsoft Entra Connect Sync: настройка фильтрации.

Настройка агентов мониторинга

Наблюдение за работоспособностью выполняется с помощью следующих локальных агентов:

- Microsoft Entra Connect устанавливает агент, который записывает сведения о операциях синхронизации. Используйте колонку "Работоспособность Microsoft Entra Connect" в портал Azure для мониторинга работоспособности и производительности. Дополнительные сведения см. в разделе "Использование Microsoft Entra Connect Health для синхронизации".

- Чтобы отслеживать работоспособность доменов и каталогов AD DS из Azure, установите агент Microsoft Entra Connect Health для AD DS на компьютере в локальном домене. Используйте колонку "Работоспособное состояние Microsoft Entra Connect" в портал Azure для мониторинга работоспособности. Дополнительные сведения см. в разделе "Использование Microsoft Entra Connect Health с AD DS"

- Установите агент Microsoft Entra Connect Health для AD FS, чтобы отслеживать работоспособность служб, работающих в локальной среде, и использовать колонку "Работоспособность Microsoft Entra Connect Health" в портал Azure для мониторинга AD FS. Дополнительные сведения см. в статье "Использование Microsoft Entra Connect Health с AD FS"

Дополнительные сведения об установке агентов AD Connect Health и их требования см. в статье Microsoft Entra Connect Health Agent Installation.

Рекомендации

Эти рекомендации реализуют основные принципы платформы Azure Well-Architected Framework, которая является набором руководящих принципов, которые можно использовать для улучшения качества рабочей нагрузки. Дополнительные сведения см. в статье Microsoft Azure Well-Architected Framework.

Надежность

Надежность гарантирует, что ваше приложение позволит вам выполнить ваши обязательства перед клиентами. Дополнительные сведения см. в контрольном списке проверки конструктора длянадежности.

Служба Microsoft Entra распределена по географическому расположению и работает в нескольких центрах обработки данных, распределенных по всему миру с автоматической отработкой отказа. Если центр обработки данных становится недоступным, идентификатор Microsoft Entra гарантирует, что данные каталога доступны для доступа к экземплярам по крайней мере в двух более региональных распределенных центрах обработки данных.

Примечание.

Соглашение об уровне обслуживания (SLA) для Приложения Microsoft 365 уровня AD и служб Premium гарантирует по крайней мере 99,9 % доступности. Для уровня "Бесплатный" идентификатора Microsoft Entra id нет соглашения об уровне обслуживания. Дополнительные сведения см. в разделе об уровне обслуживания для идентификатора Microsoft Entra.

Рассмотрите возможность подготовки второго экземпляра сервера синхронизации Microsoft Entra Connect в промежуточном режиме для повышения доступности, как описано в разделе рекомендаций по топологии.

Если вы не используете экземпляр SQL Server Express LocalDB, который поставляется с Microsoft Entra Connect, рассмотрите возможность использования кластеризации SQL для обеспечения высокой доступности. Такие решения, как зеркальное отображение и AlwaysOn, не поддерживаются Microsoft Entra Connect.

Дополнительные сведения о достижении высокого уровня доступности сервера синхронизации Microsoft Entra Connect и о том, как восстановиться после сбоя, см. в статье Microsoft Entra Connect Sync: операционные задачи и рекомендации по аварийному восстановлению.

Безопасность

Безопасность обеспечивает гарантии от преднамеренного нападения и злоупотребления ценными данными и системами. Дополнительные сведения см. в контрольном списке конструктора длябезопасности.

Используйте управление условным доступом, чтобы запретить запросы проверки подлинности из непредвиденных источников:

Активируйте многофакторную проверку подлинности (MFA) Microsoft Entra, если пользователь пытается подключиться из ненадежного расположения, например через Интернет, а не доверенной сети.

Используйте тип платформы устройств пользователя (iOS, Android, Windows Mobile, Windows), чтобы определить политику доступа к приложениям и функциям.

Записывайте сведения о состоянии устройств пользователей (выключено или включено) и добавляйте их в проверку политики доступа. Например, в случае утери или кражи телефона пользователя его нужно записать как отключенный, чтобы он не использовался для получения доступа.

Управляйте доступом пользователя к ресурсам на основе членства в группе. Используйте правила динамического членства Microsoft Entra, чтобы упростить администрирование групп. Общие сведения о том, как это работает, см. в видео Azure AD: Introduction to Dynamic Memberships for Groups (Azure AD: введение в динамическое членство для групп).

Используйте политики на основе рисков условного доступа с защитой идентификаторов Microsoft Entra ID, чтобы обеспечить расширенную защиту на основе необычных действий входа или других событий.

Дополнительные сведения см. в статье об условном доступе Microsoft Entra.

Оптимизация затрат

Оптимизация затрат заключается в том, чтобы подумать о способах сокращения ненужных расходов и повышения эффективности работы. Дополнительные сведения см. в контрольном списке конструктора дляоптимизации затрат.

Для оценки затрат используйте калькулятор цен Azure.

Рекомендации по затратам включают:

Microsoft Entra Connect — функция синхронизации Microsoft Entra Connect доступна во всех выпусках идентификатора Microsoft Entra.

Дополнительные требования к лицензии для использования Microsoft Entra Connect отсутствуют и включены в подписку Azure.

Сведения о ценах на выпуски идентификатора Microsoft Entra см. в разделе о ценах на Microsoft Entra.

Виртуальные машины для приложения N уровня — сведения о затратах об этих ресурсах см. в рекомендациях по архитектуре для виртуальных машин и масштабируемых наборов.

Операционное превосходство

Операционное превосходство охватывает процессы, которые развертывают приложение и продолжают работать в рабочей среде. Дополнительные сведения см. в контрольном списке проверки конструктора дляоперационного превосходства.

Управляемость

Существует два аспекта управления идентификатором Microsoft Entra:

- Администрирование идентификатора Microsoft Entra в облаке.

- Обслуживание серверов синхронизации Microsoft Entra Connect.

Идентификатор Microsoft Entra предоставляет следующие параметры для управления доменами и каталогами в облаке:

- Модуль Microsoft Graph PowerShell используется для сценариев распространенных административных задач Microsoft Entra, таких как управление пользователями, управление доменами и настройка единого входа.

- Колонка управления Microsoft Entra в портал Azure — предоставляет интерактивное представление управления каталогом и позволяет управлять и настраивать большинство аспектов идентификатора Microsoft Entra.

Microsoft Entra Connect устанавливает следующие средства для обслуживания служб синхронизации Microsoft Entra Connect на локальных компьютерах:

- Консоль Microsoft Entra Connect позволяет изменить конфигурацию сервера синхронизации Azure AD, настроить способ синхронизации, включить или отключить промежуточный режим и переключить режим входа пользователя. Вы можете включить вход Active Directory FS с помощью локальной инфраструктуры.

- Диспетчер службы синхронизации — используйте вкладку "Операции " в этом средстве для управления процессом синхронизации и обнаружения сбоя любых частей процесса. Вы можете активировать синхронизацию вручную с помощью этого средства. Вкладка Соединители позволяет управлять подключениями для доменов, к которым присоединен обработчик синхронизации.

- Редактор правил синхронизации — позволяет настроить способ преобразования объектов при копировании между локальным каталогом и идентификатором Microsoft Entra. Это средство позволяет указать дополнительные атрибуты и объекты для синхронизации, а затем выполняет фильтры, чтобы определить, какие объекты должны или не должны быть синхронизированы. Дополнительные сведения см. в разделе редактора правил синхронизации в документе Microsoft Entra Connect Sync: общие сведения о конфигурации по умолчанию.

Дополнительные сведения и советы по управлению Microsoft Entra Connect см. в статье Microsoft Entra Connect Sync: рекомендации по изменению конфигурации по умолчанию.

DevOps

Рекомендации по DevOps см. в статье о расширении домен Active Directory служб (AD DS) в Azure.

Эффективность производительности

Эффективность производительности — это возможность вашей рабочей нагрузки отвечать требованиям, заданным пользователями. Дополнительные сведения см. в контрольном списке проверки конструктора дляпроизводительности.

Служба Microsoft Entra поддерживает масштабируемость на основе реплик, с одной первичной репликой, которая обрабатывает операции записи, а также несколько вторичных реплик только для чтения. Идентификатор Microsoft Entra id прозрачно перенаправляет попытки записи, сделанные на вторичные реплики в основную реплику, и обеспечивает конечную согласованность. Все изменения в основной реплике распространяются на вторичные. Эта архитектура хорошо масштабируется, так как большинство операций с идентификатором Microsoft Entra являются чтением, а не записью. Дополнительные сведения см. в статье "Что такое архитектура Microsoft Entra"

Для сервера синхронизации Microsoft Entra Connect определите, сколько объектов, которые вы, скорее всего, синхронизируете из локального каталога. Если у вас менее 100 000 объектов, можно использовать программное обеспечение SQL Server Express LocalDB по умолчанию, предоставленное Microsoft Entra Connect. Если у вас больше объектов, необходимо установить рабочую версию SQL Server и выполнить пользовательскую установку Microsoft Entra Connect, указав, что она должна использовать существующий экземпляр SQL Server.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участниками.

Автор субъекта:

- Эрик Вудрафф | Технический специалист по продуктам

Чтобы просмотреть недоступные профили LinkedIn, войдите в LinkedIn.

Следующие шаги

- Просмотрите топологии microsoft Entra Connect, чтобы убедиться, что гибридная топология Microsoft Entra Connect развернута в поддерживаемой конфигурации.

- Сведения об использовании условного доступа для защиты доступа к приложениям с помощью планирования развертывания условного доступа.

- Дополнительные сведения о предоставлении AD DS в Azure в качестве инфраструктуры см. в статье интеграции локальной службы AD с Azure.

- Проверьте прокси приложения Microsoft Entra, если вы планируете предоставлять интеграции Microsoft Entra с локальными или облачными приложениями IaaS.

- Так как удостоверение является новым уровнем управления для обеспечения безопасности, ознакомьтесь с рекомендациями по управлению удостоверениями.

- Кроме того, при развертывании этого решения требуются учетные записи с высоким уровнем привилегий, ознакомьтесь с разделом "Защита привилегированного доступа", чтобы понять элементы управления безопасностью для привилегированных учетных записей.