Управление агентом Azure Monitor

В этой статье представлены различные доступные варианты установки, удаления и обновления агента Azure Monitor. Это расширение агента можно установить на виртуальных машинах Azure, в масштабируемых наборах и на серверах с поддержкой Azure Arc. Здесь также перечислены варианты создания взаимосвязей с правилами сбора данных, которые определяют, какие данные должен собирать агент. Установка, обновление или удаление агента Azure Monitor не требует перезапуска сервера.

Сведения о расширении виртуальной машины

Агент Azure Monitor реализуется как расширение виртуальной машины Azure с подробными сведениями в следующей таблице. Для его установки можно использовать любой из методов установки расширений виртуальной машины, включая описанные в этой статье.

| Свойство | Windows | Linux |

|---|---|---|

| Publisher | Microsoft.Azure.Monitor | Microsoft.Azure.Monitor |

| Тип | AzureMonitorWindowsAgent | AzureMonitorLinuxAgent |

| TypeHandlerVersion | См. статью Версии расширения агента Azure Monitor | Версии расширения агента Azure Monitor |

Версии расширения

См. статью Версии расширения агента Azure Monitor.

Необходимые компоненты

Перед установкой агента Azure Monitor необходимо выполнить следующие предварительные требования.

Разрешения: если вы не используете портал Azure, для установки агента необходимо иметь следующие назначения ролей:

Встроенная роль Области Причина - Виртуальные машины, масштабируемые наборы,

- Серверы с поддержкой Azure Arc

Развертывание агента Любая роль, которая включает действие Microsoft.Resources/deployments/* (например, участник Log Analytics - Подписка и (или)

- Группа ресурсов и/или

Развертывание расширения агента с помощью шаблонов Azure Resource Manager (также используется Политика Azure) За пределами Azure: при установке агента на физических серверах и виртуальных машинах, размещенных за пределами Azure (т. е. в локальной среде) или в других облаках, необходимо сначала установить агент Azure Arc Connected Machine (без дополнительных затрат).

Аутентификация — управляемое удостоверение должно быть включено на виртуальных машинах Azure. Поддерживаются как назначаемые пользователем, так и назначаемые системой управляемые удостоверения.

Назначаемое пользователем: это управляемое удостоверение рекомендуется для крупномасштабных развертываний, настраиваемых с помощью встроенных политик Azure. Управляемое удостоверение, назначаемое пользователем, можно создать один раз и предоставить к нему общий доступ на нескольких виртуальных машинах. Такой подход обеспечивает более широкие возможности масштабирования, чем при использовании управляемых удостоверений, назначаемых системой. При использовании управляемого удостоверения, назначаемого пользователем, необходимо передать сведения об управляемом удостоверении агенту Azure Monitor с помощью параметров расширения:

{ "authentication": { "managedIdentity": { "identifier-name": "mi_res_id" or "object_id" or "client_id", "identifier-value": "<resource-id-of-uai>" or "<guid-object-or-client-id>" } } }В качестве

identifier-nameрекомендуется использоватьmi_res_id. В приведенных далее примерах команд для краткости показано только использованиеmi_res_id. Дополнительные сведения оmi_res_id,object_idиclient_idсм. в документации по управляемым удостоверениям.Назначаемое системой: это управляемое удостоверение подходит для первоначального тестирования или небольших развертываний. При использовании в масштабе, например для всех виртуальных машин в подписке, это приводит к значительному количеству удостоверений, созданных (и удаленных) в идентификаторе Microsoft Entra. Чтобы избежать обработки такого числа удостоверений, используйте управляемые удостоверения, назначаемые пользователем. На серверах с поддержкой Azure Arc управляемое удостоверение, назначаемое системой, включается автоматически после установки агента Azure Arc. На серверах с поддержкой Azure Arc доступен только этот тип удостоверений.

Не требуется для серверов с поддержкой Azure Arc: системное удостоверение включается автоматически при создании правила сбора данных в портал Azure.

Сеть. Если вы используете сетевые брандмауэры, тег службы Azure Resource Manager должен быть включен в виртуальной сети для виртуальной машины. Виртуальная машина также должна иметь доступ к следующим конечным точкам HTTPS:

- global.handler.control.monitor.azure.com

<virtual-machine-region-name>.handler.control.monitor.azure.com (например, westus.handler.control.monitor.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com (например, 12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)

(Если в агенте используются приватные каналы, добавьте также конечные точки сбора данных.)

Примечание.

При использовании AMA с AMPLS все правила сбора данных должны использовать конечные точки сбора данных. Эти DCE должны быть добавлены в конфигурацию AMPLS с помощью приватного канала

- Место на диске. Требуемое место на диске может значительно отличаться в зависимости от того, как используется агент или если агент не может взаимодействовать с назначениями, в которых он указан для отправки данных мониторинга. По умолчанию для запуска агента требуется 10 ГБ дискового пространства. Ниже приведены рекомендации по планированию емкости.

| Назначение | Среда | Путь | Предлагаемое пространство |

|---|---|---|---|

| Скачивание и установка пакетов | Linux | /var/lib/waagent/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{Version}/ | 500 МБ |

| Скачивание и установка пакетов | Windows | C:\Packages\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 500 МБ |

| Журналы расширений | Linux (виртуальная машина Azure) | /var/log/azure/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent/ | 100 МБ |

| Журналы расширений | Linux (Azure Arc) | /var/lib/GuestConfig/extension_logs/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{version}/ | 100 МБ |

| Журналы расширений | Windows (виртуальная машина Azure) | C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 МБ |

| Журналы расширений | Windows (Azure Arc) | C:\ProgramData\GuestConfig\extension_logs\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 МБ |

| Кэш агента | Linux | /etc/opt/microsoft/azuremonitoragent, /var/opt/microsoft/azuremonitoragent | 500 МБ |

| Кэш агента | Windows (виртуальная машина Azure) | C:\WindowsAzure\Resources\AMADataStore. {DataStoreName} | 10,5 ГБ |

| Кэш агента | Windows (Azure Arc) | C:\Resources\Directory\AMADataStore. {DataStoreName} | 10,5 ГБ |

| Кэш событий | Linux | /var/opt/microsoft/azuremonitoragent/events | 10 ГБ |

| Кэш событий | Linux | /var/lib/rsyslog | 1 ГБ |

Примечание.

Эта статья относится только к установке агента или управлению ими. После установки агента необходимо ознакомиться со следующей статьей, чтобы настроить правила сбора данных и связать их с компьютерами и установленными агентами. Агенты Azure Monitor не могут работать без связи с правилами сбора данных.

Установка

Сведения о том, как установить агент Azure Monitor из портал Azure, см. в статье "Создание правила сбора данных". Этот процесс создает правило, связывает его с выбранными ресурсами и устанавливает агент Azure Monitor на них, если он еще не установлен.

Удаление

Чтобы удалить агент Azure Monitor с помощью портал Azure, перейдите на виртуальную машину, масштабируемый набор или сервер с поддержкой Azure Arc. Откройте вкладку Расширения и выберите AzureMonitorWindowsAgent или AzureMonitorLinuxAgent. В открывшемся диалоговом окне выберите Удалить.

Обновить

Примечание.

Рекомендуется включить автоматическое обновление расширений, которое может занять до 5 недель после выпуска новой версии расширения для обновления установленных расширений до выпущенной (последней) версии во всех регионах. Обновления выпускаются в пакетах, поэтому некоторые виртуальные машины, масштабируемые наборы или серверы с поддержкой Arc будут обновлены до других. Если необходимо немедленно обновить расширение, можно использовать приведенные ниже инструкции вручную.

Чтобы выполнить однократное обновление агента, необходимо сначала удалить существующую версию. Затем установите новую версию, как описано выше.

Рекомендуется включить автоматическое обновление агента с помощью функции Автоматическое обновление расширений. Перейдите к виртуальной машине или масштабируемому набору, откройте вкладку Расширения и выберите AzureMonitorWindowsAgent или AzureMonitorLinuxAgent. В открывшемся диалоговом окне выберите Включить автоматическое обновление.

Использование Политики Azure

Используйте приведенные ниже политики и инициативы, чтобы автоматически устанавливать агент и связывать его с правилом сбора данных при каждом создании виртуальной машины, масштабируемого набора или сервера с поддержкой Azure Arc.

Примечание.

В зависимости от рекомендаций по идентификации Майкрософт политики установки агента Azure Monitor на виртуальных машинах и масштабируемых наборах используют управляемое удостоверение, назначаемое пользователем. Этот вариант обеспечивает более широкие возможности масштабирования и устойчивости управляемых удостоверений для таких ресурсов. Для серверов с поддержкой Azure Arc политики в настоящее время поддерживают только управляемое удостоверение, назначаемое системой.

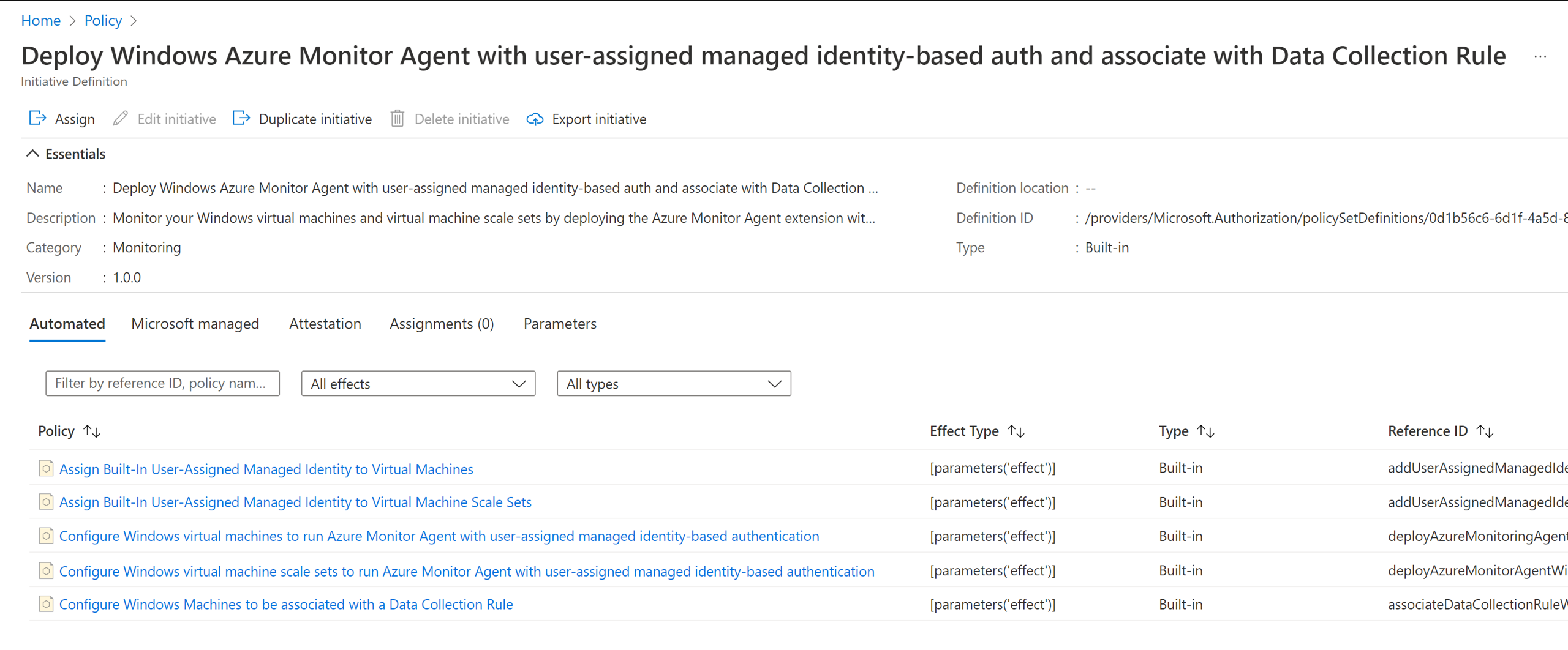

Встроенные инициативы политик

Прежде чем продолжить, ознакомьтесь с предварительными условиями для установки агента.

Существуют встроенные инициативы политики для виртуальных машин Windows и Linux, масштабируемые наборы, обеспечивающие горизонтальное подключение с помощью агентов Azure Monitor.

- Развертывание агента Azure Monitor для Windows с проверкой подлинности на основе управляемого удостоверения, назначаемого пользователем, и сопоставление с Правилом сбора данных

- Развертывание агента Azure Monitor для Linux с проверкой подлинности на основе управляемого удостоверения, назначаемого пользователем, и сопоставление с Правилом сбора данных

Примечание.

Определения политик включают только список версий Windows и Linux, поддерживаемых корпорацией Майкрософт. Чтобы добавить пользовательский образ, используйте Additional Virtual Machine Images параметр.

Эти инициативы, описанные выше, включают отдельные политики, которые:

(Необязательно) Создают и назначают встроенное управляемое удостоверение, назначаемое пользователем, для каждой подписки в каждом регионе. Подробнее.

Bring Your Own User-Assigned Identity: если заданоfalseзначение, он создает встроенное управляемое удостоверение, назначаемое пользователем, в предопределенной группе ресурсов и назначает его всем компьютерам, к которым применяется политика. Расположение группы ресурсов можно настроить в параметреBuilt-In-Identity-RG Location. Если задано значениеtrue, вместо этого можно использовать существующее удостоверение, назначаемое пользователем, которое автоматически назначается всем компьютерам, к которым применяется политика.

Установите расширение агента Azure Monitor на компьютере и настройте его для использования назначаемого пользователем удостоверения, как указано в следующих параметрах.

Bring Your Own User-Assigned Managed Identity: если задано значениеfalse, настраивает агент для использования встроенного управляемого удостоверения, назначаемого пользователем, которое было создано приведенной выше политикой. Если задано значениеtrue, он настраивает агент для использования существующего удостоверения, назначаемого пользователем.User-Assigned Managed Identity Name: если вы используете собственное удостоверение (выбрано значениеtrue), укажите имя удостоверения, назначенного компьютерам.User-Assigned Managed Identity Resource Group: если вы используете собственное удостоверение (выбрано значениеtrue), укажите группу ресурсов, в которой оно находится.Additional Virtual Machine Images: передайте дополнительные имена образов виртуальных машин (если они еще не включены), к которым нужно применить политику.Built-In-Identity-RG Location: если вы используете встроенное управляемое удостоверение, назначаемое пользователем, укажите расположение, в котором должно быть создано удостоверение и группа ресурсов. Этот параметр используется только в том случае, еслиBring Your Own User-Assigned Managed Identityдля параметра заданоfalseзначение .

Создают и развертывают связь компьютера с указанным правилом сбора данных.

Data Collection Rule Resource Id: идентификатор ресурса Azure Resource Manager для правила, которое необходимо с помощью политики связать с компьютерами, к которым она применяется.

Известные проблемы

- Поведение управляемого удостоверения по умолчанию. Подробнее.

- Возможное состояние гонки с использованием встроенной политики создания удостоверения, назначаемого пользователем. Подробнее.

- Назначение политики группам ресурсов. Если в качестве области назначения политики используется группа ресурсов, а не подписка, необходимо вручную предоставить разрешения этих ролей удостоверению, используемому назначением политики (отличается от используемого агентом), перед назначением или исправлением. В противном случае возникнут сбои при развертывании.

- Другие ограничения управляемых удостоверений.

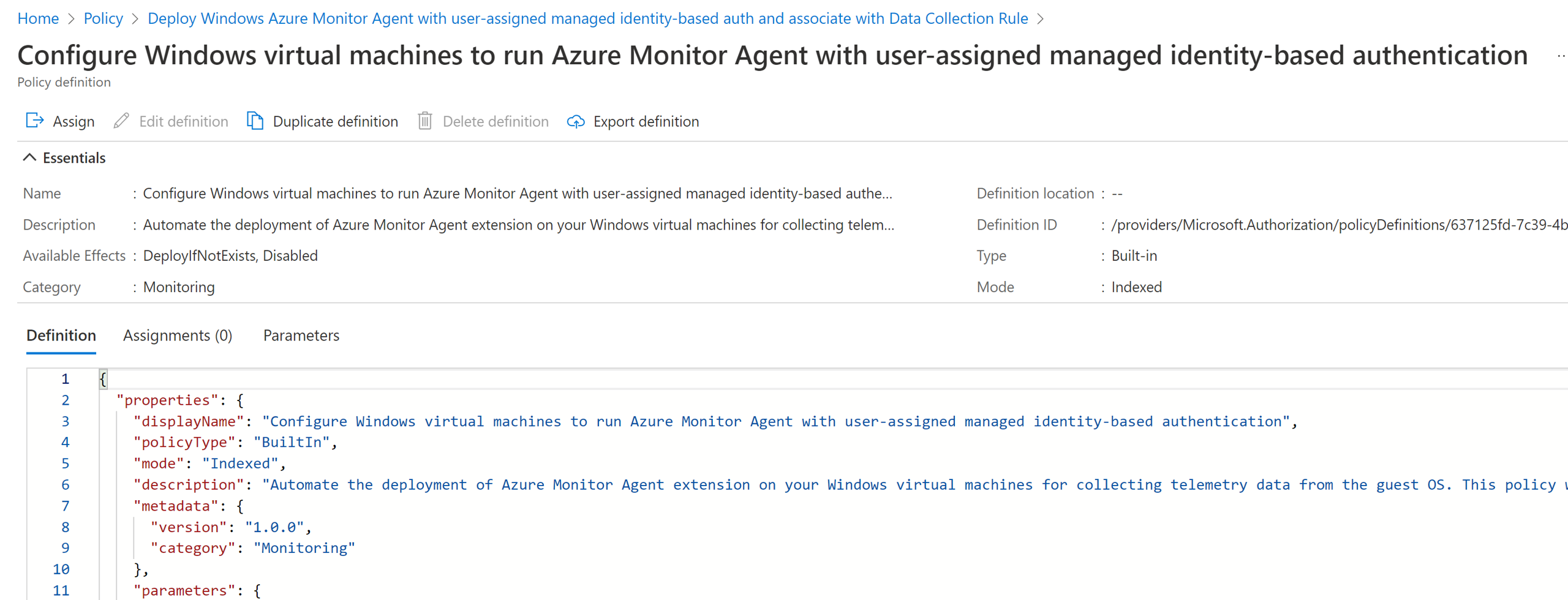

Встроенные политики

Можно использовать отдельные политики из приведенной выше инициативы, чтобы выполнить одно действие в большом масштабе. Например, если необходима только автоматическая установка агента, используйте вторую политику установки агента из инициативы, как показано ниже.

Серверы

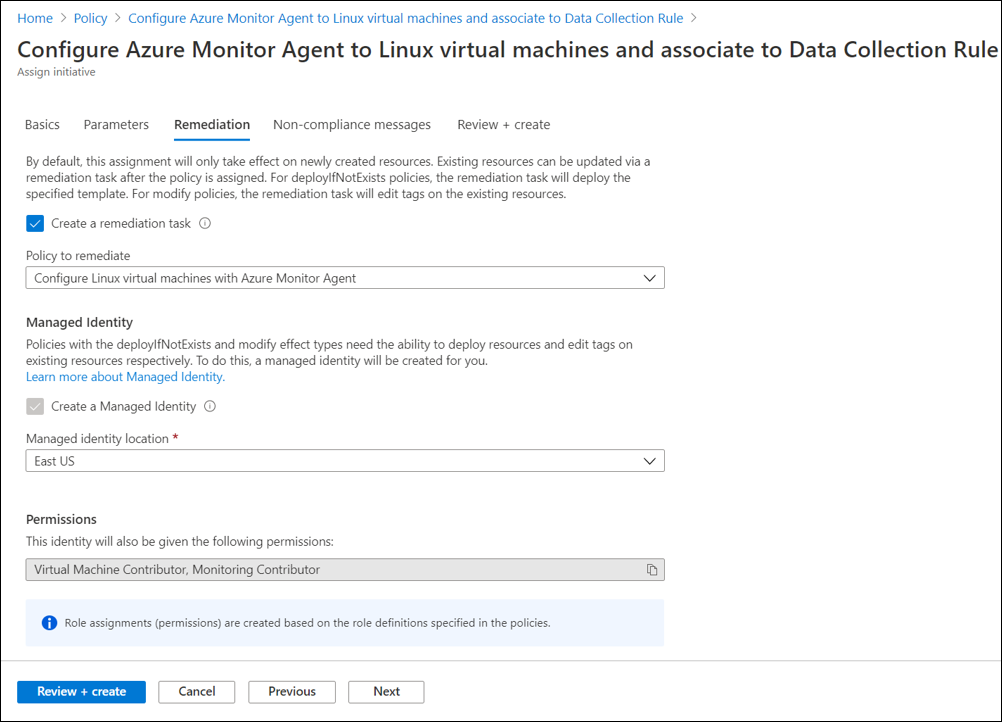

Инициативы или политики будут применяться к каждой новой виртуальной машине по мере ее создания. Задача исправления развертывает определения политики в инициативе в существующих ресурсах, чтобы настроить агент Azure Monitor для всех уже созданных ресурсов.

При создании назначения с помощью портала Azure можно сразу же создать задачу исправления. Подробности об исправлении см. в статье Исправление несоответствующих ресурсов с помощью Политики Azure.

Часто задаваемые вопросы

В этом разделы приводятся ответы на часто задаваемые вопросы.

Как влияет установка Azure Arc Connected Machine Agent на компьютер без Azure?

После установки агента подключенного компьютера Azure Arc не оказывает никакого влияния. Он вряд ли использует системные или сетевые ресурсы и предназначен для низкой производительности на узле, где он выполняется.

Следующие шаги

Создайте правило сбора данных для сбора данных от агента и их отправки в Azure Monitor.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по