Установка агента Azure Monitor и управление ими с помощью Политика Azure

С помощью Политика Azure можно автоматически установить агент Azure Monitor на существующих и новых виртуальных машинах и автоматически связать с ними соответствующие контроллеры домена. В этой статье описываются встроенные политики и инициативы, которые можно использовать для этой функции и функций Azure Monitor для управления ими.

Используйте приведенные ниже политики и инициативы, чтобы автоматически устанавливать агент и связывать его с правилом сбора данных при каждом создании виртуальной машины, масштабируемого набора или сервера с поддержкой Azure Arc.

Примечание.

В Azure Monitor есть интерфейс DCR для предварительной версии правила сбора данных, упрощающий создание назначений для политик и инициатив, использующих контроллеры домена. Сюда входят инициативы, которые устанавливают агент Azure Monitor. Вы можете использовать этот интерфейс для создания назначений для инициатив, описанных в этой статье. Дополнительные сведения см. в статье "Управление правилами сбора данных( контроллерами домена) и сопоставлениями в Azure Monitor .

Необходимые компоненты

Прежде чем продолжить, ознакомьтесь с предварительными условиями для установки агента.

Примечание.

В зависимости от рекомендаций по идентификации Майкрософт политики установки агента Azure Monitor на виртуальных машинах и масштабируемых наборах используют управляемое удостоверение, назначаемое пользователем. Этот вариант обеспечивает более широкие возможности масштабирования и устойчивости управляемых удостоверений для таких ресурсов. Для серверов с поддержкой Azure Arc политики в настоящее время поддерживают только управляемое удостоверение, назначаемое системой.

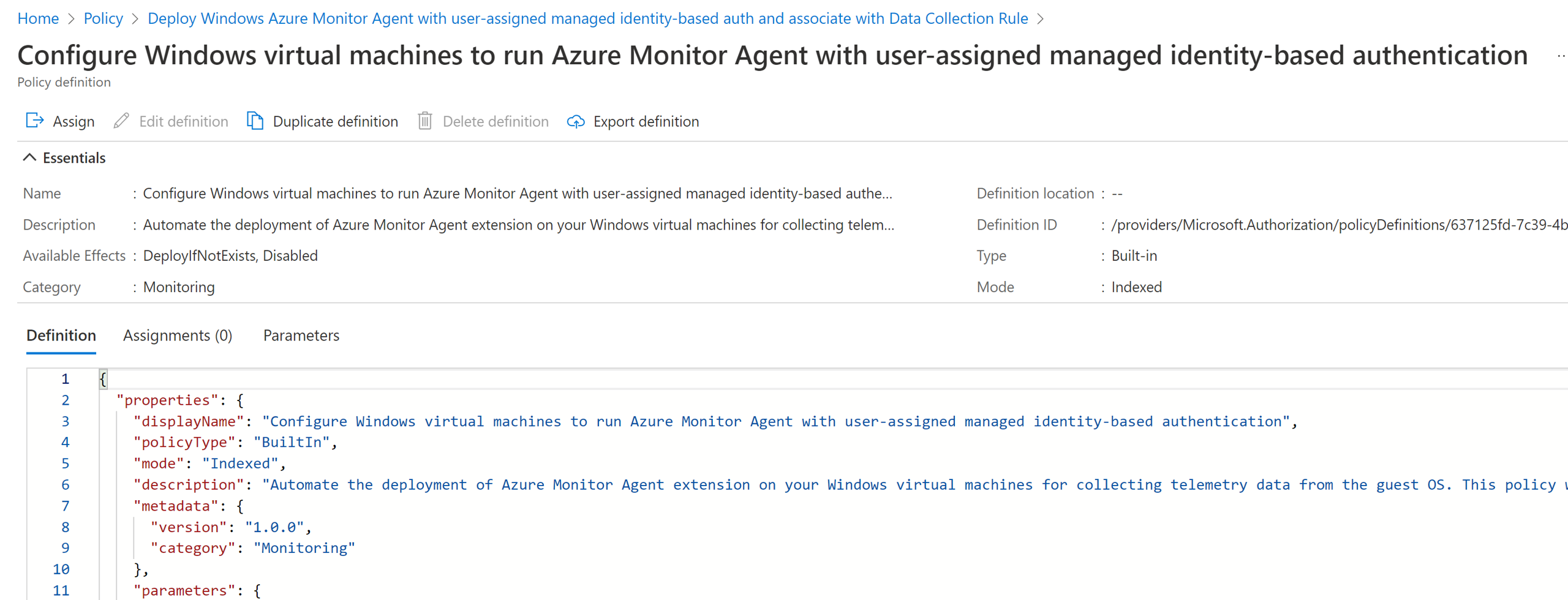

Встроенные политики

Можно использовать отдельные политики из приведенной выше инициативы, чтобы выполнить одно действие в большом масштабе. Например, если необходима только автоматическая установка агента, используйте вторую политику установки агента из инициативы, как показано ниже.

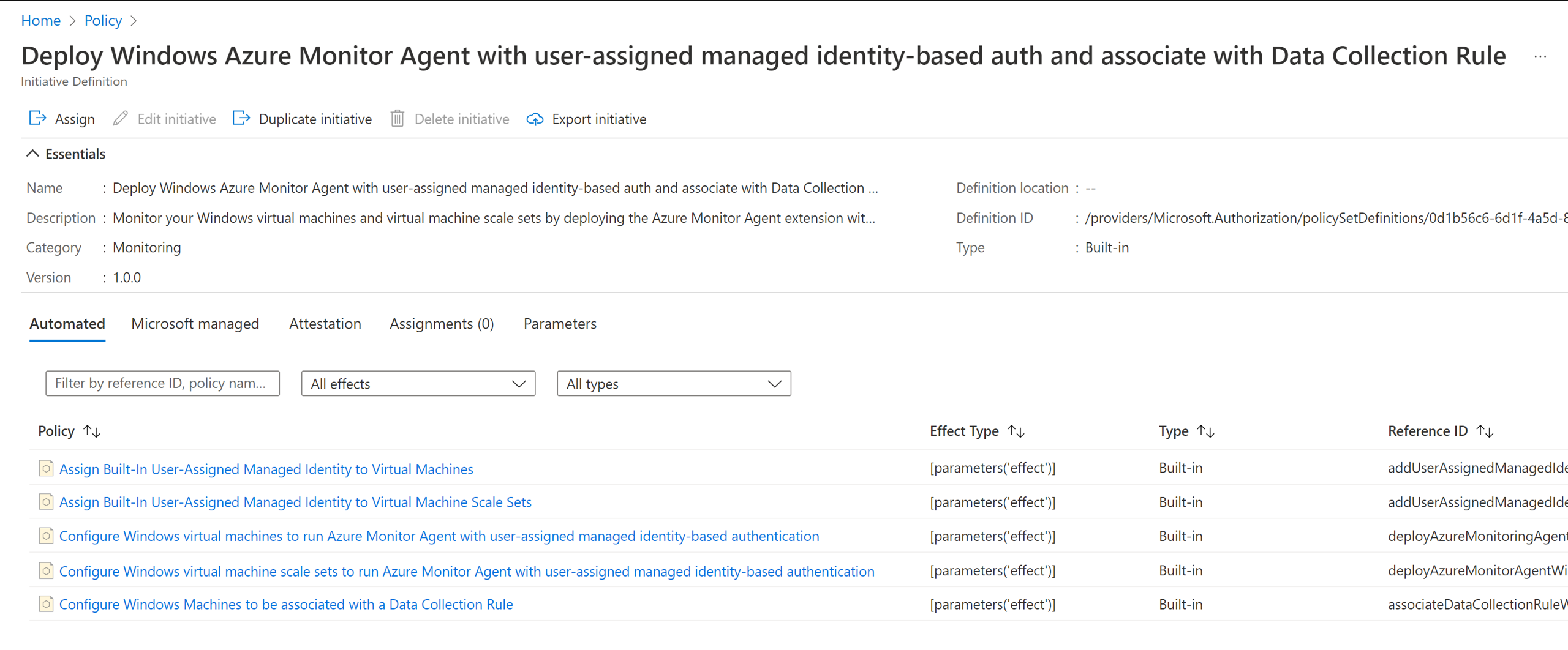

Встроенные инициативы политик

Существуют встроенные инициативы политики для виртуальных машин Windows и Linux, масштабируемые наборы, обеспечивающие горизонтальное подключение с помощью агентов Azure Monitor.

- Развертывание агента Azure Monitor для Windows с проверкой подлинности на основе управляемого удостоверения, назначаемого пользователем, и сопоставление с Правилом сбора данных

- Развертывание агента Azure Monitor для Linux с проверкой подлинности на основе управляемого удостоверения, назначаемого пользователем, и сопоставление с Правилом сбора данных

Примечание.

Определения политик включают только список версий Windows и Linux, поддерживаемых корпорацией Майкрософт. Чтобы добавить пользовательский образ, используйте Additional Virtual Machine Images параметр.

Эти инициативы, описанные выше, включают отдельные политики, которые:

(Необязательно) Создают и назначают встроенное управляемое удостоверение, назначаемое пользователем, для каждой подписки в каждом регионе. Подробнее.

Bring Your Own User-Assigned Identity: если заданоfalseзначение, он создает встроенное управляемое удостоверение, назначаемое пользователем, в предопределенной группе ресурсов и назначает его всем компьютерам, к которым применяется политика. Расположение группы ресурсов можно настроить в параметреBuilt-In-Identity-RG Location. Если задано значениеtrue, вместо этого можно использовать существующее удостоверение, назначаемое пользователем, которое автоматически назначается всем компьютерам, к которым применяется политика.

Установите расширение агента Azure Monitor на компьютере и настройте его для использования назначаемого пользователем удостоверения, как указано в следующих параметрах.

Bring Your Own User-Assigned Managed Identity: если задано значениеfalse, настраивает агент для использования встроенного управляемого удостоверения, назначаемого пользователем, которое было создано приведенной выше политикой. Если задано значениеtrue, он настраивает агент для использования существующего удостоверения, назначаемого пользователем.User-Assigned Managed Identity Name: если вы используете собственное удостоверение (выбрано значениеtrue), укажите имя удостоверения, назначенного компьютерам.User-Assigned Managed Identity Resource Group: если вы используете собственное удостоверение (выбрано значениеtrue), укажите группу ресурсов, в которой оно находится.Additional Virtual Machine Images: передайте дополнительные имена образов виртуальных машин (если они еще не включены), к которым нужно применить политику.Built-In-Identity-RG Location: если вы используете встроенное управляемое удостоверение, назначаемое пользователем, укажите расположение, в котором должно быть создано удостоверение и группа ресурсов. Этот параметр используется только в том случае, еслиBring Your Own User-Assigned Managed Identityдля параметра заданоfalseзначение .

Создают и развертывают связь компьютера с указанным правилом сбора данных.

Data Collection Rule Resource Id: идентификатор ресурса Azure Resource Manager для правила, которое необходимо с помощью политики связать с компьютерами, к которым она применяется.

Известные проблемы

- Поведение управляемого удостоверения по умолчанию. Подробнее.

- Возможное состояние гонки с использованием встроенной политики создания удостоверения, назначаемого пользователем. Подробнее.

- Назначение политики группам ресурсов. Если в качестве области назначения политики используется группа ресурсов, а не подписка, необходимо вручную предоставить разрешения этих ролей удостоверению, используемому назначением политики (отличается от используемого агентом), перед назначением или исправлением. В противном случае возникнут сбои при развертывании.

- Другие ограничения управляемых удостоверений.

Серверы

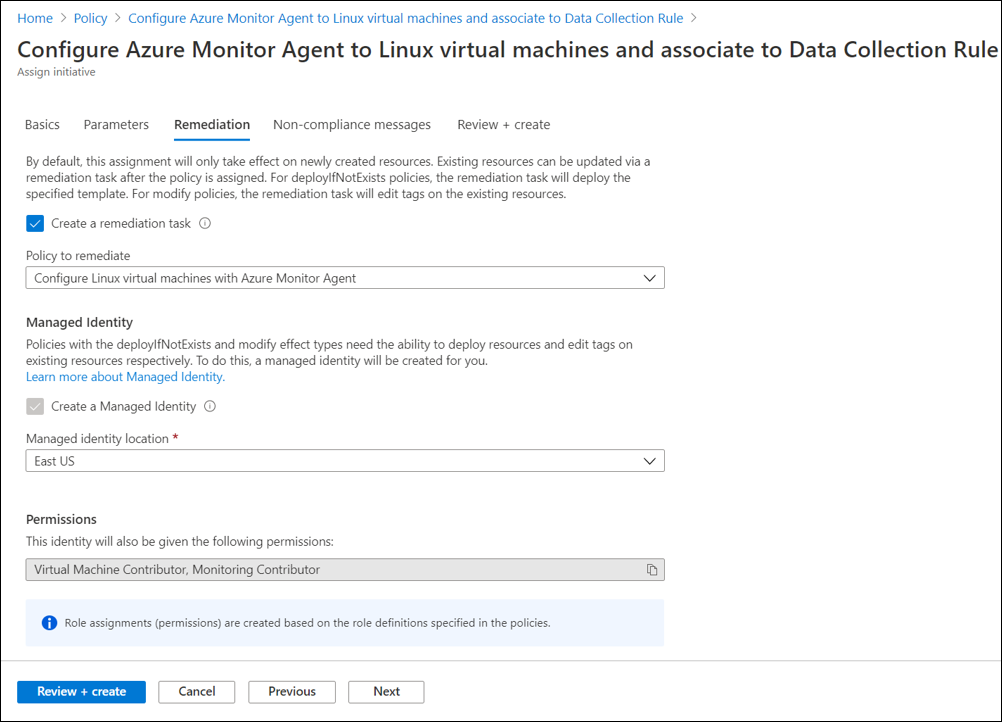

Инициативы или политики будут применяться к каждой новой виртуальной машине по мере ее создания. Задача исправления развертывает определения политики в инициативе в существующих ресурсах, чтобы настроить агент Azure Monitor для всех уже созданных ресурсов.

При создании назначения с помощью портала Azure можно сразу же создать задачу исправления. Подробности об исправлении см. в статье Исправление несоответствующих ресурсов с помощью Политики Azure.

Следующие шаги

Создайте правило сбора данных для сбора данных от агента и их отправки в Azure Monitor.