Подключение компьютеров без доступа к Интернету с помощью шлюза Log Analytics в Azure Monitor

В этой статье описывается, как настроить взаимодействие со службой автоматизации Azure и Azure Monitor с помощью шлюза Log Analytics, когда компьютеры, подключенные напрямую или отслеживаемые Operations Manager, не имеют доступа к Интернету.

Шлюз Log Analytics — это прокси-служба переадресации HTTP, поддерживающая HTTP-туннелирование с помощью команды HTTP CONNECT. Этот шлюз отправляет данные в службу автоматизации Azure и рабочую область Log Analytics в Azure Monitor от имени компьютеров, которые не могут напрямую подключаться к Интернету. Шлюз предназначен только для подключений, связанных с агентом журнала, и не поддерживает такие функции службы автоматизации Azure, как RUNBOOK или DSC.

Примечание.

Шлюз Log Analytic обновлен для работы с агентом Azure Monitor (AMA) и будет поддерживаться за пределами даты отмены устаревшего агента (MMA/OMS) 31 августа 2024 года.

Шлюз Log Analytics поддерживает:

- Создание отчетов в тех же рабочих областях Log Analytics, которые настроены в каждом агенте и настроены с помощью гибридных рабочих ролей Runbook службы автоматизации Azure.

- Компьютеры Windows, на которых агент Azure Monitor или устаревший Microsoft Monitoring Agent напрямую подключен к рабочей области Log Analytics в Azure Monitor. На исходном сервере и сервере шлюза должен работать один и тот же агент. Нельзя передавать события с сервера, на котором работает агент Azure Monitor, через сервер, на котором запущен шлюз, с агентом Log Analytics.

- Компьютеры Linux, на которых агент Azure Monitor или устаревший агент Log Analytics для Linux напрямую подключен к рабочей области Log Analytics в Azure Monitor.

- System Center Operations Manager 2012 с пакетом обновления 1 (SP1) и накопительным пакетом обновления 7 (UR7), Operations Manager 2012 R2 с накопительным пакетом обновления 3 (UR3) или группа управления в Operations Manager 2016 или более поздней версии, интегрируемая с Log Analytics.

Некоторые политики безопасности ИТ не разрешают интернет-подключение для компьютеров сети. Эти неподключенные компьютеры могут быть, например, POS-терминалами или серверами, поддерживающими ИТ-службы. Чтобы подключить эти устройства к службе автоматизации Azure или рабочей области Log Analytics для управления и мониторинга, настройте их для взаимодействия непосредственно со шлюзом Log Analytics. Шлюз Log Analytics может получить сведения о конфигурации и пересылать данные от их имени. Если на этих компьютерах настроен агент Log Analytics для непосредственного подключения к рабочей области Log Analytics, они будут взаимодействовать со шлюзом Log Analytics.

Шлюз Log Analytics передает данные из агентов непосредственно в службу. Никакие данные не анализируются при передаче, и шлюз не кэширует данные при потере связи со службой. Когда шлюз не может взаимодействовать со службой, он продолжает работать и добавлять в очередь собранные данные на диске отслеживаемого компьютера. При восстановлении соединения агент отправляет собранные кэшированные данные в Azure Monitor.

Если группа управления Operations Manager интегрирована с Log Analytics, на серверах управления можно настроить подключение к шлюзу Log Analytics для получения сведений о конфигурации и передачи собранных данных в зависимости от выбранного решения. Агенты Operations Manager отправляют некоторые данные на сервер управления. Например, агенты могут отправлять в Operations Manager оповещения, данные оценки конфигурации, данные о пространстве экземпляров и данные о емкости. Другие данные большого объема, такие как журналы служб IIS, сведения о производительности и события безопасности, отправляются непосредственно в шлюз Log Analytics.

Если один или несколько серверов шлюза Operations Manager развертываются для мониторинга ненадежных систем в сети периметра или в изолированной сети, эти серверы не могут взаимодействовать с шлюзом Log Analytics. Серверы шлюза Operations Manager могут сообщать данные только серверу управления. Если в группе управления Operations Manager настроено взаимодействие со шлюзом Log Analytics, сведения о конфигурации прокси-сервера автоматически отправляются на каждый компьютер под управлением агента, на котором настроен сбор данных журналов для Azure Monitor, даже если соответствующий параметр не указан.

Чтобы обеспечить высокую доступность для компьютеров, подключенных напрямую, или групп Operations Management, взаимодействующих с рабочей областью Log Analytics через шлюз, можно с помощью балансировки сетевой нагрузки перенаправлять и распределять трафик между несколькими серверами шлюза. Таким образом, если один сервер шлюза выходит из строя, трафик перенаправляется на другие доступные узлы.

На компьютере, где работает шлюз Log Analytics, агент должен определять конечные точки службы, с которыми шлюзу необходимо взаимодействовать. Агенту также необходимо направить шлюз для передачи отчетов в те же рабочие области, в которых настроены агенты или группа управления Operations Manager за шлюзом. Эта конфигурация позволяет шлюзу и агенту взаимодействовать с назначенной им рабочей областью.

Шлюз может поддерживать несколько (до десяти) рабочих областей с помощью агента Azure Monitor и правил сбора данных. С устаревшим агентом Microsoft Monitoring Agent вы можете использовать не более четырех рабочих областей, так как это предельное число рабочих областей, поддерживаемых старым агентом для Windows.

Каждый агент должен иметь сетевое подключение к шлюзу. Так он сможет автоматически передавать данные в шлюз и получать их из него. Не устанавливайте шлюз на контроллере домена. Компьютеры Linux, расположенные за сервером шлюза, не могут использовать метод установки скрипта программы-оболочки, чтобы установить агент log Analytics для Linux. Агент необходимо вручную скачать, скопировать на компьютер и установить вручную, так как шлюз поддерживает взаимодействие только со службами Azure, упомянутыми ваше.

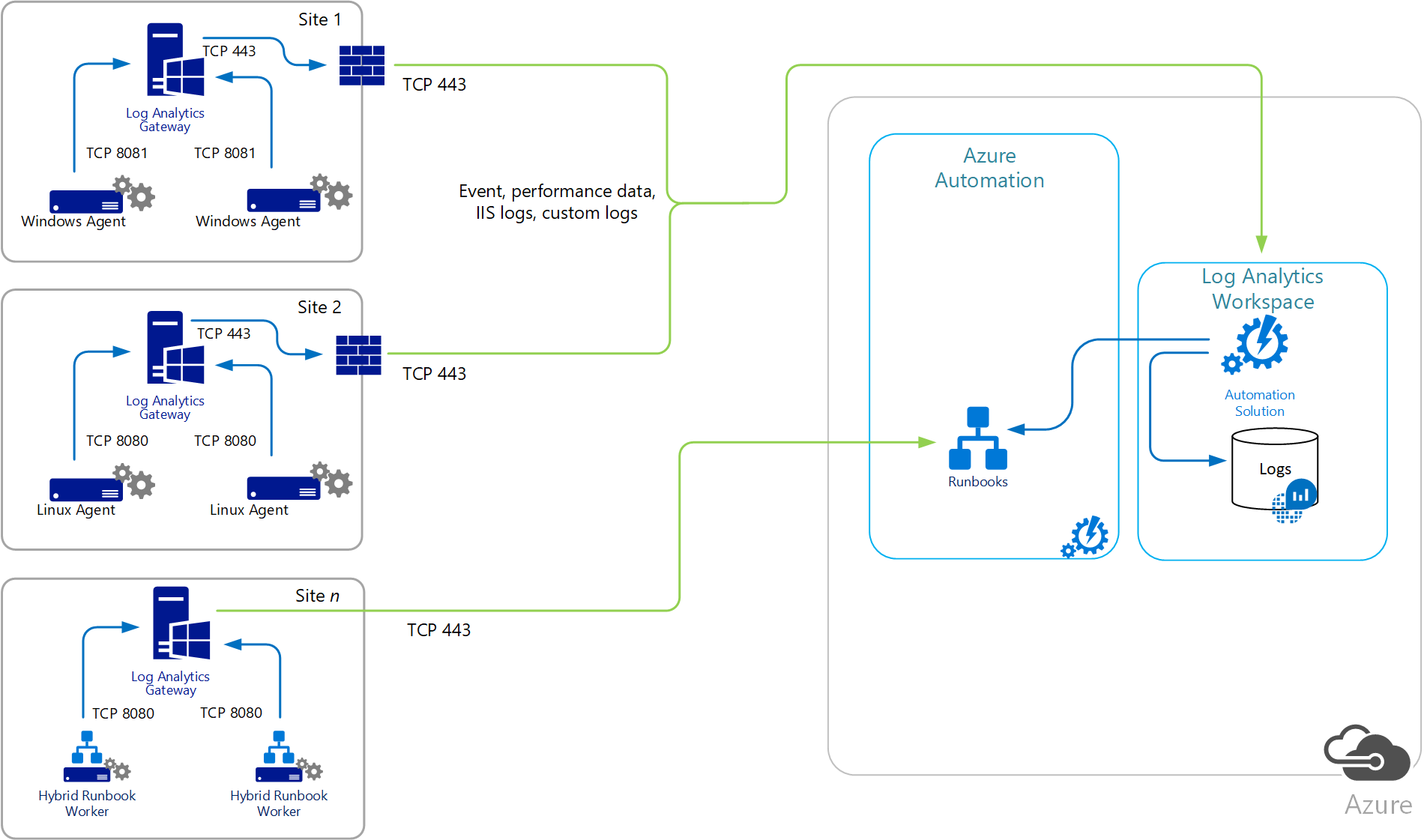

На следующей схеме представлен поток данных от прямых агентов в службу автоматизации Azure и Log Analytics через шлюз. Конфигурация прокси-сервера агента должна соответствовать порту, с которым настроен шлюз Log Analytics.

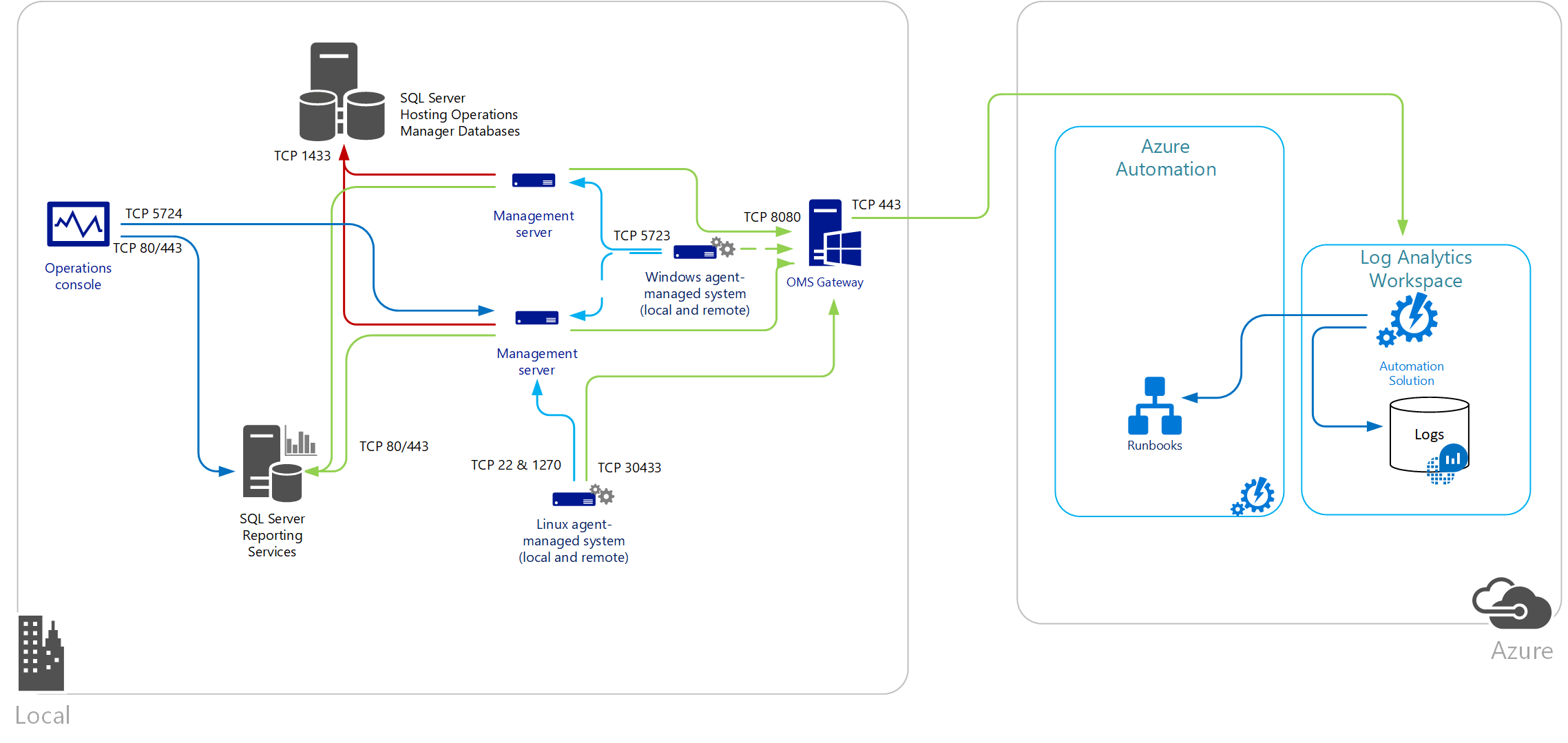

На следующей схеме представлена передача данных из группы управления Operations Manager в Log Analytics.

Настройка системы

Компьютеры, назначенные для запуска шлюза Log Analytics, должны иметь следующую конфигурацию:

- Windows 10, Windows 8.1 или Windows 7;

- Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008;

- Microsoft .NET Framework 4.5

- как минимум 4-ядерный процессор и 8 ГБ памяти;

- Установленный агент Azure Monitor с настроенными правилами сбора данных или агент Log Analytics для Windows, в котором настроена передача данных в ту же рабочую область, как и для агентов, которые передают данные через шлюз.

Доступность языка

Шлюз Log Analytics доступен на следующих языках:

- Китайский (упрощенное письмо)

- Китайский (традиционное письмо)

- чешский

- Голландский

- Английский

- французский

- немецкий

- Венгерский

- Итальянский

- Японский

- Корейский

- Польский

- португальский (Бразилия)

- Португальский (Португалия)

- русский

- испанский (международный).

Поддерживаемые протоколы шифрования

Шлюз Log Analytics поддерживает только tls 1.0, 1.1, 1.2 и 1.3. Он не поддерживает протокол SSL. Чтобы обеспечить безопасность передаваемых данных в Log Analytics, настройте шлюз для использования по крайней мере TLS 1.3. Хотя они в настоящее время позволяют обеспечить обратную совместимость, избегайте использования старых версий, так как они уязвимы.

Дополнительные сведения см. в статье "Безопасное отправка данных с помощью TLS".

Примечание.

Шлюз является прокси-сервером переадресации, который не хранит никакие данные. Когда агент устанавливает подключение к Azure Monitor, он выполняет один и тот же поток шифрования, с шлюзом или без него. Данные шифруются между клиентом и конечной точкой. Так как шлюз — это просто туннель, он не может проверить, что именно отправляется.

Поддерживаемое число подключений агента

В следующей таблице показано приблизительное количество агентов, которые могут взаимодействовать с сервером шлюза. Это значение получено с расчетом, что каждый агент отправляет примерно 200 КБ данных каждые 6 секунд. Для каждого протестированного агента объем данных составляет около 2,7 ГБ в день.

| Шлюз | Поддерживаемые агенты (приблизительно) |

|---|---|

| ЦП: процессор Intel Xeon E5-2660 версии 3 с частотой 2,6 ГГц, 2 ядра Память: 4 ГБ Пропускная способность сети: 1 Гбит/с |

600 |

| ЦП: процессор Intel Xeon E5-2660 версии 3 с частотой 2,6 ГГц, 4 ядра Объем памяти: 8 ГБ Пропускная способность сети: 1 Гбит/с |

1000 |

Скачивание шлюза Log Analytics

Получите последнюю версию файла установки шлюза Log Analytics из Центра загрузки Майкрософт (ссылка для скачивания).

Установка шлюза Log Analytics с помощью мастера установки

Чтобы установить шлюз с помощью мастера установки, выполните следующие действия.

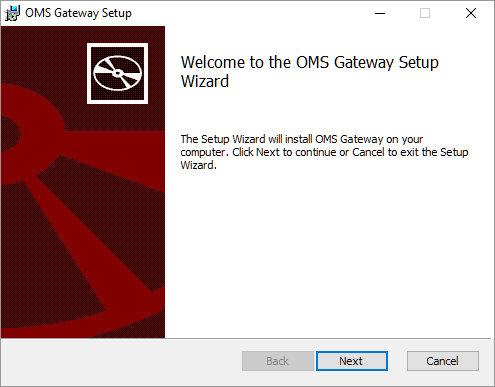

В папке назначения дважды щелкните файл Log Analytics Gateway.msi.

На странице Добро пожаловать выберите Далее.

На странице лицензионного соглашения установите флажок Я принимаю условия лицензионного соглашения, а затем нажмите кнопку Далее.

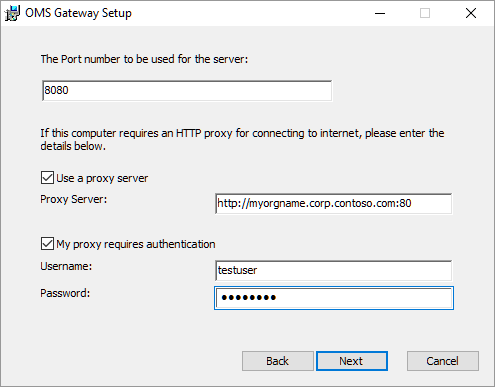

На странице со сведениями об адресе порта и прокси-сервера:

a. Введите номер TCP-порта, который должен использоваться для шлюза. Программа установки использует этот номер порта для настройки правила входящего трафика в брандмауэре Windows. Значение по умолчанию — 8080. Допустимый диапазон номеров порта: 1–65535. При вводе значения, которое не входит в этот диапазон, появится сообщение об ошибке.

b. Если серверу, где установлен шлюз, необходимо взаимодействовать через прокси-сервер, введите адрес прокси-сервера, к которому должен подключаться шлюз. Например, введите

http://myorgname.corp.contoso.com:80. Если оставить это поле пустым, шлюз будет пытаться подключиться к Интернету напрямую. Если ваш прокси-сервер требует проверки подлинности, введите имя пользователя и пароль.c. Выберите Далее.

Если Центр обновления Майкрософт отключен, появится страница Центра обновления Майкрософт, где его можно включить. Сделайте выбор и нажмите кнопку Далее. В противном случае перейдите к следующему шагу.

На странице целевой папки оставьте папку по умолчанию (C:\ProgramFiles\OMS Gateway) или укажите расположение, куда вы хотите установить шлюз. Затем выберите Далее.

На странице Готово к установке выберите Установить. Если контроль учетных записей запрашивает разрешение на установку, нажмите Да.

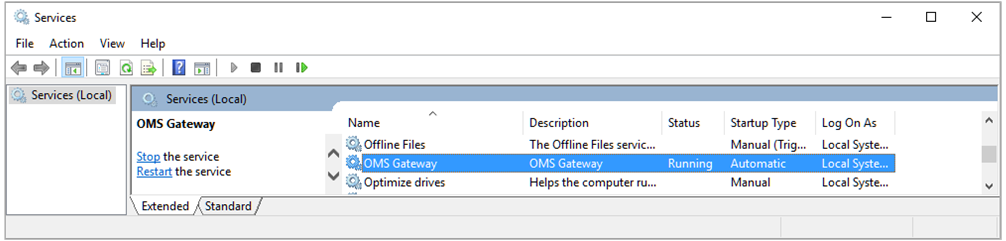

После завершения установки нажмите кнопку Готово. Чтобы проверить, что служба работает, откройте оснастку services.msc и убедитесь, что в списке служб появился OMS Gateway (Шлюз OMS), и его состояние — Работает.

Установка шлюза Log Analytics с помощью командной строки

Скачанный файл для шлюза — это пакет установщика Windows, который поддерживает автоматическую установку из командной строки или другой метод автоматической установки. Если вы не знакомы со стандартными параметрами командной строки для установщика Windows, см. раздел Параметры командной строки.

В следующей таблице показаны параметры, поддерживаемые программой установки.

| Параметры | Примечания. |

|---|---|

| PORTNUMBER | Номер TCP-порта для прослушивания шлюза |

| PROXY | IP-адрес прокси-сервера |

| INSTALLDIR | Полный путь к каталогу установки программных файлов шлюза |

| USERNAME | Идентификатор пользователя для проверки подлинности с помощью прокси-сервера |

| ПАРОЛЬ | Пароль идентификатора пользователя для проверки подлинности с помощью прокси-сервера |

| LicenseAccepted | Укажите значение 1, чтобы подтвердить принятие лицензионного соглашения |

| HASAUTH | Укажите значение 1, если указаны параметры USERNAME/PASSWORD |

| HASPROXY | Укажите значение 1, если указан IP-адрес для параметра PROXY |

Чтобы автоматически установить шлюз и настроить его с определенным адресом прокси-сервера, введите следующую команду:

Msiexec.exe /I "oms gateway.msi" /qn PORTNUMBER=8080 PROXY="10.80.2.200" HASPROXY=1 LicenseAccepted=1

При использовании параметра командной строки /qn установка происходит скрыто, а параметр/qb показывает установку во время автоматической установки.

Если необходимо предоставить учетные данные для проверки подлинности с помощью прокси-сервера, введите следующее:

Msiexec.exe /I "oms gateway.msi" /qn PORTNUMBER=8080 PROXY="10.80.2.200" HASPROXY=1 HASAUTH=1 USERNAME="<username>" PASSWORD="<password>" LicenseAccepted=1

После установки можно подтвердить, что параметры приняты (за исключением имени пользователя и пароля), с помощью следующих командлетов PowerShell:

- Get-OMSGatewayConfig— возвращает TCP-порт, настроенный для прослушивания шлюза.

- Get-OMSGatewayRelayProxy — возвращает IP-адрес прокси-сервера, с которым настроено взаимодействие.

Настройка балансировки сетевой нагрузки

Вы можете настроить шлюз для обеспечения высокой доступности с применением балансировки сетевой нагрузки, используя либо балансировку сетевой нагрузки Майкрософт, либо Azure Load Balancer, либо аппаратные подсистемы балансировки нагрузки. Подсистема балансировки нагрузки управляет трафиком, распределяя по подключенным узлам запросы на подключение, полученные от агентов Log Analytics или серверов управления Operations Manager. Если один сервер шлюза выходит из строя, трафик перенаправляется на другие узлы.

Балансировка нагрузки сети Майкрософт

Сведения о проектировании и развертывании кластера балансировки сетевой нагрузки Windows Server 2016 см. в статье о балансировке сетевой нагрузки. Ниже описана процедура настройки кластера балансировки сетевой нагрузки Майкрософт.

Войдите на сервер Windows, который входит в кластер балансировки сетевой нагрузки, с использованием учетной записи администратора.

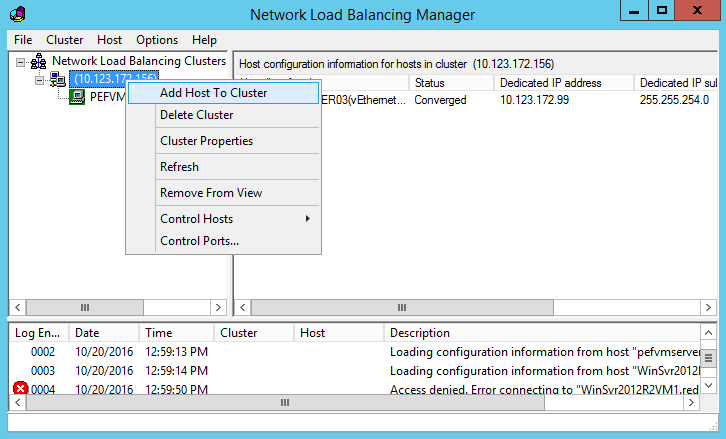

Откройте диспетчер балансировки сетевой нагрузки в диспетчере сервера, щелкните Инструменты, а затем — Диспетчер балансировки сетевой нагрузки.

Чтобы подключить сервер шлюза Log Analytics с установленным компонентом Microsoft Monitoring Agent, щелкните IP-адрес кластера правой кнопкой мыши и выберите Добавить узел в кластер.

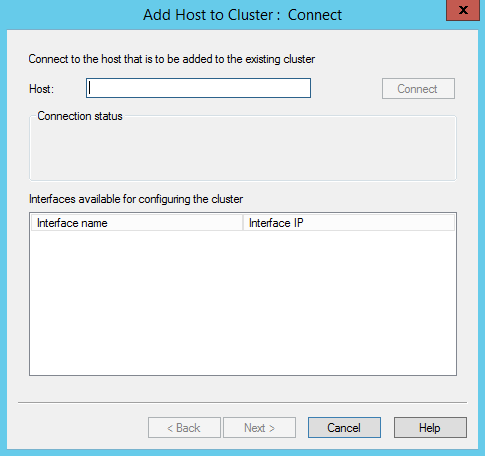

Введите IP-адрес сервера шлюза, который нужно подключить.

Azure Load Balancer

Сведения о проектировании и развертывании Azure Load Balancer см. в разделе Что такое Azure Load Balancer?. Чтобы развернуть базовую подсистему балансировки нагрузки, выполните действия, описанные в этом кратком руководстве, за исключением шагов, описанных в разделе Создание тыловых серверов.

Примечание.

Для настройки Azure Load Balancer с использованием SKU категории "Базовый" необходимо, чтобы виртуальные машины Azure входили в группу доступности. Дополнительные сведения о группах доступности см. в разделе Управление доступностью виртуальных машин Windows в Azure. Сведения о добавлении существующих виртуальных машин в группу доступности см. в разделе Настройка группы доступности VM Azure Resource Manager.

После создания подсистемы балансировки нагрузки необходимо создать серверный пул, который распределяет трафик на один или несколько серверов шлюзов. Выполните действия, описанные в разделе Создание ресурсов для подсистемы балансировки нагрузки краткого руководства.

Примечание.

При настройке пробы работоспособности необходимо настроить использование TCP-порта сервера шлюза. Проба работоспособности динамически добавляет или удаляет серверы шлюза из ротации подсистемы балансировки нагрузки на основе их ответа на проверки работоспособности.

Настройка связи через шлюз Log Analytics для агента Azure Monitor

Чтобы агент Azure Monitor, установленный на сервере шлюза, использовал шлюз для отправки данных для Windows или Linux, выполните следующее.

- Следуйте инструкциям по настройке параметров прокси-сервера на агенте и укажите IP-адрес и номер порта, соответствующие серверу шлюза. Если в вашей системе развернуто несколько серверов шлюза с подсистемой балансировки нагрузки, в конфигурации прокси-сервера для агента Log Analytics следует указать виртуальный IP-адрес подсистемы балансировки нагрузки.

- Добавьте URL-адрес конечной точки конфигурации для получения правил сбора данных в список разрешений для шлюза

Add-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.com

Add-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.com

(Если в агенте используется приватный канал, добавьте также конечные точки DCE.) - Добавьте URL-адрес конечной точки приема данных в список разрешений для шлюза

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.com - Перезапустите службу шлюза OMS, чтобы изменения вступили в силу.

Stop-Service -Name <gateway-name>

Start-Service -Name <gateway-name>

Настройка агента Log Analytics и группы управления Operations Manager

В этом разделе будет показано, как настроить взаимодействие со службой автоматизации Azure или Log Analytics на подключенных напрямую устаревших агентах Log Analytics, в группах управления Operations Manager или в гибридных рабочих ролях runbook службы автоматизации Azure.

Настройка изолированного агента Log Analytics

При настройке агента Log Analytics замените параметры прокси-сервера IP-адресом и номером порта сервера шлюза Log Analytics. Если в вашей системе за подсистемой балансировки нагрузки развернуто несколько серверов шлюза, конфигурация прокси-сервера для агента Log Analytics должна указывать виртуальный IP-адрес подсистемы балансировки нагрузки.

Примечание.

Сведения об установке агента Log Analytics на шлюз и компьютеры Windows, которые напрямую подключаются к Log Analytics, см. в разделе Подключение компьютеров Windows к службе Log Analytics в Azure. Сведения о подключении компьютеров Linux см.в разделе Подключение компьютеров Linux к Azure Monitor.

После установки агента на сервере шлюза настройте его для передачи данных в рабочую область или в агенты рабочей области, взаимодействующие со шлюзом. Если на шлюзе не установлен агент Windows Log Analytics, в журнал событий шлюза OMS записывается событие 300, указывающее, что необходимо установить агент. Если агент установлен, но не настроен для отправки данных в ту же рабочую область, что и агенты, которые взаимодействуют через него, в журнал событий записывается событие 105, указывающее, что агент в шлюзе необходимо настроить для отправки данных в ту же рабочую область, что и агенты, взаимодействующие со шлюзом.

После завершения настройки перезапустите службу шлюза OMS, чтобы применить изменения. В противном случае шлюз будет отклонять агенты, пытающиеся взаимодействовать с Log Analytics, и отправлять в журнал событий шлюза OMS событие 105. Это также будет происходить при добавлении или удалении рабочей области в конфигурации агента на сервере шлюза.

Сведения о гибридной рабочей роли Runbook службы автоматизации см. в разделе Автоматизация ресурсов в центре обработки данных или облаке с помощью гибридной рабочей роли Runbook.

Настройка Operations Manager, чтобы все агенты использовали один и тот же прокси-сервер

Конфигурация прокси-сервера Operations Manager применяется ко всем агентам, передающим данные в Operations Manager, автоматически, даже если соответствующий параметр не указан.

Чтобы использовать шлюз OMS для поддержки Operations Manager, требуется следующее.

- Microsoft Monitoring Agent (версии 8.0.10900.0 или более поздней), установленный на сервере шлюза OMS и настроенный с теми же рабочими областями Log Analytics, в которые ваша группа управления должна отправлять данные.

- Подключение к Интернету. Или же шлюз OMS должен быть подключен к прокси-серверу, подключенному к Интернету.

Примечание.

Если не указать значение для шлюза, всем агентам отправляются пустые значения.

При первой регистрации группы управления Operations Manager в рабочей области Log Analytics вы не увидите в консоли управления параметр для указания конфигурации прокси-сервера для группы управления. Этот параметр доступен только в том случае, если группа управления зарегистрирована в службе.

Для настройки интеграции обновите конфигурацию прокси-сервера системы с помощью Netsh в системе, где запущена консоль управления, и во всех серверах управления в группе управления. Выполните следующие действия:

Откройте командную строку с повышенными привилегиями следующим образом.

a. Нажмите кнопку Пуск и введите cmd.

b. Щелкните правой кнопкой мыши командную строку и выберите пункт Запуск от имени администратора.

Введите следующую команду:

netsh winhttp set proxy <proxy>:<port>

После завершения интеграции с Log Analytics удалите изменения, выполнив команду netsh winhttp reset proxy. Затем в консоли управления используйте параметр Настроить прокси-сервер, чтобы указать сервер шлюза OMS.

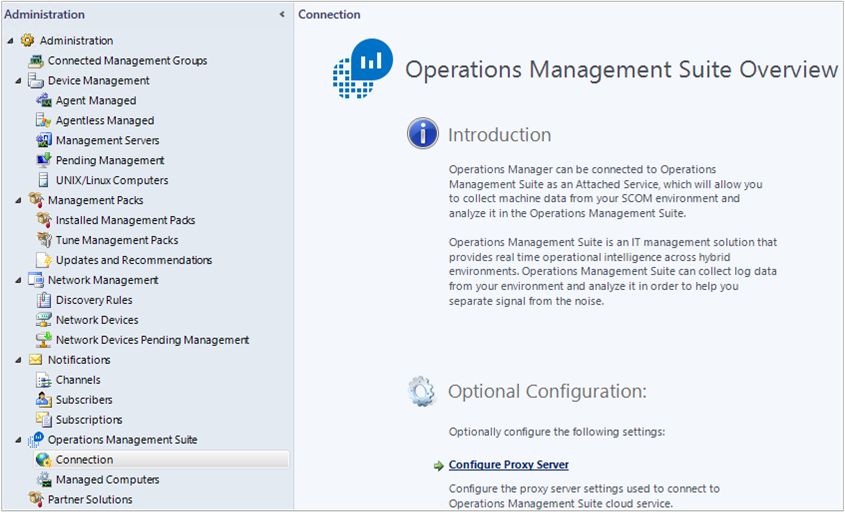

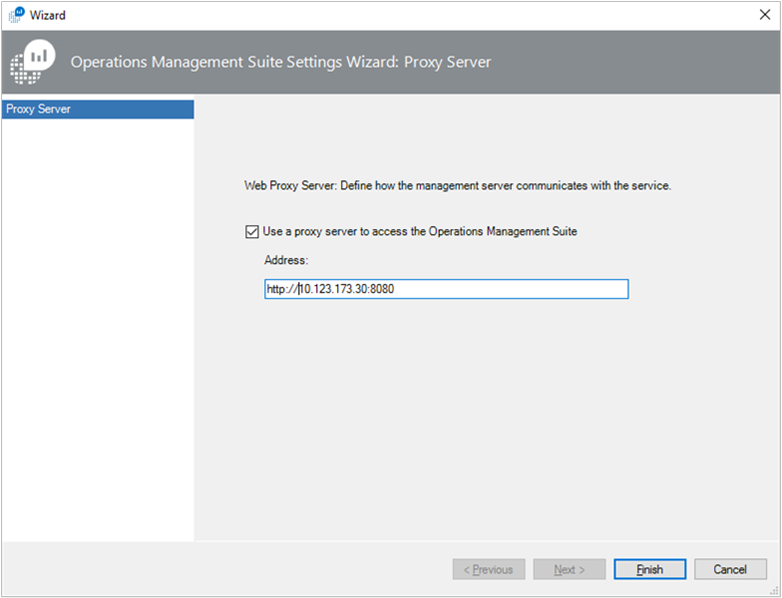

Откройте консоль Operations Manager и в разделе Operations Management Suite нажмите Подключение, а затем Настроить прокси-сервер.

Выберите Использовать прокси-сервер для доступа к Operations Management Suite и введите IP-адрес сервера шлюза Log Analytics или виртуальный IP-адрес подсистемы балансировки нагрузки. Не забудьте начать с префикса

http://.Выберите Готово. Группа управления Operations Manager настроена для обмена данными со службой Log Analytics через сервер шлюза.

Настройка Operations Manager, чтобы прокси-сервер использовали определенные агенты

В больших или сложных средах может потребоваться, чтобы только некоторые серверы (или группы) использовали сервер шлюза Log Analytics. Для этих серверов невозможно обновить агент Operations Manager напрямую, так как это значение переопределяется глобальным значением для группы управления. Вместо этого следует переопределить правило, используемое для отправки этих значений.

Примечание.

Используйте эту методику настройки, если вы хотите разрешить несколько серверов шлюза Log Analytics в вашей среде. Например, можно указать определенные серверы шлюза Log Analytics в зависимости от региона.

Чтобы настроить определенные серверы или группы для использования сервера шлюза Log Analytics, выполните следующие действия.

Откройте консоль Operations Manager и выберите рабочую область Создание.

В рабочей области "Создание" выберите Правила.

В панели инструментов Operations Manager нажмите кнопку Область. Если эта кнопка недоступна, убедитесь, что в панели мониторинга выбран именно объект, а не папка. Появится диалоговое окно Ориентация объектов пакета управления со списком общих целевых классов, групп или объектов.

В поле Look for (Искать) введите Health Service (Служба работоспособности) и выберите ее в списке. Нажмите ОК.

Найдите правило настройки прокси-сервера помощника.

В панели инструментов Operations Manager нажмите Overrides (Переопределения), наведите указатель на пункт Override the Rule\For a specific object of class: Health Service (Переопределить правило\Для конкретного объекта класса: служба работоспособности) и выберите объект в списке. Вы также можете создать специальную группу, содержащую объект службы работоспособности серверов, к которому требуется применить это переопределение. Затем примените переопределение к этой специальной группе.

В диалогом окне свойств переопределения в столбце Override установите флажок возле параметра WebProxyAddress. В поле Значение переопределения введите URL-адрес сервера шлюза log Analytics. Не забудьте начать с префикса

http://.Примечание.

Вам не нужно включать правило. Оно уже управляется автоматически с помощью переопределения в пакете управления переопределением безопасной ссылки Microsoft System Center Advisor, предназначенном для группы серверов мониторинга Microsoft System Center Advisor.

Выберите пакет управления в списке Выберите целевой пакет управления или создайте незапечатанный пакет управления, нажав кнопку Создать.

По завершении нажмите кнопку ОК.

Настройка поддержки гибридных рабочих ролей Runbook службы автоматизации

Если в вашей среде есть гибридные рабочие роли Runbook службы автоматизации, выполните следующие действия, чтобы настроить шлюз для поддержки рабочих ролей.

Сведения о том, как найти URL-адрес для каждого региона, см. в разделе Настройка сети в документации службы автоматизации.

Если компьютер регистрируется в качестве гибридной рабочей роли Runbook автоматически, например, если для одной или нескольких VM включено решение "Управление обновлениями", выполните следующие действия.

- Добавьте URL-адреса службы Job Runtime Data в список разрешенных узлов в шлюзе Log Analytics. Например:

Add-OMSGatewayAllowedHost we-jobruntimedata-prod-su1.azure-automation.net - Перезапустите службу шлюза Log Analytics, используя командлет PowerShell

Restart-Service OMSGatewayService.

Если компьютер присоединен к службе автоматизации Azure с помощью командлета регистрации гибридной рабочей роли Runbook, выполните следующие действия.

- Добавьте URL-адрес для внесения службы агента в список разрешенных узлов в шлюзе Log Analytics. Например:

Add-OMSGatewayAllowedHost ncus-agentservice-prod-1.azure-automation.net - Добавьте URL-адреса службы Job Runtime Data в список разрешенных узлов в шлюзе Log Analytics. Например:

Add-OMSGatewayAllowedHost we-jobruntimedata-prod-su1.azure-automation.net - Перезапустите службу шлюза Log Analytics.

Restart-Service OMSGatewayService

Полезные командлеты PowerShell

Вы можете использовать командлеты для выполнения задач по обновлению параметров конфигурации шлюза Log Analytics. Прежде чем использовать командлеты, выполните следующие действия.

- Установите шлюз Log Analytics (с помощью установщика Microsoft Windows).

- Откройте окно консоли PowerShell.

- Импортируйте модуль, введя команду

Import-Module OMSGateway. - Если при выполнении предыдущего шага не произошла ошибка, значит импорт модуля выполнен успешно и вы можете использовать командлеты. Введите

Get-Module OMSGateway - После внесения изменений с помощью командлетов перезапустите службу шлюза OMS.

Ошибка в шаге 3 означает, что модуль не импортирован. Эта ошибка могла возникнуть потому, что PowerShell не удалось найди модуль. Модуль можно найти по пути установки шлюза OMS: C:\Program Files\Microsoft OMS Gateway\PowerShell\OmsGateway.

| Командлет | Параметры | Description | Пример |

|---|---|---|---|

Get-OMSGatewayConfig |

Ключ | Получает конфигурацию службы | Get-OMSGatewayConfig |

Set-OMSGatewayConfig |

Ключ (обязательный) Значение |

Изменяет конфигурацию службы | Set-OMSGatewayConfig -Name ListenPort -Value 8080 |

Get-OMSGatewayRelayProxy |

Получает адрес (и учетные данные) прокси-сервера ретрансляции (вышестоящего) | Get-OMSGatewayRelayProxy |

|

Set-OMSGatewayRelayProxy |

Адрес Username Пароль (защищенная строка) |

Задает адрес (и учетные данные) прокси-сервера ретрансляции (вышестоящего) | 1. Задайте прокси-сервер ретрансляции и учетные данные:Set-OMSGatewayRelayProxy-Address http://www.myproxy.com:8080-Username user1 -Password 123 2. Задайте прокси-сервер ретрансляции, для которого не требуется проверка подлинности: Set-OMSGatewayRelayProxy-Address http://www.myproxy.com:8080 3. Очистите параметры прокси-сервера ретрансляции: Set-OMSGatewayRelayProxy -Address "" |

Get-OMSGatewayAllowedHost |

Получает разрешенный в настоящее время узел (только локально настроенный разрешенный узел; разрешенные узлы, скачанные автоматически, сюда не относятся) | Get-OMSGatewayAllowedHost |

|

Add-OMSGatewayAllowedHost |

Узел (обязательно) | Добавляет узел в список разрешенных | Add-OMSGatewayAllowedHost -Host www.test.com |

Remove-OMSGatewayAllowedHost |

Узел (обязательно) | Удаляет узел из списка разрешенных | Remove-OMSGatewayAllowedHost-Host www.test.com |

Add-OMSGatewayAllowedClientCertificate |

Субъект (обязательно) | Добавляет субъект сертификата клиента в список разрешенных | Add-OMSGatewayAllowedClientCertificate -Subject mycert |

Remove-OMSGatewayAllowedClientCertificate |

Субъект (обязательно) | Удаляет субъект сертификата клиента из списка разрешенных | Remove-OMSGatewayAllowed ClientCertificate -Subject mycert |

Get-OMSGatewayAllowedClientCertificate |

Получает разрешенные в настоящее время субъекты сертификата клиента (только локально настроенные разрешенные субъекты; разрешенные субъекты, скачанные автоматически, сюда не относятся) | Get-OMSGatewayAllowedClientCertificate |

Устранение неполадок

Для сбора событий, регистрируемых шлюзом, у вас должен быть установлен агент Log Analytics.

Идентификаторы и описания событий шлюза Log Analytics

В следующей таблице приведены идентификаторы и описания для событий журнала шлюза Log Analytics.

| ИД | Description |

|---|---|

| 400 | Любая ошибка приложения без конкретного идентификатора. |

| 401 | Неправильная конфигурация. Например, для параметра listenPort задано значение text вместо integer. |

| 402 | Исключение при анализе сообщений подтверждения TLS. |

| 403 | Сетевая ошибка. Например, не удается подключиться к целевому серверу. |

| 100 | Общие сведения. |

| 101 | Служба запущена. |

| 102 | Служба остановлена. |

| 103 | Получена команда HTTP CONNECT от клиента. |

| 104 | Команда HTTP CONNECT не получена. |

| 105 | Целевой сервер не включен в список разрешенных или целевой порт не является безопасным (443). Убедитесь, что агент MMA на сервере шлюза OMS и агенты, взаимодействующие со шлюзом OMS, подключены к одной рабочей области Log Analytics. |

| 105 | Ошибка TCP-подключения — недопустимый сертификат клиента: CN=Gateway. Убедитесь, что вы используете шлюз OMS версии 1.0.395.0 или более поздней. Также убедитесь, что агент MMA на сервере шлюза OMS и агенты, взаимодействующие со шлюзом OMS, подключены к одной рабочей области Log Analytics. |

| 106 | Неподдерживаемая версия протокола TLS/SSL. Шлюз Log Analytics поддерживает только протоколы TLS 1.0, 1.1 и 1.2. Он не поддерживает протокол SSL. |

| 107 | Сеанс TLS проверен. |

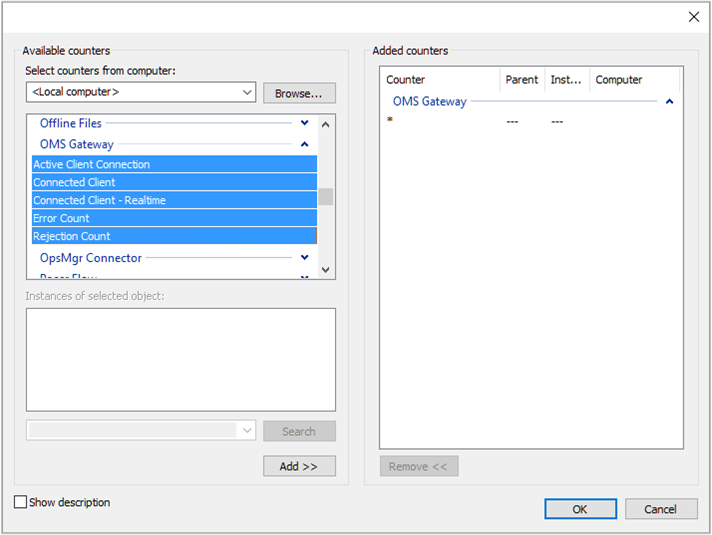

Счетчики производительности, данные для которых необходимо собрать

В следующей таблице приведены счетчики производительности, доступные для шлюза Log Analytics. Счетчики можно добавлять с помощью Монитора производительности.

| Имя | Description |

|---|---|

| Шлюз Log Analytics — Active Client Connection (Активные клиентские подключения) | Количество активных сетевых подключений клиента (TCP) |

| Шлюз Log Analytics — Error Count (Количество ошибок) | Количество ошибок |

| Шлюз Log Analytics — Connected Client (Подключенные клиенты) | Количество подключенных клиентов |

| Шлюз Log Analytics — Rejection Count (Количество отклонений) | Количество отклонений из-за любых ошибок проверки TLS |

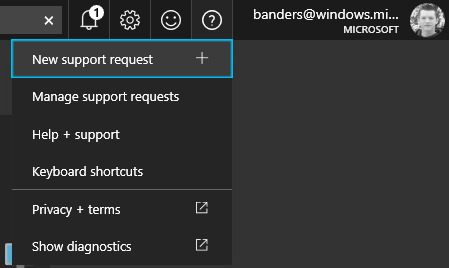

Помощь

После входа на портал Azure вы можете получить справку по шлюзу Log Analytics или любой другой службе или функции Azure. Чтобы получить справку, щелкните значок вопросительного знака в правом верхнем углу портала и выберите Создать запрос на поддержку. Затем заполните форму нового запроса на поддержку.

Следующие шаги

Добавление источников данных для сбора данных из подключенных источников и сохранения их в рабочей области Log Analytics.