Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

Примечание.

Управляемый экземпляр SCOM в Azure Monitor перестал поддерживаться и будет выведен из эксплуатации к 30 сентября 2026 года. Это содержимое больше не будет обновлено. Мы рекомендуем Azure Monitor или System Center Operations Manager в качестве альтернативного решения на основе ваших требований.

В этой статье описывается настройка правил брандмауэра сети и группы безопасности сети Azure (NSG).

Предварительные требования к сети

В этом разделе рассматриваются предварительные требования к сети с тремя примерами сетевой модели.

Установка прямого подключения (линии видимости) между контроллером домена и сетью Azure

Убедитесь, что между сетью требуемого контроллера домена и подсетью Azure (виртуальная сеть), в которой требуется развернуть экземпляр SCOM Управляемый экземпляр. Убедитесь, что между рабочими нагрузками и агентами и подсетью Azure, в которой развернута Управляемый экземпляр SCOM, существует прямая сетевая связь (линия видимости).

Требуется прямое подключение, чтобы все следующие ресурсы могли взаимодействовать друг с другом по сети:

- Контроллер домена

- Агенты

- Компоненты System Center Operations Manager, такие как консоль управления

- Компоненты SCOM Управляемый экземпляр, такие как серверы управления

Для создания Управляемый экземпляр SCOM представлены следующие три отдельные сетевые модели.

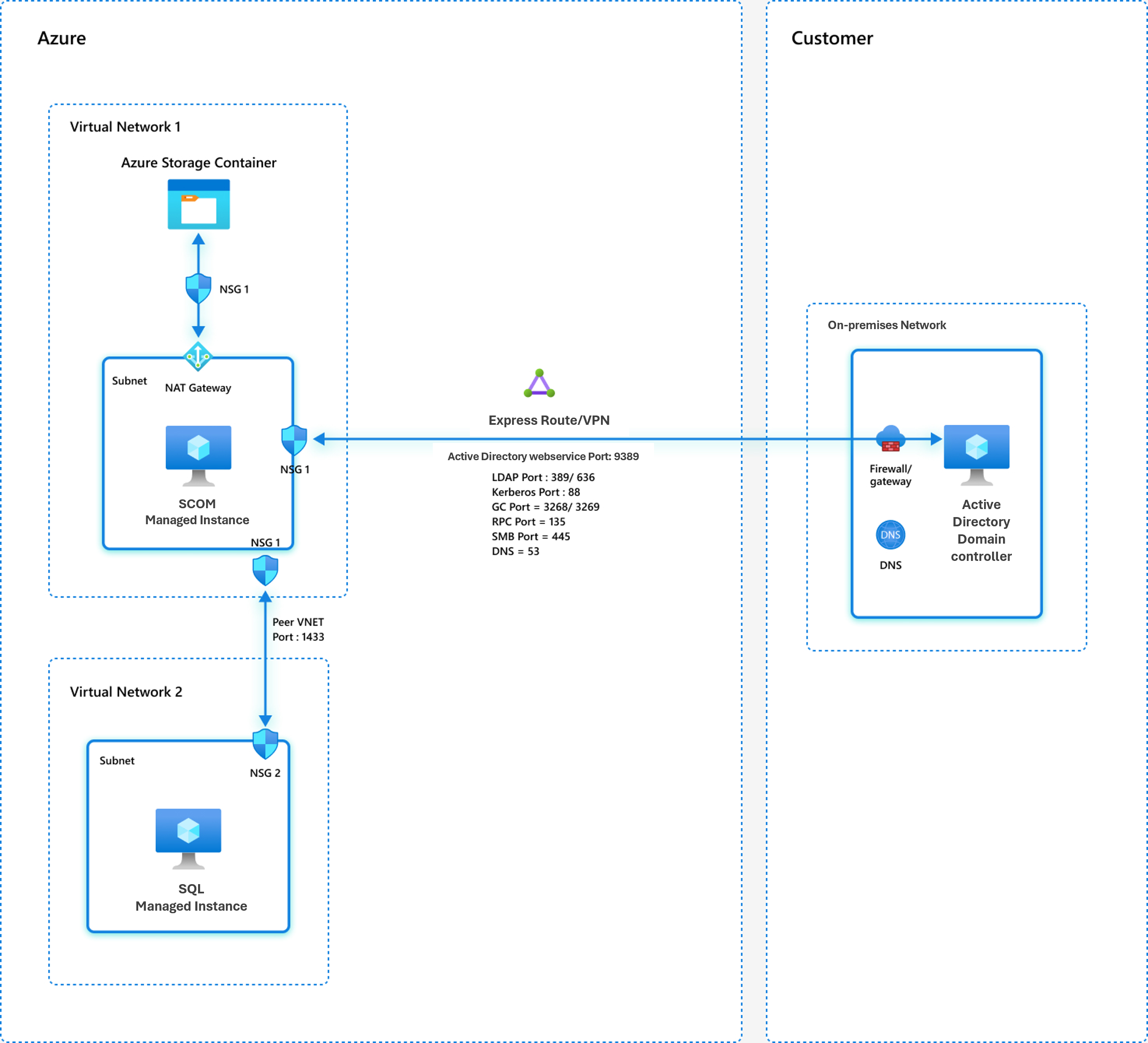

Сетевая модель 1. Контроллер домена расположен локально

В этой модели требуемый контроллер домена находится в локальной сети. Необходимо установить подключение Azure ExpressRoute между локальной сетью и подсетью Azure, используемой для Управляемый экземпляр SCOM.

Если контроллер домена и другой компонент находятся в локальной среде, необходимо установить линию видимости через ExpressRoute или виртуальную частную сеть (VPN). Дополнительные сведения см. в документации по ExpressRoute и документации по Azure VPN-шлюз.

В следующей сетевой модели показано, где находится нужный контроллер домена в локальной сети. Существует прямое подключение (через ExpressRoute или VPN) между локальной сетью и подсетью Azure, используемой для создания SCOM Управляемый экземпляр.

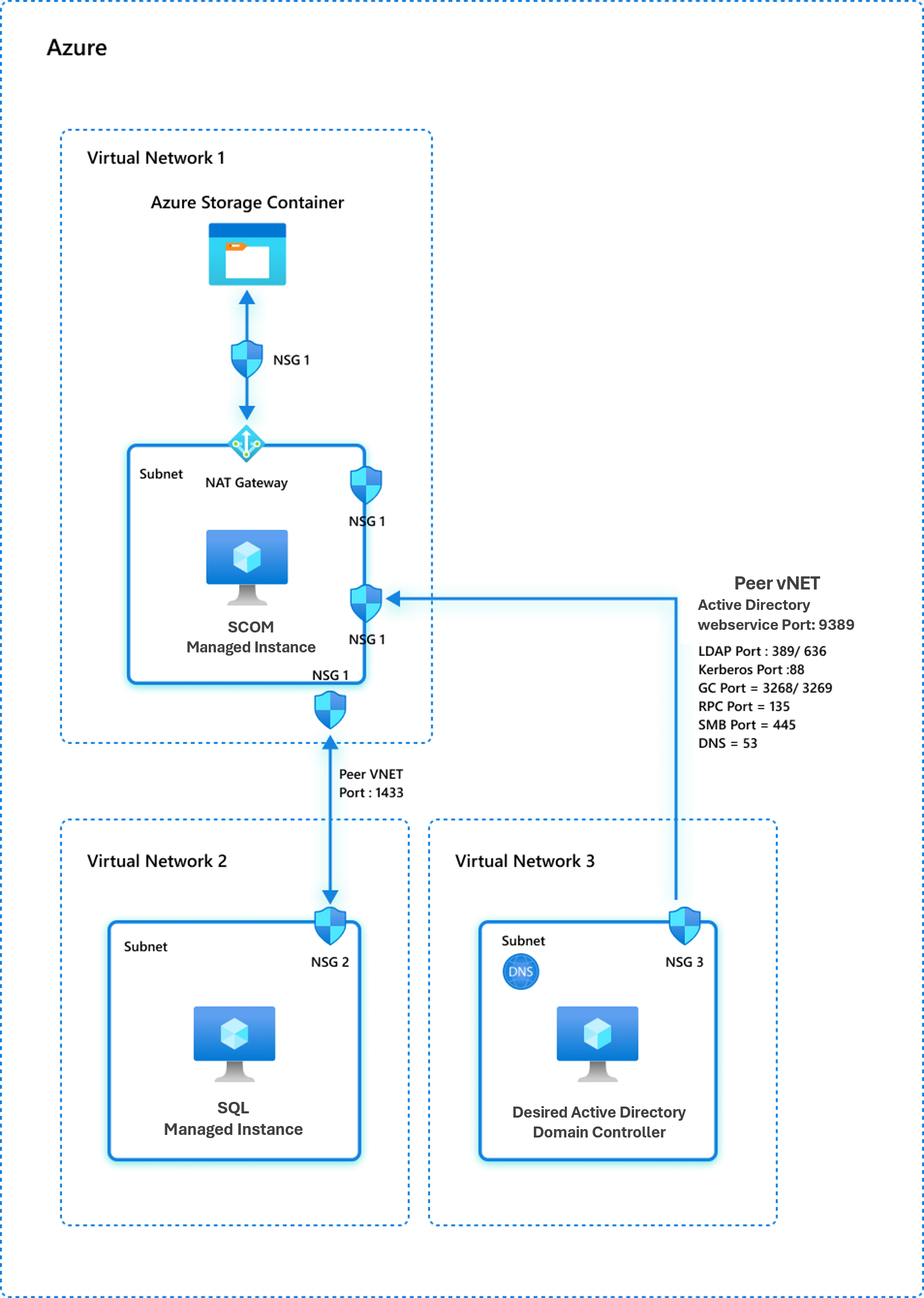

Сетевая модель 2. Контроллер домена размещен в Azure

В этой конфигурации назначенный контроллер домена размещается в Azure, и необходимо установить подключение ExpressRoute или VPN между локальной сетью и подсетью Azure. Он используется для создания SCOM Управляемый экземпляр и подсети Azure, используемой для указанного контроллера домена. Дополнительные сведения см. в статье ExpressRoute и VPN-шлюз.

В этой модели требуемый контроллер домена остается интегрированным в локальный лес домена. Однако вы решили создать выделенный контроллер Active Directory в Azure для поддержки ресурсов Azure, использующих инфраструктуру локальная служба Active Directory.

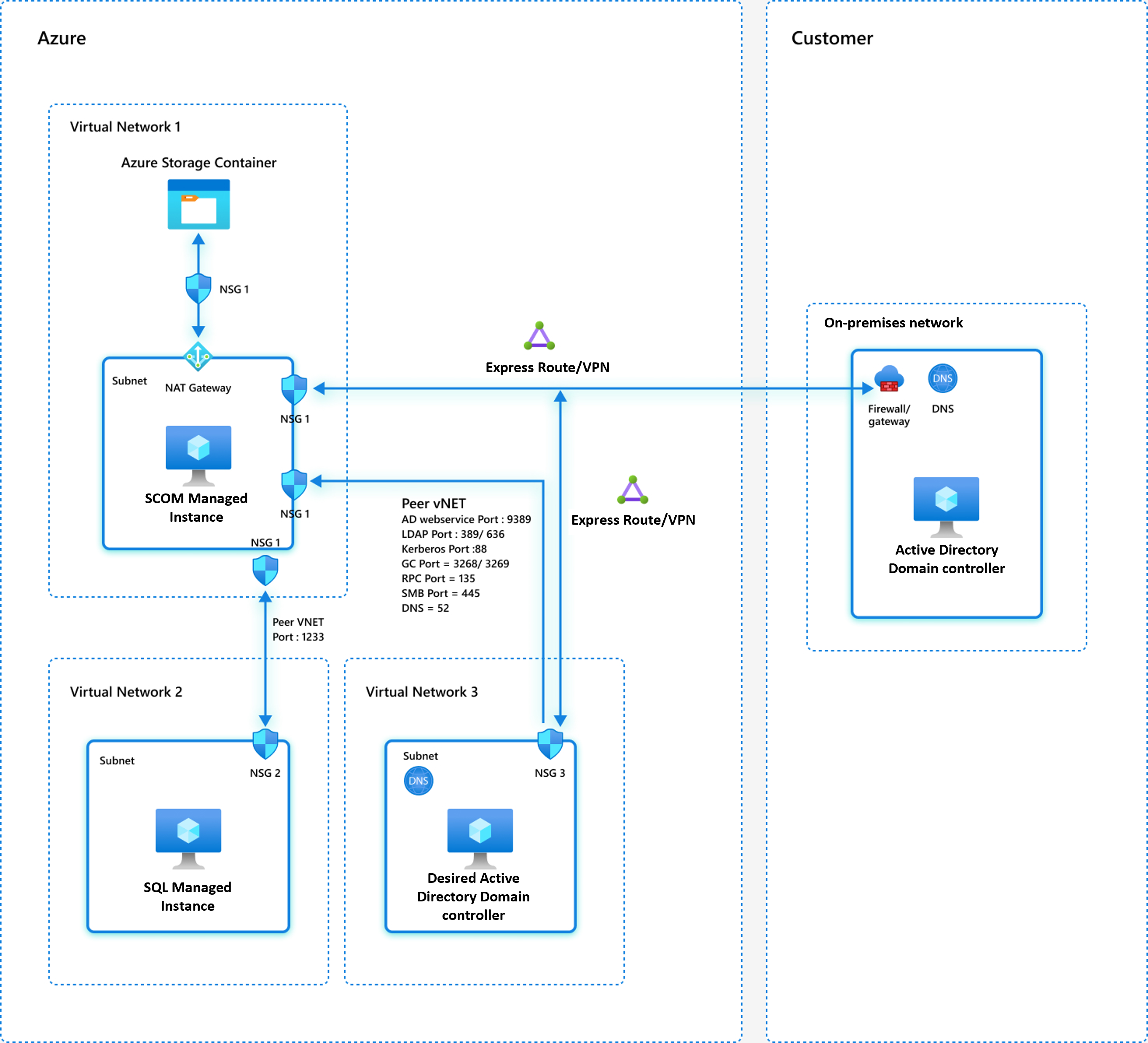

Сетевая модель 3. Контроллер домена и Управляемый экземпляр SCOM находятся в виртуальных сетях Azure.

В этой модели нужный контроллер домена и Управляемый экземпляр SCOM размещаются в отдельных и выделенных виртуальных сетях в Azure.

Если нужный контроллер домена и все остальные компоненты находятся в одной виртуальной сети Azure (обычный активный контроллер домена) без присутствия в локальной среде, у вас уже есть линия видимости между всеми компонентами.

Если нужный контроллер домена и все остальные компоненты находятся в разных виртуальных сетях Azure (обычном активном контроллере домена) без локального присутствия, необходимо выполнить пиринг между всеми виртуальными сетями, которые находятся в вашей сети. Дополнительные сведения см. в статье об пиринге виртуальной сети в Azure.

Обратите внимание на следующие проблемы для всех трех сетевых моделей, упомянутых ранее:

Убедитесь, что подсеть SCOM Управляемый экземпляр может установить подключение к указанному контроллеру домена, настроенном для Azure или SCOM Управляемый экземпляр. Кроме того, убедитесь, что разрешение доменных имен в подсети SCOM Управляемый экземпляр перечисляет назначенный контроллер домена в качестве верхней записи среди разрешенных контроллеров домена, чтобы избежать проблем с задержкой сети или производительностью и брандмауэром.

Следующие порты на указанном контроллере домена и dns-сервере должны быть доступны из подсети SCOM Управляемый экземпляр:

TCP-порт 389 или 636 для LDAP

TCP-порт 3268 или 3269 для глобального каталога

TCP и UDP-порт 88 для Kerberos

TCP и UDP-порт 53 для DNS

Tcp 9389 для веб-службы Active Directory

TCP 445 для SMB

TCP 135 для RPC

Правила внутреннего брандмауэра и NSG должны разрешать обмен данными из виртуальной сети SCOM Управляемый экземпляр и указанного контроллера домена или DNS для всех портов, перечисленных ранее.

Чтобы установить подключение, необходимо выполнить пиринг Управляемый экземпляр SQL Azure виртуальной сети и SCOM Управляемый экземпляр. В частности, порт 1433 (частный порт) или 3342 (общедоступный порт) должен быть доступен из SCOM Управляемый экземпляр в управляемый экземпляр SQL. Настройте правила NSG и правила брандмауэра в обеих виртуальных сетях, чтобы разрешить порты 1433 и 3342.

Разрешить обмен данными через порты 5723, 5724 и 443 с компьютера, отслеживаемого на Управляемый экземпляр SCOM.

Если компьютер находится локально, настройте правила NSG и правила брандмауэра в подсети SCOM Управляемый экземпляр и локальной сети, в которой находится отслеживаемый компьютер, чтобы обеспечить доступ к указанным основным портам (5723, 5724 и 443) с отслеживаемого компьютера в подсеть SCOM Управляемый экземпляр.

Если компьютер находится в Azure, настройте правила NSG и правила брандмауэра в виртуальной сети SCOM Управляемый экземпляр и в виртуальной сети, где находится отслеживаемый компьютер, чтобы обеспечить доступ к указанным основным портам (5723, 5724 и 443) с отслеживаемого компьютера в подсеть SCOM Управляемый экземпляр.

Требования к брандмауэру

Для правильной работы SCOM Управляемый экземпляр должен иметь доступ к следующему номеру порта и URL-адресам. Настройте правила NSG и брандмауэра, чтобы разрешить эту связь.

| Ресурс | Порт | Направление | Теги служб | Характер использования |

|---|---|---|---|---|

| *.blob.core.windows.net | 443. | Исходящие | Хранилище | Хранилище Azure |

| management.azure.com | 443. | Исходящие | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443. | Исходящие | AzureMonitor | Журналы SCOM MI |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443. | Исходящие | AzureMonitor | Метрики SCOM MI |

| *.workloadnexus.azure.com | 443. | Исходящие | Служба Nexus | |

| *.azuremonitor-scommiconnect.azure.com | 443. | Исходящие | Служба моста |

Внимание

Чтобы свести к минимуму потребность в расширенном взаимодействии с администратором Active Directory и администратором сети, ознакомьтесь с самостоятельной проверкой подлинности. В этой статье описываются процедуры, используемые администратором Active Directory и администратором сети для проверки изменений конфигурации и обеспечения успешной реализации. Этот процесс уменьшает ненужные внутренние и исходящие взаимодействия администратора Operations Manager с администратором Active Directory и администратором сети. Эта конфигурация экономит время для администраторов.

Следующие шаги

Проверьте политики Azure и внутренние политики объектов групповой политики.