Доступ к томам S МБ из виртуальных машин Windows, присоединенных к Microsoft Entra

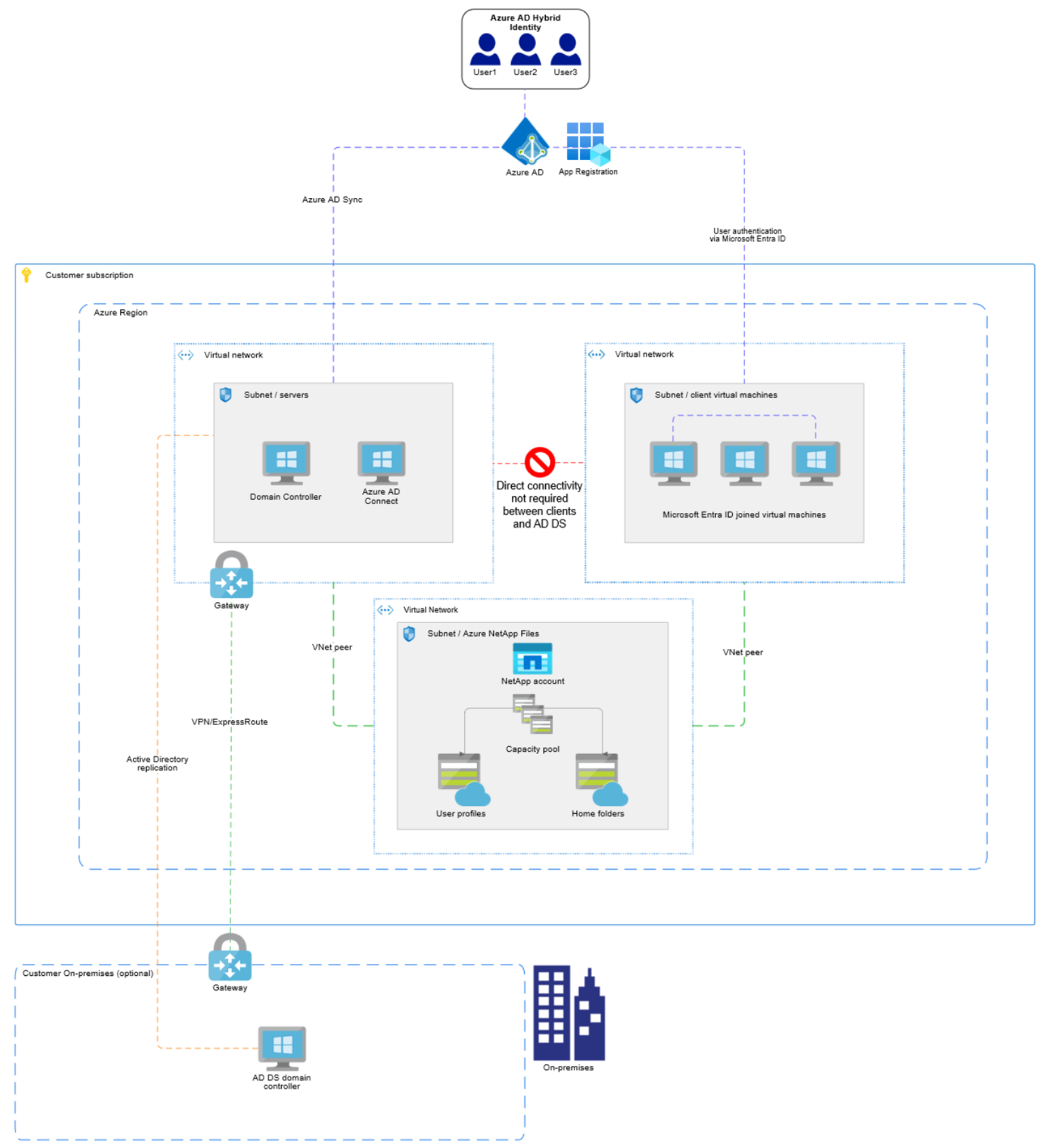

Идентификатор Microsoft Entra можно использовать с модулем управления гибридной проверкой подлинности для проверки подлинности учетных данных в гибридном облаке. Это решение позволяет Идентификатору Microsoft Entra стать доверенным источником для облачной и локальной проверки подлинности, обходя необходимость подключения клиентов к Azure NetApp Files для присоединения к локальному домену AD.

Примечание.

Использование идентификатора Microsoft Entra для проверки подлинности удостоверений гибридных пользователей позволяет пользователям Microsoft Entra получать доступ к общим папкам Azure NetApp Files S МБ. Это означает, что конечные пользователи могут получить доступ к общим папкам Azure NetApp Files S МБ без необходимости получать доступ к контроллерам домена из гибридного соединения Microsoft Entra и виртуальных машин, присоединенных к Microsoft Entra. В настоящее время не поддерживаются только облачные удостоверения. Дополнительные сведения см. в руководстве по проектированию и планированию сайтов служб домен Active Directory.

Требования и рекомендации

Тома NFS Azure NetApp Files и тома NFS (NFSv4.1 и S МБ) не поддерживаются.

Поддерживаются тома NFSv3 и S МБ тома с двумя протоколами с стилем безопасности NTFS.

Необходимо установить и настроить Microsoft Entra Подключение для синхронизации пользователей AD DS с идентификатором Microsoft Entra. Дополнительные сведения см. в статье "Начало работы с Microsoft Entra Подключение с помощью экспресс-параметров".

Убедитесь, что гибридные удостоверения синхронизируются с пользователями Microsoft Entra. В портал Azure в разделе идентификатора Microsoft Entra перейдите к разделу "Пользователи". Вы должны увидеть, что учетные записи пользователей из AD DS перечислены, а свойство в локальной синхронизации с поддержкой "да".

Примечание.

После начальной настройки Microsoft Entra Подключение при добавлении нового пользователя AD DS необходимо выполнить

Start-ADSyncSyncCycleкоманду в PowerShell Администратор istrator, чтобы синхронизировать нового пользователя с идентификатором Microsoft Entra или ждать запланированной синхронизации.Необходимо создать том S МБ для Azure NetApp Files.

У вас должна быть виртуальная машина Windows с включенным именем входа Microsoft Entra. Дополнительные сведения см. в статье "Вход на виртуальную машину Windows в Azure" с помощью идентификатора Microsoft Entra. Не забудьте настроить назначения ролей для виртуальной машины , чтобы определить, какие учетные записи могут войти в виртуальную машину.

DNS необходимо правильно настроить, чтобы клиентская виртуальная машина может получить доступ к томам Azure NetApp Files с помощью полного доменного имени (FQDN).

Шаги

Процесс конфигурации выполняется через пять процессов:

- Добавление имени субъекта-службы CIFS в учетную запись компьютера

- Регистрация нового приложения Microsoft Entra

- Синхронизация пароля CIFS из AD DS с регистрацией приложения Microsoft Entra

- Настройка виртуальной машины, присоединенной к Microsoft Entra, для использования проверки подлинности Kerberos

- Подключение томов Azure NetApp Files S МБ

Добавление имени субъекта-службы CIFS в учетную запись компьютера

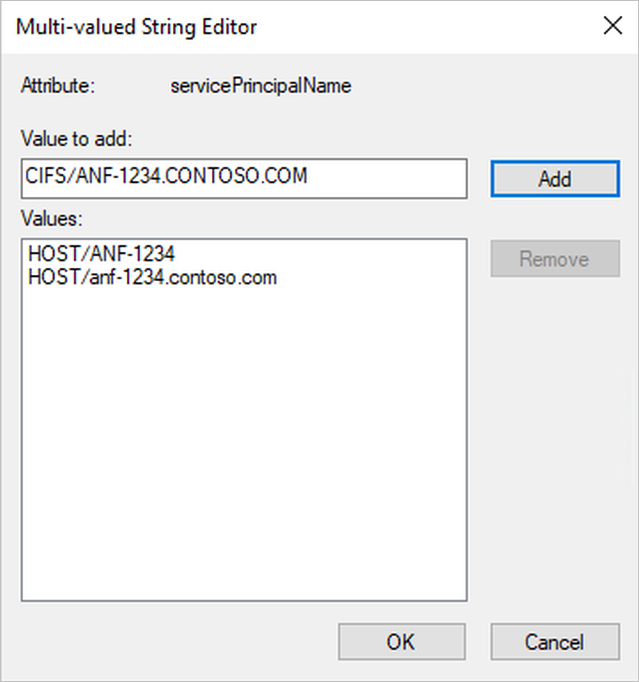

- На контроллере домена AD DS откройте Пользователи и компьютеры Active Directory.

- В меню "Вид" выберите "Дополнительные функции".

- В разделе "Компьютеры" щелкните правой кнопкой мыши учетную запись компьютера, созданную в томе Azure NetApp Files, а затем выберите "Свойства".

- В разделе "Редактор атрибутов" найдите

servicePrincipalName. В редакторе строк с несколькими значениями добавьте значение имени субъекта-службы CIFS с помощью формата CIFS/FQDN.

Регистрация нового приложения Microsoft Entra

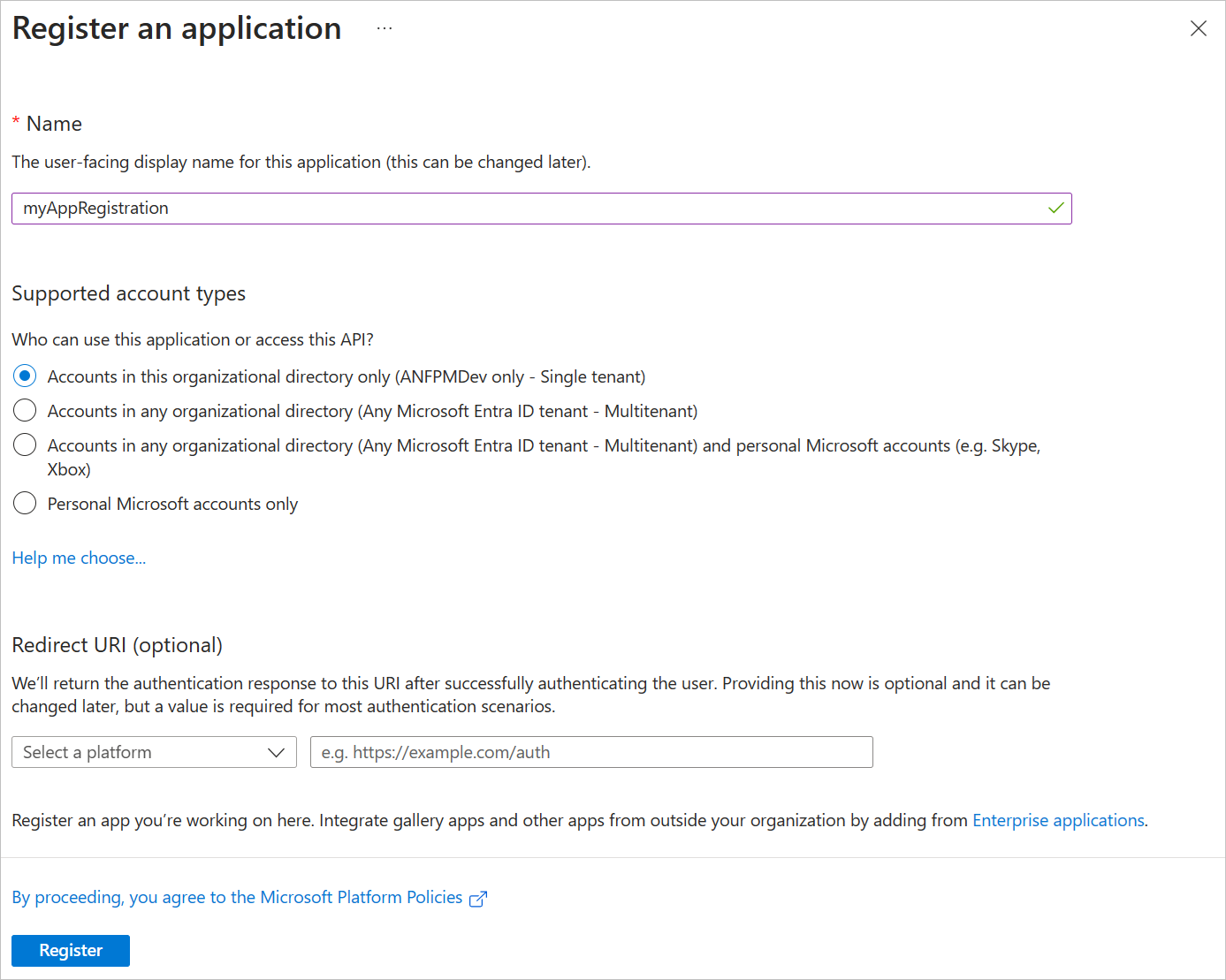

- В портал Azure перейдите к идентификатору Microsoft Entra. Выберите Регистрация приложений.

- Выберите + Создать регистрацию.

- Назначьте имя. В разделе "Поддерживаемый тип учетной записи" выберите "Учетные записи" только в этом каталоге организации (только один клиент).

- Выберите Зарегистрировать.

Настройте разрешения для приложения. В разделе "Регистрация приложений" выберите "Разрешения API" и "Добавить разрешение".

Выберите Microsoft Graph , а затем делегированные разрешения. В разделе "Выбор разрешений" выберите openid и профиль в разделе "Разрешения OpenId".

Выберите Добавить разрешение.

В разделе "Разрешения API" выберите "Предоставить согласие администратора для...".

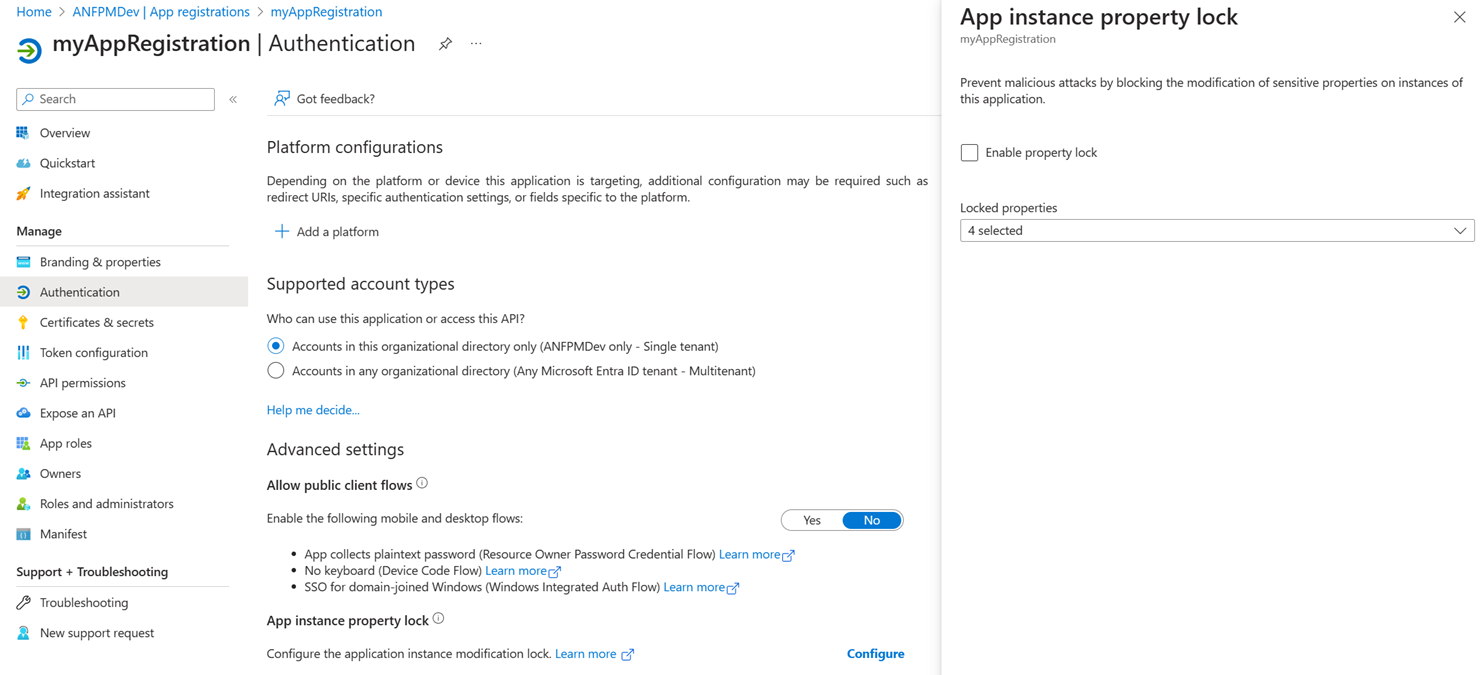

В разделе "Проверка подлинности" в разделе "Блокировка свойства экземпляра приложения" выберите "Настроить", а затем отключите флажок проверка box с меткой "Включить блокировку свойств".

В разделе "Обзор" запишите идентификатор приложения (клиента), который требуется позже.

Синхронизация пароля CIFS из AD DS с регистрацией приложения Microsoft Entra

На контроллере домена AD DS откройте PowerShell.

Установите модуль управления гибридной проверкой подлинности для синхронизации паролей.

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber -ForceОпределите следующие переменные.

$servicePrincipalName: сведения о spN при подключении тома Azure NetApp Files. Используйте формат CIFS/FQDN. Например:CIFS/NETBIOS-1234.CONTOSO.COM$targetApplicationID: идентификатор приложения (клиента) приложения Microsoft Entra.$domainCred: использованиеGet-Credential(должно быть администратором домена AD DS)$cloudCred: использованиеGet-Credential(должно быть глобальным Администратор istrator Microsoft Entra)

$servicePrincipalName = CIFS/NETBIOS-1234.CONTOSO.COM $targetApplicationID = 0c94fc72-c3e9-4e4e-9126-2c74b45e66fe $domainCred = Get-Credential $cloudCred = Get-CredentialПримечание.

Команда

Get-Credentialинициирует всплывающее окно, в котором можно ввести учетные данные.Импортируйте сведения CIFS в идентификатор Microsoft Entra:

Import-AzureADKerberosOnPremServicePrincipal -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -ServicePrincipalName $servicePrincipalName -ApplicationId $targetApplicationId

Настройка виртуальной машины, присоединенной к Microsoft Entra, для использования проверки подлинности Kerberos

Войдите на виртуальную машину, присоединенную к Microsoft Entra, с помощью гибридных учетных данных с правами администратора (например: user@mydirectory.onmicrosoft.com).

Настройте виртуальную машину:

- Перейдите к разделу "Изменить конфигурацию> компьютера групповой политики>Администратор истративные шаблоны>System>Kerberos.

- Включите разрешение получения билета на предоставление билета Microsoft Entra Kerberos во время входа.

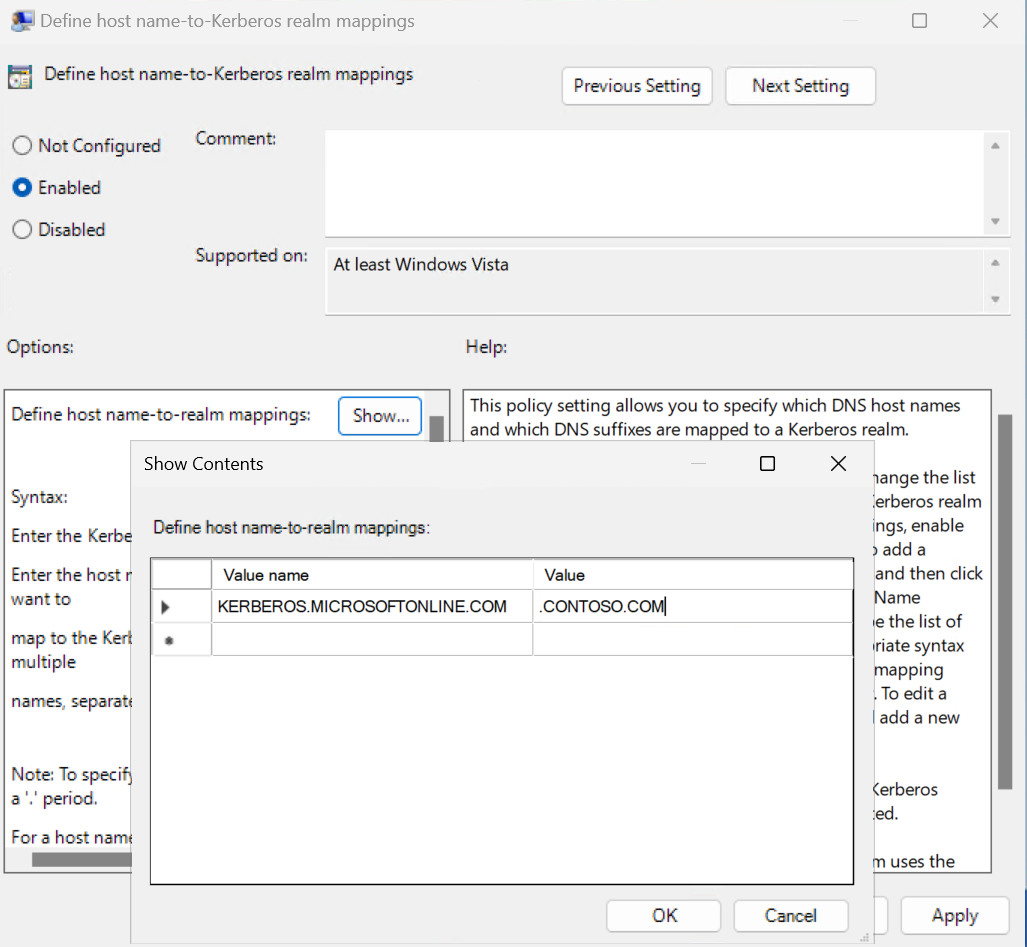

- Включите сопоставления областей "Определение имени узла с Kerberos". Выберите " Показать ", а затем укажите имя значения и значение , используя имя домена, предшествовающее периоду. Например:

- Имя значения: KERBEROS.MICROSOFTONLINE.COM

- Значение: .contoso.com

Подключение томов Azure NetApp Files S МБ

Войдите на виртуальную машину, присоединенную к Microsoft Entra, с помощью учетной записи гибридного удостоверения, синхронизированной с AD DS.

Подключите том Azure NetApp Files S МБ с помощью сведений, предоставленных в портал Azure. Дополнительные сведения см. в разделе "Подключение S МБ томов для виртуальных машин Windows".

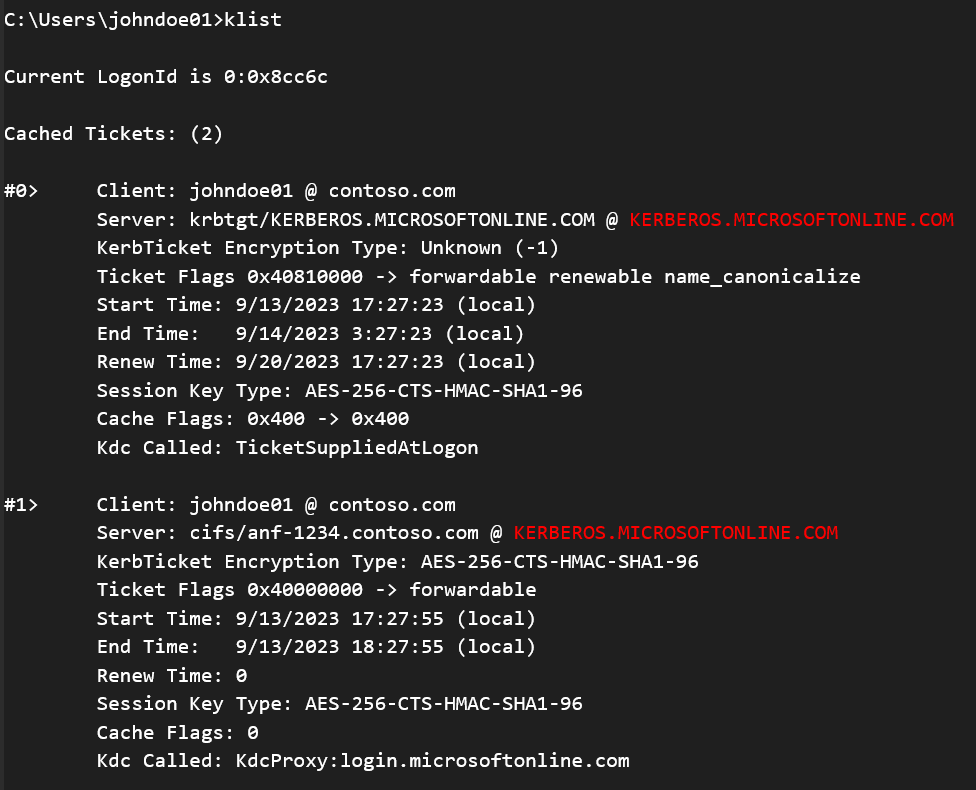

Убедитесь, что подключенный том использует проверку подлинности Kerberos, а не проверку подлинности NTLM. Откройте командную строку, выполните

klistкоманду; просмотрите выходные данные в облачной TGT (krbtgt) и сведения о запросе сервера CIFS.

Дополнительные сведения

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по