Настройка шифрования Kerberos NFS версии 4.1 для Azure NetApp Files

Служба Azure NetApp Files поддерживает шифрование клиента NFS в режимах Kerberos (krb5, krb5i и krb5p) с шифрованием AES-256. В этой статье описываются необходимые конфигурации для использования тома NFSv4.1 с шифрованием Kerberos.

Requirements

К шифрованию клиента NFSv4.1 применяются следующие требования:

- домен Active Directory службы (AD DS) или подключение доменных служб Microsoft Entra для упрощения запроса Kerberos

- Создание записей A/PTR DNS для IP-адресов клиента и сервера NFS Azure NetApp Files

- Клиент Linux: в этой статье приводятся рекомендации для клиентов RHEL и Ubuntu. Для других клиентов действия по настройке будут аналогичными.

- Доступ к серверу NTP: можно использовать один из часто используемых контроллеров домена Active Directory (AD DC).

- Чтобы использовать проверку подлинности пользователя домена или LDAP, убедитесь, что тома NFSv4.1 включены для LDAP. См. раздел "Настройка LDAP с расширенными группами".

- Убедитесь, что имена субъектов-пользователей для учетных записей пользователей не заканчиваются символом

$(например, user$@REALM.COM).

Для учетных записей управляемых служб группы (gMSA) необходимо удалить$в конце имени участника-пользователя, прежде чем учетную запись можно будет использовать с компонентом Azure NetApp Files Kerberos.

Создание тома Kerberos NFS

Если требуется создать том NFSv4.1, обратитесь к разделу Создание тома NFS для Azure NetApp Files.

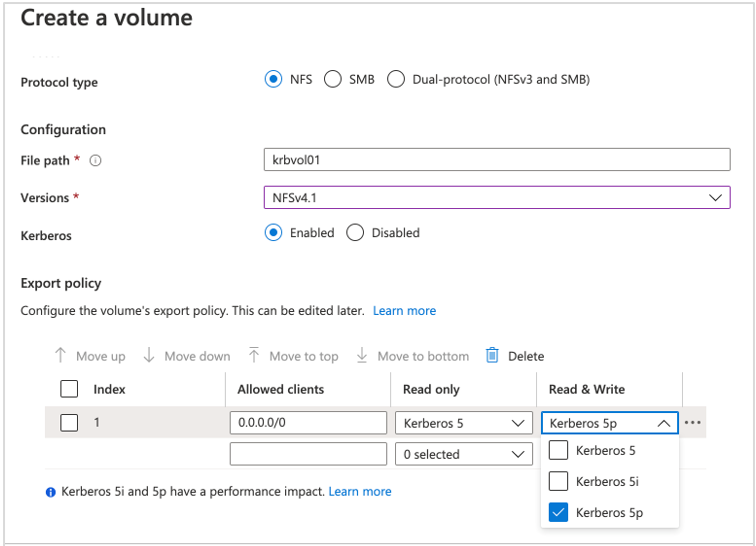

На странице "Создание тома" задайте для параметра "Версия NFS" значение NFSv4.1, а для параметра "Kerberos" — значение Включено.

Важно!

После создания тома изменить выбор включения Kerberos невозможно.

Выберите Экспортировать политику в соответствии с требуемым уровнем доступа и параметром безопасности (Kerberos 5, Kerberos 5i или Kerberos 5p) для тома.

Информацию о влиянии Kerberos на производительность см. в разделе Влияние Kerberos на производительность NFSv4.1.

Кроме того, можно изменить методы безопасности Kerberos для тома, нажав кнопку "Экспортировать политику" в области навигации Azure NetApp Files.

Щелкните Просмотреть и создать, чтобы создать том NFSv4.1.

Настройка портал Azure

Следуйте инструкциям, приведенным в разделе Создание подключения Active Directory.

Kerberos требует создания по крайней мере одной учетной записи компьютера в Active Directory. Предоставленные вами учетные данные используются для создания учетных записей как для томов Kerberos NFS версии 4.1, так и для томов SMB. Учетная запись этого компьютера создается автоматически во время создания тома.

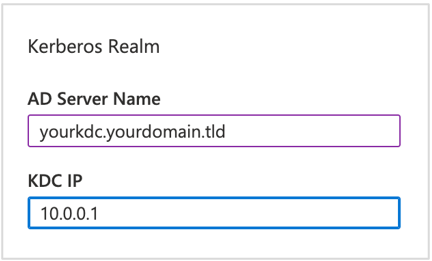

В области определения приложения Kerberosвведите имя сервера AD и IP-адрес KDC.

Сервер AD и IP-адрес KDC могут быть одним и тем же сервером. Эта информация используется для создания учетной записи компьютера субъекта-службы, используемой Azure NetApp Files. После создания учетной записи компьютера Azure NetApp Files будет использовать записи DNS-сервера для поиска дополнительных серверов KDC по мере необходимости.

Нажмите кнопку Присоединить, чтобы сохранить конфигурацию.

Настройка подключения Active Directory

Конфигурация Kerberos NFS версии 4.1 создает две учетные записи компьютеров в Active Directory:

- Учетная запись компьютера для общих папок SMB

- Учетная запись компьютера для NFSv4.1 — вы можете указать эту учетную запись с помощью префикса

NFS-.

После создания первого тома Kerberos NFSv4.1 задайте тип шифрования для учетной записи компьютера с помощью следующей команды PowerShell:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256

Настройка клиента NFS

Следуйте инструкциям в разделе Настройка клиента NFS для Azure NetApp Files, чтобы настроить клиент NFS.

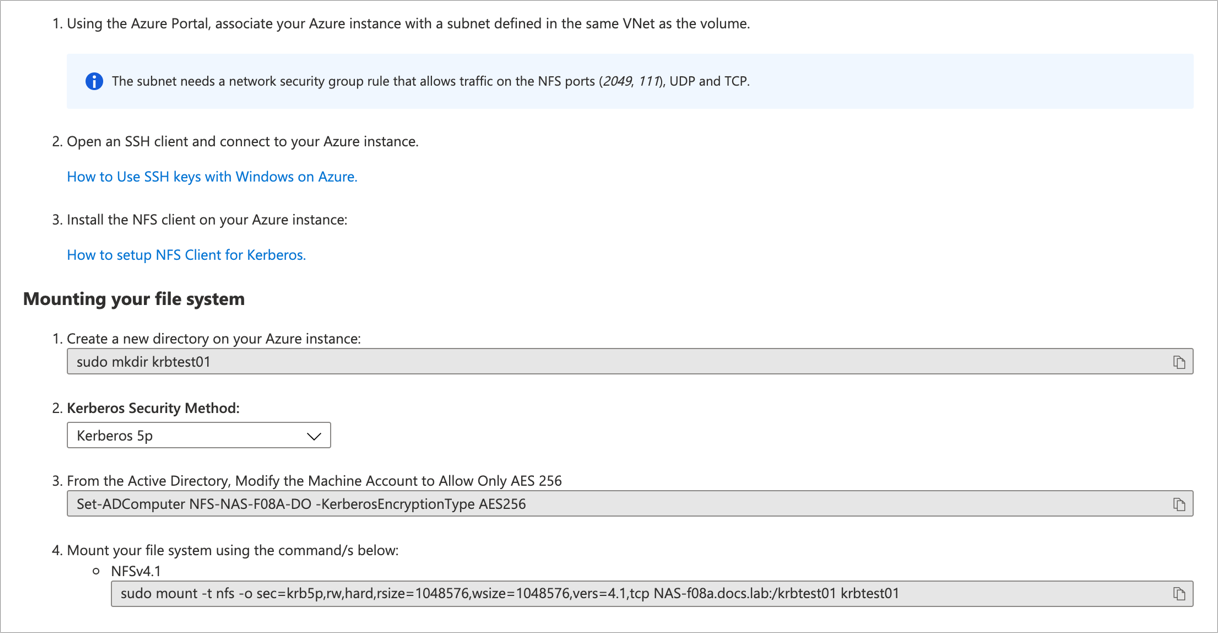

Подключение тома Kerberos NFS

На странице Тома выберите том NFS, который требуется подключить.

Выберите инструкции по подключению на томе, чтобы отобразить инструкции.

Например:

Создайте каталог (точку подключения) для нового тома.

Задайте для параметра "Тип шифрования по умолчанию" значение AES 256 для учетной записи компьютера:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- Эту команду необходимо выполнить только один раз для каждой учетной записи компьютера.

- Эту команду можно выполнить на контроллере домена или на компьютере с установленным RSAT.

$NFSCOMPUTERACCOUNTПеременная — это учетная запись компьютера, созданная в Active Directory при развертывании тома Kerberos. Это учетная запись с префиксомNFS-.$ANFSERVICEACCOUNTПеременная является непривилегированной учетной записью пользователя Active Directory с делегированными элементами управления в подразделении, в котором создана учетная запись компьютера.

Подключите том на узле:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT$ANFEXPORTПеременная — путьhost:/export, указанный в инструкциях по подключению.$ANFMOUNTPOINTПеременная — папка, созданная пользователем на узле Linux.

Влияние Kerberos на производительность NFSv4.1

Необходимо ознакомиться с возможностями безопасности, доступными для томов NFSv4.1, проверенных векторов производительности и ожидаемого влияния Kerberos на производительность. Подробнее см. в статье Влияние Kerberos NFSv4.1 на производительность томов.

Следующие шаги

- Влияние Kerberos NFSv4.1 на производительность томов

- Устранение ошибок тома для Azure NetApp Files

- Вопросы и ответы по NFS

- Вопросы и ответы по производительности

- Создание тома NFS для Azure NetApp Files

- Создание подключения Active Directory

- Настройка клиента NFS для Azure NetApp Files

- Настройка ADDS LDAP с расширенными группами для доступа к тому NFS

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по