Интеграция Microsoft Defender для облака с Решение Azure VMware

Microsoft Defender для облака обеспечивает расширенную защиту от угроз в Решение Azure VMware и локальных виртуальных машинах. Он оценивает уязвимость виртуальных машин Решения Azure VMware и при необходимости выдает оповещения. Такие оповещения системы безопасности можно перенаправлять в Azure Monitor для разрешения. Политики безопасности можно определить в Microsoft Defender для облака. Дополнительные сведения см. в статье Использование политик безопасности.

Microsoft Defender для облака предлагает множество функций, в том числе:

- Мониторинг целостности файлов

- Обнаружение бесфайловых атак

- Оценка исправлений операционной системы

- Оценка на предмет неправильных настроек системы безопасности

- Оценка защиты конечных точек

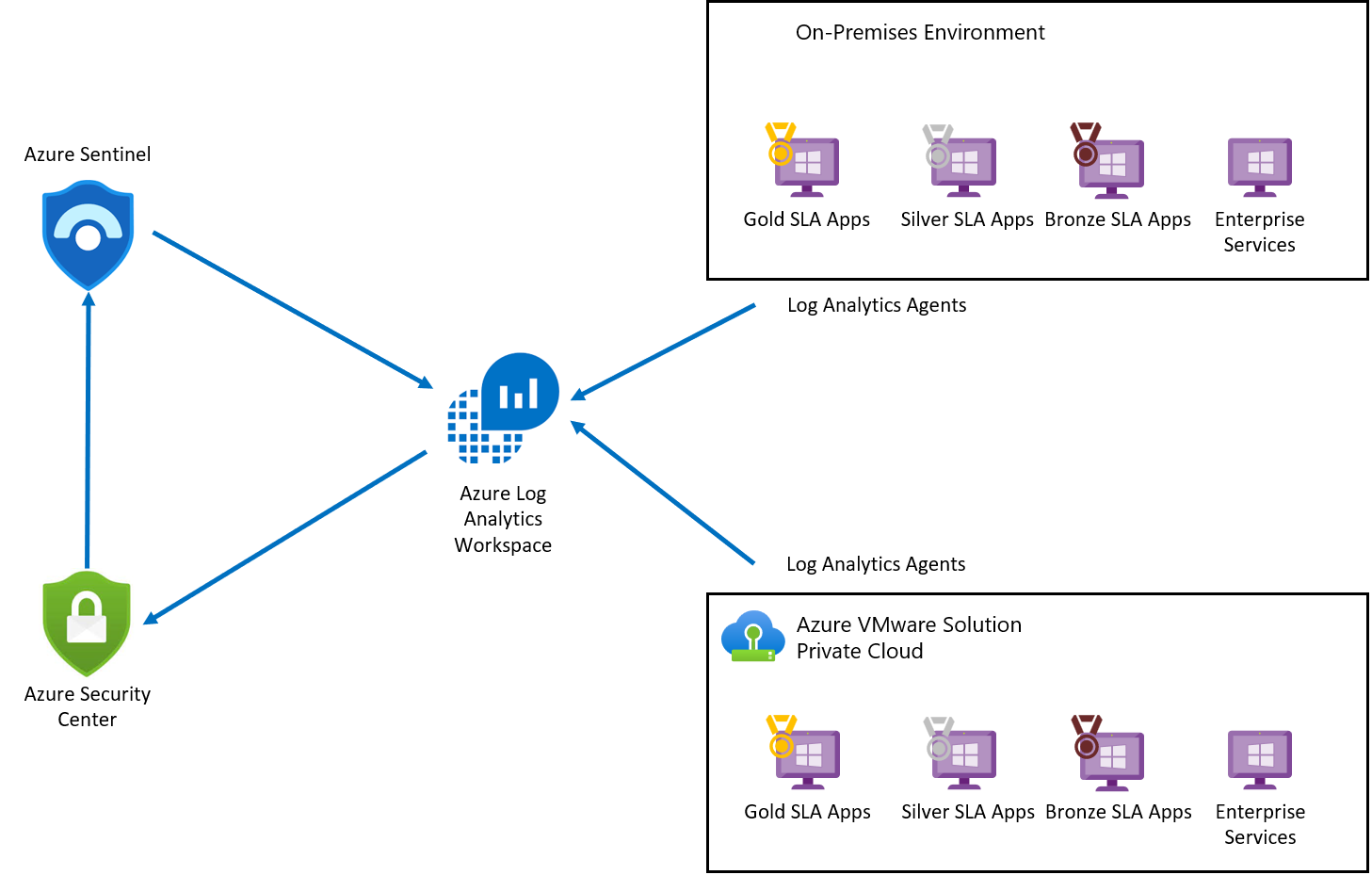

На схеме показана интегрированная архитектура мониторинга встроенной системы безопасности для виртуальных машин Решения Azure VMware.

Агент Log Analytics собирает данные журналов из Azure, Решения Azure VMware и с локальных виртуальных машин. Данные журналов передаются в журналы Azure Monitor и сохраняются в рабочей области Log Analytics. У каждой рабочей области есть собственный репозиторий данных и конфигурация хранения. После сбора журналов Microsoft Defender для облака оценивает состояние уязвимости виртуальных машин Решение Azure VMware и вызывает оповещение о любой критической уязвимости. После оценки Microsoft Defender для облака перенаправит состояние уязвимости в Microsoft Sentinel, чтобы создать инцидент и сопоставить с другими угрозами. Microsoft Defender для облака подключен к Microsoft Sentinel с помощью соединителя Microsoft Defender для облака.

Необходимые компоненты

Планирование оптимизированного использования Defender для облака.

Создайте рабочую область Log Analytics для получения данных из различных источников.

Включите Microsoft Defender для облака в подписке.

Примечание.

Microsoft Defender для облака — это предварительно настроенное средство, которое не требует развертывания, но его необходимо включить.

Добавление Решение Azure VMware виртуальных машин в Defender для облака

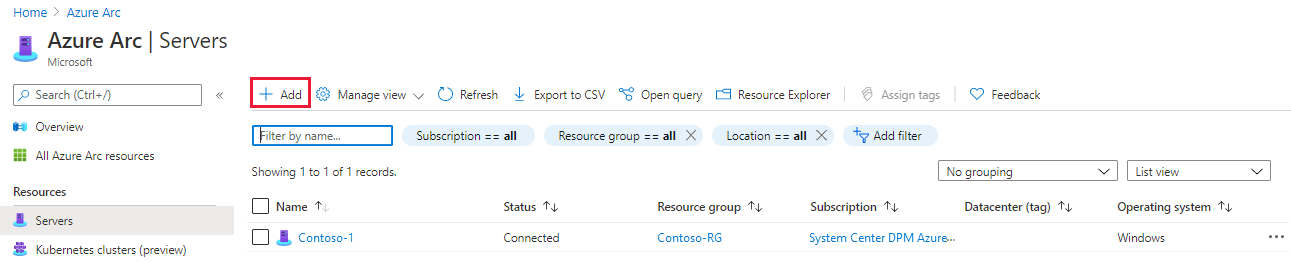

На портале Azure выполните поиск по Azure Arc и выберите его.

В разделе "Ресурсы" выберите Серверы, а затем +Добавить.

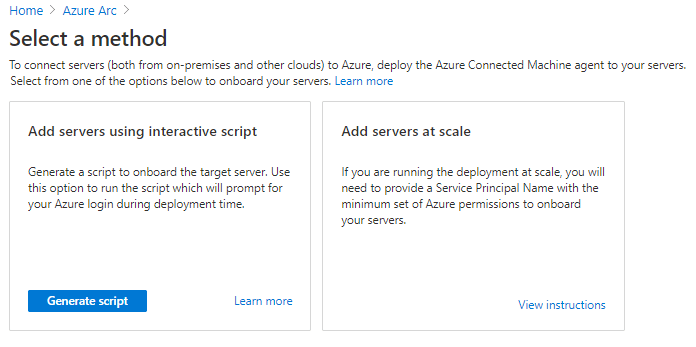

Выберите Создать скрипт.

На вкладке Предварительные требования нажмите кнопку Далее.

На вкладке сведений о ресурсе введите следующие сведения и нажмите кнопку "Далее". Теги:

- Подписка

- Группа ресурсов

- Область/регион

- Операционная система

- Сведения о прокси-сервере

На вкладке Теги нажмите кнопку Далее.

На вкладке Загрузка и выполнение скриптов выберите Загрузить.

Укажите операционную систему и запустите сценарий на виртуальной машине Решения Azure VMware.

Просмотр рекомендаций и оценок пройденных тестов

Рекомендации и оценки позволяют проконтролировать работоспособность системы безопасности ресурса.

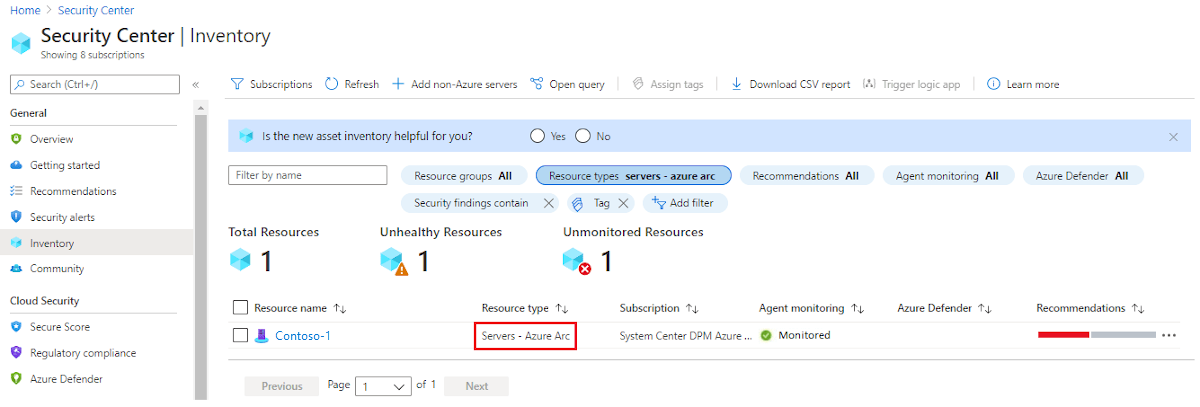

В Microsoft Defender для облака выберите "Инвентаризация" в левой области.

В качестве типа ресурса выберите Серверы — Azure Arc.

Выберите имя ресурса. Откроется страница со сведениями о работоспособности системы безопасности вашего ресурса.

В списке рекомендаций выберите вкладки Рекомендации, Оценки пройденных тестов и Недоступные оценки, чтобы просмотреть эти сведения.

Развертывание рабочей области Microsoft Sentinel

Microsoft Sentinel предоставляет аналитику безопасности, обнаружение оповещений и автоматическое реагирование на угрозы в среде. Это облачное решение для управления событиями информационной безопасности (SIEM), созданное на основе рабочей области Log Analytics.

Так как Microsoft Sentinel построен на основе рабочей области Log Analytics, необходимо выбрать только рабочую область, которую вы хотите использовать.

В портал Azure найдите Microsoft Sentinel и выберите его.

На странице рабочих областей Microsoft Sentinel нажмите кнопку +Добавить.

Выберите рабочую область Log Analytics и выберите + Добавить.

Включение сборщика данных для событий безопасности

На странице рабочих областей Microsoft Sentinel выберите настроенную рабочую область.

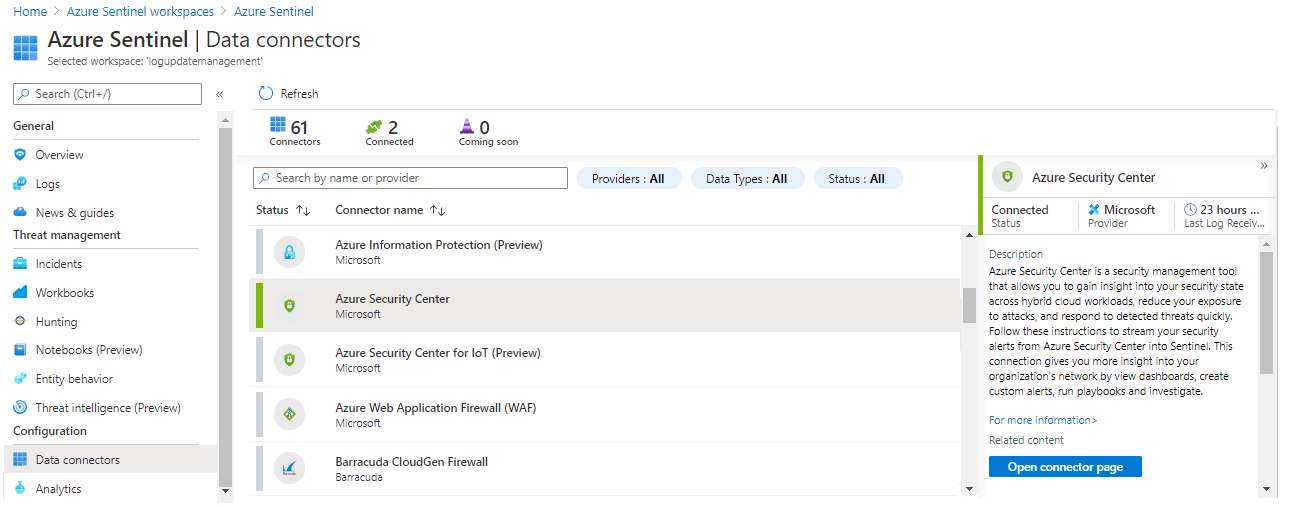

В разделе "Конфигурация" выберите Соединители данных.

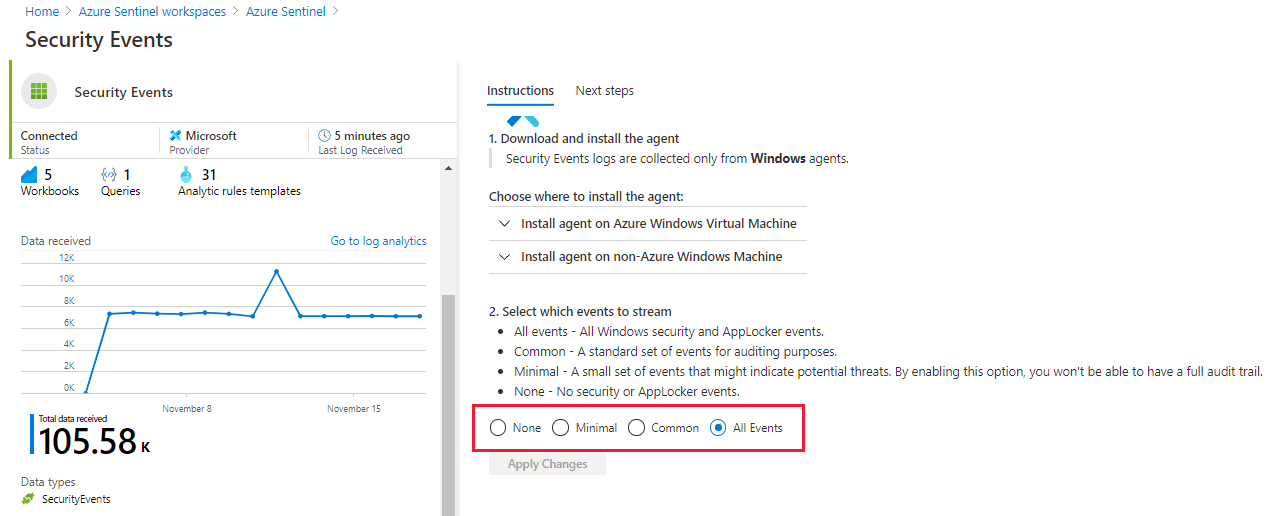

В столбце "Имя соединителя" выберите "События безопасности" в списке, а затем выберите страницу "Открыть соединитель".

На странице соединителя выберите события, которые вы хотите передавать, а затем нажмите кнопку "Применить изменения".

Подключение Microsoft Sentinel к Microsoft Defender для облака

На странице рабочей области Microsoft Sentinel выберите настроенную рабочую область.

В разделе "Конфигурация" выберите Соединители данных.

Выберите Microsoft Defender для облака из списка, а затем выберите страницу "Открыть соединитель".

Выберите "Подключиться", чтобы подключить Microsoft Defender для облака с помощью Microsoft Sentinel.

Включите создание инцидента для Microsoft Defender для облака.

Создание правил для выявления угроз безопасности

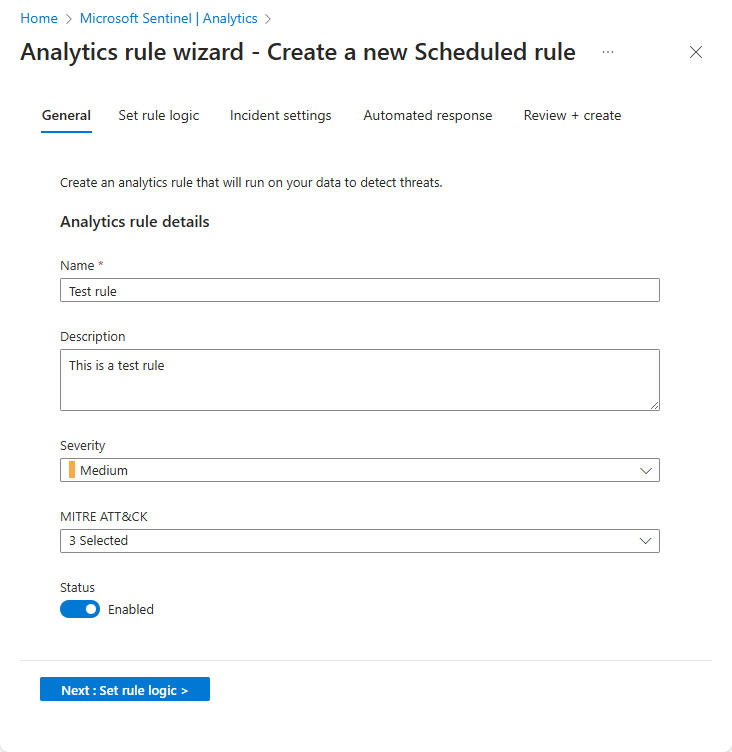

После подключения источников данных к Microsoft Sentinel можно создать правила для создания оповещений для обнаруженных угроз. В следующем примере мы создадим правило для попытки входа на сервер Windows с неправильным паролем.

На странице обзора Microsoft Sentinel в разделе "Конфигурации" выберите "Аналитика".

В разделе "Конфигурации" выберите Аналитика.

Выберите + Создать и в раскрывающемся списке выберите Запланированное правило запроса.

На вкладке Общие введите необходимые сведения, а затем нажмите кнопку Далее: настройка логики правила.

- Имя

- Описание

- Тактика

- Severity

- Состояние

На вкладке "Задать логику правила" введите необходимые сведения, а затем нажмите кнопку "Далее".

Запрос правила (здесь показан наш пример запроса)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Сопоставление сущностей

Планирование запросов

Порог оповещения

Группирование событий

Подавление

На вкладке Параметры инцидента включите Создавать инциденты из оповещений, инициированных этим правилом аналитики и выберите Далее: автоматизированный ответ.

Выберите Next: Review (Далее. Проверка).

На вкладке Просмотр и создание проверьте информацию и выберите Создать.

Совет

После третьей неудачной попытки входа на сервер Windows Server созданное правило инициирует инцидент для каждой неудачной попытки.

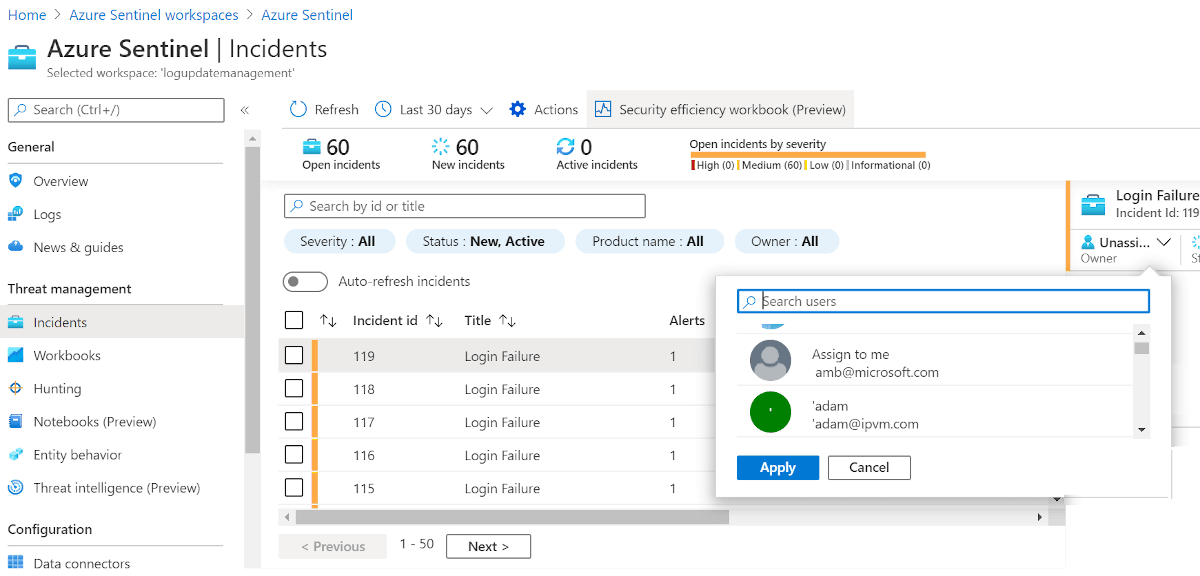

Просмотр оповещений

Вы можете просмотреть созданные инциденты с помощью Microsoft Sentinel. Вы также можете назначить инциденты и закрыть их после их разрешения, все из Microsoft Sentinel.

Перейдите на страницу обзора Microsoft Sentinel.

В разделе "Управление угрозами" выберите Инциденты.

Выберите инцидент и назначьте его команде для разрешения.

Совет

После устранения проблемы ее можно закрыть.

Поиск угроз безопасности с помощью запросов

Вы можете создавать запросы или использовать готовый запрос в Microsoft Sentinel для выявления угроз в вашей среде. Следующие шаги выполняют предопределенный запрос.

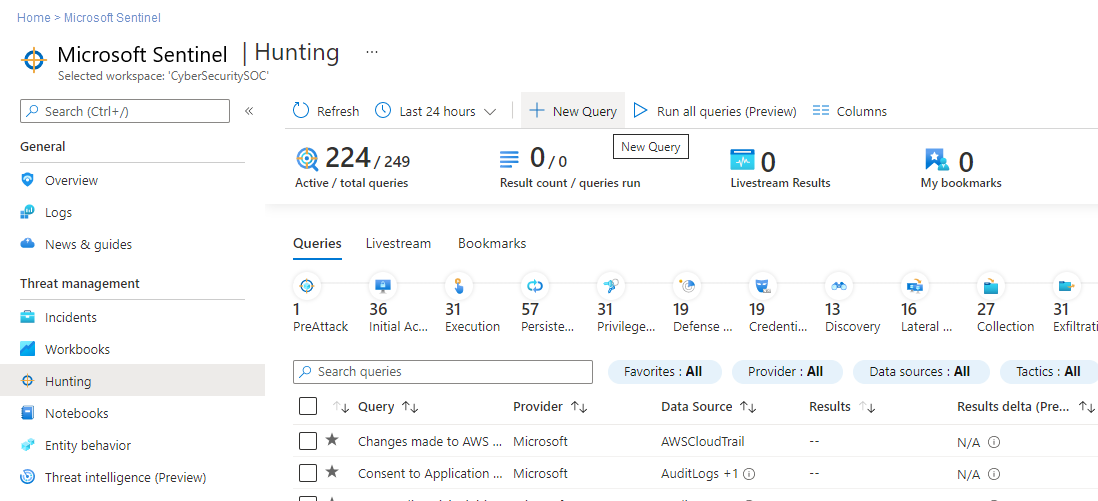

На странице обзора Microsoft Sentinel в разделе "Управление угрозами" выберите "Охота". Отображается список предопределенных запросов.

Совет

Можно также создать новый запрос с помощью команды Создать запрос.

Выберите запрос и Запуск запроса.

Выберите Просмотреть результаты, чтобы проверить результаты.

Следующие шаги

Теперь, когда вы рассмотрели, как защитить виртуальные машины Решение Azure VMware, вы можете узнать больше о следующем: