Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как включить общедоступные IP-адреса на узле VMware NSX Edge, чтобы использовать VMware NSX для вашего решения Azure VMware.

Совет

Прежде чем включить доступ к интернету к экземпляру решения Azure VMware, ознакомьтесь с рекомендациями по проектированию подключения к интернету.

Общедоступные IP-адреса для узла NSX Edge являются функцией в Azure VMware Solution, которая включает входящий и исходящий доступ в Интернет для вашей среды Azure VMware Solution.

Внимание

Использование публичных IP-адресов IPv4 в Решении Azure VMware может быть напрямую оплачено и тарифицируется на основе префикса публичного IP-адреса IPv4, который указан в разделе цены — IP-адреса виртуальных машин. Плата за входящий трафик данных или исходящий трафик не взимается с этой службой.

Диапазон общедоступных IP-адресов настраивается в Решение Azure VMware через портал Azure и интерфейс NSX в Решение Azure VMware частном облаке.

С помощью этой возможности у вас есть следующие функции:

- Единый и упрощенный интерфейс для резервирования и использования общедоступного IP-адреса на узле NSX Edge.

- Возможность получения 1000 или более общедоступных IP-адресов. Включите доступ к Интернету в большом масштабе.

- Входящий и исходящий доступ к Интернету для виртуальных машин рабочей нагрузки.

- Защита от атак типа "отказ в обслуживании" (DDoS) для входящего и исходящего интернет-трафика.

- Поддержка миграции VMware HCX через общедоступный Интернет.

Внимание

Вы можете настроить не более 64 общедоступных IP-адресов в этих сетевых блоках. Если вы хотите настроить более 64 общедоступных IP-адресов, отправьте запрос в службу поддержки, указывающий количество необходимых адресов.

Предварительные требования

- Решение Azure VMware для частного облака.

- Для вашего экземпляра NSX настроен DNS-сервер.

Эталонная архитектура

На следующем рисунке показан доступ в Интернет в ваше частное облако Azure VMware Solution и из него через общедоступный IP-адрес непосредственно к узлу NSX Edge.

Внимание

При использовании общедоступных IP-адресов в NSX их не будут анонсировать через частное облако на ExpressRoute. Для клиентов, рекламирующих общедоступное IP-пространство из локальной среды в Решение Azure VMware через Express Route, это приведет к асимметричной маршрутизации при доступе к общедоступному IP-адресу, назначенному в NSX, из IP-адреса, объявленного из локальной среды.

Кроме того, использование общедоступного IP-адреса на узле NSX Edge для NSX несовместимо с обратным поиском DNS. Если вы используете этот сценарий, вы не можете разместить почтовый сервер в Решение Azure VMware.

Настройка общедоступного IP-адреса или диапазона

Чтобы настроить общедоступный IP-адрес или диапазон, используйте портал Azure:

Войдите в портал Azure, а затем перейдите в Решение Azure VMware частное облако.

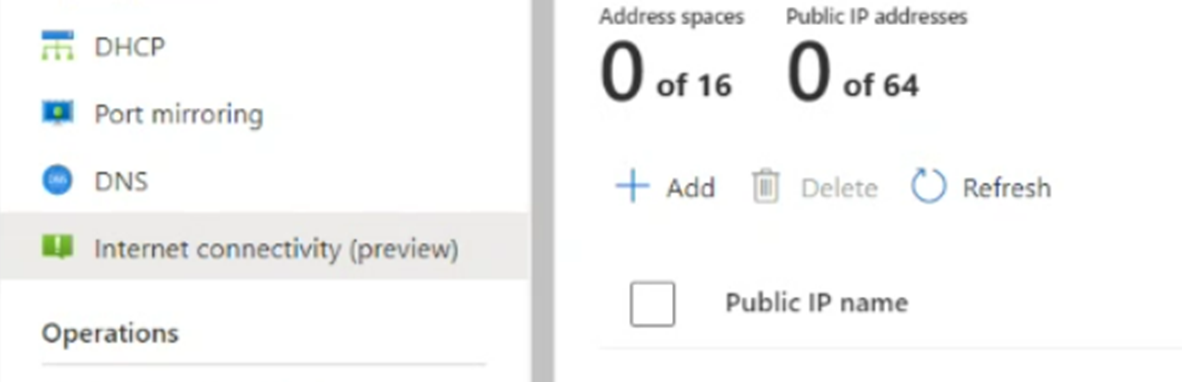

В меню ресурсов в разделе Сеть для рабочих нагрузок выберите Подключение к Интернету.

Установите флажок "Подключиться с помощью общедоступного IP-адреса" до флажка NSX Edge.

Внимание

Прежде чем выбрать общедоступный IP-адрес, убедитесь, что вы понимаете последствия для существующей среды. Для получения дополнительной информации см. Соображения при проектировании подключения к Интернету. Соображения должны включать обзор мероприятий по снижению рисков с вашими соответствующими группами, занимающимися управлением сетями, обеспечением безопасности и соблюдением норм.

Выберите общедоступный IP-адрес.

Введите значение общедоступного IP-имени. В раскрывающемся списке адресного пространства выберите размер подсети. Затем выберите Настроить.

Этот общедоступный IP-адрес доступен примерно в течение 20 минут.

Убедитесь, что подсеть указана. Если подсеть не отображается, обновите список. Если обновление не отображает подсеть, попробуйте снова выполнить настройку.

После установки общедоступного IP-адреса установите флажок "Подключение с помощью общедоступного IP-адреса до NSX Edge", чтобы выключить все другие параметры интернета.

Выберите Сохранить.

Вы успешно включили подключение к Интернету для вашего Решение Azure VMware частного облака и зарезервировали выделенный корпорацией Майкрософт общедоступный IP-адрес. Теперь вы можете задать этот общедоступный IP-адрес узлу NSX Edge, чтобы NSX использовал его для ваших рабочих нагрузок. NSX используется для всех обмена данными между виртуальными машинами.

У вас есть три варианта настройки зарезервированного общедоступного IP-адреса на узел NXS Edge для NSX:

- Исходящий доступ к Интернету для виртуальных машин

- Входящий доступ к Интернету для виртуальных машин

- Брандмауэр шлюза для фильтрации трафика на виртуальные машины в шлюзах T1

Исходящий доступ к Интернету для виртуальных машин

Служба преобразования сетевых адресов источника (SNAT) с преобразованием адресов портов (PAT) используется для разрешения нескольких виртуальных машин использовать одну службу SNAT. Использование этого типа подключения означает, что вы можете обеспечить подключение к Интернету для многих виртуальных машин.

Внимание

Чтобы включить SNAT для указанных диапазонов адресов, необходимо настроить правило брандмауэра шлюза и SNAT для определенных диапазонов адресов, которые требуется использовать. Если вы не хотите включать SNAT для определенных диапазонов адресов, необходимо создать правило No-NAT для этих диапазонов, чтобы исключить их из преобразования сетевых адресов (NAT). Чтобы служба SNAT работала должным образом, правило No-NAT должно быть более низким приоритетом, чем правило SNAT.

Создание правила SNAT

В частном облаке Azure VMware выберите учетные данные VMware.

Найдите URL-адрес и учетные данные диспетчера NSX.

Войдите в VMware NSX Manager.

Перейдите к правилам NAT.

Выберите маршрутизатор T1.

Выберите Добавить правило NAT.

Введите имя правила.

Выберите SNAT.

При необходимости введите источник, например подсеть для SNAT или укажите пункт назначения.

Введите преобразованный IP-адрес. Этот IP-адрес находится в диапазоне публичных IP-адресов, которые вы зарезервировали на портале решения Azure VMware.

При необходимости присвойте правилу более высокий приоритет. Эта приоритизация перемещает правило дальше вниз по списку правил, чтобы убедиться, что сначала сопоставляются более конкретные правила.

Выберите Сохранить.

Ведение журнала включается с помощью ползунка ведения журнала.

Дополнительные сведения о конфигурации и параметрах NAT VMware NSX см. в руководстве по администрирования NAT центра обработки данных NSX.

Создание правила No-NAT

Вы можете создать правило No-NAT или No-SNAT в диспетчере NSX, чтобы исключить определенные совпадения из выполнения NAT. Эту политику можно использовать для разрешения трафика частных IP-адресов обходить существующие правила преобразования сети.

- В частном облаке Azure VMware выберите учетные данные VMware.

- Найдите URL-адрес и учетные данные диспетчера NSX.

- Войдите в диспетчер NSX и выберите правила NAT.

- Выберите маршрутизатор T1 и нажмите кнопку "Добавить правило NAT".

- Выберите правило No SNAT в качестве типа правила NAT.

- Выберите значение исходного IP-адреса в качестве диапазона адресов, которые вы не хотите преобразовать. Значения IP-адреса назначения должны быть любыми внутренними адресами, которые вы достигаете из диапазона исходных IP-адресов.

- Выберите Сохранить.

Входящий доступ к Интернету для виртуальных машин

Служба трансляции сетевого адреса назначения (DNAT) используется для предоставления доступа к виртуальной машине на определенном общедоступном IP-адресе или определенном порту. Эта служба предоставляет входящий интернет-доступ к виртуальным машинам рабочей нагрузки.

Создание правила DNAT

В частном облаке Azure VMware выберите учетные данные VMware.

Найдите URL-адрес и учетные данные диспетчера NSX.

Войдите в диспетчер NSX и выберите правила NAT.

Выберите маршрутизатор T1 и нажмите кнопку "Добавить правило DNAT".

Введите имя правила.

Выберите DNAT в качестве действия.

Для совпадения адреса назначения введите зарезервированный общедоступный IP-адрес. Этот IP-адрес находится в диапазоне общедоступных IP-адресов, зарезервированных на портале Решение Azure VMware.

Для переведенного IP-адреса введите частный IP-адрес виртуальной машины.

Выберите Сохранить.

При необходимости настройте переведенный порт или исходный IP-адрес для более конкретных совпадений.

Виртуальная машина теперь доступна в Интернете на определенном общедоступном IP-адресе или на определенных портах.

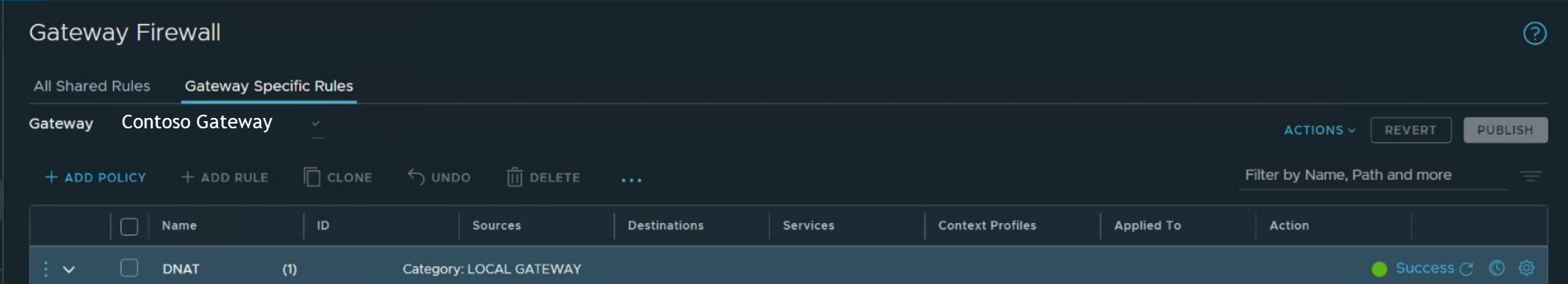

Настройка брандмауэра шлюза для фильтрации трафика на виртуальные машины в шлюзах T1

Вы можете обеспечить защиту сетевого трафика в общедоступном Интернете и из него через брандмауэр шлюза.

В частном облаке Azure VMware выберите учетные данные VMware.

Найдите URL-адрес и учетные данные диспетчера NSX.

Войдите в NSX Manager.

На обзорной странице NSX выберите политики шлюзов.

Выберите правила конкретного шлюза, выберите шлюз T1 и нажмите кнопку "Добавить политику".

Выберите "Новая политика" и введите имя политики.

Выберите политику и нажмите кнопку "Добавить правило".

Настройте правило:

- Выберите Создать правило.

- Введите описательное имя.

- Настройте источник, назначение, службы и действие.

Выберите "Сопоставить внешний адрес" , чтобы применить правила брандмауэра к внешнему адресу правила NAT.

Например, для следующего правила задано значение Match External Address. Параметр разрешает входящий трафик Secure Shell (SSH) к общедоступному IP-адресу.

Если соответствие внутреннему адресу было указано, назначением является внутренний или частный IP-адрес виртуальной машины.

Дополнительные сведения о брандмауэре шлюза NSX см. в руководстве по администрирование брандмауэра шлюза NSX. Распределенный брандмауэр можно использовать для фильтрации трафика на виртуальные машины. Для получения более подробной информации см. Руководство по администрированию распределенного брандмауэра NSX.