Работа с доступом группы безопасности сети и Бастионом Azure

При работе с Бастионом Azure можно использовать группы безопасности сети (NSG). Дополнительные сведения см. в статье Группы безопасности.

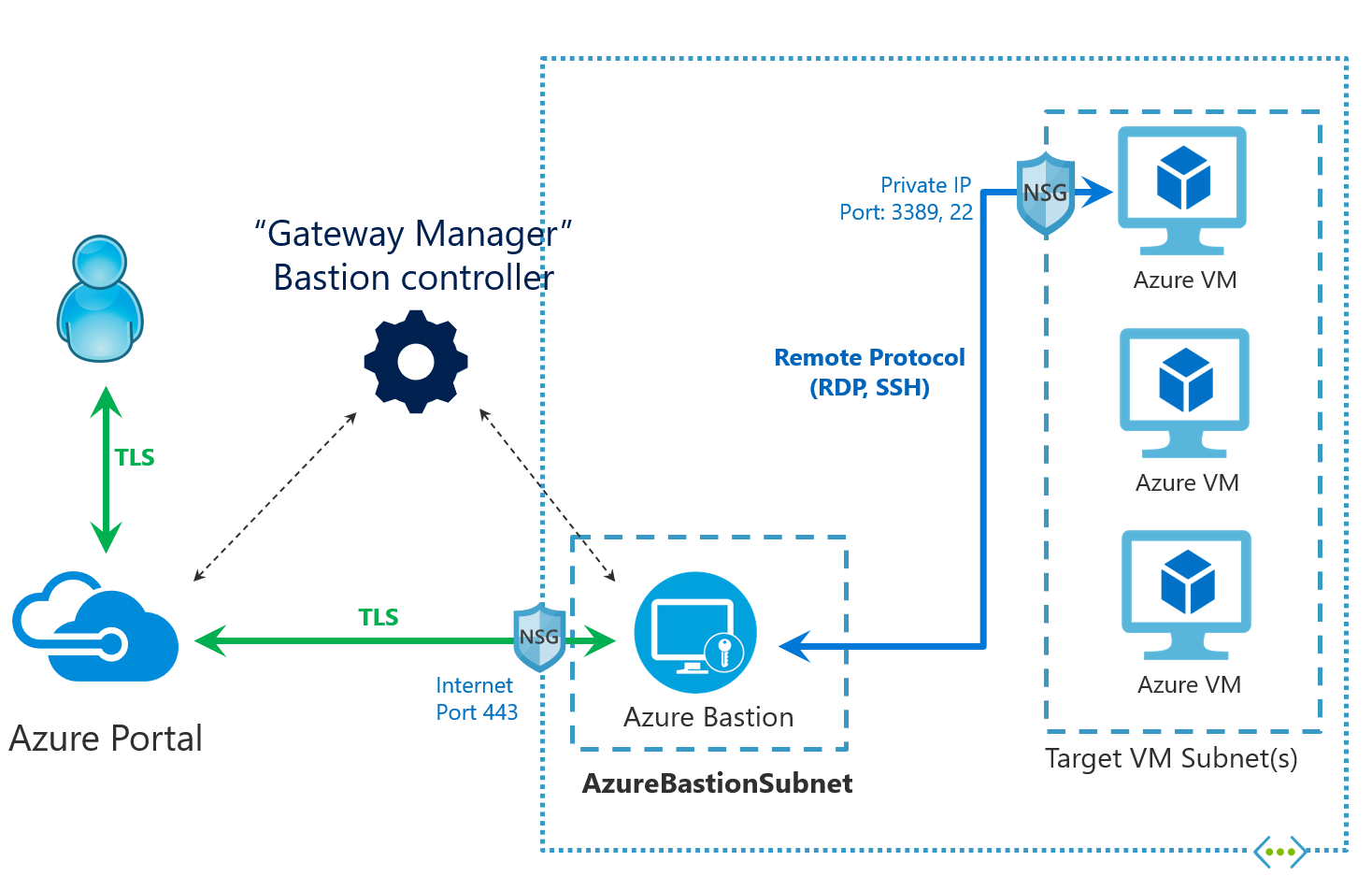

На этой схеме:

- Узел Бастиона развернут в виртуальной сети.

- Пользователь подключается к порталу Azure с помощью любого браузера HTML5.

- Пользователь переходит на виртуальную машину Azure по протоколу RDP или SSH.

- Интеграция подключения — установление сеанса RDP или SSH в браузере однократным щелчком

- На виртуальной машине Azure не требуется общедоступный IP-адрес.

Группы безопасности сети

В этом разделе показан сетевой трафик между пользователем и Бастионом Azure, а также через целевые виртуальные машины в виртуальной сети.

Внимание

Если вы решили использовать группу безопасности сети с ресурсом Бастиона Azure, необходимо создать все следующие правила входящего и исходящего трафика. Отсутствие любого из следующих правил в группе безопасности сети приведет к блокировке ресурса Бастиона Azure, в результате чего он не сможет получать необходимые обновления в будущем и, следовательно, не сможет защитить ресурс от возможных уязвимостей системы безопасности.

AzureBastionSubnet

Бастион Azure развертывается, в частности, в подсети AzureBastionSubnet.

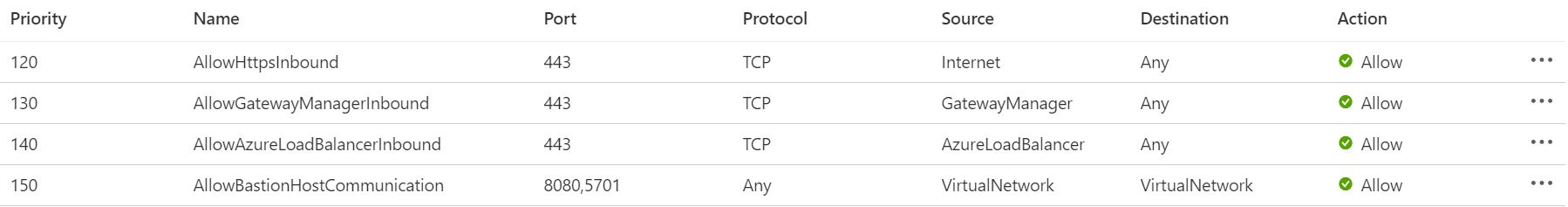

Входящий трафик.

- Входящий трафик из общедоступного Интернета. Бастион Azure создаст общедоступный IP-адрес, для которого в общедоступном IP-адресе входящего трафика должен быть включен порт 443. Открывать порт 3389/22 в подсети AzureBastionSubnet НЕ требуется. Обратите внимание, что источником может быть Интернет или указанный вами набор общедоступных IP-адресов.

- Входящий трафик из уровня управления Бастиона Azure. Для подключения уровня управления включите порт 443, входящий для тега службы GatewayManager. Это позволяет включить уровень управления, то есть диспетчер шлюзов сможет взаимодействовать с Бастионом Azure.

- Входящий трафик из плоскости данных Бастиона Azure. Для обмена данными с плоскостью данных между базовыми компонентами Бастиона Azure включите порты 8080, 5701 во входящем направлении из тега службы VirtualNetwork в тег службы VirtualNetwork. Это позволит компонентам Бастиона Azure взаимодействовать друг с другом.

- Входящий трафик из Azure Load Balancer. Для проб работоспособности включите порт 443 во входящем направлении из тега службы AzureLoadBalancer. Это позволит Azure Load Balancer обнаруживать подключение

Исходящий трафик.

- Исходящий трафик на целевые виртуальные машины (ВМ). Бастион Azure будет связываться с целевыми виртуальными машинами по частному IP-адресу. Группы безопасности сети должны разрешить исходящий трафик в другие целевые подсети виртуальных машин для портов 3389 и 22. Если вы используете пользовательские функции портов в номере SKU уровня "Стандартный", убедитесь, что группы безопасности сети разрешают исходящий трафик в тег службы VirtualNetwork в качестве назначения.

- Исходящий трафик из плоскости данных Бастиона Azure. Для обмена данными с плоскостью данных между базовыми компонентами Бастиона Azure включите порты 8080, 5701 в исходящем направлении из тега службы VirtualNetwork в тег службы VirtualNetwork. Это позволит компонентам Бастиона Azure взаимодействовать друг с другом.

- Исходящий трафик к другим общедоступным конечным точкам в Azure. Бастион Azure должен иметь возможность подключения к различным общедоступным конечным точкам в Azure (например, для хранения журналов диагностики и журналов потребления ресурсов). По этой причине Бастиону Azure требуется исходящее подключение через порт 443 к тегу службы AzureCloud.

- Исходящий трафик в Интернет: Бастион Azure должен иметь возможность взаимодействовать с Интернетом для сеанса, бастиона Shareable Link и проверки сертификатов. Поэтому, мы рекомендуем включить порт 80 в исходящем направлении к Интернету.

Подсеть целевой виртуальной машины

Это подсеть, содержащая целевую виртуальную машину, к которой будет нужно подключаться по протоколу RDP или SSH.

- Входящий трафик из Бастиона Azure. Бастион Azure будет подключаться к целевой виртуальной машине через частный IP-адрес. Порты RDP/SSH (порты 3389/22 соответственно или пользовательские значения портов, если вы используете функцию пользовательского порта в рамках номера SKU уровня "Стандартный" или "Премиум") необходимо открыть на целевой стороне виртуальной машины через частный IP-адрес. В этом правиле рекомендуется добавить диапазон IP-адресов подсети Бастиона Azure, чтобы только Бастион мог открывать эти порты на целевых виртуальных машинах в подсети целевой виртуальной машины.

Следующие шаги

Дополнительные сведения о Бастионе Azure см. в разделе Часто задаваемые вопросы.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по