Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Бастион Azure предлагает несколько архитектур развертывания в зависимости от выбранных конфигураций SKU и параметров. Для большинства номеров SKU Бастион развертывается в виртуальной сети и поддерживает взаимосоединение виртуальных сетей. В частности, Бастион Azure управляет подключением RDP или SSH к виртуальным машинам, созданным в локальных или одноранговых виртуальных сетях.

RDP и SSH являются одними из основных средств, с помощью которых вы можете подключаться к рабочим нагрузкам, которые выполняются в Azure. Предоставление портов RDP или SSH через Интернет нежелательно и рассматривается как значительная угроза безопасности. Часто это связано с уязвимостями протокола. Чтобы сдержать эту поверхность атаки, можно развернуть бастионные узлы (также известные как промежуточные серверы) на публичной стороне вашей периметральной сети. Серверы Бастиона разработаны и настроены для выдерживания атак. Серверы бастиона также обеспечивают подключение RDP и SSH к рабочим нагрузкам, находящимся за бастионом, а также к ресурсам внутри сети.

Номер SKU, который выбирается при развертывании Бастиона, определяет архитектуру и доступные функции. Вы можете перейти на более высокий номер SKU для поддержки дополнительных функций, но после развертывания не удается изменить номер SKU. Некоторые архитектуры, такие как Только частная сеть и Бастион для разработчика, должны быть настроены во время развертывания.

Развертывание — базовый SKU и выше

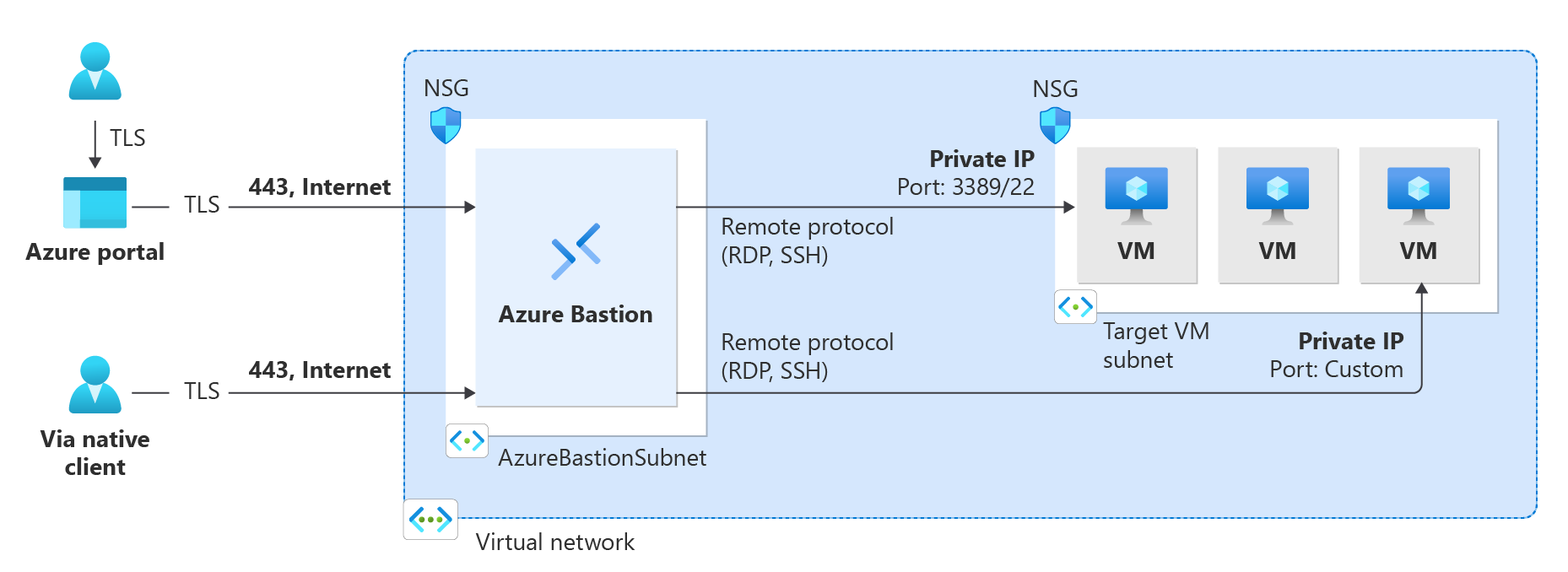

При работе с номером SKU уровня "Базовый" или выше Бастион использует следующую архитектуру и рабочий процесс.

- Бастион хост развертывается в виртуальной сети, содержащей подсеть AzureBastionSubnet с минимальным префиксом /26.

- Пользователь подключается к портал Azure с помощью любого браузера HTML5 и выбирает виртуальную машину для подключения. Общедоступный IP-адрес не требуется на виртуальной машине Azure.

- Сеанс RDP/SSH открывается в браузере одним щелчком мыши.

Для некоторых конфигураций пользователь может подключиться к виртуальной машине через собственный клиент операционной системы.

Инструкции по настройке см. в следующем разделе:

- Автоматическое развертывание Bastion с использованием настроек по умолчанию и стандартного SKU

- Развертывание бастиона с помощью заданных вручную параметров

Развертывание — разработчик Bastion

Бастион Разработчик — это бесплатное упрощенное предложение службы Бастиона Azure. Это предложение идеально подходит для пользователей разработки и тестирования, которые хотят безопасно подключиться к виртуальным машинам, но не требуют дополнительных функций Бастиона или масштабирования узлов. С помощью разработчика Бастиона вы можете подключиться к одной виртуальной машине Azure одновременно с помощью страницы подключения к виртуальной машине.

При подключении к Bastion Developer требования к развертыванию отличаются от требований при развертывании с использованием других SKU (идентификаторов товара). Обычно, при создании узла-бастиона, узел размещается в AzureBastionSubnet в вашей виртуальной сети. Выделенный сервер Bastion предназначен для вашего использования, а Bastion Developer - нет. Так как ресурс Bastion Developer не выделен, функции Bastion Developer ограничены. Вы всегда можете обновить Bastion Developer до определенного SKU, если вам нужна поддержка дополнительных функций. См. статью об обновлении номера SKU.

Дополнительные сведения о Bastion Developer см. в статье Connect with Azure Bastion Developer.

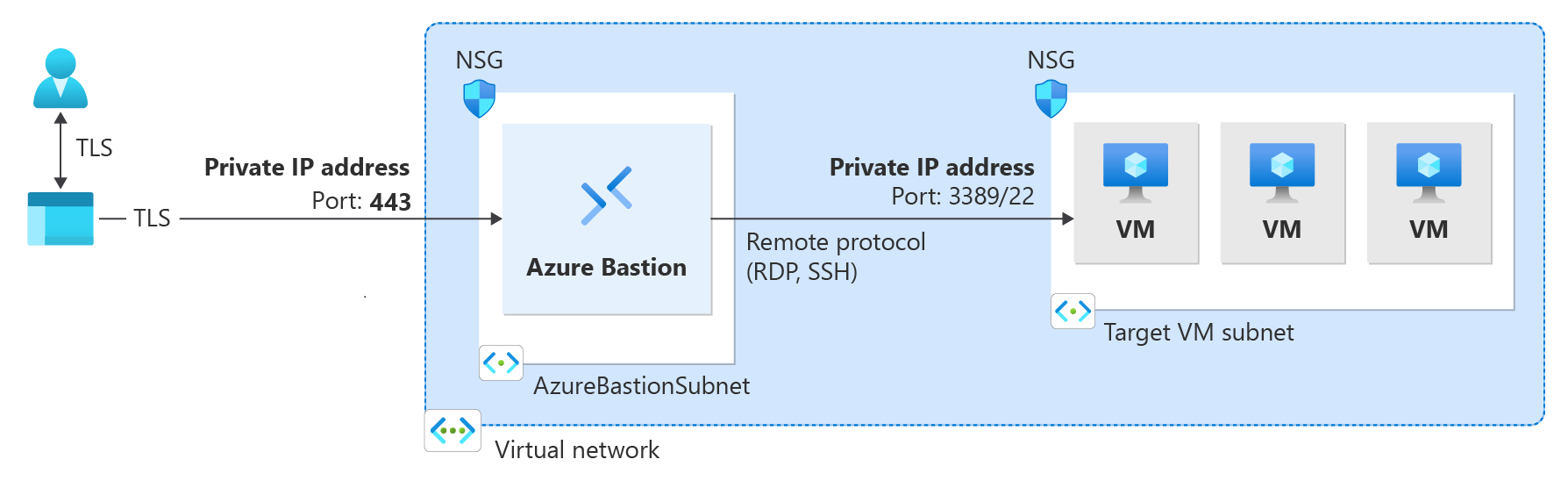

Развертывание — только частное

Развертывания бастиона с доступом только для частных IP-адресов защищают рабочие нагрузки от начала до конца, создавая не маршрутизируемое по Интернету развертывание бастиона, которое позволяет доступ только к частным IP-адресам. Развертывания бастиона, предназначенные только для частных соединений, не разрешают подключение к серверу бастиона через общедоступный IP-адрес. В отличие от этого, обычное развертывание Бастиона Azure позволяет пользователям подключаться к узлу бастиона с помощью общедоступного IP-адреса.

Схема показывает архитектуру развертывания системы Bastion, предназначенной исключительно для частного использования. Пользователь, подключенный к Azure через частный пиринг ExpressRoute, может безопасно подключиться к Бастиону с помощью частного IP-адреса узла бастиона. Бастион может установить подключение через частный IP-адрес к виртуальной машине, находящейся в той же виртуальной сети, что и хост бастиона. В закрытой конфигурации развертывания Bastion, Бастион не позволяет исходящий доступ за пределы виртуальной сети.

Рекомендации:

Бастион только для частного использования настраивается во время развертывания и требует SKU уровня "Премиум".

Нельзя изменить развертывание Bastion с обычного на только частное.

Чтобы развернуть Бастион только для частного использования в виртуальной сети, которая уже имеет развертывание Бастиона, сначала удалите Бастион из виртуальной сети, а затем разверните его обратно как Бастион только для частного использования. Вам не нужно удалять и повторно создавать azureBastionSubnet.

Если вы хотите создать сквозное частное подключение, подключитесь с помощью собственного клиента вместо подключения через портал Azure.

Если ваш клиентский компьютер находится в локальной среде и не в Azure, необходимо развернуть ExpressRoute или VPN и включить IP-адресное подключение на ресурсе Бастиона.

Дополнительные сведения о развертывании в частном режиме см. в разделе "Развертывание бастиона в частном режиме".