Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

При создании пула пакетной службы Azure с помощью конфигурации виртуальной машины можно зашифровать вычисленные узлы в пуле с помощью ключа, управляемого платформой, указав конфигурацию шифрования диска.

В этой статье описано создание пула пакетной службы с включенным шифрованием дисков.

Зачем использовать пул с конфигурацией шифрования дисков?

С помощью пула пакетной обработки вы можете получать доступ и хранить данные на ОС и временных дисках вычислительного узла. Шифрование серверного диска ключом, управляемым платформой, защитит эти данные с низкими накладными расходами и удобством.

Пакетная служба применяет одну из этих технологий шифрования дисков на вычислительных узлах в зависимости от конфигурации пула и региональной поддержки.

- Шифрование управляемых неактивных дисков с помощью ключей, управляемых платформой

- Шифрование на узле с использованием ключей, управляемых платформой

- Дисковое шифрование Azure

Вы не сможете указать, какой метод шифрования будет применяться к узлам в вашем пуле. Вместо вы указываете целевые диски, которые необходимо зашифровать на узлах, а пакетная служба может выбрать соответствующий метод шифрования, обеспечивая шифрование указанных дисков на вычислительном узле. На следующем рисунке показано, как пакетная служба делает этот выбор.

Внимание

При создании пула с пользовательским образом Linux можно включить шифрование дисков только в том случае, если пул использует размер виртуальной машины, поддерживающий шифрование на узле. Шифрование на узле в настоящее время не поддерживается в пулах подписок пользователей, пока эта функция не станет общедоступной в Azure.

Для некоторых конфигураций шифрования дисков требуется, чтобы семейство виртуальных машин пула поддерживало шифрование на узле. Сведения о сквозном шифровании с помощью шифрования на узле, чтобы определить, какие семейства виртуальных машин поддерживают шифрование на узле .

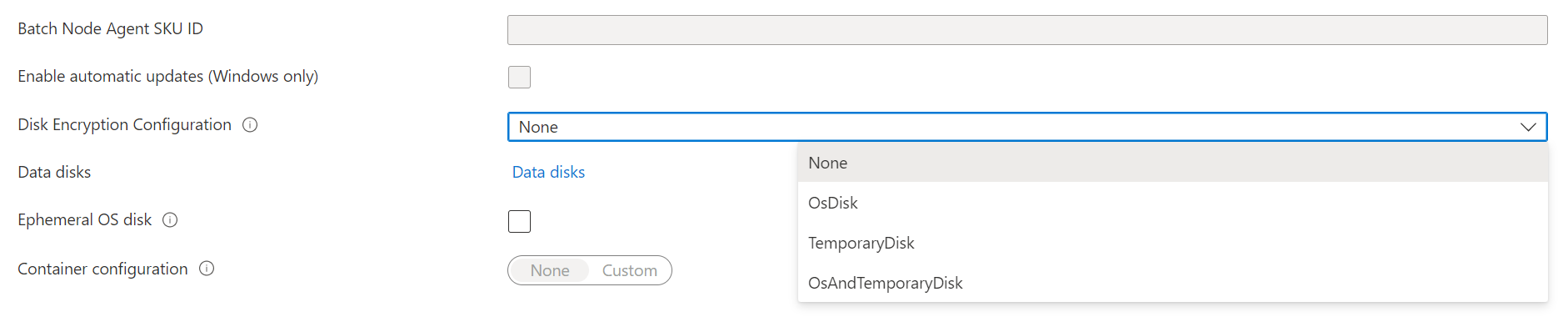

Портал Azure

При создании пула пакетной службы в портал Azure выберите osDisk, TemporaryDisk или OsAndTemporaryDisk в разделе "Конфигурация шифрования дисков".

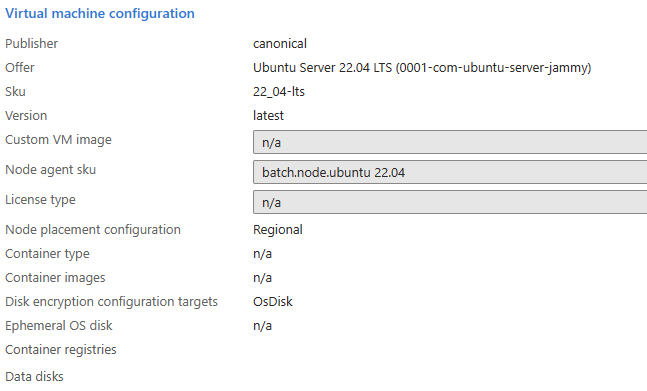

После создания пула можно увидеть целевые объекты конфигурации шифрования дисков в разделе Свойства пула.

Примеры

В следующих примерах показано, как зашифровать ОС и временные диски в пуле пакетной службы с помощью пакета SDK .NET для пакетной службы, REST API пакетной службы и Azure CLI.

Пакет SDK .NET для пакетной службы

pool.VirtualMachineConfiguration.DiskEncryptionConfiguration = new DiskEncryptionConfiguration(

targets: new List<DiskEncryptionTarget> { DiskEncryptionTarget.OsDisk, DiskEncryptionTarget.TemporaryDisk }

);

REST API пакетной службы

URL-АДРЕС REST API:

POST {batchURL}/pools?api-version=2020-03-01.11.0

client-request-id: 00000000-0000-0000-0000-000000000000

Текст запроса:

"pool": {

"id": "pool2",

"vmSize": "standard_a1",

"virtualMachineConfiguration": {

"imageReference": {

"publisher": "Canonical",

"offer": "UbuntuServer",

"sku": "22.04-LTS"

},

"diskEncryptionConfiguration": {

"targets": [

"OsDisk",

"TemporaryDisk"

]

}

"nodeAgentSKUId": "batch.node.ubuntu 22.04"

},

"resizeTimeout": "PT15M",

"targetDedicatedNodes": 5,

"targetLowPriorityNodes": 0,

"taskSlotsPerNode": 3,

"enableAutoScale": false,

"enableInterNodeCommunication": false

}

Azure CLI

az batch pool create \

--id diskencryptionPool \

--vm-size Standard_DS1_V2 \

--target-dedicated-nodes 2 \

--image canonical:ubuntuserver:22.04-LTS \

--node-agent-sku-id "batch.node.ubuntu 22.04" \

--disk-encryption-targets OsDisk TemporaryDisk

Следующие шаги

- Узнать больше о шифровании хранилища дисков Azure на стороне сервера.

- Подробные сведения о пакетной службе см. в статье Рабочий процесс и ресурсы пакетной службы.