Топология сети и возможности подключения

Область проектирования топологии сети и подключения имеет решающее значение для создания основы для проектирования облачной сети.

Проверка области проектирования

Вовлеченные роли или функции. Эта область проектирования, вероятно, требует поддержки одной или нескольких облачных платформ и функций Облачный центр инноваций для принятия и реализации решений.

Область действия. Целью проектирования сети является согласование структуры облачной сети с общими планами внедрения облака. Если планы внедрения облака содержат гибридные или облачные зависимости, или если требуется подключение по другим причинам, то в структуре сети должны быть включены эти варианты подключения и ожидаемые шаблоны трафика.

Вне область: эта область проектирования создает основу для сетей. В нем не рассматриваются проблемы, связанные с соответствием требованиям, такие как расширенная сетевая безопасность или автоматические ограничения принудительного применения. Эти рекомендации предоставляются при проверке безопасности и системы управления на соответствие областей проектирования. Откладывание обсуждений по безопасности и управлению позволяет команде облачной платформы выполнить первоначальные требования к сети, прежде чем расширить аудиторию для более сложных тем.

Обзор зоны проектирования

Топология сети и подключение имеют основополагающее значение для организаций, которые планируют проектирование целевой зоны. Сеть занимает центральное место практически во всем, что находится в целевой зоне. Она обеспечивает подключение к другим службам Azure, внешним пользователям и локальной инфраструктуре. Топология сети и подключение находятся в группе среды областей проектирования целевой зоны Azure. Это группирование основано на их важности в основных решениях по проектированию и реализации.

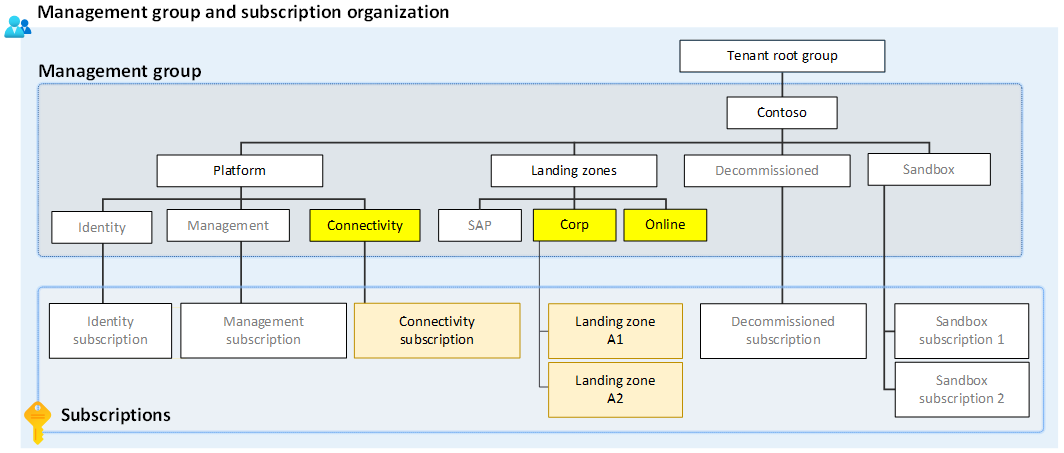

В концептуальной архитектуре целевой зоны Azure есть две группы управления main, в которых размещаются рабочие нагрузки: Корпоративная и Online. Эти группы управления служат различным целям при организации подписок Azure и управлении ими. Сетевое отношение между различными группами управления целевыми зонами Azure зависит от конкретных требований организации и сетевой архитектуры. В следующих нескольких разделах рассматриваются сетевые отношения между Corp, Online и группами управления подключением в связи с тем, что предоставляет акселератор целевой зоны Azure.

Какова цель групп управления connectivity, corp и online management?

- Группа управления подключением. Эта группа управления содержит выделенные подписки для подключения, обычно это одна подписка для большинства организаций. В этих подписках размещаются сетевые ресурсы Azure, необходимые для платформы, такие как azure Виртуальная глобальная сеть, шлюзы виртуальная сеть, Брандмауэр Azure и частные зоны Azure DNS. Здесь также устанавливается гибридное подключение между облачными и локальными средами с помощью таких служб, как ExpressRoute и т. д.

- Корпоративная группа управления. Выделенная группа управления для корпоративных целевых зон. Эта группа предназначена для размещения подписок, в которых размещаются рабочие нагрузки, для которых требуется традиционное подключение к IP-маршрутизации или гибридное подключение к корпоративной сети через концентратор в подписке на подключение и, следовательно, являются частью одного домена маршрутизации. Рабочие нагрузки, такие как внутренние системы, не предоставляются напрямую через Интернет, но могут быть доступны через обратные прокси-серверы и т. д., например Шлюзы приложений.

- Группа управления в сети. Выделенная группа управления для целевых зон в сети. Эта группа предназначена для хранения подписок, используемых для общедоступных ресурсов, таких как веб-сайты, приложения электронной коммерции и службы для клиентов. Например, организации могут использовать группу управления в сети, чтобы изолировать общедоступные ресурсы от остальной среды Azure, сокращая направления атак и обеспечивая безопасность и доступность общедоступных ресурсов для клиентов.

Почему мы создали корпоративные и сетевые группы управления для разделения рабочих нагрузок?

Разница в сетевых рекомендациях между корпоративными и сетевыми группами управления в концептуальной архитектуре целевой зоны Azure заключается в их предполагаемом использовании и основной цели.

Группа управления corp используется для управления и защиты внутренних ресурсов и служб, таких как бизнес-приложения, базы данных и управление пользователями. Рекомендации по работе с сетью для группы управления корпорацией сосредоточены на обеспечении безопасного и эффективного подключения между внутренними ресурсами, а также на применении строгих политик безопасности для защиты от несанкционированного доступа.

Группу управления online в концептуальной архитектуре целевой зоны Azure можно рассматривать как изолированную среду, используемую для управления общедоступными ресурсами и службами, доступными из Интернета. Используя группу управления Online для управления общедоступными ресурсами, архитектура целевой зоны Azure позволяет изолировать эти ресурсы от внутренних ресурсов, тем самым снижая риск несанкционированного доступа и минимизируя направлений атак.

В концептуальной архитектуре целевой зоны Azure виртуальная сеть в группе управления Online может быть при необходимости подключена к виртуальным сетям в группе управления Corp напрямую или косвенно через концентратор и связанные требования к маршрутизации через Брандмауэр Azure или NVA, что позволяет общедоступным ресурсам взаимодействовать с внутренними ресурсами в безопасном и контролируемом режиме. Эта топология гарантирует, что сетевой трафик между общедоступными и внутренними ресурсами будет безопасным и ограниченным, но при этом позволяет ресурсам обмениваться данными по мере необходимости.

Совет

Кроме того, важно понимать и просматривать политики Azure, которые назначаются и наследуются каждой из групп управления в составе целевой зоны Azure. Так как они помогают формировать, защищать и управлять рабочими нагрузками, развернутыми в подписках, которые находятся в этих группах управления. Назначения политик для целевых зон Azure можно найти здесь.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по