Рекомендации по сети для развертываний Решение Azure VMware с двумя регионами

В этой статье описывается, как настроить сетевое подключение при развертывании Решение Azure VMware частных облаков в двух регионах Azure для обеспечения устойчивости к авариям. Если есть частичные или полные региональные сбои, топология сети, описанная в этой статье, позволяет сохранившимся компонентам (частным облакам, собственным ресурсам Azure и локальным сайтам) поддерживать подключение друг к другу и к Интернету.

Сценарий с двумя регионами

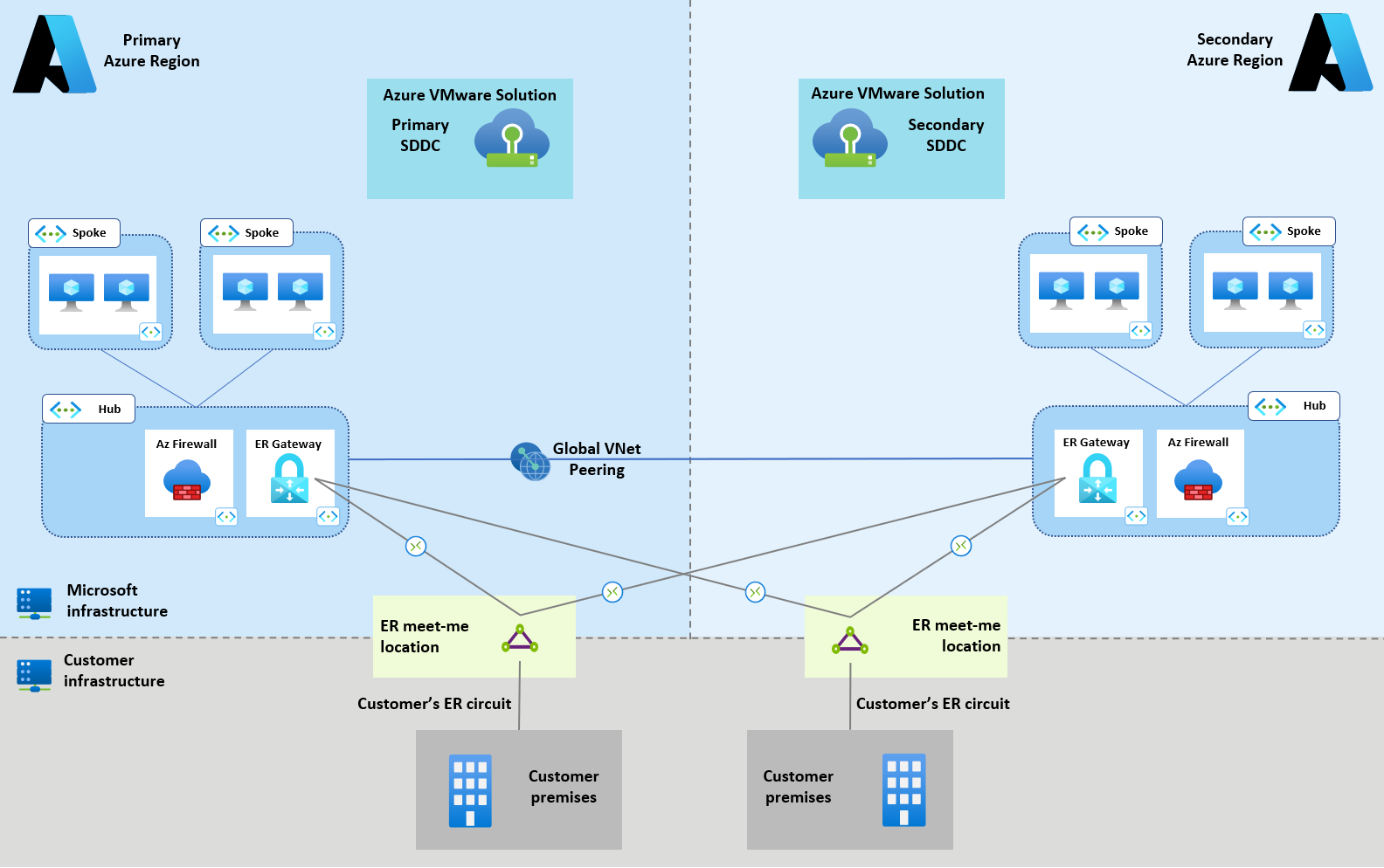

В этой статье рассматривается типичный сценарий с двумя регионами, показанный на следующем рисунке 1:

- Центральная и периферийная сеть Azure существуют в каждом регионе.

- Развернута отказоустойчивая конфигурация для ExpressRoute (два канала в двух разных расположениях пиринга, каждый из которых подключен к виртуальным сетям концентратора в обоих регионах). Рекомендации, приведенные в следующих разделах, остаются неизменными на случай, если настроено резервное VPN-подключение .

- В каждом регионе развернуто Решение Azure VMware частное облако.

Примечание

В эталонном сценарии, приведенном на рисунке 1, две виртуальные сети регионального концентратора подключены через глобальный пиринг виртуальных сетей. Хотя это и не обязательно, так как трафик между виртуальными сетями Azure в двух регионах может маршрутизироваться через подключения ExpressRoute, настоятельно рекомендуется использовать эту конфигурацию. Пиринг виртуальных сетей минимизирует задержку и увеличивает пропускную способность, так как устраняет необходимость в передаче трафика через пограничные маршрутизаторы ExpressRoute meet-me.

Шаблоны связи с двумя регионами

В следующих разделах описывается конфигурация Решение Azure VMware сети, необходимая для включения в эталонном сценарии с двумя регионами следующих шаблонов связи:

- Решение Azure VMware Решение Azure VMware (рассматривается в разделе Решение Azure VMware подключений между регионами);

- Решение Azure VMware к локальным сайтам, подключенным через ExpressRoute (рассматривается в разделе Гибридное подключение);

- Решение Azure VMware в Azure виртуальная сеть (рассматривается в разделе Подключение azure виртуальная сеть);

- Решение Azure VMware в Интернет (рассматривается в разделе Подключение к Интернету).

Решение Azure VMware подключения между регионами

Если существует несколько Решение Azure VMware частных облаков, подключение уровня 3 между ними часто является обязательным требованием для таких задач, как поддержка репликации данных.

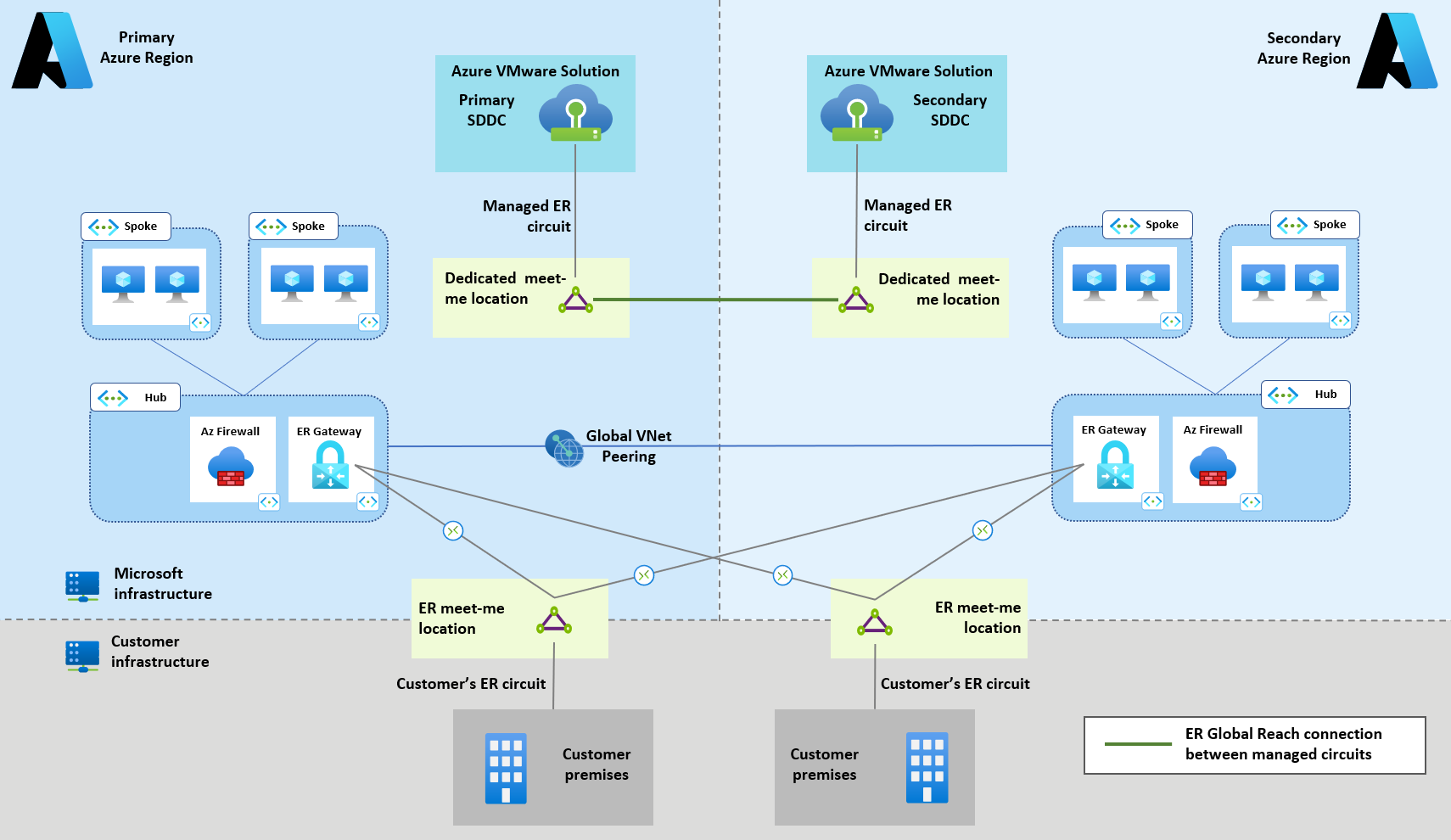

Решение Azure VMware изначально поддерживает прямое подключение между двумя частными облаками, развернутыми в разных регионах Azure. Частные облака подключаются к сети Azure в своем регионе через каналы ExpressRoute, управляемые платформой и завершаемые в выделенных расположениях ExpressRoute meet-me. В этой статье эти каналы называются Решение Azure VMware управляемыми каналами. Решение Azure VMware управляемые каналы не следует путать с обычными каналами, которые клиенты развертывают для подключения локальных сайтов к Azure. Обычные каналы, развертываемые клиентами, являются управляемыми клиентами (см. рис. 2).

Прямое подключение между частными облаками основано на подключениях ExpressRoute Global Reach между Решение Azure VMware управляемыми каналами, как показано в зеленой строке на следующей схеме. Дополнительные сведения см. в статье Руководство. Пиринг локальных сред для Решение Azure VMware. В этой статье описывается процедура подключения Решение Azure VMware управляемого канала к каналу, управляемому клиентом. Та же процедура применяется к подключению двух Решение Azure VMware управляемых каналов.

Гибридное подключение

Рекомендуемый вариант подключения Решение Azure VMware частных облаков к локальным сайтам — ExpressRoute Global Reach. Подключения Global Reach можно установить между управляемыми клиентом каналами ExpressRoute и Решение Azure VMware управляемыми каналами ExpressRoute. Подключения Global Reach не являются транзитивными, поэтому для обеспечения устойчивости к авариям необходима полная сетка (каждый Решение Azure VMware управляемый канал, подключенный к каждому каналу, управляемому клиентом), как показано на следующем рисунке 3 (представлено оранжевыми линиями).

Подключение к виртуальной сети Azure

Azure виртуальная сеть можно подключить к Решение Azure VMware частным облакам с помощью подключений между шлюзами ExpressRoute и Решение Azure VMware управляемыми каналами. Это подключение точно так же, как azure виртуальная сеть можно подключить к локальным сайтам через управляемые клиентом каналы ExpressRoute. Инструкции по настройке см. в разделе Подключение к частному облаку вручную .

В сценариях с двумя регионами рекомендуется использовать полную сетку для подключений ExpressRoute между двумя региональными концентраторами виртуальная сеть и частными облаками, как показано на рис. 4 (представлены желтыми линиями).

Подключение к Интернету

При развертывании Решение Azure VMware частных облаков в нескольких регионах рекомендуется использовать собственные варианты подключения к Интернету (управляемое преобразование сетевых адресов источника (SNAT) или общедоступные IP-адреса до NSX-T). Любой параметр можно настроить с помощью портал Azure (или с помощью PowerShell, CLI или шаблонов ARM/Bicep) во время развертывания, как показано на следующем рисунке 5.

Оба варианта, выделенные на рис. 5, предоставляют каждому частному облаку прямой выход в Интернет в своем регионе. При принятии решения о том, какой собственный вариант подключения к Интернету следует использовать, следует учитывать следующие рекомендации.

- Управляемые SNAT следует использовать в сценариях с базовыми требованиями и требованиями только для исходящего трафика (низкий объем исходящих подключений и отсутствие необходимости в детальном управлении пулом SNAT).

- Общедоступные IP-адреса до пограничных адресов NSX-T следует использовать в сценариях с большими объемами исходящих подключений или когда требуется детализированный контроль над IP-адресами NAT. Например, какие Решение Azure VMware виртуальные машины используют SNAT за ip-адресами. Общедоступные IP-адреса до пограничного сервера NSX-T также поддерживают входящее подключение через DNAT. В этой статье не рассматривается входящее подключение к Интернету.

После первоначального развертывания можно изменить конфигурацию подключения частного облака к Интернету. Но частное облако теряет подключение к Интернету, Azure виртуальная сеть и локальным сайтам во время обновления конфигурации. Если используется один из собственных параметров подключения к Интернету на предыдущем рисунке 5, в сценариях с двумя регионами дополнительная настройка не требуется (топология остается такой же, как на рис. 4). Дополнительные сведения о подключении к Интернету для Решение Azure VMware см. в статье Рекомендации по проектированию подключения к Интернету.

Выход в Интернет на основе Azure

Если в Azure виртуальная сеть до Решение Azure VMware внедрения была создана безопасная граница Интернета, ее может потребоваться использовать для доступа к Интернету для Решение Azure VMware частных облаков. Использование защищенного пограничного интернет-сервера таким образом необходимо для централизованного управления политиками безопасности сети, оптимизации затрат и многого другого. Границы безопасности Интернета в Azure виртуальная сеть можно реализовать с помощью Брандмауэр Azure или стороннего брандмауэра и прокси-виртуальных сетевых виртуальных модулей (NVA), доступных на Azure Marketplace.

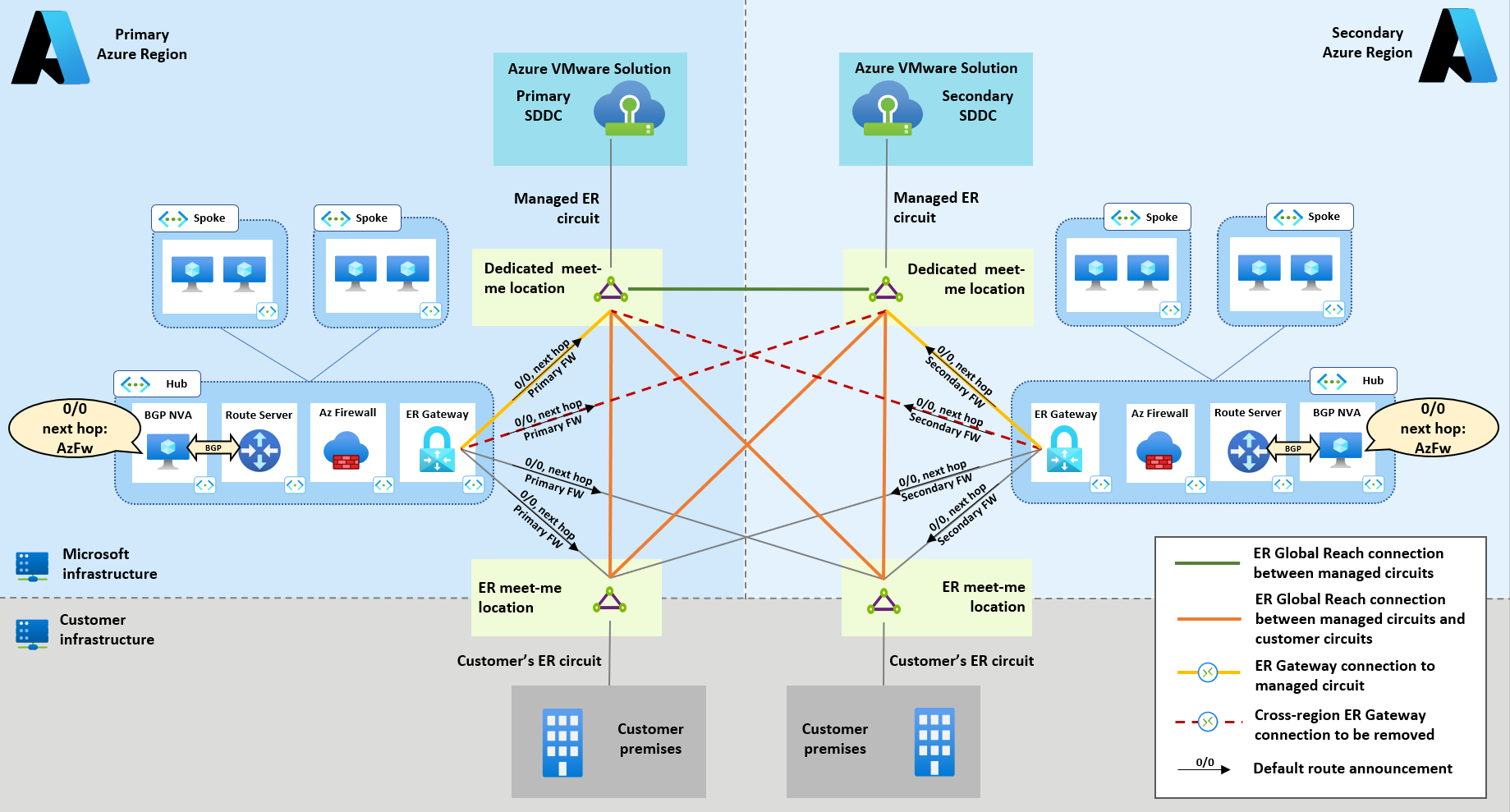

Интернет-трафик, создаваемый Решение Azure VMware виртуальными машинами, можно привлечь к виртуальной сети Azure, отправив маршрут по умолчанию и объявив его по протоколу пограничного шлюза (BGP) в управляемый канал ExpressRoute частного облака. Этот вариант подключения к Интернету можно настроить с помощью портал Azure (или с помощью PowerShell, CLI или шаблонов ARM/Bicep) во время развертывания, как показано на следующем рисунке 6. Дополнительные сведения см. в разделе Отключение доступа к Интернету или включение маршрута по умолчанию.

NVA по умолчанию могут использоваться для NVA по умолчанию, если они поддерживают BGP. В противном случае необходимо развернуть другие NVA с поддержкой BGP. Дополнительные сведения о том, как реализовать исходящее подключение к Интернету для Решение Azure VMware в одном регионе, см. в статье Реализация подключения к Интернету для Решение Azure VMware с помощью NVA Azure. В сценарии с двумя регионами, описанном в этой статье, к обоим регионам должна применяться та же конфигурация.

Основное внимание в сценариях с двумя регионами заключается в том, что маршрут по умолчанию, исходящий из каждого региона, должен распространяться через ExpressRoute только в Решение Azure VMware частное облако в том же регионе. Это распространение позволяет Решение Azure VMware рабочим нагрузкам получать доступ к Интернету через локальный (в регионе) прорыв. Однако при использовании топологии, показанной на рис. 4, каждый Решение Azure VMware частном облаке также получает маршрут с равной стоимостью по умолчанию из удаленного региона через подключения ExpressRoute между регионами. Красные пунктирные линии обозначают это нежелательное распространение маршрута по умолчанию между регионами на рис. 7.

Удаление Решение Azure VMware подключений ExpressRoute между регионами позволяет внедрить в каждое частное облако маршрут по умолчанию для переадресации интернет-подключений на пограничный интернет-сервер Azure в локальном регионе.

Следует отметить, что при удалении подключений ExpressRoute между регионами (красные пунктирные линии на рис. 7) распространение маршрута по умолчанию между регионами по-прежнему происходит через Global Reach. Однако маршруты, распространяемые по Global Reach, имеют более длинный путь AS, чем локальные, и удаляются процессом выбора маршрута BGP.

Распространение менее предпочтительного маршрута по умолчанию между регионами через Global Reach обеспечивает устойчивость к сбоям локального пограничного сервера Интернета. Если интернет-пограничный сервер региона переходит в автономный режим, он перестает использовать маршрут по умолчанию. В этом случае менее предпочтительный маршрут по умолчанию, полученный из удаленного региона, устанавливается в Решение Azure VMware частном облаке, чтобы трафик, связанный с Интернетом, направлялся через прорыв удаленного региона.

Рекомендуемая топология для развертываний с двумя регионами с подключением к Интернету в виртуальных сетями Azure показана на следующем рисунке 8.

При создании маршрутов по умолчанию в Azure необходимо соблюдать особую осторожность, чтобы избежать распространения на локальные сайты, если только не требуется предоставлять доступ к локальным сайтам через Интернет через пограничный Интернет в Azure. Устройства, управляемые клиентом, которые завершают управляемые клиентом каналы ExpressRoute, должны быть настроены для фильтрации маршрутов по умолчанию, полученных из Azure, как показано на рис. 9. Эта конфигурация необходима, чтобы избежать нарушения доступа к Интернету для локальных сайтов.

Дальнейшие действия

Дополнительные сведения о Решение Azure VMware сетевых функциях см. в статье Решение Azure VMware концепции сети и взаимодействия.

Дополнительные сведения о подключении к Интернету для Решение Azure VMware см. в статье Рекомендации по проектированию подключения к Интернету.