Интеграция решений для обеспечения безопасности

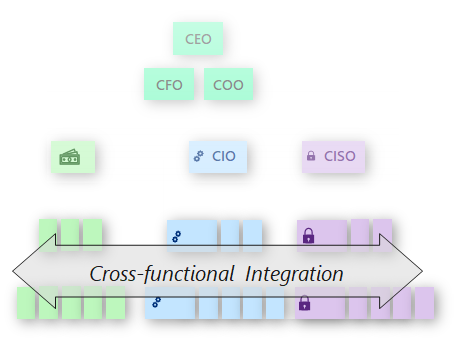

В вашей организации безопасность должна стать обязанностью каждого, как бизнес-требования, производительность и надежность. Специалисты по безопасности на всех уровнях должны понимать общие приоритеты бизнеса, ИТ-проекты и склонность к риску для вашей организации. Представьте безопасность в виде нити, вплетенной в каждый аспект вашего бизнеса. Безопасность должна ощущаться как естественная часть бизнеса. Бизнес должен ощущаться как естественная часть безопасности.

Ваша организация должна поддерживать высокий уровень безопасности, но без вреда для бизнес-процессов.

Между отделами в одной организации могут возникать недопонимания и конфликты. Такие конфликты не способствуют успеху. В эпоху облачных технологий, цифрового бизнеса и безопасности по модели нулевого доверия все команды должны работать вместе. Организация, в которой у каждой команды свои цели, культура и язык, работают неэффективно.

Убедитесь, что команды безопасности не работают отдельно друг от друга. Команды должны тесно сотрудничать, чтобы обеспечить эффективность рабочих процессов и обмена знаниями.

Просмотрите следующее видео, чтобы узнать больше об интеграции безопасности во всех областях вашего бизнеса.

В этом руководстве описывается, как укрепить сотрудничество между отделами безопасности, бизнес-отделами и ИТ-командами.

Укрепление отношений

Преодолеть разрозненность, характерную для многих организаций, будет сложно, но это возможно. Нужно четко описать конечное состояние, добиться понимания процесса и обеспечить постоянную поддержку руководства для достижения важных целей и изменений в культуре и поведении. Следующие элементы особенно важны для этого процесса:

- Определение общих целей и результатов.

- Выявление подходящего уровня безопасности.

Определение общих целей и результатов

Убедитесь, что все команды одинаково понимают ваши цели. Команды безопасности часто считают, что их задача — контроль качества бизнес- и ИТ-отделов. Такой подход создает напряжение между отделами, которое может негативно повлиять на их продуктивность и цели.

Следите за тем, чтобы команды безопасности тесно взаимодействовали с ИТ- и бизнес-командами. Команды специалистов по безопасности отвечают за достижение результатов для бизнеса, ИТ и безопасности в любой инициативе. Делитесь проблемами проектирования систем в соответствии с целями бизнеса и ИТ. Делитесь знаниями и опытом в области безопасности в нужное время.

При разработке, внедрении, эксплуатации и постоянном улучшении систем очень важно установить ограничения, чтобы одна команда не имела решающий голос при принятии решений, связанных с бизнесом, ИТ или безопасностью.

Выявление подходящего уровня безопасности

Некоторые средства безопасности, такие как биометрический вход в систему с помощью Windows Hello для бизнеса, обладают двойным преимуществом: повышают удобство для пользователей и укрепляют безопасность. Многие меры безопасности затрудняют и замедляют бизнес-процессы. Мы стараемся найти меры безопасности, которые были бы просты и невидимы для пользователей и разработчиков. Мы должны принять тот факт, что иногда необходим компромисс.

Объединенные команды должны стремиться к здоровому уровню разногласий, который стимулирует критическое мышление. Например, можно подумать о том, что может сделать злоумышленник с помощью новой функции или как повлияет на бизнес изменение некоторых данных.

Команды должны стремиться к оптимальному балансу между двумя абсолютными истинами:

- Безопасность нельзя игнорировать, иначе возникающие инциденты обойдутся дороже (включая падение производительности, лишние затраты и общее влияние на бизнес), чем интеграция безопасности.

- Слишком строгие меры безопасности могут мешать нормальной работе бизнеса и приносить больше убытков, чем прибыли.

Важно найти баланс при интеграции мер безопасности в процесс. Заинтересованные лица должны работать вместе, чтобы учесть все бизнес-проблемы, надежность и производительность ИТ-систем, а также вопросы безопасности. Организации также должны работать над решением для 80 % и разрабатывать планы для других 20 %. Затягивая с реализацией средств контроля, функций и возможностей для обеспечения безопасности до тех пор, пока не будет создано 100 %-ное решение, организации серьезное рискуют. Рекомендуется использовать итеративные подходы и проводить обучение для сотрудников.

Дополнительные сведения о конструктивных разногласиях см. в этом разделе в руководстве по стратегии безопасности.

В следующем разделе показано, как объединить заинтересованных лиц, отвечающих за безопасность, с ИТ-специалистами, конечными пользователями и владельцами рабочих нагрузок. Здесь также приводятся примеры для команды по безопасности.

Интеграция с ИТ и бизнес-операциями

Хотя большинство функций безопасности действует незаметно, некоторые вопросы безопасности возникают в повседневных рабочих процессах в сфере бизнеса и ИТ. Мышление, основанное на безопасности, должно быть неотъемлемой частью планирования и управления бизнесом.

Процесс обновления системы безопасности

Установка обновлений для системы безопасности — это одна из самых распространенных и очевидных точек, в которых взаимодействуют бизнес-процессы и процессы безопасности. Это распространенный источник конфликтов, так как нужно найти баланс между двумя группами интересов:

- Непосредственное влияние на бизнес. Обновления для системы безопасности часто требуют тестирования и перезагрузки системы, что отнимает время и ресурсы у владельцев приложений и ИТ-команд, а также потенциально может приводить к простоям.

- Потенциальное влияние на бизнес в связи с рисками безопасности. Если полноценно не применять обновления, злоумышленники могут использовать уязвимости и навредить бизнесу.

Если команды работают без общих целей и обязанностей (например, ИТ- и бизнес-специалисты полностью сосредоточены на непосредственном влиянии, а команды безопасности — на рисках для безопасности), они будут постоянно конфликтовать по поводу обновлений системы безопасности. Этот конфликт мешает командам продуктивно решать проблемы в ходе совместной работы, а затем переходить к следующей проблеме, риску и возможности создания ценности для бизнеса. Постоянная связь между всеми отделами организации и создание культуры поддержки обновлений позволят преодолеть сопротивление от конечных пользователей. Если пользователи знают, что они будут лучше защищены, смогут работать продуктивнее и развивать бизнес при поддержке отдела безопасности, они будут более открыты для обновлений и непрерывного обучения.

Продуманное распределение всех преимуществ и рисков между владельцами ресурсов упрощает анализ непосредственных и потенциальных последствий. Если поиск решения будет совместной ответственностью всех экспертов в области безопасности, ИТ и бизнеса, им удастся рассмотреть вопрос с разных точек зрения и найти более качественное решение. Каждый сотрудник компании должен быть заинтересованным лицом, когда дело касается безопасности. Конечно, у всех пользователей есть свои обязанности, но каждый из них должен выполнять требования к безопасности.

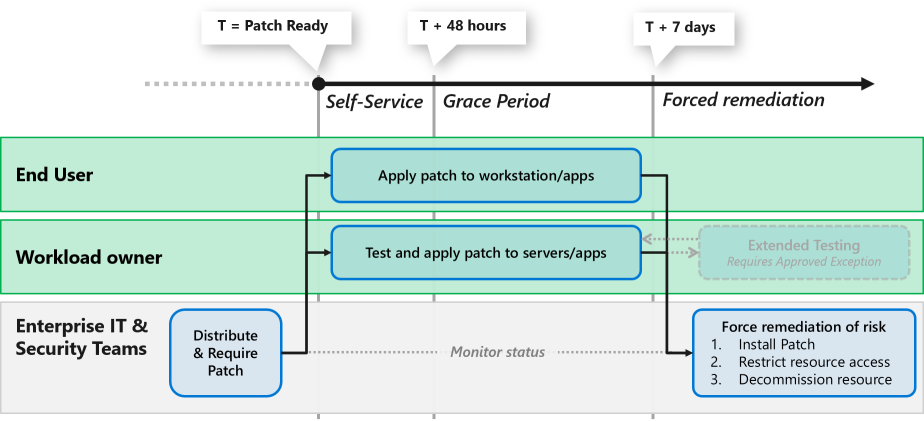

В этом примере процесса показано, как организации начинают решать эту проблему с помощью общей ответственности и гибкости в рамках установленных сроков.

Этот процесс выполняется по регулярному расписанию:

- Команды ИТ и безопасности в организации начинают процесс, определяя, какие обновления или исправления системы безопасности будут иметь наибольшее влияние. Они предоставляют эти обновления конечным пользователям или владельцам рабочих нагрузок через каналы распространения на уровне предприятия.

- Для конечных пользователей установлены сроки, в которые они должны протестировать и применить обновления, а затем перезапустить устройства. По истечении этого периода корпоративные отделы ИТ и безопасности либо применяют обновление, либо блокируют доступ к корпоративным ресурсам. Они могут использовать такой механизм, как условный доступ Microsoft Entra или стороннее решение для управления доступом к сети.

- Владельцы рабочей нагрузки должны в установленный срок протестировать и применить обновления в рабочих системах, а затем выполнить перезагрузку. После этого периода самообслуживания и окончания периода отсрочки, корпоративные отделы ИТ и безопасности будут вынуждены применить обновление или изолировать эти рабочие нагрузки от других корпоративных ресурсов. Некоторые организации с жесткими требованиями могут списывать активы, удаляя их из подписок Azure или учетных записей AWS.

- Корпоративные отделы ИТ и безопасности отслеживают состояние обновления и выполняют все необходимые исправления.

Это не статический и не однодневный процесс. Он выполняется итеративно и улучшается со временем. Начните со своей точки отсчета и постоянно совершенствуйте процесс, чтобы достичь желаемого состояния. Используйте следующие метрики для планирования непрерывного улучшения:

- Охват. Начните с нескольких команд приложений, которые имеют высокую вероятность успеха или окажут значительное влияние на бизнес в случае компрометации. Добавьте дополнительные возможности, пока не будут охвачены все рабочие нагрузки в среде.

- Время. Начните с легко выполнимых сроков и составьте четкий план по их сокращению, пока весь процесс обновления не будет укладываться в неделю или меньше.

- Охват технологий. Постоянно расширяйте охват исправлений и технологий, включая приложения, ПО промежуточного слоя и компоненты с открытым кодом, которые используются в коде приложения. Поощряйте использование компонентов с автоматическим обновлением, чтобы тратить меньше ресурсов на обслуживание. Например, вместо установки и обновления собственных SQL Server используйте Базу данных SQL Azure.

- Процессы. Непрерывно улучшайте каналы коммуникаций между командами, рекомендации по приоритизации, процессы исключений и другие аспекты этого процесса.

Объединение команд безопасности

Команды по обеспечению безопасности должны сотрудничать друг с другом, поскольку разрозненность приводит к повышению рисков для бизнеса. Если команды безопасности не обмениваются усвоенными уроками и ценными сведениями, организация может сталкиваться с инцидентами, которых можно было бы избежать.

Обеспечение безопасности — это динамический процесс, который всегда должен реагировать на активные угрозы и совершенствовать все процессы, инструменты и технологии. Безопасность должна постоянно адаптироваться к изменениям методов атак, технологических платформ и бизнес-моделей организации. Команды безопасности должны работать вместе, чтобы быстро реагировать на угрозы и непрерывно применять аналитические сведения и сделанные выводы с целью улучшать состояние безопасности организации и возможность быстро реагировать на атаки.

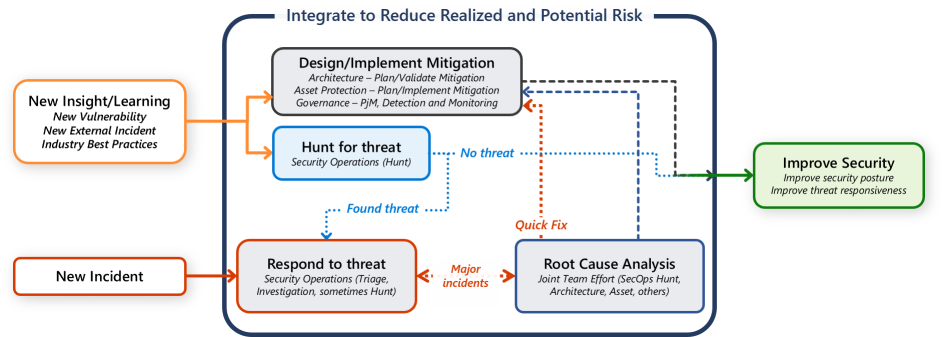

Следующая схема рабочего процесса показывает, как дисциплины безопасности должны работать вместе для полной интеграции усвоенных уроков и ценных сведений для повышения безопасности в целом.

Основная задача безопасности — быстро реагировать на следующие ситуации:

Новые инциденты. Активные злоумышленники, имеющие доступ к ресурсам организации, создают непосредственный риск для бизнеса, и их устранение всегда в приоритете. После устранения необходимо проанализировать сделанные выводы, чтобы лучше понимать будущие атаки. Независимо от результата атаки злоумышленники, скорее всего, не отступятся от этой мишени, метода или модели монетизации.

Новые ценные сведения и уроки. Новые ценные сведения и уроки могут поступать из следующих источников:

Внешние инциденты. Инциденты в других организациях могут предоставлять ценные сведения о злоумышленниках. Они могут использовать те же методы против вашей организации. Эти знания поддерживают планы по улучшению и помогают найти нужное направление для инвестиций. Узнавайте о внешних инцидентах через центр общего доступа к информации и анализа (ISAC), прямое общение со сторонними организациями, а также из общедоступных отчетов и анализа инцидентов.

Новые технические возможности. Поставщики облачных услуг и поставщики программного обеспечения постоянно создают инновации. Они добавляют новые возможности в свои продукты:

- Бизнес-возможности, требующие защиты от угроз безопасности.

- Возможности безопасности, повышающие безопасность ресурсов. Эти возможности могут быть нативными функциями безопасности, интегрированными в облачные или другие платформы. Это могут быть традиционные отдельные продукты по безопасности.

- Видимость и данные телеметрии, доступные в облачной системе безопасности, значительно превосходят возможности решений для локальной среды. Все эти данные собираются с помощью метаданных из всех систем. Данные проходят тщательный анализ, включая анализ поведения, камеры детонации, машинное обучение и ИИ.

Отраслевые рекомендации. Отраслевые рекомендации от поставщиков и организаций, таких как Национальный институт стандартов и технологий (NIST), Центр интернет-безопасности (CIS) и The Open Group. У этих организациях есть устав, предписывающий собирать и предоставлять для общего доступа выводы и рекомендации по безопасности.

Уязвимости — это все, что злоумышленник может использовать, чтобы захватить контроль над активом. Например, уязвимости программного обеспечения. Существуют также варианты настройки безопасности, недостатки в алгоритмах шифрования, небезопасные методики и процессы для использования систем и управления ими. При обнаружении уязвимостей оцените их. Как они влияют на уровень безопасности и возможность обнаружения, реагирования и восстановления после атаки?

Реагирование на угрозу. Команды безопасности изучают обнаруженные угрозы. Они реагируют на них, изгоняя злоумышленников из контрольных точек в организации. В зависимости от размера организации и сложности инцидента это реагирование может затрагивать несколько команд безопасности.

Анализ первопричин. Определение ключевых факторов, которые повысили риск крупного инцидента или усугубили последствия, позволяет делать выводы, повышать уровень безопасности в организации и расширять возможности реагирования. Делать выводы можно в разных сферах, включая инструменты и инфраструктуру атак, методы атак, цели, мотивацию и модели монетизации. Анализ первопричин помогает совершенствовать меры предотвращения и обнаружения, процессы безопасности и любые другие элементы программы или архитектуры безопасности.

Активный поиск угроз. Упреждающий поиск угроз должен продолжаться непрерывно. При планировании поиска и разработке гипотез всегда необходимо учитывать новые ценные сведения и выводы. Команды активного поиска должны сосредоточиться на ключевых аспектах:

- Недавно распространившаяся или рискованная уязвимость.

- Новая группа злоумышленников.

- Новый метод атаки, который был продемонстрирован на конференции.

Проектирование и реализация снижения рисков. Сделанные выводы должны быть применены в технической среде, а также процессах безопасности и бизнеса. Команды должны работать вместе, чтобы включить эти выводы в архитектуру, политику и стандарты. Например, кража учетных данных администратора в недавнем внутреннем или открытом инциденте может привести к тому, что организация реализует контроль привилегированного доступа от Майкрософт. Дополнительные сведения см. в статье План быстрой модернизации безопасности.

Следующие шаги

При планировании внедрения облачных технологий сосредоточьтесь на интеграции функций безопасности. Интегрируйте безопасность по всей организации. Обращайте особое внимание на разногласия, которые возникают в связи с безопасностью. Следите за тем, чтобы они были конструктивными. Конструктивные разногласия снижают риски для организации и позволяют не создавать лишние препятствия для работы.

См. раздел об определении стратегии безопасности

См. раздел о функциях облачной безопасности

Ознакомьтесь с устойчивостью бизнеса, которая является следующей важной темой в рамках работы по обеспечению безопасности.