Шифрование неактивных данных в Службе OpenAI Azure

Azure OpenAI автоматически шифрует данные при сохранении в облаке. Шифрование защищает данные и помогает выполнять обязательства организации по обеспечению безопасности и соответствия требованиям. В этой статье описывается, как Azure OpenAI обрабатывает шифрование неактивных данных, в частности обучающие данные и точно настроенные модели. Сведения о том, как данные, предоставляемые службой, обрабатываются, используются и хранятся, см . в статье о данных, конфиденциальности и безопасности.

Сведения о шифровании служб ИИ Azure

Azure OpenAI является частью служб ИИ Azure. Данные служб искусственного интеллекта Azure шифруются и расшифровываются с помощью шифрования FIPS 140-2 , соответствующего 256-разрядному шифрованию AES . Шифрование и расшифровка прозрачны. Это означает, что шифрованием и доступом управляют за вас. Данные безопасны по умолчанию, и вам не нужно изменять код или приложения, чтобы воспользоваться преимуществами шифрования.

Об управлении ключами шифрования

По умолчанию в подписке используются ключи шифрования, управляемые корпорацией Майкрософт. Есть также возможность управлять подпиской с собственными ключами, называемыми ключами, управляемыми клиентом (CMK). Ключи, управляемые клиентом, обеспечивают большую гибкость при создании, смене, отключении и отзыве элементов управления доступом. Они также дают возможность выполнять аудит ключей шифрования, используемых для защиты ваших данных.

Использование ключей, управляемых клиентом, в Azure Key Vault

Ключи, управляемые клиентом (CMK), которые также называются ключами BYOK, обеспечивают большую гибкость при создании, смене, отключении и отзыве контроля доступа. Они также дают возможность выполнять аудит ключей шифрования, используемых для защиты ваших данных.

Для их хранения используйте Azure Key Vault. Можно либо создать собственные ключи и хранить их в хранилище ключей, либо использовать API-интерфейсы Azure Key Vault для их генерации. Ресурс служб ИИ Azure и хранилище ключей должны находиться в одном регионе и в одном клиенте Microsoft Entra, но они могут находиться в разных подписках. Дополнительные сведения об Azure Key Vault см. в статье Что такое Azure Key Vault?.

Чтобы включить управляемые клиентом ключи, хранилище ключей, содержащее ключи, должно соответствовать следующим требованиям:

- В хранилище ключей вы должны включить оба свойства: Обратимое удаление и Не очищать.

- Если вы используете брандмауэр Key Vault, необходимо разрешить доверенным службы Майкрософт для доступа к хранилищу ключей.

- Хранилище ключей должно использовать устаревшие политики доступа.

- Необходимо предоставить управляемому удостоверению, назначаемом системой ресурсу Azure OpenAI, следующие разрешения в хранилище ключей: получение ключа, оболочка ключа, распаковка ключа.

Только ключи RSA и RSA-HSM размера 2048 поддерживаются с шифрованием служб ИИ Azure. Дополнительные сведения о ключах Key Vault см. в статье Сведения о ключах, секретах и сертификатах Azure Key Vault.

Включение управляемого удостоверения ресурса Azure OpenAI

- Перейдите к ресурсу служб ИИ Azure.

- Слева в разделе "Управление ресурсами" выберите "Удостоверение".

- Переключите состояние управляемого удостоверения, назначаемого системой, в положение "Вкл.".

- Сохраните изменения и убедитесь, что вы хотите включить управляемое удостоверение, назначаемое системой.

Настройка разрешений доступа к хранилищу ключей

На портале Azure перейдите в хранилище ключей.

Слева выберите политики доступа.

Если вы видите сообщение о том, что политики доступа недоступны, перенастройьте хранилище ключей, чтобы использовать устаревшие политики доступа, прежде чем продолжить.

Нажмите кнопку создания.

В разделе "Разрешения ключа" выберите "Получить", "Завернуть ключ" и "Распаковка ключа". Оставьте оставшиеся проверка boxes unselected.

Выберите Далее.

Найдите имя ресурса Azure OpenAI и выберите его управляемое удостоверение.

Выберите Далее.

Нажмите кнопку "Далее", чтобы пропустить настройку параметров приложения.

Нажмите кнопку создания.

Включение ключей, управляемых клиентом, в ресурсе Azure OpenAI

Чтобы включить управляемый клиентом ключ на портале Azure, выполните следующие действия.

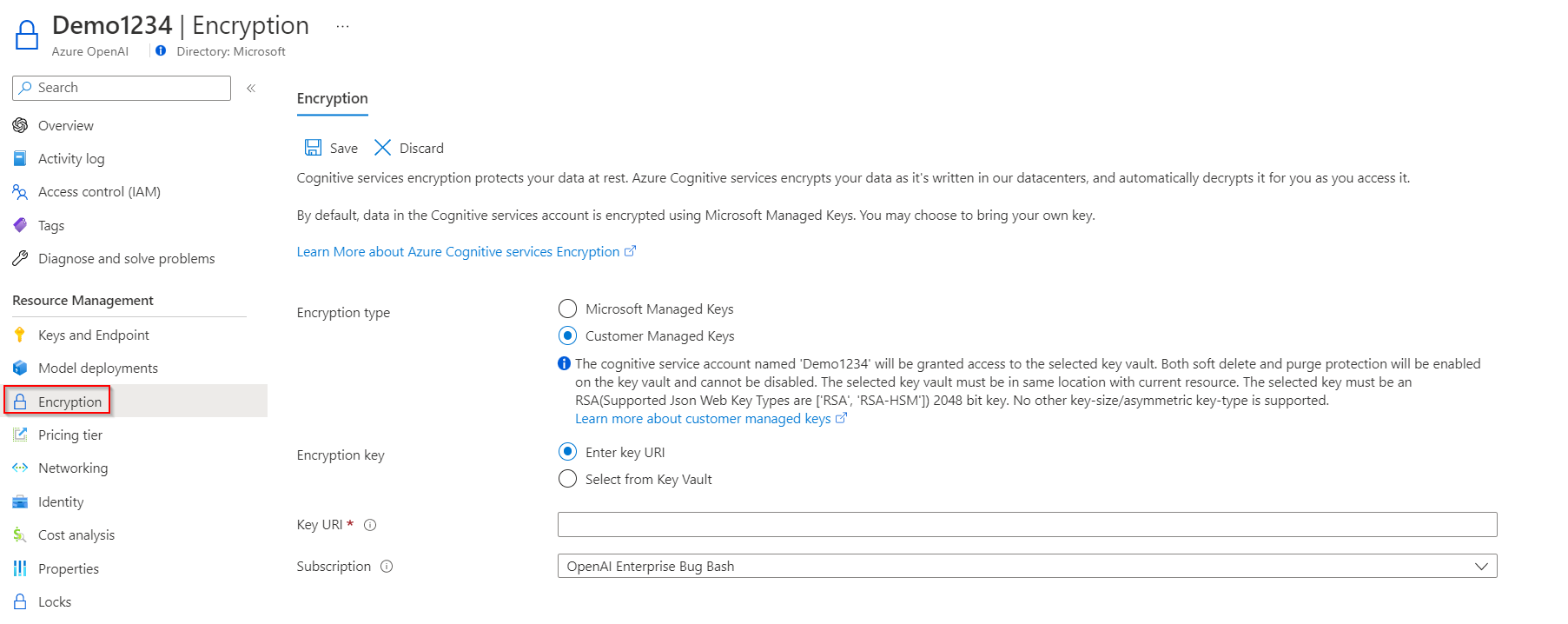

Перейдите к ресурсу служб ИИ Azure.

Слева в разделе "Управление ресурсами" выберите "Шифрование".

В разделе Тип шифрования выберите Ключи, управляемые клиентом, как показано на следующем снимке экрана.

Указание ключа

После включения ключей, управляемых клиентом, можно указать ключ для связывания с ресурсом служб искусственного интеллекта Azure.

Указание ключа в качестве URI

Чтобы указать ключ с помощью URI, выполните следующие действия.

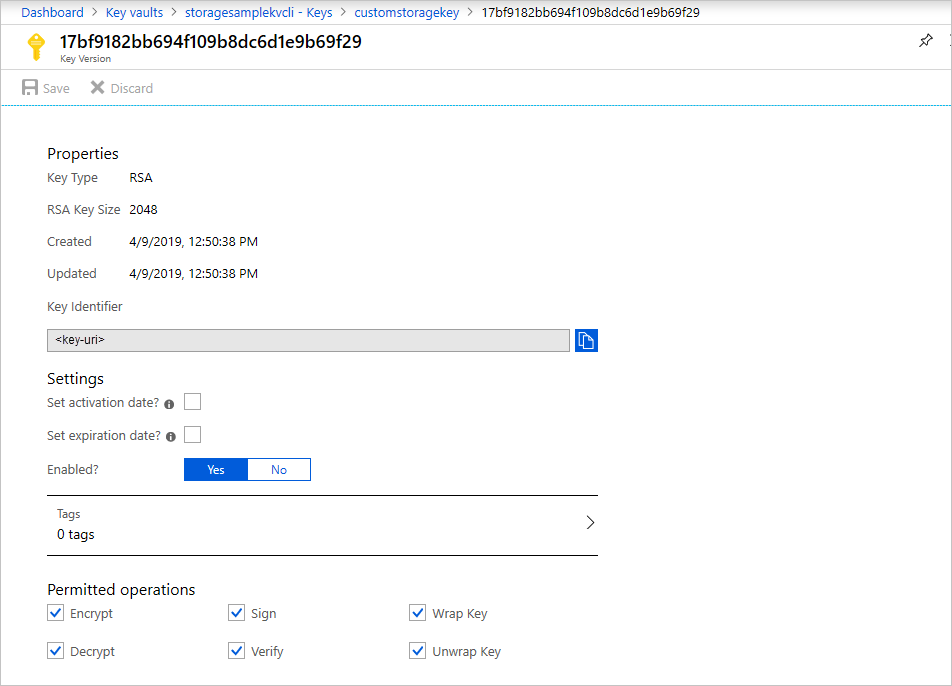

На портале Azure перейдите в хранилище ключей.

В разделе "Объекты" выберите "Ключи".

Выберите нужный ключ, а затем щелкните его, чтобы просмотреть его версии. Выберите версию ключа для просмотра ее параметров.

Скопируйте значение Идентификатор ключа, которое предоставляет универсальный код ресурса (URI).

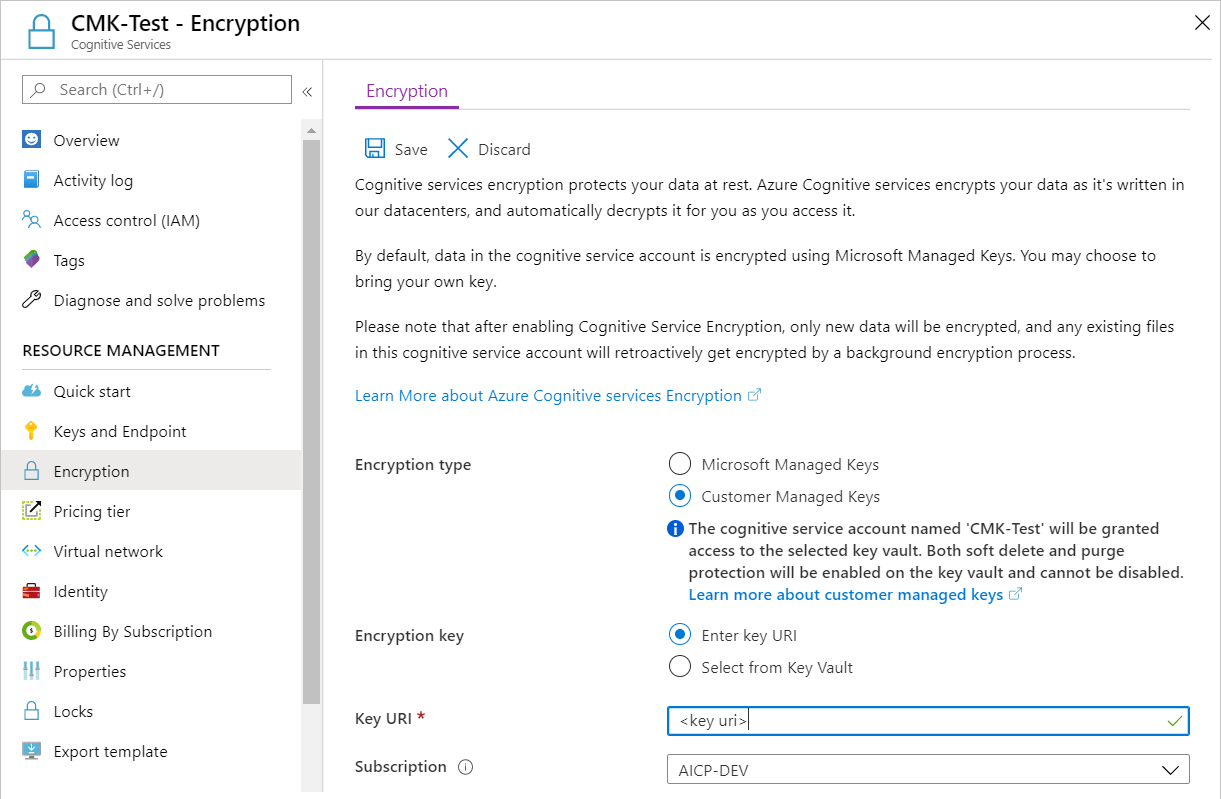

Вернитесь к ресурсу служб ИИ Azure и выберите " Шифрование".

В разделе Ключ шифрования выберите Ввести URI ключа.

Вставьте скопированный URI в поле URI ключа.

В разделе Подписка выберите подписку, содержащую хранилище ключей.

Сохранение изменений.

Выбор ключа из хранилища ключей

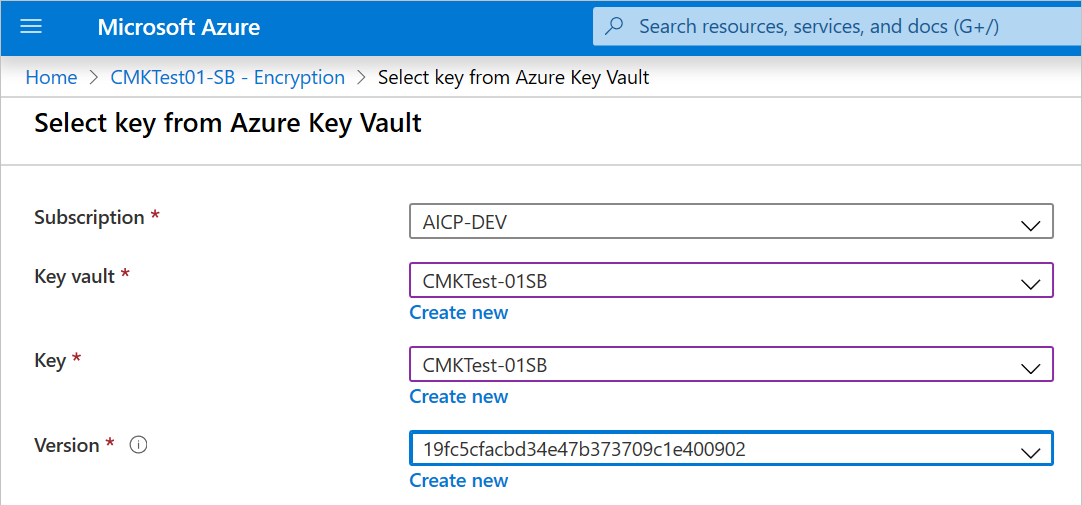

Чтобы выбрать ключ из хранилища ключей, сначала убедитесь, что у вас есть хранилище ключей, содержащее ключ. Затем выполните следующие шаги:

Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

В разделе Ключ шифрования нажмите Выбрать из хранилища ключей.

Выберите хранилище ключей, содержащее ключ, который вы хотите использовать.

Выберите нужный ключ.

Сохранение изменений.

Обновление версии ключа

При создании новой версии ключа обновите ресурс служб искусственного интеллекта Azure, чтобы использовать новую версию. Выполните следующие действия:

- Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

- Введите URI новой версии ключа. Как вариант, для обновления версии можно еще раз выбрать хранилище ключей и ключ.

- Сохранение изменений.

Использование другого ключа

Чтобы сменить ключ, используемый для шифрования, выполните следующие действия.

- Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

- Введите URI нового ключа. Как вариант, можно выбрать хранилище ключей и затем выбрать новый ключ.

- Сохранение изменений.

Циклическая смена управляемых клиентом ключей

Вы можете периодически сменять управляемый клиентом ключ в Key Vault в соответствии с применяемыми политиками соответствия требованиям. При смене ключа необходимо обновить ресурс служб ИИ Azure, чтобы использовать новый URI ключа. Сведения о том, как обновить ресурс для использования новой версии ключа на портале Azure, см. в разделе Обновление версии ключа.

При циклической смене ключа не запускается повторное шифрование данных ресурса. Никаких действий со стороны пользователя не требуется.

Отмена ключа, управляемого клиентом

Вы можете отозвать ключ шифрования, управляемый клиентом, изменив политику доступа, изменив разрешения в хранилище ключей или удалив ключ.

Чтобы изменить политику доступа управляемого удостоверения, который использует реестр, выполните команду az-keyvault-delete-policy :

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Чтобы удалить отдельные версии ключа, выполните команду az-keyvault-key-delete . Для этой операции требуется разрешение на ключи или удаление .

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Внимание

Отмена доступа к активному ключу, управляемому клиентом, в то время как CMK по-прежнему включена, позволит предотвратить скачивание обучающих данных и файлов результатов, точной настройки новых моделей и развертывания точно настроенных моделей. Однако ранее развернутые точно настроенные модели будут продолжать работать и обслуживать трафик до тех пор, пока эти развертывания не будут удалены.

Удаление данных результатов обучения, проверки и обучения

API файлов позволяет клиентам отправлять обучающие данные в целях точной настройки модели. Эти данные хранятся в служба хранилища Azure в том же регионе, что и ресурс и логически изолированы с помощью подписки Azure и учетных данных API. Отправленные файлы можно удалить пользователем с помощью операции DELETE API.

Удаление точно настроенных моделей и развертываний

API тонкой настройки позволяет клиентам создавать собственную настраиваемую версию моделей OpenAI на основе обучающих данных, которые вы отправили в службу с помощью API файлов. Обученные точно настроенные модели хранятся в служба хранилища Azure в том же регионе, зашифрованы неактивных (с ключами, управляемыми Корпорацией Майкрософт или управляемыми клиентом ключами) и логически изолированы с помощью учетных данных Azure и API. Точно настроенные модели и развертывания можно удалить пользователем, вызвав операцию DELETE API.

Отключение ключей, управляемых клиентом

При отключении управляемых клиентом ключей ресурс служб ИИ Azure затем шифруется с помощью ключей, управляемых Корпорацией Майкрософт. Чтобы отключить управляемые клиентом ключи, выполните следующие действия.

- Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

- Выберите "Сохранить управляемые ключи>Майкрософт".

Если вы ранее включили управляемые клиентом ключи, которые также включили управляемое удостоверение, назначенное системой, функция идентификатора Microsoft Entra. После включения управляемого удостоверения, назначенного системой, этот ресурс будет зарегистрирован в идентификаторе Microsoft Entra. После регистрации управляемому удостоверению будет предоставлен доступ к хранилищу ключей, выбранному во время настройки управляемого клиентом ключа. Можно узнать дополнительные сведения об управляемых удостоверениях.

Внимание

Если отключить назначаемые системой управляемые удостоверения, доступ к хранилищу ключей будет прекращен, а все данные, зашифрованные с использованием ключей клиента, будут недоступны. Соответственно, все функции, зависящие от этих данных, перестанут работать.

Внимание

Сейчас управляемые удостоверения не поддерживаются в сценариях работы с разными каталогами. При настройке управляемых пользователем ключей на портале Azure управляемое удостоверение назначается автоматически. Если вы впоследствии перемещаете подписку, группу ресурсов или ресурс из одного каталога Microsoft Entra в другой, управляемое удостоверение, связанное с ресурсом, не передается новому клиенту, поэтому ключи, управляемые клиентом, больше не работают. Дополнительные сведения см. в статье "Передача подписки между каталогами Microsoft Entra в часто задаваемых вопросых и известных проблемах с управляемыми удостоверениями для ресурсов Azure".