Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Функция непрерывного исправления реестра контейнеров Azure автоматизирует обнаружение и исправление уязвимостей на уровне операционной системы (ОС) в образах контейнеров. Запланируя регулярные проверки с помощью Trivy и применяя исправления безопасности с помощью Copa, вы можете обеспечить безопасность, up-to-date images в реестре без доступа к исходному коду или конвейерам сборки. Гибко настройте расписание и целевые образы, чтобы поддерживать безопасность и соответствие среды Реестра контейнеров Azure (ACR)

Варианты использования

Вот несколько сценариев для использования непрерывного патчирования.

- Обеспечение безопасности и гигиены контейнеров: Непрерывное исправление позволяет пользователям быстро исправлять CVE в контейнерах ОС (Общие уязвимости и экспозиции) без необходимости полного пересоздания из вышестоящего источника.

- Скорость использования: Непрерывное обновление устраняет зависимость от вышестоящих обновлений для конкретных образов, автоматически обновляя пакеты. Уязвимости могут появляться каждый день, в то время как популярные издатели образов могут предлагать только новый выпуск один раз в месяц. При непрерывном исправлении можно убедиться, что образы контейнеров в реестре будут исправлены сразу после обнаружения самого нового набора уязвимостей ОС.

Ценообразование

Непрерывное исправление работает в модели потребления. Каждое исправление использует вычислительные ресурсы, за которые взимается плата по умолчанию по тарифу задачи ACR в размере 0,0001 доллара США за секунду выполнения задачи. Дополнительные сведения см. на странице цен ACR.

Ограничения предварительной версии

Непрерывная установка исправлений в настоящее время доступна в общедоступной предварительной версии. Действительны следующие ограничения.

- Образы контейнеров на основе Windows не поддерживаются.

- Будут исправлены только уязвимости уровня ОС, исходящие из системных пакетов. К ним относятся системные пакеты в образе контейнера, управляемом диспетчером пакетов ОС, например apt и yum. Уязвимости, возникающие из пакетов приложений, таких как пакеты, используемые языками программирования, такими как Go, Python и NodeJS, не могут быть исправлены.

- Образы конца срока службы (EOSL) не поддерживаются непрерывной установкой исправлений. Образы EOSL ссылаются на образы, в которых базовая операционная система больше не предлагает обновления, исправления безопасности и техническую поддержку. Примеры включают образы на основе старых версий операционной системы, таких как Debian 8 и Fedora 28. Образы EOSL не включаются в процесс обновления, несмотря на наличие уязвимостей. Настоятельно рекомендуется обновить базовую операционную систему вашего образа до поддерживаемой версии.

- Образы с несколькими арками не поддерживаются.

- Для непрерывного исправления применяется ограничение на 100 образов .

- Непрерывное исправление несовместимо с реестрами с поддержкой ABAC (управление доступом на основе атрибутов) и с репозиториями с включенными правилами PTC (Pull Through Cache).

- Бесплатные подписки Azure при использовании пробной версии с бесплатными кредитами не поддерживаются, так как такие учетные записи не имеют доступа к задачам ACR.

Основные понятия

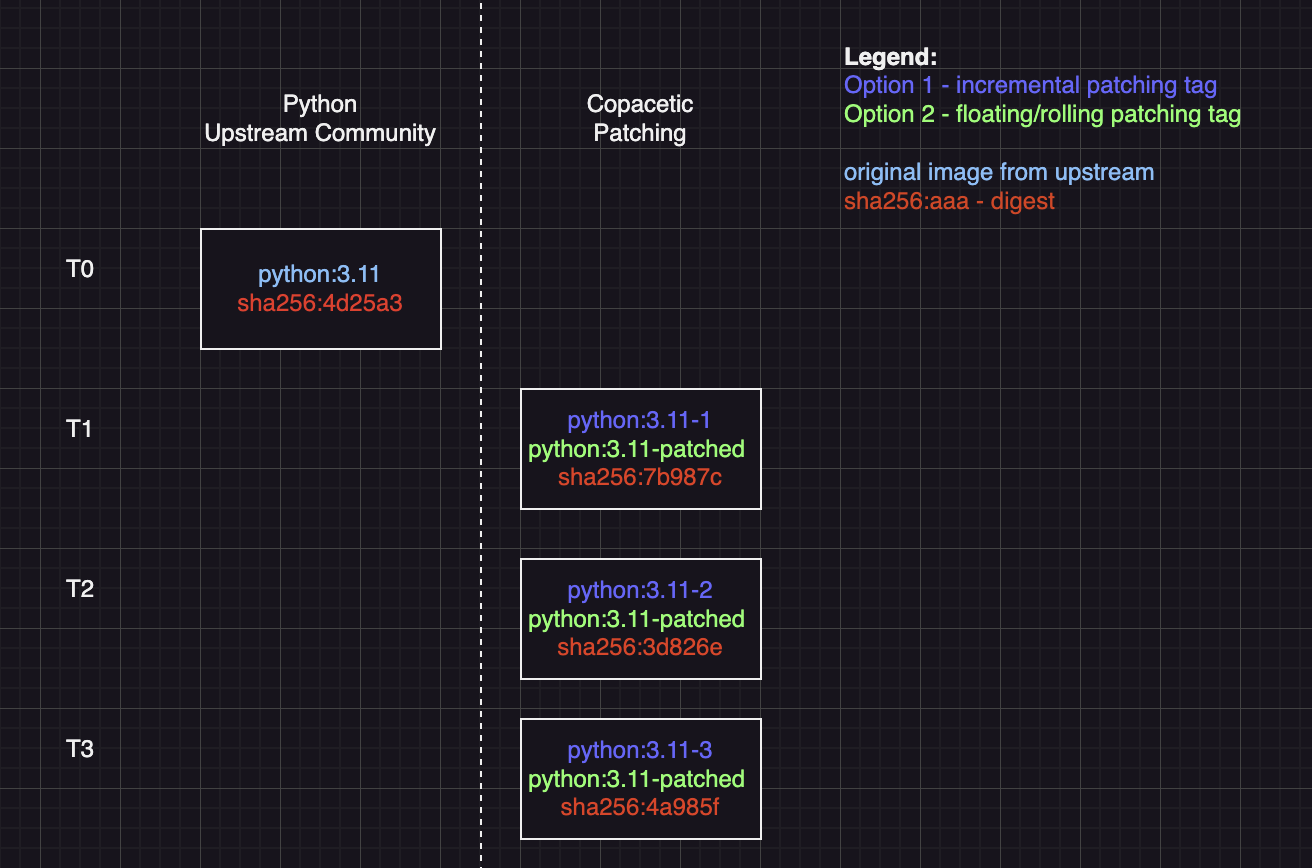

Так как непрерывное исправление в ACR создает новый образ для каждого исправления, ACR использует соглашение тега для версии и идентификации исправленных образов. Два основных подхода являются добавочными и плавающими.

Добавочное добавление тегов

Как это работает:

Каждый новый исправление увеличивает числовой суффикс (например, -1, -2и т. д.) в исходном теге. Например, если базовый образ — python:3.11, первое исправление создает python:3.11-1, а второй исправление на том же базовом теге создается python:3.11-2.

Специальные правила суффикса:

-

-1to-999: эти теги считаются тегами исправлений. -

-xwherex > 999: они не интерпретируются как теги исправлений; вместо этого весь суффикс обрабатывается как часть исходного тега. (Пример:ubuntu:jammy-20240530считается исходным тегом, а не исправленным.) Это означает, что при отправке нового тега, случайно заканчивающегося на-1к-999, непрерывное исправление будет рассматриваться как исправленное изображение. Мы рекомендуем вам избегать отправления тегов, которые нужно исправить, добавляя суффикс-1, на-999. Если будет найдена версия исправленного образа-999, непрерывное обновление вернет ошибку.

Тег с плавающей запятой

Как это работает:

Один изменяемый тег -patchedвсегда будет ссылаться на последнюю исправленную версию образа. Например, если тег базового образа имеет значение python:3.11, создается первое исправление python:3.11-patched. При каждом последующем исправлении -patched тег автоматически обновляется, чтобы указать последнюю исправленную версию.

Что следует использовать?

Добавочный (по умолчанию): отлично подходит для сред, где возможность аудита и откаты критически важны, так как каждое новое исправление четко идентифицируется с уникальным тегом.

Floating: Идеально, если вы предпочитаете один указатель на последнее исправление для конвейеров CI/CD. Снижает сложность, устраняя необходимость обновления ссылок в подчиненных приложениях с каждым обновлением, но жертвует строгим управлением версиями, затрудняя возможность возврата.