Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

Внимание

Azure Cosmos DB для PostgreSQL больше не поддерживается для новых проектов. Не используйте эту службу для новых проектов. Вместо этого используйте одну из этих двух служб:

Используйте Azure Cosmos DB для NoSQL как распределенное решение базы данных, предназначенное для крупномасштабных сценариев с соглашением об уровне доступности (SLA) 99.999%, мгновенным автомасштабированием и автоматическим переключением в случае отказа в нескольких регионах.

Используйте функцию эластичных кластеров Базы данных Azure для PostgreSQL для сегментированного PostgreSQL с помощью расширения Citus с открытым кодом.

Предварительные условия

- Существующая учетная запись Azure Cosmos DB для PostgreSQL.

- Если у вас есть подписка Azure, создайте новую учетную запись.

- Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Включение шифрования данных с помощью ключей, управляемых клиентом

Внимание

Создайте все следующие ресурсы в том же регионе, где будет развернут кластер Azure Cosmos DB для PostgreSQL.

Создайте управляемое удостоверение, назначаемое пользователем. В настоящее время Azure Cosmos DB для PostgreSQL поддерживает только управляемые удостоверения, назначаемые пользователем.

Создайте Azure Key Vault и добавьте политику доступа к созданному управляемому удостоверению, назначаемого пользователем, с помощью следующих разрешений: Get, Unwrap Key и Wrap Key.

Создайте ключ в хранилище ключей (поддерживаемые типы ключей: RSA 2048, 3071, 4096).

Выберите параметр шифрования ключей, управляемый клиентом во время создания кластера Azure Cosmos DB для PostgreSQL, и выберите соответствующее управляемое удостоверение, назначаемое пользователем, хранилище ключей и ключ, созданный на шагах 1, 2 и 3.

Подробные инструкции

Управляемое удостоверение, назначаемое пользователем

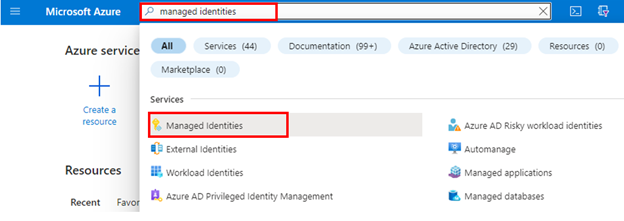

Выполните поиск управляемых удостоверений в глобальной строке поиска.

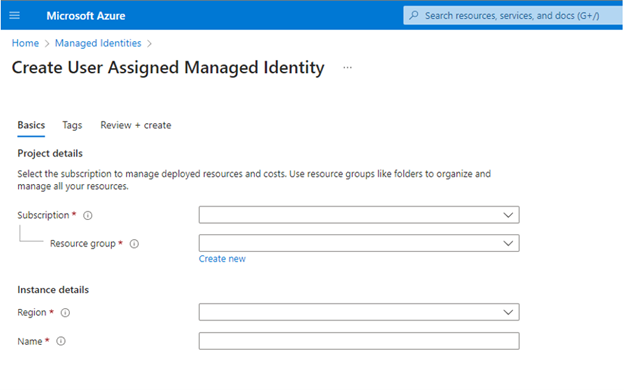

Создайте в том же регионе, что и ваш кластер Azure Cosmos DB для PostgreSQL, новое управляемое удостоверение, назначаемое пользователем.

Дополнительные сведения об управляемом удостоверении, назначаемом пользователем.

Хранилище ключей

Использование управляемых клиентом ключей с Azure Cosmos DB для PostgreSQL требует установки двух свойств в экземпляре Azure Key Vault, который планируется использовать для размещения ключей шифрования: мягкое удаление и защита от удаления.

Если вы создаете новый экземпляр Azure Key Vault, включите эти свойства во время создания:

Если вы используете имеющийся экземпляр Azure Key Vault, проверьте, включены ли эти свойства, на портале Azure в разделе Свойства. Если какие-либо из этих свойств не включены, ознакомьтесь с разделами "Включение обратимого удаления" и "Включение защиты от очистки" в одной из следующих статей.

Хранилище ключей должно быть установлено на 90 дней для сохранения удаленных хранилищ. Если существующее хранилище ключей настроено с меньшим числом, необходимо создать новое хранилище ключей, так как этот параметр не может быть изменен после создания.

Внимание

Ваш экземпляр Azure Key Vault должен разрешать общий доступ из всех сетей.

Добавление политики доступа в Key Vault

На портале Azure перейдите к экземпляру Azure Key Vault, который планируется использовать для размещения ключей шифрования. Выберите конфигурацию Access в меню слева. Убедитесь, что политика доступа Хранилища выбрана в разделе "Модель разрешений", а затем выберите "Перейти к политикам доступа".

Выберите + Создать.

На вкладке "Разрешения" в раскрывающемся меню "Разрешения ключа" выберите "Получить", "Распаковать ключ" и "Запаковать ключ".

На вкладке "Главный" выберите управляемое удостоверение, назначенное пользователем, созданное на этапе промежуточных требований.

Перейдите в раздел "Просмотр и создание", затем выберите "Создать".

Создание и импорт ключа

На портале Azure перейдите к экземпляру Azure Key Vault, который планируется использовать для размещения ключей шифрования.

Выберите ключи в меню слева и нажмите кнопку +Создать или импортировать.

Управляемый клиентом ключ, используемый для шифрования DEK, может быть асимметричным типом ключа RSA. Поддерживаются все размеры ключей RSA 2048, 3072 и 4096.

Дата активации ключа (если задана) должна быть датой и временем в прошлом. Дата истечения срока действия (если задана) должна быть датой и временем в будущем.

Ключ должен находиться в состоянии Включено.

Если вы импортируете существующий ключ в хранилище ключей, обязательно укажите его в поддерживаемом формате файла (

.pfx,.byok,.backup).Если вы поворачиваете ключ вручную, старая версия ключа не должна быть удалена не менее 24 часов.

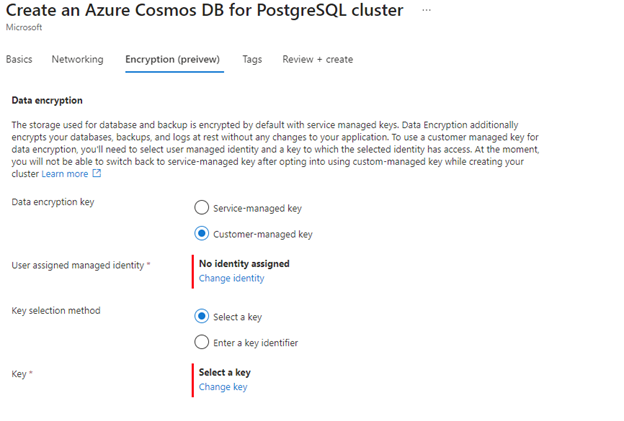

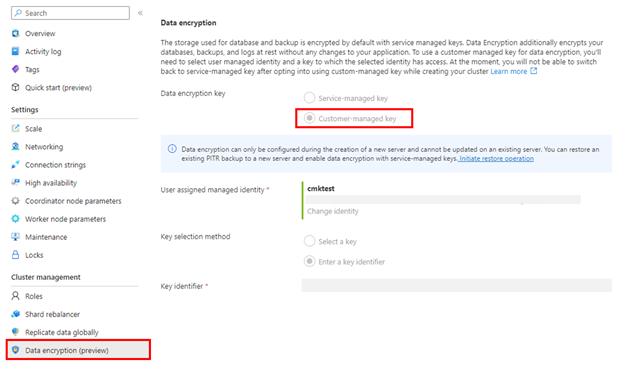

Включение шифрования CMK во время подготовки нового кластера

Во время подготовки нового кластера Azure Cosmos DB для PostgreSQL после предоставления необходимых сведений на вкладках "Основные сведения" и "Сеть" перейдите на вкладку "Шифрование".

Выберите управляемый клиентом ключ в разделе "Ключ шифрования данных".

Выберите назначенное пользователем управляемое удостоверение, созданное в предыдущем разделе.

Выберите хранилище ключей, созданное на предыдущем шаге, которое имеет политику доступа к управляемому удостоверению пользователя, выбранному на предыдущем шаге.

Выберите ключ, созданный на предыдущем шаге, и нажмите кнопку "Проверить и создать".

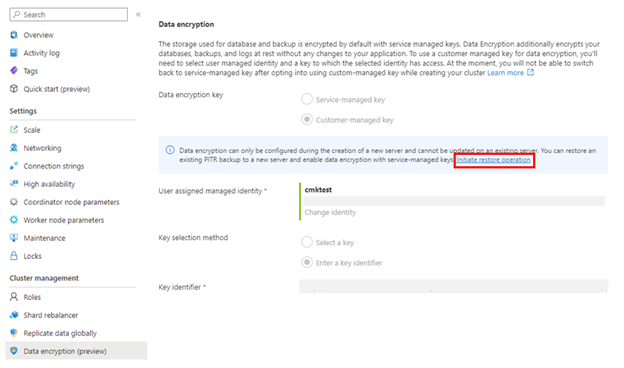

После создания кластера убедитесь, что шифрование CMK включено, перейдя на вкладку шифрования данных в кластере Azure Cosmos DB для PostgreSQL в портале Azure.

Примечание.

Шифрование данных можно настроить только во время создания нового кластера и не может быть обновлено в существующем кластере. Решением для обновления конфигурации шифрования в существующем кластере является восстановление кластера и настройка шифрования данных во время создания вновь восстановленного кластера.

Высокая доступность

Если шифрование CMK включено в основном кластере, все резервные узлы высокой доступности автоматически шифруются ключом первичного кластера.

Изменение конфигурации шифрования путем выполнения PITR

Конфигурацию шифрования можно изменить с управляемого службой шифрования на управляемое клиентом шифрование или наоборот при выполнении операции восстановления кластера (PITR — восстановление на определенный момент времени).

Мониторинг управляемого клиентом ключа в Key Vault

Чтобы отслеживать состояние базы данных и активировать оповещения в случае потери доступа к средству защиты прозрачного шифрования данных, настройте следующие функции и компоненты Azure.

Azure Resource Health: недоступная база данных, которая потеряла доступ к ключу клиента, отображается как "Недоступная" после того, как первое подключение к базе данных было отказано.

Журнал действий. В случае сбоя доступа к ключу клиента, размещенному в управляемом клиентом Key Vault, в журнал действий добавляются записи. Если для таких событий создать правила генерации оповещений, можно восстанавливать доступ максимально быстро.

Группы действий. Определите эти группы для отправки уведомлений и оповещений на основе ваших предпочтений.

Следующие шаги

- Сведения о шифровании данных с помощью ключей, управляемых клиентом

- Ознакомьтесь с пределами и ограничениями CMK в Azure Cosmos DB для PostgreSQL