Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Azure Data Manager для сельского хозяйства поддерживает ряд соединителей входящего трафика данных для централизованной обработки фрагментированных учетных записей. Эти подключения требуют, чтобы клиент заполнял свои учетные данные в модели с помощью собственной лицензии (BYOL), чтобы диспетчер данных мог получать данные от имени клиента.

Примечание.

Диспетчер данных Microsoft Azure для сельского хозяйства в настоящее время находится в предварительной версии. Юридические условия, применимые к функциям, которые находятся в бета-версии, предварительной версии или в противном случае еще не выпущены в общедоступную версию, см . в дополнительных условиях использования для предварительных версий Microsoft Azure.

Диспетчер данных Microsoft Azure для сельского хозяйства требует регистрации и доступен только утвержденным клиентам и партнерам в течение предварительного периода. Чтобы запросить доступ к Microsoft Data Manager для сельского хозяйства в течение предварительного периода, используйте эту форму.

Предварительные условия

Для использования BYOL требуется подписка Azure. Если у вас еще нет подписки, создайте бесплатную учетную запись Azure, прежде чем начинать работу.

Обзор

В модели BYOL вы несёте ответственность за предоставление собственных лицензий для спутниковых и погодных коннекторов данных. В этой модели вы храните секретную часть учетных данных в управляемом клиентом Azure Key Vault. URI секрета должен быть предоставлен экземпляру Azure Data Manager for Agriculture. Экземпляру Azure Data Manager для сельского хозяйства следует предоставить разрешения на чтение секретов, чтобы API мог работать бесперебойно. Этот процесс является однократной настройкой для каждого соединителя. Затем наш менеджер данных обращается к секрету и извлекает его из хранилища ключей клиентов в рамках вызова API, не раскрывая его.

Схема потока, показывающая создание и совместное использование учетных данных.

Клиент может, при необходимости, изменить учетные данные, которые будут использоваться для запроса в плоскости данных, предоставив их в составе такого запроса к API плоскости данных.

Последовательность шагов по настройке соединителей

Шаг 1. Создание или использование существующего Хранилища ключей

Клиенты могут создать хранилище ключей или использовать существующее хранилище ключей для совместного использования учетных данных лицензий для спутниковой службы (Sentinel Hub) и погоды (IBM Weather). Клиент создает Azure Key Vault или повторно использует существующее хранилище ключей.

Включите следующие свойства:

Data Manager для сельского хозяйства — это надежная служба Майкрософт и поддерживает хранилища ключей частной сети в дополнение к общедоступным хранилищам ключей. Если вы помещаете хранилище ключей в виртуальной сети, необходимо выбрать “Allow trusted Microsoft services to bypass this firewall."

Шаг 2. Хранение секрета в Azure Key Vault

Для предоставления общего доступа к учетным данным спутниковой или метеорологической службы сохраните ключевую часть учетных данных в хранилище ключей, например ClientSecret для SatelliteSentinelHub и APIKey для WeatherIBM. Клиенты контролируют название секрета и его ротацию.

Ознакомьтесь с этим руководством по хранению и извлечению секрета из хранилища.

Шаг 3. Включите системную идентичность

Будучи клиентом, вы должны включить системное удостоверение для экземпляра вашего Data Manager для сельского хозяйства. Это удостоверение используется, когда предоставлены разрешения на чтение секретных данных для экземпляра Azure Data Manager для сельского хозяйства.

Выполните один из следующих методов, чтобы включить:

Через пользовательский интерфейс портала Azure

С помощью Azure CLI

az rest --method patch --url /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AgFoodPlatform/farmBeats/{ADMA_instance_name}?api-version=2023-06-01-preview --body "{'identity': {'type': 'SystemAssigned'}}"

Шаг 4. Политика доступа

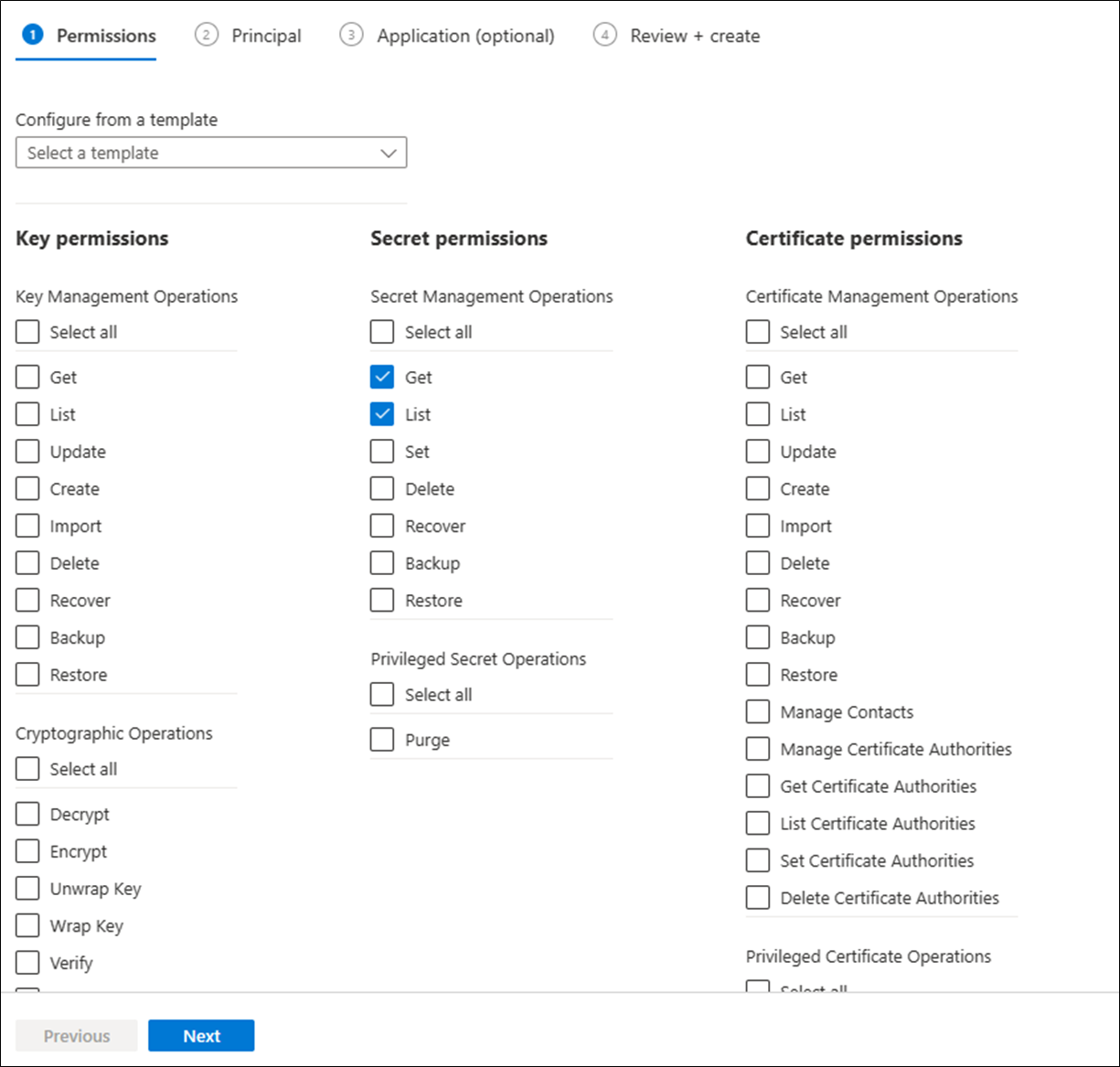

Добавьте политику доступа в хранилище ключей для экземпляра Data Manager для сельского хозяйства.

Перейдите на вкладку "Политики доступа" в хранилище ключей.

Выберите разрешения Secret GET и LIST.

Выберите следующую вкладку, а затем выберите имя экземпляра Data Manager для сельского хозяйства, а затем выберите вкладку "Проверка и создание", чтобы создать политику доступа.

Шаг 5. Вызов API плоскости управления

Используйте вызов API для указания учетных данных соединителя. URI хранилища ключей, имя ключа или версия ключа можно найти после создания секрета, как показано на следующем рисунке.

Примечание.

Для выполнения вызовов уровня управления требуется доступ владельца к области ресурсов ADMA.

Следующие значения следует использовать для соединителей при вызове выше API:

| Сценарий | DataConnectorName | Подтверждение компетенции |

|---|---|---|

| Соединитель Satellite SentinelHub | SatelliteSentinelHub | OAuthClientCredentials |

| Соединитель Weather IBM | WeatherIBM | ApiKeyAuthCredentials |

Переопределение сведений о коннекторе

В рамках API плоскости данных клиент может переопределить сведения о соединителе, которые необходимо использовать для этого запроса.

Клиент может ссылаться на документацию по версии 2023-06-01-preview API, где API плоскости данных для спутников и погоды принимают учетные данные в составе текста запроса.

Как Azure Data Manager для сельского хозяйства получает доступ к секрету

Следующий поток показывает, как Azure Data Manager для аграрного сектора обращается к секретам.

Если отключить и повторно включить системное удостоверение, необходимо удалить политику доступа в хранилище ключей и снова добавить ее.

Заключение

Вы можете безопасно использовать ключи лицензии, сохраняя секреты в Azure Key Vault, обеспечивая системное удостоверение и предоставляя доступ на чтение к нашему диспетчеру данных. Решения ISV, доступные в нашем менеджере данных, также используют эти учетные данные.

Вы можете использовать API для работы с данными и хранить ключи лицензий в хранилище ключей. Вы также можете динамически переопределить учетные данные лицензии по умолчанию в вызовах API на уровне данных. Наш диспетчер данных выполняет основные проверки, включая проверку того, может ли он получить доступ к секрету, указанному в объекте учетных данных или нет.

Следующие шаги

- Проверьте наши API здесь.