Подключение к кластеру Kubernetes и управление им через kubectl на устройстве GPU Azure Stack Edge Pro.

ОБЛАСТЬ ПРИМЕНЕНИЯ:  Azure Stack Edge Pro — GPU

Azure Stack Edge Pro — GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Кластер Kubernetes на устройстве Azure Stack Edge Pro создается при настройке вычислительной роли. После создания кластера Kubernetes можно подключиться к кластеру и управлять им локально с клиентского компьютера через собственное средство, такое как kubectl.

В этой статье описывается, как подключиться к кластеру Kubernetes на устройстве Azure Stack Edge Pro и управлять им с помощью kubectl.

Необходимые компоненты

Перед тем как начать, убедитесь в следующем.

У вас есть доступ к устройству Azure Stack Edge Pro.

Устройство Azure Stack Edge Pro активировано, как описано в статье Активация Azure Stack Edge Pro.

Роль вычислений на устройстве включена. Также создан Кластер Kubernetes на устройстве при настройке вычислений на устройстве в соответствии с инструкциями, приведенными в разделе Настройка вычислений на устройстве Azure Stack Edge Pro.

У вас есть доступ к клиентской системе Windows с PowerShell 5.0 или более поздней версии для получения доступа к устройству. Также можно использовать любой другой клиент с поддерживаемой операционной системой.

Убедитесь в наличии конечной точки API Kubernetes, зайдя со страницы Устройство локального пользовательского веб-интерфейса. Дополнительные сведения см. в инструкциях в статье Получение конечной точки API Kubernetes

Подключение к интерфейсу PowerShell

После создания кластера Kubernetes можно получить к нему доступ для создания пространств имен и пользователей и назначения пространств имен пользователям. Для этого необходимо подключиться к интерфейсу PowerShell устройства. Выполните следующие действия в клиенте Windows с PowerShell.

Процедуры удаленного подключения к устройству зависят от используемой операционной системы клиента.

Удаленное подключение из клиента Windows

Необходимые компоненты

Перед тем как начать, убедитесь в следующем.

На клиенте Windows работает Windows PowerShell 5.0 или более поздней версии.

У клиента Windows имеется цепочка подписывания (корневой сертификат), которая соответствует сертификату узла, установленному на устройстве. Подробные инструкции см. в статье Установка сертификата на клиенте Windows.

Файл

hosts, расположенный в папкеC:\Windows\System32\drivers\etc, для клиента Windows, содержит запись, соответствующую сертификату узла, в следующем формате:<Device IP> <Node serial number>.<DNS domain of the device>Ниже показан пример записи для файла

hosts.10.100.10.10 1HXQG13.wdshcsso.com

Подробные инструкции

Выполните следующие действия, чтобы удаленно подключиться из клиента Windows.

Запустите сеанс Windows PowerShell от имени администратора.

Убедитесь, что на вашем клиенте запущена служба удаленного управления Windows. В командной строке введите:

winrm quickconfigДополнительные сведения см. в разделе "Установка и настройка" для удаленного управления Windows.

Назначьте переменную строке подключения, используемой в файле

hosts.$Name = "<Node serial number>.<DNS domain of the device>"Замените

<Node serial number>и<DNS domain of the device>серийным номером узла и доменом DNS вашего устройства. Вы можете получить значения серийного номера узла на странице Сертификаты, а домена DNS — на странице Устройство в локальном веб-интерфейсе устройства.Введите следующую команду, чтобы добавить эту строку подключения для устройства к списку доверенных узлов клиента:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceЗапустите сеанс Windows PowerShell на устройстве:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLПри появлении ошибки, связанной с отношением доверия, проверьте, установлена ли цепочка подписывания сертификата узла, переданного на устройство, на клиенте, обращающемся к устройству.

В ответ на запрос укажите пароль. Используйте тот же пароль, который используется для входа в локальный веб-интерфейс. Пароль локального пользовательского веб-интерфейса по умолчанию — Password1. При успешном подключении к устройству с помощью удаленной оболочки PowerShell появится следующий пример выходных данных:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

При использовании параметра -UseSSL выполняется удаленное взаимодействие через PowerShell по протоколу HTTPS. Рекомендуется всегда использовать протокол HTTPS для удаленного подключения с помощью PowerShell. В доверенных сетях можно выполнять удаленное взаимодействие с помощью PowerShell через HTTP. Сначала включите удаленный PowerShell через HTTP в локальном пользовательском интерфейсе. Затем вы можете подключиться к интерфейсу PowerShell устройства с помощью предыдущей процедуры без параметра -UseSSL.

Если вы не используете сертификаты (рекомендуется использовать сертификаты!), эту проверку можно пропустить с помощью параметров сеанса: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Ниже приведен пример выходных данных при пропуске проверки сертификатов:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Внимание

В текущем выпуске подключиться к интерфейсу PowerShell устройства можно только через клиент Windows. Параметр -UseSSL не работает с клиентами Linux.

Настройка доступа к кластеру через Kubernetes RBAC

После создания кластера Kubernetes можно использовать kubectl в командной строке, чтобы получить доступ к кластеру.

В рамках этого подхода предполагается создание пространства имен и пользователя. Затем пользователь связывается с пространством имен. Кроме того, необходимо получить файл конфигурации, который позволяет использовать клиент Kubernetes для взаимодействия напрямую с созданным кластером Kubernetes без подключения к интерфейсу PowerShell устройства Azure Stack Edge Pro.

Создайте пространство имен. Тип:

New-HcsKubernetesNamespace -Namespace <string>Примечание.

В отношении пространства имен и имен пользователей действуют соглашения об именовании поддоменов DNS.

Пример выходных данных:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Создайте пользователя и получите файл конфигурации. Тип:

New-HcsKubernetesUser -UserName <string>Примечание.

Нельзя использовать aseuser в качестве имени пользователя, так как это имя зарезервировано для пользователя по умолчанию, связанного с пространством имен IoT для Azure Stack Edge Pro.

Ниже приведен пример выходных данных файла конфигурации.

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>Файл конфигурации отображается в виде обычного текста. Скопируйте этот файл и сохраните его как файл config.

Внимание

Не сохраняйте файл конфигурации в формате .txt, сохраните его в виде файла без расширения.

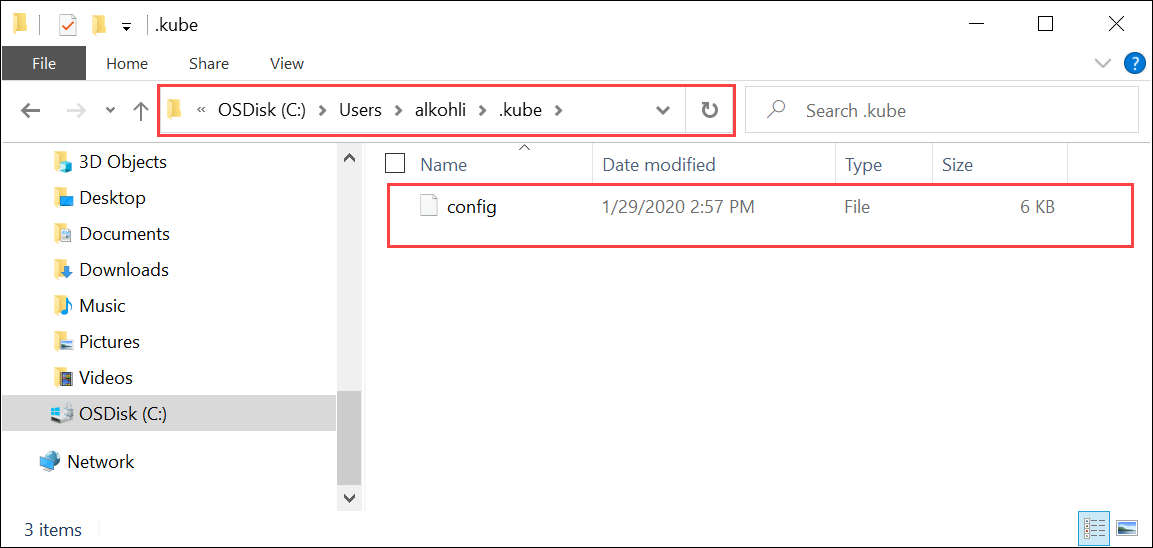

Файл конфигурации должен находиться в папке

.kubeпрофиля пользователя на локальном компьютере. Скопируйте данный файл в эту папку в профиле пользователя.

Настройте связь пространства имен с созданным пользователем. Тип:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Пример выходных данных:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"После получения файла конфигурации физический доступ к кластеру не требуется. Если клиент может проверить связь с IP-адресом устройства Azure Stack Edge Pro, вы сможете направить кластер с помощью команд kubectl.

Запустите новый сеанс PowerShell на клиенте. Вам не потребуется подключаться к интерфейсу устройства. Теперь можно установить

kubectlна клиенте с помощью следующей команды:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Например, если главный узел Kubernetes работал под управлением версии 1.25.0, установите версию 1.25.0 на клиенте.

Внимание

Загрузите клиент, версия которого отличается от версии главного узла не более чем на единицу. Версия клиента может отличаться от версии главного узла не более, чем на единицу. Например, мастер v1.3 будет работать с узлами v1.1, v1.2 и v1.3 и клиентами v1.2, v1.3 и v1.4. Дополнительные сведения о версии клиента Kubernetes см. в разделе Политика поддержки версии Kubernetes и отклонения версий. Дополнительные сведения о версии сервера Kubernetes на Azure Stack Edge Pro см. в статье "Получение версии сервера Kubernetes".

kubectlИногда в системе предварительно установлен, если вы используете Docker для Windows или других средств. Важно загрузить конкретную версиюkubectl, как указано в этом разделе, чтобы иметь возможность работать с этим кластером kubernetes.Установка занимает несколько минут.

Убедитесь в том, что устанавливается именно та версия, которую вы загрузили. Необходимо указать абсолютный путь, который использовался для установки

kubectl.exeв системе.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Дополнительные сведения о командах

kubectl, используемых для управления кластером Kubernetes, см. в статье Обзор kubectl.Добавьте запись DNS в файл hosts в системе.

Затем в Блокноте от имени администратора следует открыть файл

hosts, расположенный в папкеC:\windows\system32\drivers\etc\hosts.Используя сведения, сохраненные на странице Устройство, локального пользовательского интерфейса в предыдущем шаге, необходимо создать запись в файле hosts.

Например, скопируйте конечную точку

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10], чтобы создать следующую запись с IP-адресом устройства и DNS-доменом:10.100.10.10 compute.asedevice.microsoftdatabox.com

Убедитесь, что вы можете подключиться к модулям Kubernetes Pod.

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

Теперь можно развертывать приложения в пространстве имен, а затем просматривать их и связанные с ними журналы.

Внимание

Существует множество команд, которые вы не можете запустить. Например, команды, для которых требуется административный доступ. Вы можете выполнять только операции, разрешенные в пространстве имен.

Удаление кластера Kubernetes

Чтобы удалить кластер Kubernetes, необходимо удалить конфигурацию IoT Edge.

Подробные инструкции см. в разделе Управление конфигурацией IOT Edge.