Использование собственных сертификатов с устройствами Azure Data Box и Azure Data Box Heavy

Во время обработки заказов самозаверяющие сертификаты создаются для доступа к локальному пользовательскому веб-интерфейсу и хранилищу BLOB-объектов для устройств Data Box или Data Box Heavy. Если вы предпочитаете обмениваться данными с устройством через доверенный канал, можно использовать собственные сертификаты.

В статье описывается, как установить собственные сертификаты и вернуться к сертификатам по умолчанию перед возвратом устройства в Центр обработки данных. В статье также приводится сводка требований к сертификатам.

Сведения о сертификатах

Сертификат обеспечивает связь между открытым ключом и сущностью (такой как доменное имя), которая подписана (проверена) доверенным сторонним субъектом (таким как Центр сертификации). Сертификат предоставляет удобный способ распространения доверенных открытых ключей шифрования. Таким образом, сертификаты гарантируют, что ваша связь является доверенной и вы отправляете зашифрованную информацию на правильный сервер.

При первой настройке устройства Data Box самозаверяющие сертификаты создаются автоматически. При необходимости можно использовать собственные сертификаты. Если вы планируете использовать собственные сертификаты, необходимо придерживаться определенных рекомендаций.

Примечание.

Срок действия автоматически созданных самозаверяющих сертификатов истекает через 12 месяцев. После этого устройство нельзя использовать. Вы получите уведомление за три месяца до истечения срока действия сертификатов. Чтобы избежать потери данных, верните устройство как минимум за один месяц до истечения срока действия сертификата, чтобы обеспечить прием всех данных в центре обработки данных до истечения срока действия сертификатов.

На устройстве Data Box или Data Box Heavy используются два типа сертификатов конечной точки:

- Сертификат хранилища BLOB-объектов

- Сертификат локального пользовательского интерфейса

Требования к сертификатам

Сертификаты должны отвечать следующим требованиям.

Сертификат конечной точки должен быть в формате

.pfxс закрытым ключом, который можно экспортировать.Для каждой конечной точки можно использовать отдельный сертификат, многодоменный сертификат для нескольких конечных точек или сертификат конечной точки с подстановочными знаками.

Свойства сертификата конечной точки аналогичны свойствам стандартных сертификатов SSL.

На клиентском компьютере требуется соответствующий сертификат в формате DER (расширение имени файла

.cer).После отправки сертификата локального пользовательского интерфейса необходимо перезапустить браузер и очистить его кэш. Ознакомьтесь со специальными инструкциями для вашего браузера.

При изменении имени устройства или доменных DNS-имен эти сертификаты необходимо изменить.

При создании сертификатов конечной точки используйте следующую таблицу.

Тип Имя субъекта (SN) Альтернативное имя субъекта (SAN) Пример имени субъекта Локальный пользовательский интерфейс <DeviceName>.<DNSdomain><DeviceName>.<DNSdomain>mydevice1.microsoftdatabox.comХранилище BLOB-объектов *.blob.<DeviceName>.<DNSdomain>*.blob.< DeviceName>.<DNSdomain>*.blob.mydevice1.microsoftdatabox.comОдин сертификат для нескольких имен SAN <DeviceName>.<DNSdomain><DeviceName>.<DNSdomain>*.blob.<DeviceName>.<DNSdomain>mydevice1.microsoftdatabox.com

Дополнительные сведения см. в разделе Требования к сертификатам.

Добавление сертификатов на устройство

Вы можете использовать собственные сертификаты для доступа к локальному пользовательскому веб-интерфейсу и доступа к хранилищу BLOB-объектов.

Важно!

При изменении имени устройства или домена DNS необходимо создавать новые сертификаты. После этого следует обновить сертификаты клиентов и сертификаты устройств с учетом нового имени устройства и домена DNS.

Чтобы добавить собственный сертификат на устройство, выполните следующие действия.

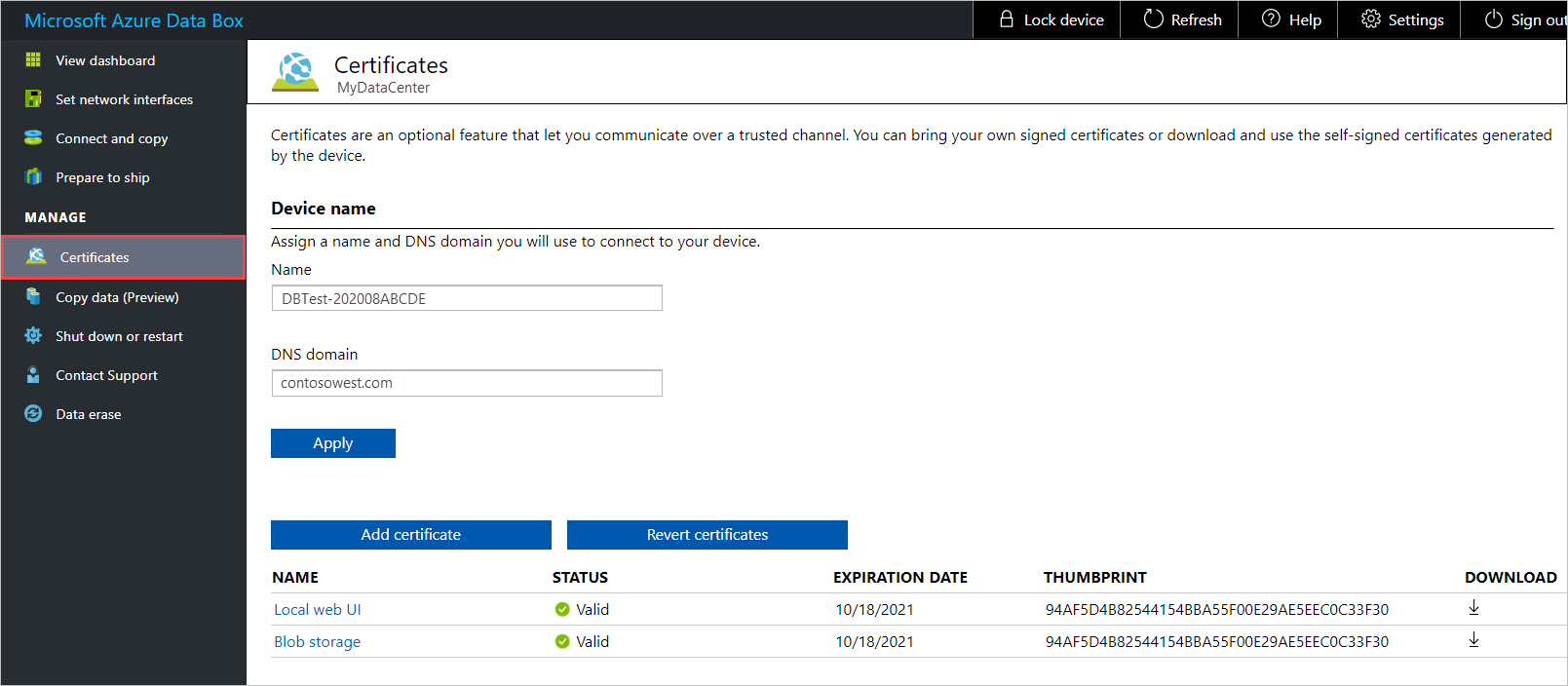

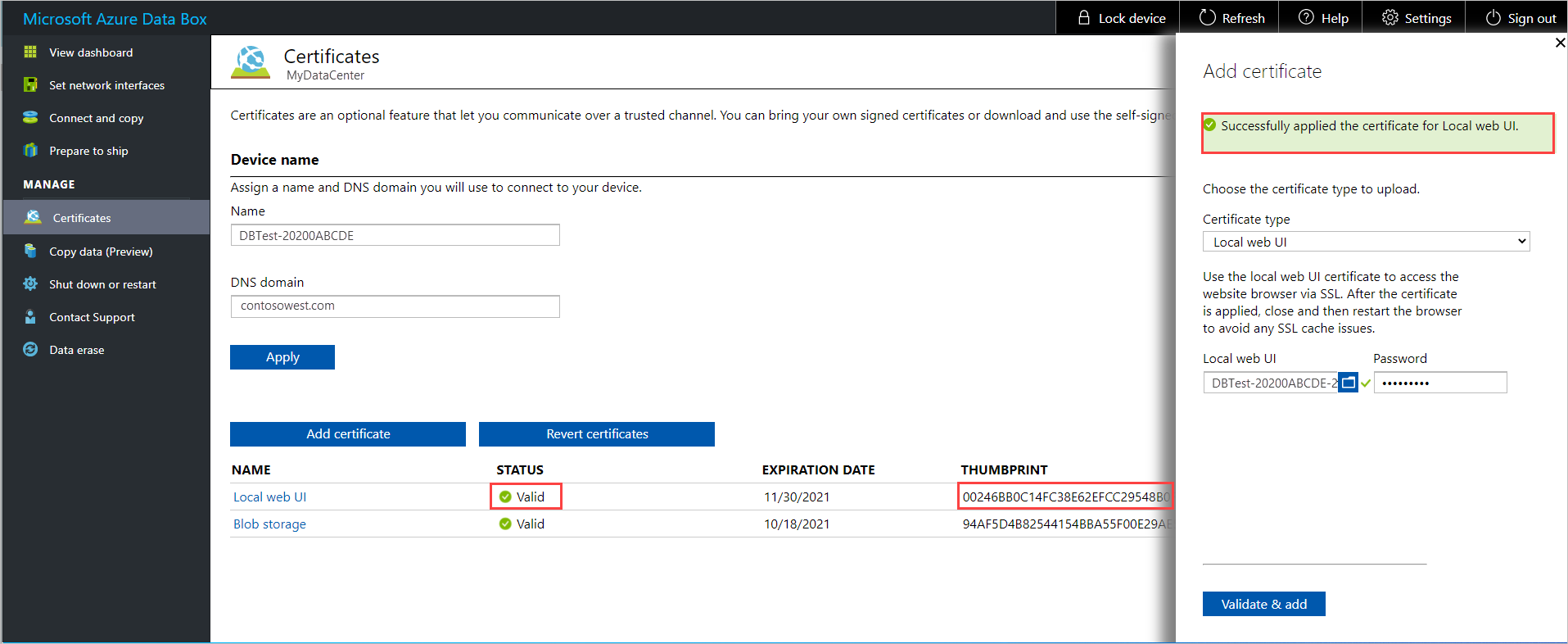

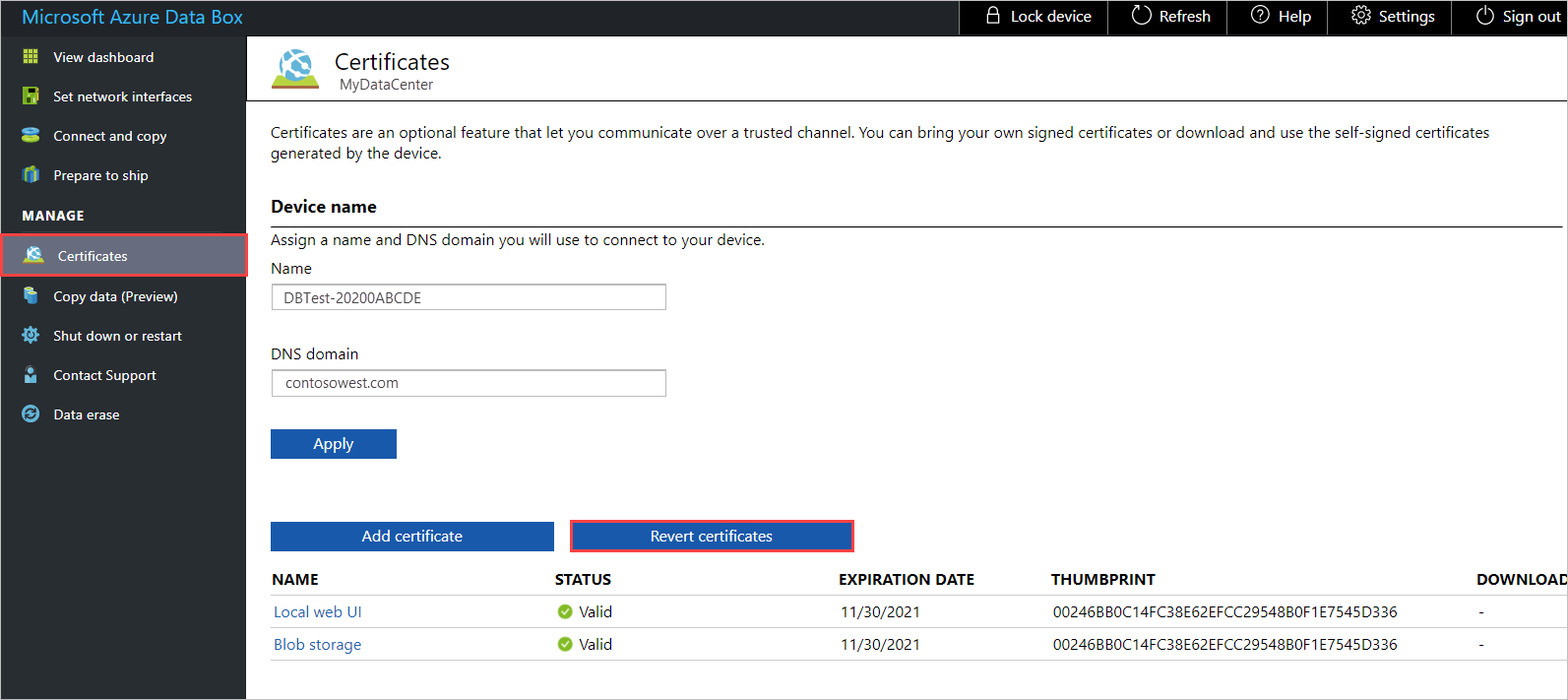

Перейдите к разделам Управление>Сертификаты.

Имя отображает имя устройства. Домен DNS отображает доменное имя DNS-сервера.

В нижней части экрана показаны используемые в настоящий момент сертификаты. Для нового устройства вы увидите самозаверяющие сертификаты, созданные в процессе обработки заказа.

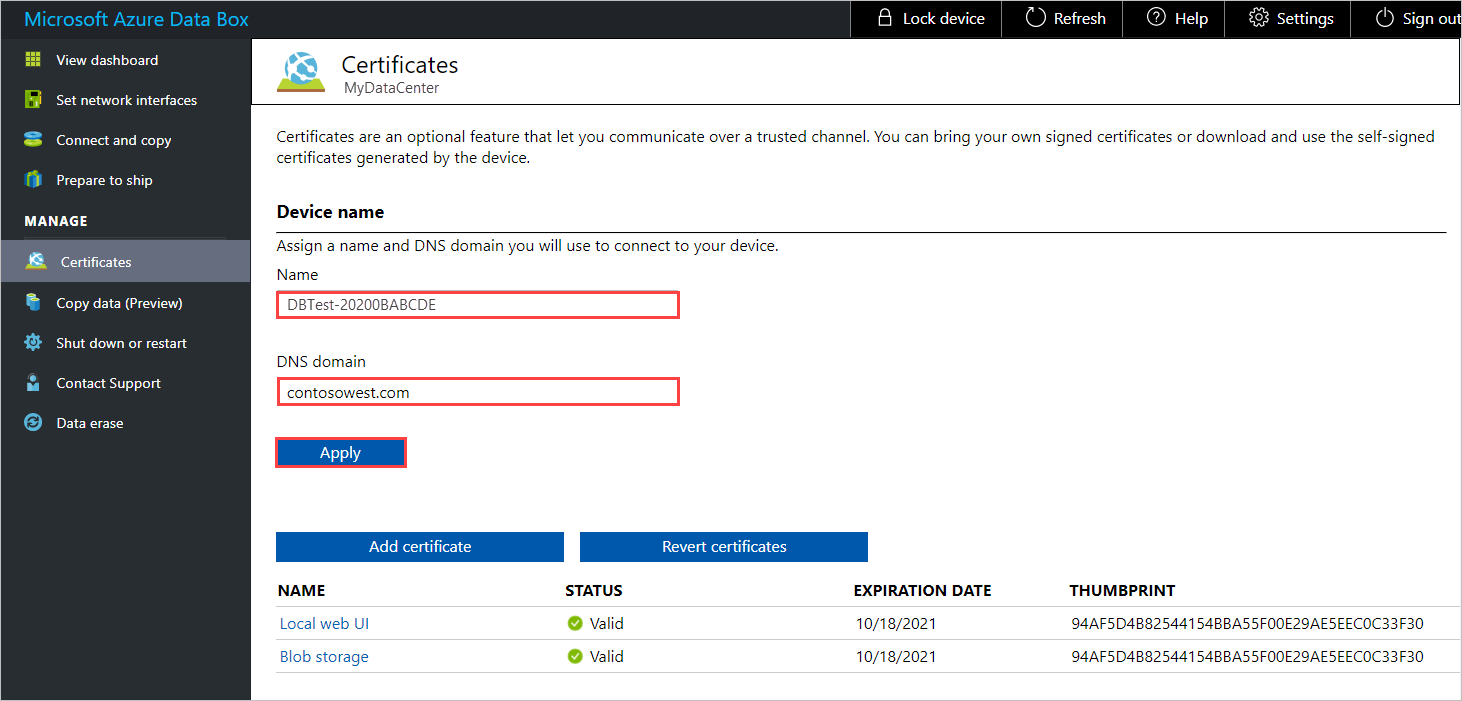

Если требуется изменить Имя (имя устройства) или домен DNS (домен DNS-сервера для устройства), сделайте это сейчас перед добавлением сертификата. Затем выберите Применить.

При изменении имени устройства или доменного DNS-имени эти сертификаты необходимо изменить.

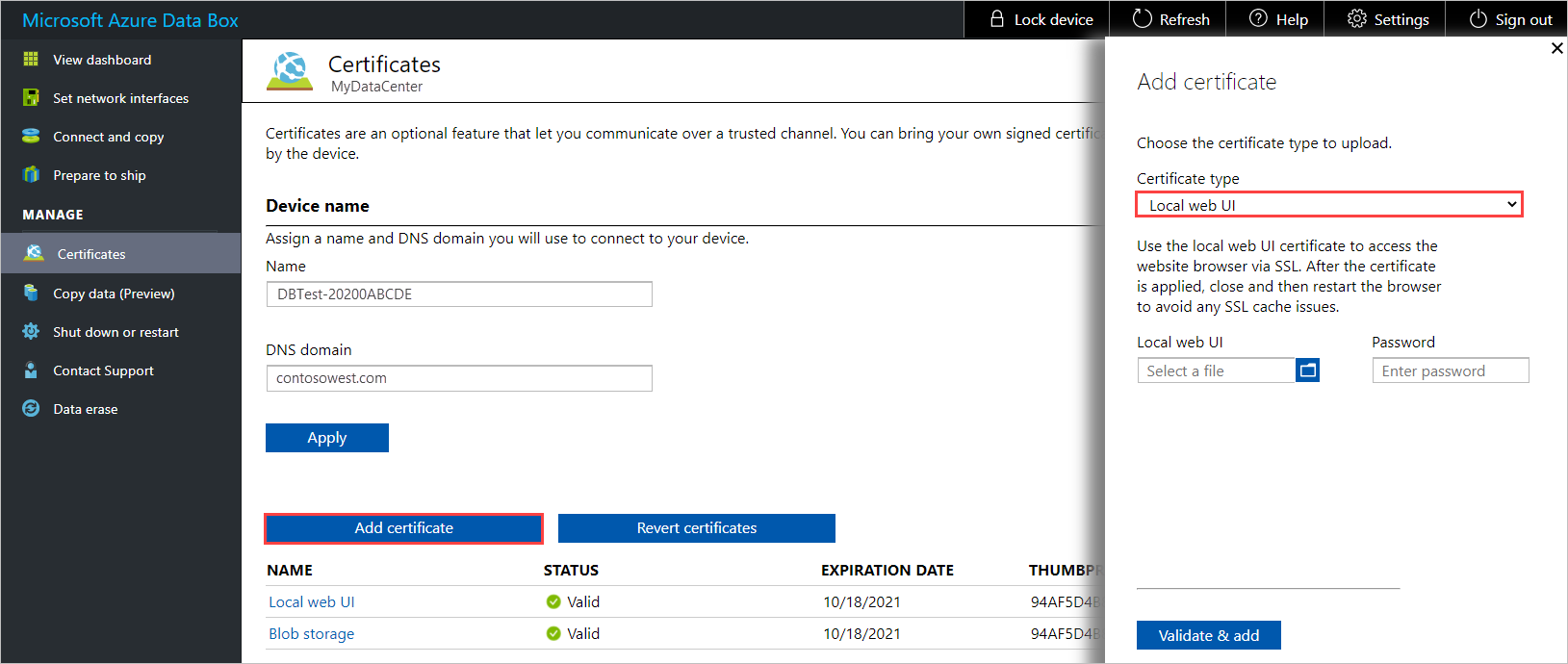

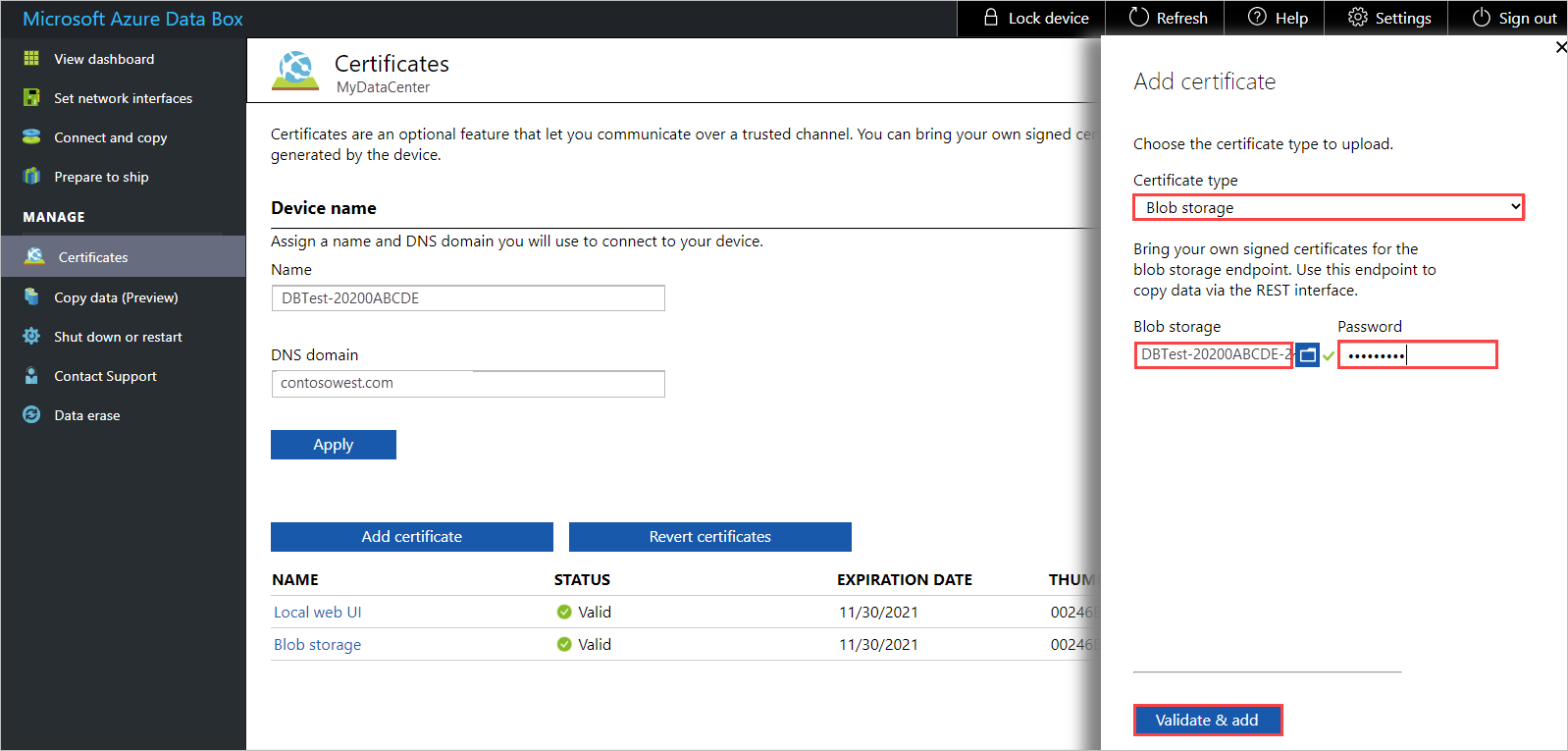

Чтобы добавить сертификат, выберите Добавить сертификат, чтобы открыть панель, выберите Добавить сертификат. Затем выберите Тип сертификата — либо Хранилище BLOB-объектов, либо Локальный пользовательский веб-интерфейс.

Выберите файл сертификата (в формате

.pfx) и введите пароль, который был задан при экспорте сертификата. Затем выберите Проверить и добавить.

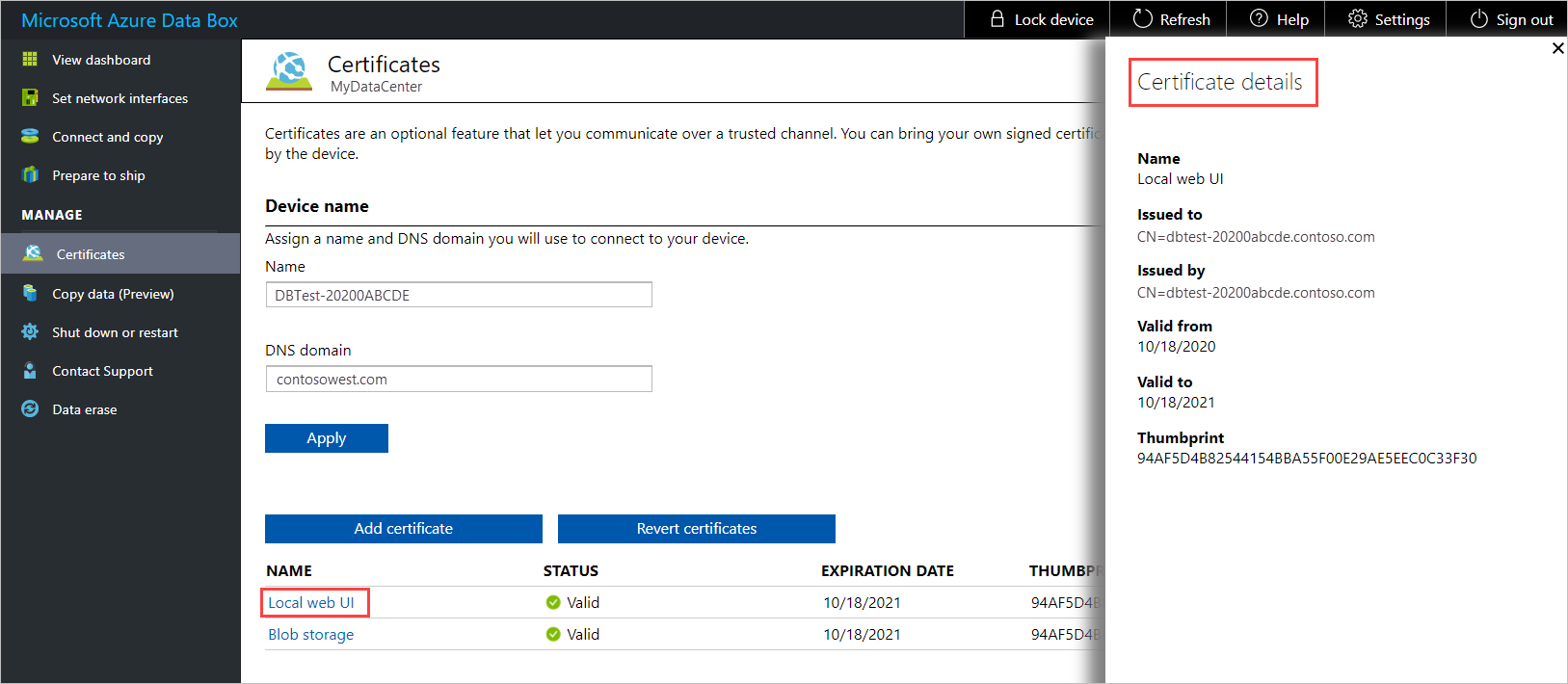

После успешного добавления сертификата на экране Сертификаты отобразится отпечаток для нового сертификата. Сертификат имеет статус Допустимый.

Чтобы просмотреть сведения о сертификате, выберите и щелкните имя сертификата. Срок действия сертификата истечет через год.

Если вы изменили сертификат для локального пользовательского веб-интерфейса, необходимо перезапустить браузер, а затем локальный пользовательский веб-интерфейс. Этот шаг необходим, чтобы избежать проблем с кэшем SSL.

- Установите новый сертификат на клиентском компьютере, который вы используете для доступа к локальному пользовательскому веб-интерфейсу. Инструкции см. в разделе Импорт сертификатов на клиентский компьютер.

Импорт сертификатов на клиентский компьютер

После добавления сертификата на устройство Data Box необходимо импортировать сертификат на клиентский компьютер, который используется для доступа к устройству. Вы будете импортировать сертификат в хранилище доверенного корневого центра сертификации для локального компьютера.

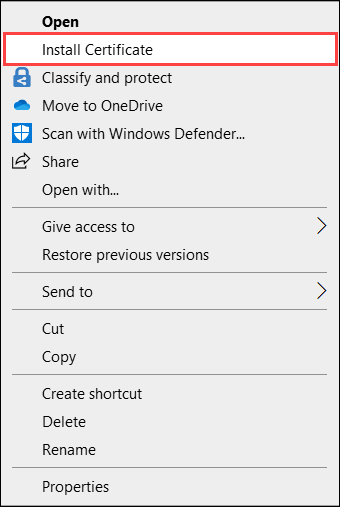

Чтобы импортировать сертификат на клиентский компьютер с Windows, выполните следующие действия.

В проводнике щелкните правой кнопкой мыши на файле сертификата (в формате

.cer) и выберите Установить сертификат. Запустится мастер импорта сертификатов.

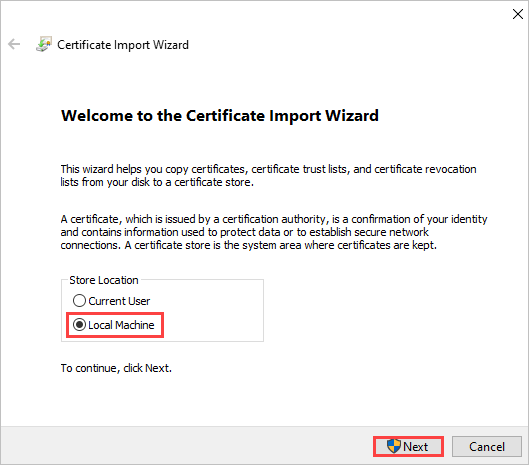

В качестве расположения хранилища выберите локальный компьютер, а затем нажмите кнопку Далее.

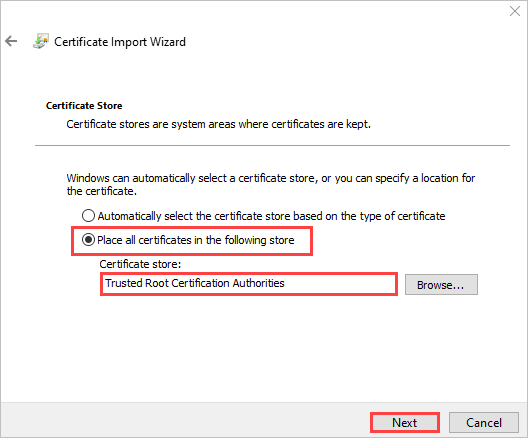

Выберите Поместить все сертификаты в следующее хранилище, выберите Доверенные корневые центры сертификации, а затем Далее.

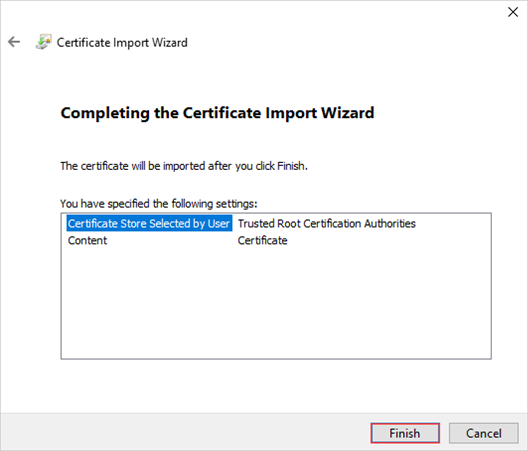

Проверьте свои настройки параметров и щелкните Готово. Появится сообщение об успешном импорте.

Возврат к сертификатам по умолчанию

Перед возвратом устройства в центр обработки данных Azure вернитесь к исходным сертификатам, которые были созданы во время обработки заказа.

Чтобы вернуться к исходным сертификатам, созданным во время обработки заказа, выполните следующие действия.

Перейдите в раздел Управление>Сертификаты и выберите Вернуться к исходным сертификатам.

Возврат к исходным сертификатам осуществляется с помощью самозаверяющих сертификатов, созданных во время обработки заказа. Ваши собственные сертификаты удаляются с устройства.

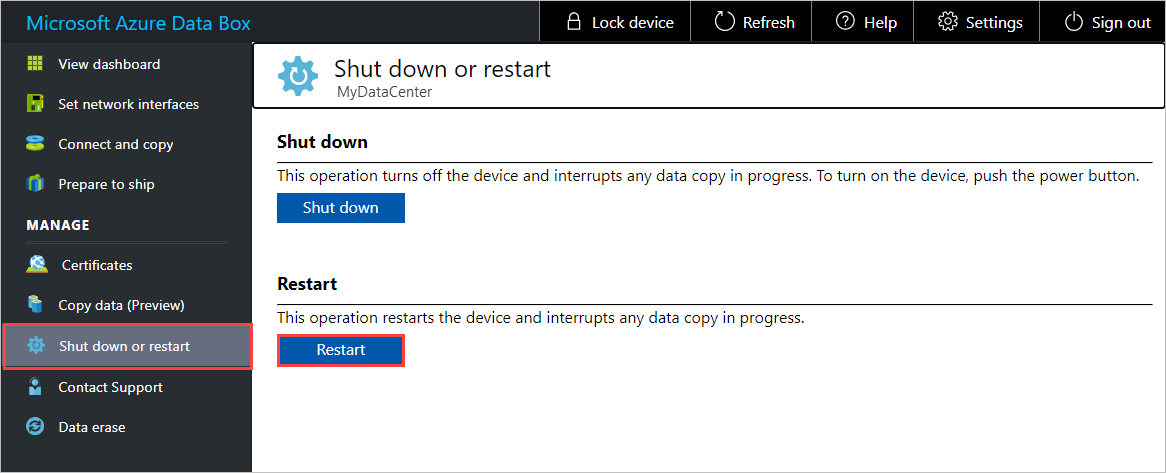

После успешного возврата к исходным сертификатам перейдите в раздел Завершение работы или перезагрузка и выберите Перезагрузить. Этот шаг необходим, чтобы избежать проблем с кэшем SSL.

Подождите несколько минут, а затем снова войдите в локальный пользовательский веб-интерфейс.