Настройка учетных данных Git и подключение удаленного репозитория к Azure Databricks

В этой статье описывается настройка учетных данных Git в Databricks для подключения удаленного репозитория с помощью папок Databricks Git (ранее — Репозиторий).

Список поддерживаемых поставщиков Git (облачных и локальных) см. в статье поддерживаемых поставщиков Git.

- Проверка подлинности учетной записи GitHub с помощью OAuth 2.0

- Проверка подлинности учетной записи GitHub с помощью PAT

- Authnticate учетную запись GitHub с помощью тонкого PAT

- Проверка подлинности учетной записи GitLab с помощью PAT

- Проверка подлинности доступа к репозиторию Microsoft Azure DevOps

- Проверка подлинности доступа к репозиторию Atlassian BitBucket

AE GitHub и GitHub

Следующие сведения относятся к пользователям GitHub и GitHub AE.

Зачем использовать приложение Databricks GitHub вместо PAT?

Папки Databricks Git позволяют выбрать приложение Databricks GitHub для проверки подлинности пользователей вместо PATS, если вы используете размещенную учетную запись GitHub. Использование приложения GitHub предоставляет следующие преимущества по сравнению с PATs:

- Он использует OAuth 2.0 для проверки подлинности пользователей. Трафик репозитория OAuth 2.0 шифруется для строгой безопасности.

- Проще интегрировать (см. приведенные ниже действия) и не требует отдельного отслеживания маркеров.

- Продление маркера обрабатывается автоматически.

- Интеграция может быть ограничена определенными вложенными репозиториями Git, что позволяет более детально контролировать доступ.

Внимание

Как и в стандартной интеграции OAuth 2.0, Databricks хранит маркеры доступа и обновления пользователя, все остальные элементы управления доступом обрабатываются GitHub. Маркеры доступа и обновления соответствуют правилам истечения срока действия по умолчанию GitHub с истекающим сроком действия маркеров доступа через 8 часов (что снижает риск в случае утечки учетных данных). Маркеры обновления имеют 6-месячное время существования, если оно не используется. Срок действия связанных учетных данных истекает через 6 месяцев бездействия, требуя от пользователя перенастройки.

При необходимости можно шифровать маркеры Databricks с помощью ключей , управляемых клиентом (CMK).

Связывание учетной записи GitHub с помощью приложения Databricks GitHub

Примечание.

- Эта функция не поддерживается в GitHub Enterprise Server. Вместо этого используйте личный маркер доступа.

В Azure Databricks свяжите учетную запись GitHub на странице параметров пользователя:

В правом верхнем углу любой страницы щелкните имя пользователя, а затем выберите "Параметры".

Перейдите на вкладку "Связанные учетные записи".

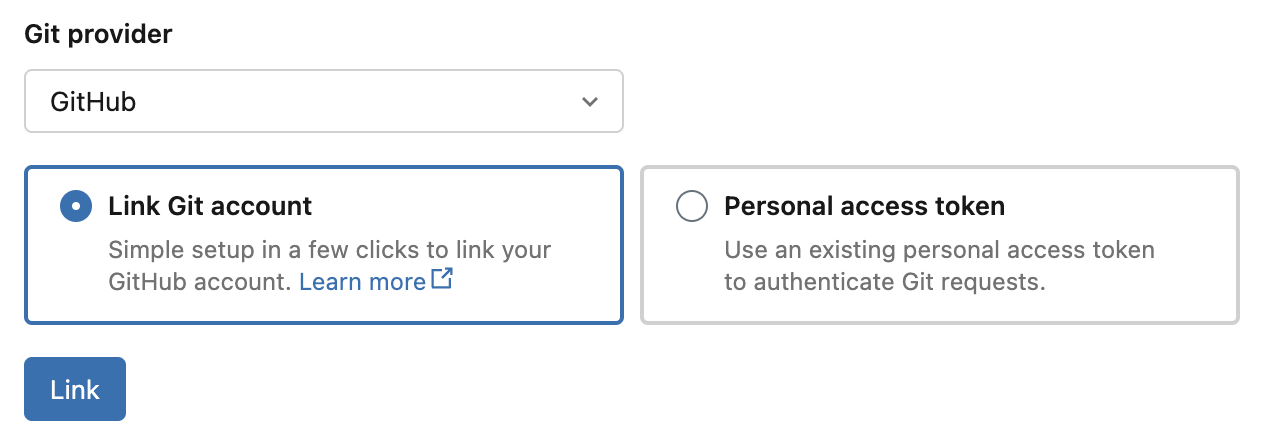

Измените поставщика на GitHub, выберите "Связать учетную запись Git" и нажмите кнопку "Ссылка".

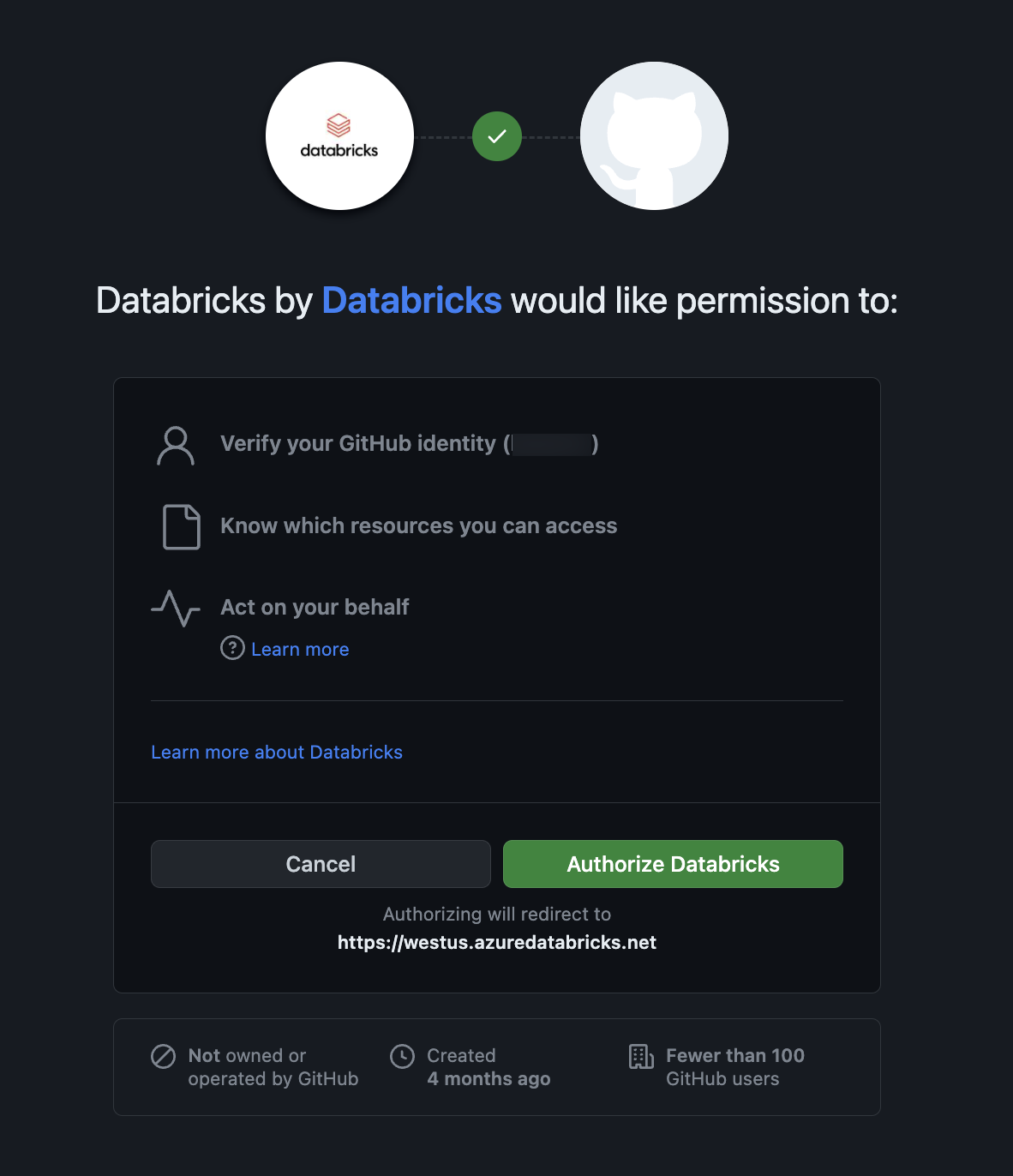

Откроется страница авторизации приложения Databricks GitHub. Авторизуйте приложение GitHub для завершения установки, что позволяет Databricks действовать от вашего имени при выполнении операций Git в папках Git (например, клонировании репозитория). Дополнительные сведения об авторизации приложения см. в документации по GitHub.

Чтобы разрешить доступ к репозиториям GitHub, выполните приведенные ниже действия, чтобы установить и настроить приложение Databricks GitHub.

Установка и настройка приложения Databricks GitHub для разрешения доступа к репозиториям

Вы можете установить и настроить приложение Databricks GitHub в репозиториях GitHub, к которым вы хотите получить доступ из папок Databricks Git. Дополнительные сведения об установке приложений см. в документации по GitHub.

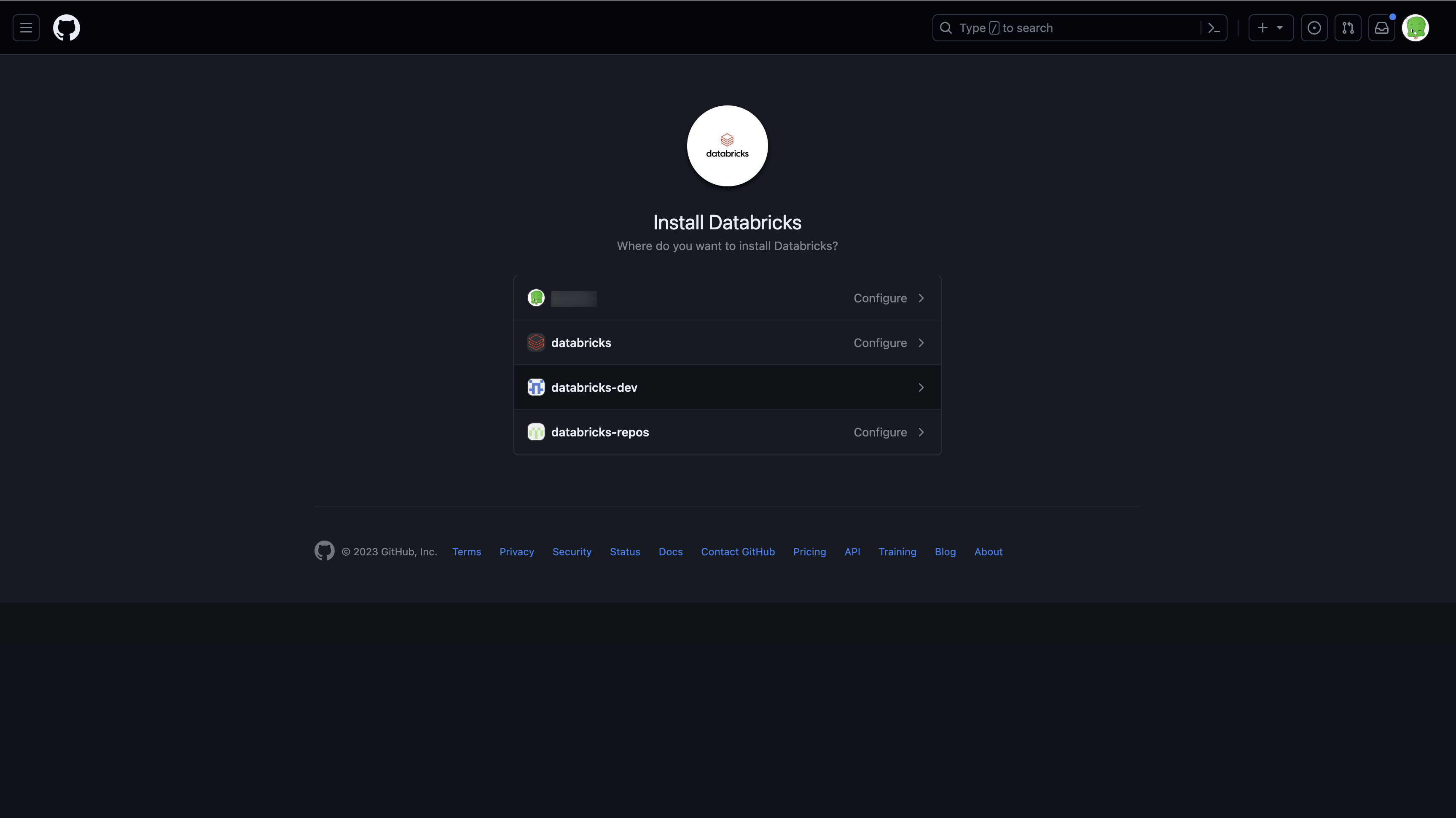

Выберите учетную запись, которая владеет репозиториями, к которым вы хотите получить доступ.

Если вы не являетесь владельцем учетной записи, необходимо установить и настроить для вас приложение владельца учетной записи.

Если вы являетесь владельцем учетной записи, установите приложение GitHub. Установка предоставляет доступ для чтения и записи к коду. Код обращается только от имени пользователей (например, когда пользователь клонирует репозиторий в папках Databricks Git).

При необходимости можно предоставить доступ только к подмножеству репозиториев, выбрав параметр "Только выбор репозиториев ".

Подключение к репозиторию GitHub с помощью личного маркера доступа

В GitLab и создайте личный маркер доступа, который обеспечивает доступ к вашим репозиториям, с помощью инструкций ниже.

- В правом верхнем углу любой страницы щелкните фотографию профиля, а затем выберите Параметры.

- Щелкните Параметры разработчика.

- Перейдите на вкладку "Личные маркеры доступа" в левой области, а затем маркеры (классическая модель).

- Нажмите кнопку "Создать новый маркер ".

- Введите описание маркера.

- Выберите область репозитория и область рабочего процесса и нажмите кнопку "Создать маркер". Область рабочего процесса необходима, если в репозитории есть рабочие процессы GitHub Action.

- Скопируйте маркер в буфер обмена. Этот маркер введите в Azure Databricks в разделе "Связанные учетные записи пользователей>".

Сведения об использовании единого входа см. в статье "Авторизация личного маркера доступа для использования с единым входом SAML".

Примечание.

Возникли проблемы с установкой приложения Databricks Github в вашей учетной записи или организации? Сведения об устранении неполадок см. в документации по установке приложений GitHub.

Подключение к репозиторию GitHub с помощью тонкого личного маркера доступа

Рекомендуется использовать детальный PAT, который предоставляет доступ только к ресурсам, к которым вы будете обращаться в проекте. В GitHub выполните следующие действия, чтобы создать точно настроенный PAT, который позволяет получить доступ к репозиториям:

В правом верхнем углу любой страницы щелкните фотографию профиля, а затем выберите Параметры.

Щелкните Параметры разработчика.

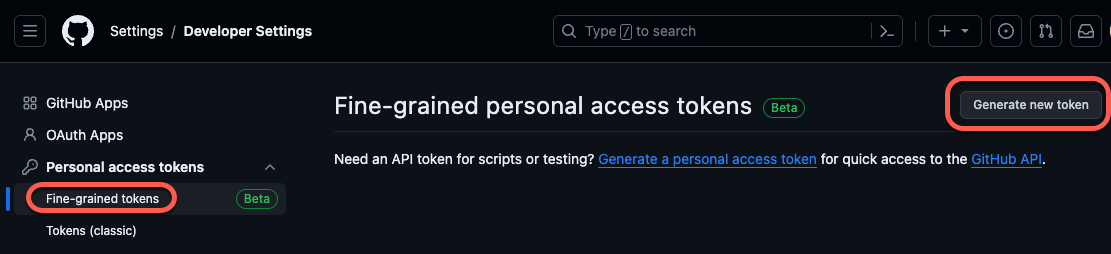

Перейдите на вкладку "Личные маркеры доступа" в левой области и затем маркеры с точным зернемом.

Нажмите кнопку "Создать новый маркер" в правом верхнем углу страницы, чтобы открыть страницу нового точного личного маркера доступа.

Настройте новый точный маркер из следующих параметров:

Имя маркера: укажите уникальное имя маркера. Запишите его где-то, чтобы вы не забыли или потеряете его!

Срок действия: выберите период времени истечения срока действия маркера. Значение по умолчанию — "30 дней".

Описание. Добавьте короткий текст, описывающий назначение маркера.

Владелец ресурса: по умолчанию используется текущий идентификатор GitHub. Задайте для этого доступ к организации GitHub, владеющей репозиториями.

В разделе "Доступ к репозиторию" выберите область доступа для маркера. Рекомендуется выбрать только те репозитории, которые будут использоваться для управления версиями папок Git.

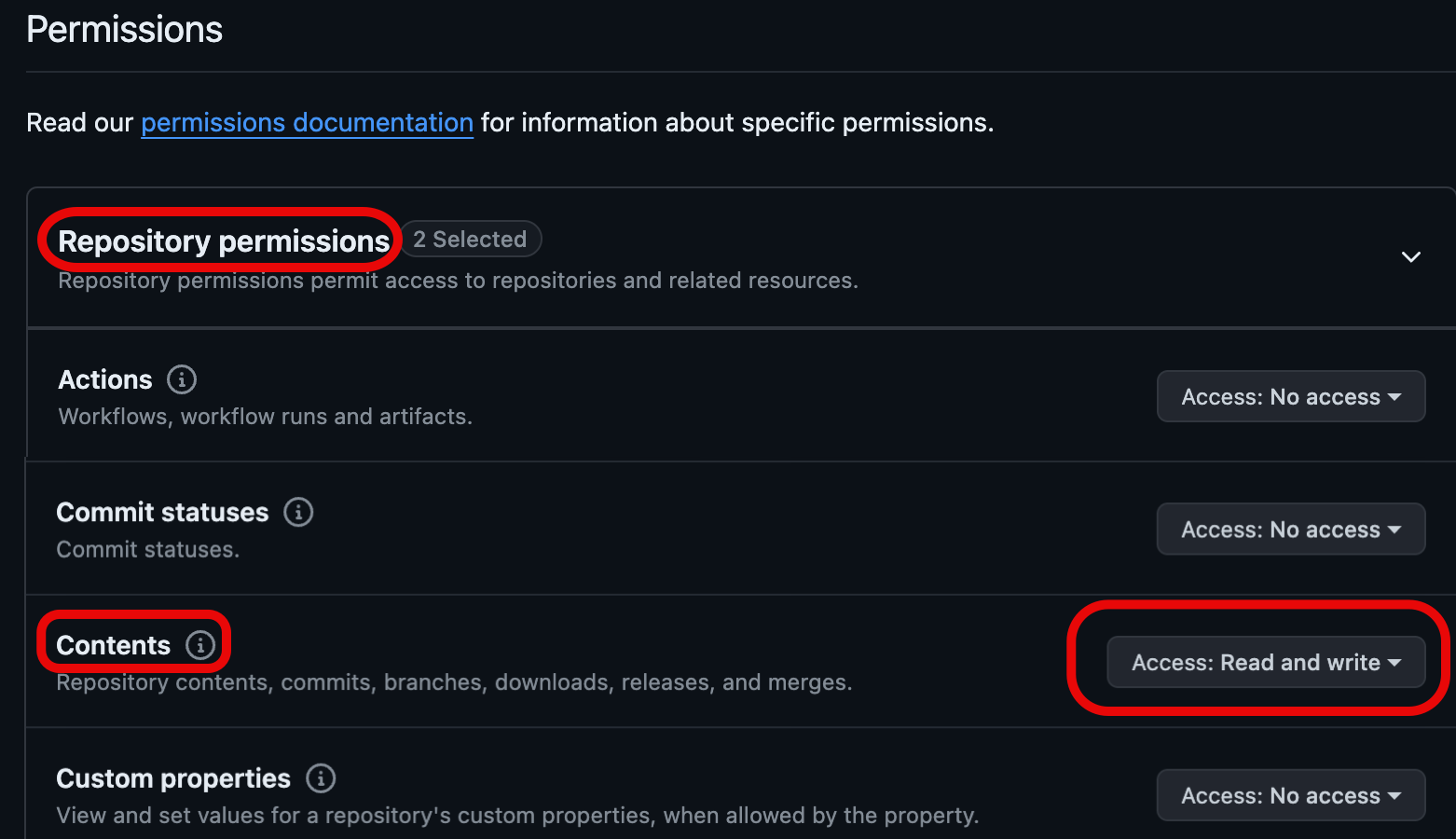

В разделе "Разрешения" настройте определенные уровни доступа, предоставленные этим маркером для репозиториев и учетной записи, с которыми вы будете работать. Дополнительные сведения о группах разрешений см . в статье "Разрешения", необходимые для подробных персональных маркеров доступа в документации по GitHub.

Задайте разрешения доступа для содержимого для чтения и записи. (Область содержимого в разделе "Содержимое"Разрешения репозитория.) Дополнительные сведения об этой области см . в документации по GitHub в области содержимого.

Нажмите кнопку "Создать маркер ".

Скопируйте маркер в буфер обмена. Этот маркер введите в Azure Databricks в разделе "Связанные учетные записи пользователей>".

GitLab

В GitLab выполните следующие действия, чтобы создать личный маркер доступа, который позволяет получить доступ к репозиториям:

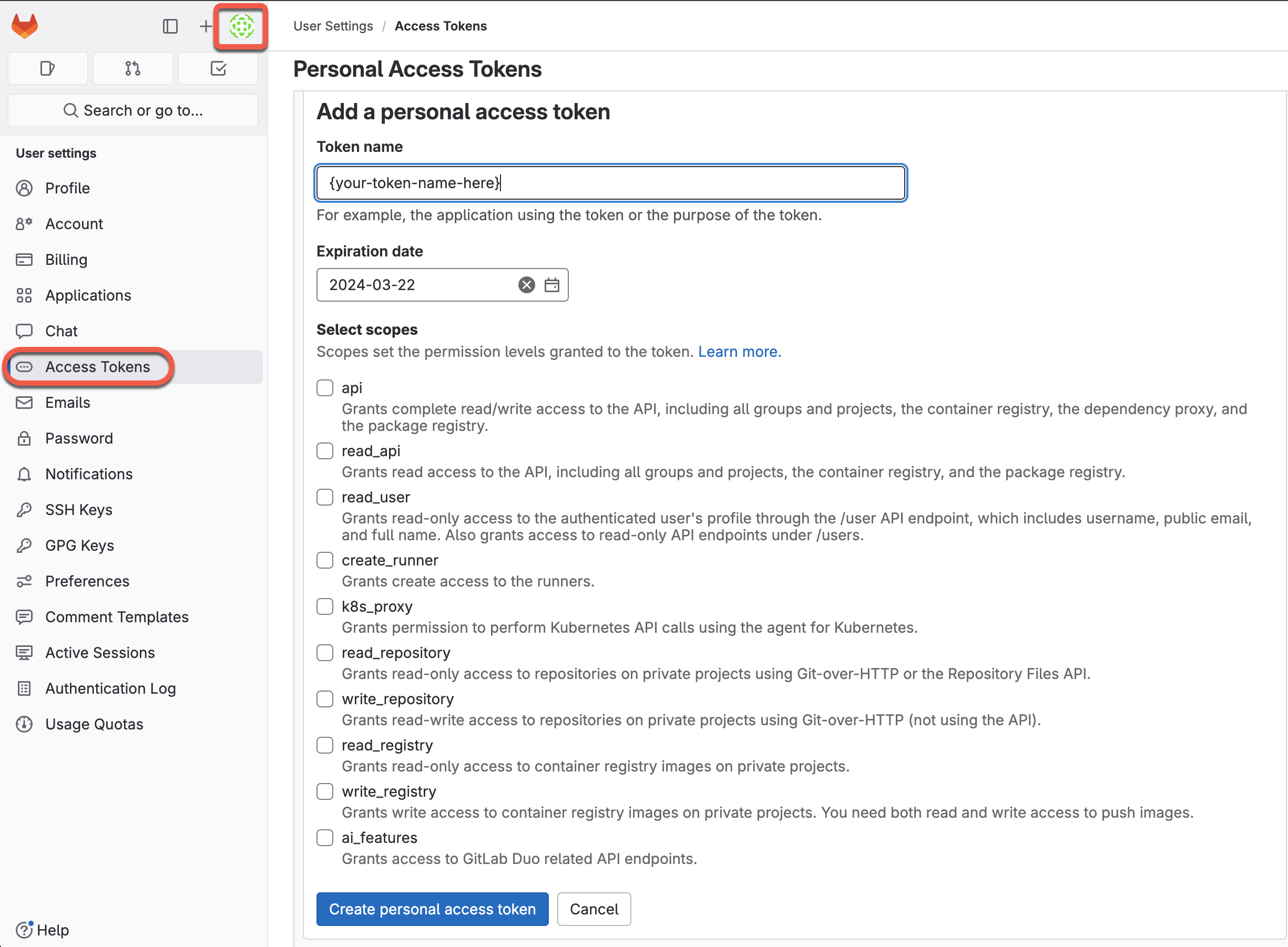

В GitLab щелкните значок пользователя в левом верхнем углу экрана и выберите параметры.

На боковой панели щелкните Маркеры доступа.

Нажмите кнопку "Добавить новый маркер" в разделе "Личные маркеры доступа" страницы.

Введите имя маркера доступа.

Выберите определенные области для предоставления доступа, установив флажки для требуемых уровней разрешений. Дополнительные сведения о параметрах области см. в документации GitLab по областям PAT.

Нажмите кнопку "Создать личный маркер доступа".

Скопируйте маркер в буфер обмена. Введите этот маркер в Azure Databricks в разделе "Связанные учетные > записи пользователей".

Дополнительные сведения о создании личных маркеров доступа и управлении ими см. в документации по GitLab.

GitLab также обеспечивает поддержку детального доступа с помощью маркеров доступа project. Маркеры доступа к проекту можно использовать для области доступа к проекту GitLab. Дополнительные сведения см . в документации GitLab по маркерам доступа к проекту.

Azure DevOps Services

Подключение к репозиторию Azure DevOps с помощью идентификатора Microsoft Entra

Проверка подлинности с помощью Azure DevOps Services выполняется автоматически при проверке подлинности с помощью идентификатора Microsoft Entra. Организация Azure DevOps Services должна быть связана с тем же клиентом Идентификатора Microsoft Entra, что и Databricks. Конечная точка службы для идентификатора Microsoft Entra должна быть доступна как из частных, так и общедоступных подсетей рабочей области Databricks. Дополнительные сведения см. в статье "Развертывание Azure Databricks" в виртуальной сети Azure (внедрение виртуальной сети).

В Azure Databricks задайте Azure DevOps Services в качестве поставщика Git на странице "Параметры пользователя":

В правом верхнем углу любой страницы щелкните имя пользователя, а затем выберите "Параметры".

Перейдите на вкладку "Связанные учетные записи".

Измените поставщика на Azure DevOps Services.

Подключение к репозиторию Azure DevOps с помощью маркера

В следующих шагах показано, как подключить репозиторий Azure Databricks к репозиторию Azure DevOps, если они не являются в одном и том же клиенте Microsoft Entra ID.

Конечная точка службы для идентификатора Microsoft Entra должна быть доступна из частной и общедоступной подсети рабочей области Databricks. Дополнительные сведения см. в статье "Развертывание Azure Databricks" в виртуальной сети Azure (внедрение виртуальной сети).

Получите маркер доступа для репозитория в Azure DevOps:

- Перейдите к dev.azure.com, а затем войдите в организацию DevOps, содержащую репозиторий, к которому требуется подключить Azure Databricks.

- В правом верхнем углу щелкните значок "Параметры пользователя" и выберите личные маркеры доступа.

- Щелкните + Новый маркер.

- Введите сведения в форму:

- Присвойте маркеру имя.

- Выберите имя организации, которое является именем репозитория.

- Задайте дату окончания срока действия.

- Выберите необходимую область, например полный доступ.

- Скопируйте отображаемый маркер доступа.

- Введите этот маркер в Azure Databricks в разделе "Связанные учетные > записи пользователей".

- В имени пользователя или электронной почты поставщика Git введите адрес электронной почты, который вы используете для входа в организацию DevOps.

Bitbucket

Примечание.

Databricks не поддерживает маркеры доступа к репозиторию Bitbucket или маркеры доступа к проекту.

В Bitbucket выполните следующие действия, чтобы создать пароль приложения, который позволяет получить доступ к репозиториям:

- Перейдите в облако BitBucket и создайте пароль приложения для доступа к репозиториям. См. статью Документация по облаку BitBucket.

- Запишите пароль безопасным образом.

- В Azure Databricks введите этот пароль в разделе "Связанные учетные записи пользователей>".

Другие поставщики Git

Если ваш поставщик Git не указан, выберите "GitHub" и укажите его PAT, полученный от поставщика Git, часто работает, но не гарантируется.