Настройка правил брандмауэра для доменных имен

Если ваш корпоративный брандмауэр блокирует трафик на основе доменных имен, вы должны разрешить трафик HTTPS и WebSocket для доменных имен Azure Databricks, чтобы обеспечить доступ к ресурсам Azure Databricks. Предлагается выбрать из двух вариантов: один менее строгий, но простой в настройке, другой — для доменов рабочей области.

Вариант 1. Разрешение трафика для *.azuredatabricks.net

Обновите правила брандмауэра, чтобы разрешить трафик HTTPS и WebSocket для *.azuredatabricks.net (или *.databricks.azure.us, если ваша рабочая область является ресурсом Azure для государственных организаций). Это более допустимо, чем вариант 2, но он экономит усилия по обновлению правил брандмауэра для каждой рабочей области Azure Databricks в вашей учетной записи.

Вариант 2. Разрешение трафика только для рабочих областей Azure Databricks

Если вы решили настроить правила брандмауэра для каждой рабочей области в вашей учетной записи, необходимо:

Определить домены рабочей области.

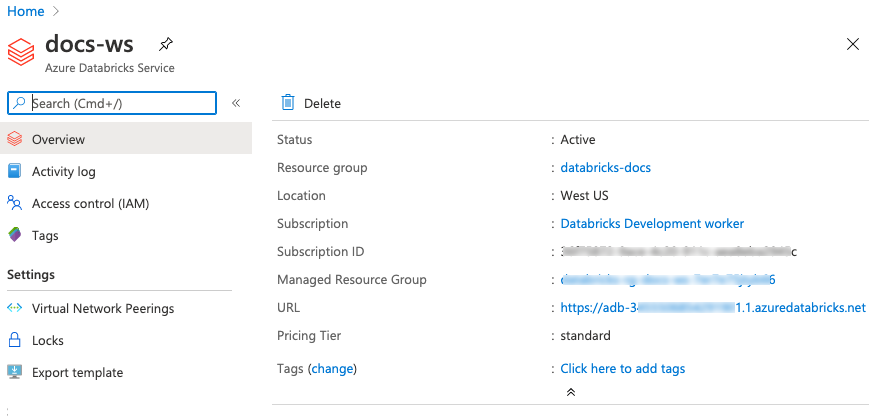

Каждый ресурс Azure Databricks имеет два уникальных доменных имени. Первое можно найти, перейдя на ресурс Azure Databricks на портале Azure.

В поле URL-адрес отображается URL-адрес в формате

https://adb-<digits>.<digits>.azuredatabricks.net, например,https://adb-1666506161514800.0.azuredatabricks.net. Удалитеhttps://, чтобы определить первое имя домена.Второе имя домена точно совпадает с первым, за исключением того, что оно имеет префикс

adb-dp-, а неadb-. Например, если первое имя домена —adb-1666506161514800.0.azuredatabricks.net, второе —adb-dp-1666506161514800.0.azuredatabricks.net.Обновить правила брандмауэра.

Обновите правила брандмауэра, чтобы разрешить трафик HTTPS и WebSocket для двух доменов, указанных на этапе 1.