Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Приватный канал Azure создает частное безопасное подключение между ресурсами Azure Databricks и службами Azure и бессерверными ресурсами, гарантируя, что сетевой трафик не предоставляется общедоступному Интернету.

Azure Databricks поддерживает три типа подключения приватного канала:

- Входящий трафик (фронтенд): обеспечивает безопасность подключений от пользователей к рабочим областям

- Исходящие (бессерверные): защищает подключения от бессерверных вычислений Azure Databricks к ресурсам Azure

- Классический (серверная часть): обеспечивает защиту подключений от классических вычислительных ресурсов к плоскости управления

Обзор частного подключения

Приватный канал Azure обеспечивает безопасное, частное подключение из виртуальных сетей Azure и локальных сетей к службам Azure, обеспечивая изоляцию трафика от общедоступного Интернета. Эта возможность помогает организациям решать требования к безопасности и соответствию требованиям. Он обеспечивает сквозную частную сеть и сокращает риск кражи данных.

Вы можете включить входящие (интерфейсные), исходящие (бессерверные) или классические подключения приватного канала независимо или в сочетании. Правильный выбор зависит от требований к безопасности и соответствию требованиям. Вы также можете применить частное подключение для рабочей области, что приводит к автоматическому отклонению всех общедоступных сетевых подключений Azure Databricks. Этот объединенный подход обеспечивает комплексную сетевую изоляцию, уменьшая область атаки и поддерживая соответствие конфиденциальным рабочим нагрузкам.

Приватный канал позволяет:

- Блокировать доступ к данным из несанкционированных сетей или общедоступного Интернета при использовании веб-приложения Azure Databricks или API.

- Снижение риска кражи данных путем ограничения доступа сети только к утвержденным частным конечным точкам.

Выбор правильной реализации Azure Private Link

Используйте это руководство, чтобы определить, какую реализацию лучше всего подходит для ваших потребностей.

| Рассмотрение | Только входящий (пользовательский интерфейс) | Исходящий (только бессерверный) | Классическая вычислительная плоскость (только серверная часть) | Полная частная изоляция |

|---|---|---|---|---|

| Основная цель безопасности | Доступ к ресурсам Azure Databricks могут получить только авторизованные лица. | Защита доступа к данным из бессерверных | Блокировка классической вычислительной плоскости | Максимальная изоляция (защита всего) |

| Подключение пользователей | Частный или общедоступный | Общедоступная (интернет) | Общедоступная (интернет) | Только для личного пользования |

| Доступ к бессерверным данным | Общедоступная (интернет) | Частный (для ресурсов клиента) | Общедоступная (интернет) | Частный (для ресурсов клиента) |

| Подключение кластера к плоскости управления | Общедоступный (стандартный безопасный путь) | Общедоступный (стандартный безопасный путь) | Частный (обязательный) | Частный (обязательный) |

| Prerequisites | План "Премиум", внедрение виртуальной сети, SCC | План "Премиум" | План "Премиум", внедрение виртуальной сети, SCC | План "Премиум", внедрение виртуальной сети, SCC |

| Параметр доступа к сети рабочей области | Общедоступный доступ включен | Изменение не требуется | Общедоступный доступ включен | Общедоступный доступ отключен |

| Обязательные правила NSG | AllRules | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Обязательные частные конечные точки | Фронтенд (databricks_ui_api), аутентификация через браузер | Частные конечные точки NCC | Бекенд (databricks_ui_api) | Все (интерфейсная, серверная часть, проверка подлинности браузера, NCC) |

| Относительные затраты | Затраты на конечную точку и передачу данных | Затраты на конечную точку и обработанные данные | Затраты на конечную точку и передачу данных | Может быть более высокой стоимостью (все конечные точки, включая передачу и обработку данных) |

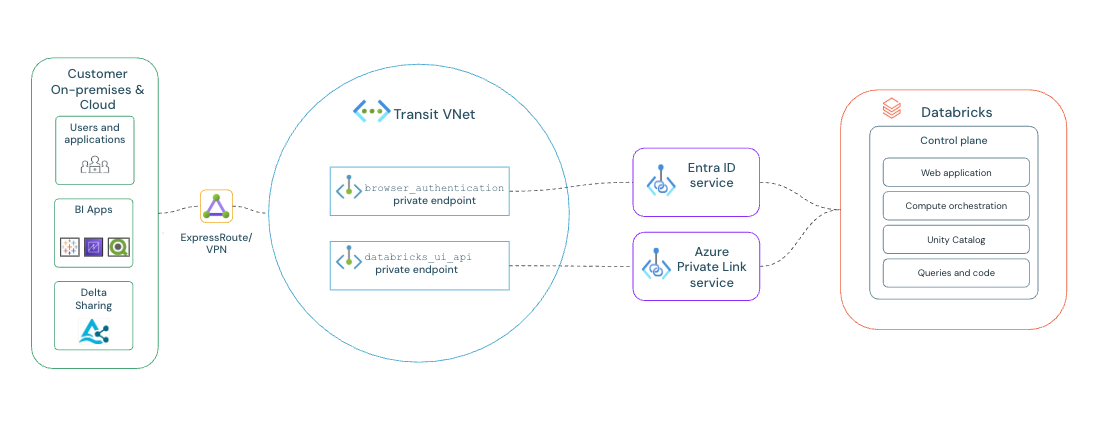

Входящий трафик (фронтенд)

Входящая приватная ссылка защищает подключение пользователей к рабочей области Azure Databricks. Трафик направляется через частную конечную точку в транзитной виртуальной сети вместо общедоступных IP-адресов. Внутреннее частное подключение обеспечивает безопасный доступ к:

- Веб-приложение Azure Databricks

- REST API

- Databricks Connect API

См. раздел "Настройка внешнего частного подключения".

Веб-проверка подлинности для единого входа на основе браузера

Веб-аутентификация для единого входа в браузере

При использовании Private Link для доступа к фронтенду требуется специализированная browser_authentication конечная точка, чтобы обеспечить работу единого входа (SSO) для входа в веб-браузер через частное подключение. Он безопасно обрабатывает обратные вызовы аутентификации SSO из Microsoft Entra ID, которые в противном случае блокируются в частной сети. Этот процесс не влияет на проверку подлинности REST API.

-

Правило развертывания. Для каждого региона Azure и частной зоны DNS может существовать только одна

browser_authenticationконечная точка. Эта одна конечная точка обслуживает все рабочие области в этом регионе, которые используют одну и ту же конфигурацию DNS. - Лучшая практика в производстве: чтобы предотвратить сбои, создайте выделенную "частную рабочую область веб-аутентификации" в каждом рабочем регионе. Его единственной целью является размещение этой критической конечной точки. Отключите "Общедоступный сетевой доступ" для этой рабочей области и убедитесь, что для нее не созданы никакие другие внутренние частные конечные точки. Если эта основная рабочая область будет удалена, веб-авторизация не удастся для всех остальных рабочих областей в этом регионе.

- Альтернативная конфигурация: для более простых развертываний можно разместить конечную точку в существующей рабочей области вместо создания выделенной. Это подходит для непроизводственных сред или если вы уверены, что у вас есть только одна рабочая область в регионе. Однако помните, что удаление рабочей области узла немедленно прерывает аутентификацию для любых других рабочих областей, зависящих от нее.

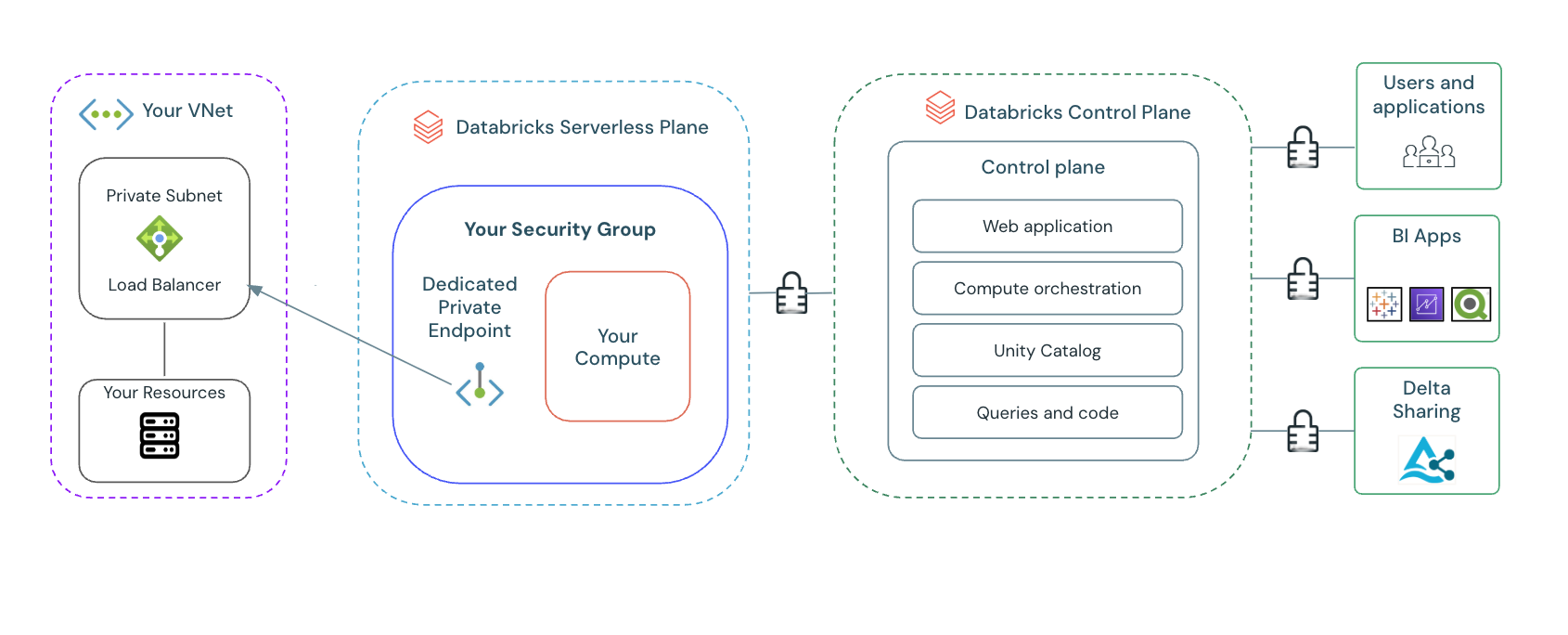

Исходящее подключение (бессерверное)

Исходящий приватный канал обеспечивает частное подключение из бессерверных вычислительных ресурсов Azure Databricks к ресурсам Azure. В отличие от входящего и классического приватного уровня вычислений, который защищает подключения к Azure Databricks, исходящий приватный канал защищает подключения от бессерверных вычислений к ресурсам клиента.

Бессерверный Private Link использует конфигурации сетевой связности (NCCs), которые выступают в роли региональных конструкций на уровне учетной записи и управляют созданием частных конечных точек в большом масштабе. NCCs можно подключить к нескольким рабочим областям в одном регионе.

Частное подключение к ресурсам Azure

Частное подключение к ресурсам Azure

Позволяет бессерверным вычислениям получать доступ к ресурсам Azure, таким как служба хранилища Azure и SQL Azure через частные конечные точки без обхода общедоступного Интернета. Трафик данных остается полностью в сети Azure.

См . статью "Настройка частного подключения к ресурсам Azure".

Частное подключение к ресурсам виртуальной сети

Частное подключение к ресурсам виртуальной сети

Позволяет бессерверным вычислениям получать доступ к ресурсам в виртуальной сети, например базам данных и внутренним службам, через частные конечные точки через подсистему балансировки нагрузки Azure.

См. статью "Настройка частного подключения к ресурсам в виртуальной сети".

Основные понятия для исходящего подключения

Основные концепции для исходящей связи

- Конфигурация сетевого подключения (NCC): региональная конструкция уровня учетной записи, которая управляет частными конечными точками и управляет тем, как бессерверные вычислительные ресурсы обращаются к ресурсам клиентов.

- Правила частной конечной точки: определите определенные ресурсы, к которым бессерверные вычислительные ресурсы могут обращаться в частном порядке.

- Модель подключения рабочей области: NCCs можно подключить к не более чем 50 рабочим областям в одном регионе.

-

Ограничения и квоты:

- До 10 NCC на регион для каждой учетной записи

- 100 частных конечных точек на регион (распределено по NCCs)

- До 50 рабочих пространств на NCC

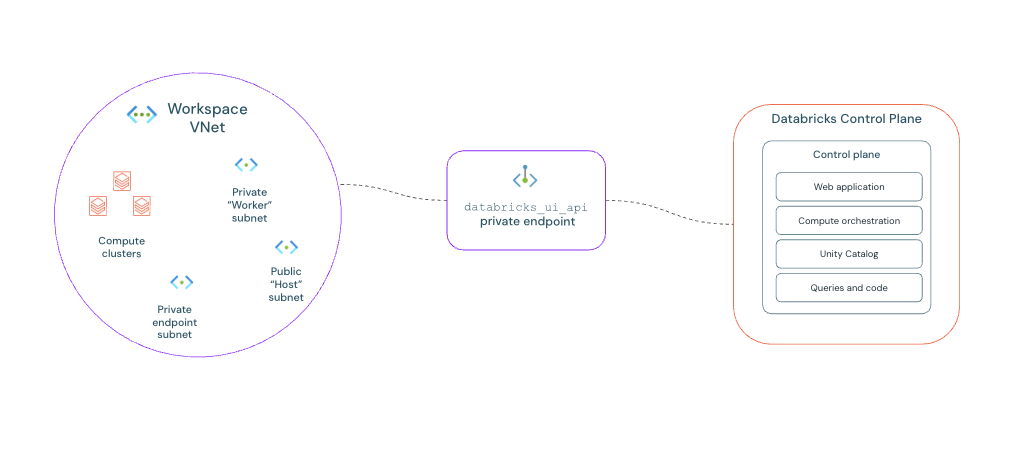

Частное подключение в традиционной вычислительной платформе

Классическая вычислительная плоскость Private Link защищает подключение кластеров Azure Databricks к плоскости управления. Кластеры подключаются к плоскости управления для REST API и безопасного ретранслятора подключения к кластеру.

Адреса Private Link классической вычислительной плоскости:

- Требования к соответствию: помогает соответствовать строгим нормативным требованиям и корпоративным требованиям, которые требуют, чтобы весь внутренний облачный трафик оставался в частной сети.

- Защита периметра сети: Реализация Private Link классической вычислительной плоскости вместе с частными конечными точками для служб Azure позволяет ограничить сетевую доступность. Это снижает риски кражи данных, гарантируя, что кластеры обработки данных не имеют пути к несанкционированным службам или назначениям в общедоступном Интернете.

См . раздел "Настройка внутреннего частного подключения".

Замечание

Вы можете самостоятельно настроить частное подключение в классической вычислительной среде. Для этого не требуется входящее или бессерверное подключение.

Виртуальные сети для частного подключения

Частное подключение использует две отдельные виртуальные сети.

- Транзитная виртуальная сеть: эта виртуальная сеть работает в качестве центрального концентратора для подключения пользователей и содержит входящие частные конечные точки, необходимые для доступа клиента к рабочим областям и для проверки подлинности единого входа на основе браузера.

- Виртуальная сеть рабочей области. Это виртуальная сеть, созданная специально для размещения рабочей области Azure Databricks и классических частных конечных точек.

Выделение и размер подсети

Запланируйте подсети в каждой виртуальной сети для поддержки частного подключения и развертываний.

Транзитные подсети виртуальной сети:

- Подсеть частной конечной точки: выделяет IP-адреса для всех входящих частных конечных точек.

- Подсети рабочей области проверки подлинности браузера: рекомендуется использовать две выделенные подсети: узел или общедоступная подсеть и контейнер или частная подсеть для развертывания рабочей области проверки подлинности браузера.

Подсети виртуальной сети рабочей области:

- Подсети рабочей области: две подсети, узел или общедоступная подсеть и контейнер или частная подсеть, необходимы для самого развертывания рабочей области Azure Databricks. Сведения о размерах, связанных с подсетями рабочей области, см. в руководстве по адресным пространствам.

- Классическая подсеть частной конечной точки. Для размещения частной конечной точки для частного подключения уровня вычислений требуется дополнительная подсеть.

Размер зависит от ваших индивидуальных потребностей в реализации, но вы можете использовать следующее в качестве руководства:

| VNet (Виртуальная сеть) | Назначение подсети | Рекомендуемый диапазон CIDR |

|---|---|---|

| Транзит | Подсеть частных конечных точек | /26 to /25 |

| Транзит | Рабочая область проверки подлинности браузера |

/28 или /27 |

| Workspace | Классическая подсеть приватной конечной точки | /27 |

Частные конечные точки Azure Databricks

Azure Databricks использует два разных типа частных конечных точек для приватизации трафика. Ознакомьтесь с разными ролями, чтобы правильно реализовать их.

-

Конечная точка рабочей области (

databricks_ui_api): это основная частная конечная точка для защиты трафика в рабочую область и из нее. Он обрабатывает вызовы REST API для входящего и классического приватного канала вычислительной плоскости. -

Конечная точка веб-аутентификации (

browser_authentication): это специализированная, дополнительная конечная точка, необходимая только для обеспечения работы единого входа (SSO) в веб-браузере через частное подключение. Это необходимо для входящего и сквозного подключения.

Для частных конечных точек обратите внимание на следующее:

- Общие конечные точки: частные конечные точки можно совместно использовать в нескольких рабочих областях, использующих одну и ту же виртуальную сеть, так как они являются ресурсами уровня виртуальной сети. Один набор частных конечных точек может обслуживать все рабочие области, развернутые в этой виртуальной сети и регионе.

- Ресурсы для конкретного региона: частные конечные точки — это специфические для региона ресурсы. Рабочие области в разных регионах требуют отдельных конфигураций частных конечных точек.

Основные рекомендации

Прежде чем настроить частное подключение, помните следующее:

- Если в частной конечной точке включена политика групп безопасности сети , необходимо разрешить порты 443, 6666, 3306 и 8443-8451 для правил безопасности входящего трафика в группе безопасности сети в подсети, в которой развернута частная конечная точка.

- Чтобы создать подключение между сетью и порталом Azure и ее службами, может потребоваться добавить URL-адреса портала Azure в список разрешений. См. статью "Разрешить URL-адреса портала Azure" на брандмауэре или прокси-сервере.