Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Azure Key Vault — это облачная служба, которая защищает ключи шифрования и секреты, такие как сертификаты, строки подключения и пароли.

Включите Microsoft Defender для Key Vault для встроенной на платформе Azure расширенной защиты от угроз для Azure Key Vault, обеспечивая еще один уровень аналитики безопасности.

Доступность

| Аспект | Сведения |

|---|---|

| Состояние релиза: | Общедоступность (GA) |

| Цены. | Плата за Microsoft Defender для Key Vault взимается, как указано на странице цен. Вы также можете оценить затраты с помощью калькулятора затрат Defender для облака. |

| Облака: |

|

Каковы преимущества Microsoft Defender для Key Vault?

Microsoft Defender для Key Vault выявляет необычные и потенциально опасные попытки доступа к учетным записям Key Vault или их использования. Этот уровень защиты помогает устранять угрозы даже при отсутствии экспертных знаний по безопасности и избавляет от необходимости управлять сторонними системами мониторинга безопасности.

При возникновении аномальных действий Defender для Key Vault отображает оповещения и при необходимости отправляет их по электронной почте соответствующим членам вашей организации. Эти оповещения содержат сведения о подозрительных действиях и рекомендации о том, как определить причину угроз и устранить сами угрозы.

Оповещения Microsoft Defender для Key Vault

Если вы получите оповещение от Microsoft Defender для Key Vault, мы рекомендуем проанализировать его и отреагировать на это оповещение, как описано в статье Реагирование на оповещения Microsoft Defender для Key Vault. Microsoft Defender для Key Vault защищает приложения и учетные данные, поэтому, даже если вы знакомы с приложением или пользователем, который вызвал оповещение, важно изучить обстоятельства каждого оповещения.

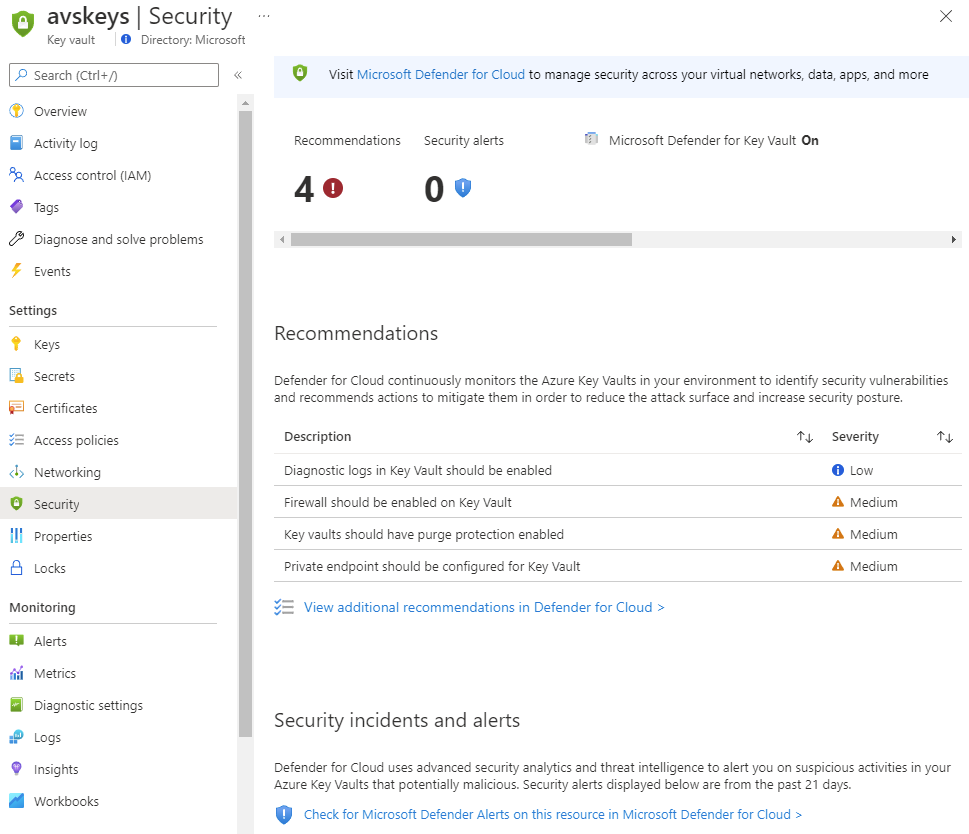

Оповещения отображаются на странице "Безопасность Key Vault", на странице "Защита рабочей нагрузки" и на странице оповещений системы безопасности Defender для облака.

Подсказка

Вы можете имитировать оповещения Microsoft Defender для Key Vault, выполнив инструкции из записи блога Validating Azure Key Vault threat detection in Microsoft Defender for Cloud (Проверка обнаружения угроз Azure Key Vault в Microsoft Defender для облака).

Реагирование на оповещения Microsoft Defender для Key Vault

При получении оповещения от Microsoft Defender для Key Vault рекомендуется исследовать и реагировать на это оповещение, как описано ниже. Microsoft Defender для Key Vault защищает приложения и учетные данные, поэтому, даже если вы знакомы с приложением или пользователем, который вызвал оповещение, важно проверить ситуацию, связанную с каждым оповещением.

Оповещения из Microsoft Defender для Key Vault включают следующие элементы:

- Идентификатор объекта

- Имя субъекта-пользователя или IP-адрес подозрительного ресурса.

В зависимости от типа доступа некоторые поля могут быть недоступны. Например, если доступ к хранилищу ключей был получен приложением, соответствующее имя участника-пользователя не будет отображаться. Если трафик поступает из за пределов Azure, идентификатор объекта не будет отображаться.

Подсказка

Виртуальным машинам Azure назначаются IP-адреса Майкрософт. Это означает, что предупреждение может содержать IP-адрес Майкрософт, даже если оно связано с действиями, выполненными за пределами среды Майкрософт. Поэтому, даже если у предупреждения есть IP-адрес Майкрософт, вы все равно должны изучить его, как описано на этой странице.

Шаг 1. Определение источника

- Проверьте, поступил ли этот трафик из вашего клиента Azure. Если брандмауэр хранилища ключей включен, скорее всего, вы предоставили доступ пользователю или приложению, которое активировало это оповещение.

- Если не удается подтвердить источник трафика, перейдите к этапу Шаг 2. Соответствующее реагирование.

- Если вы можете определить источник трафика в арендованном пространстве, свяжитесь с пользователем или владельцем приложения.

Осторожность

Microsoft Defender для Key Vault предназначен для выявления подозрительных действий, выполненных с использованием украденных учетных данных. Не закрывайте оповещение просто потому, что вам знакомы пользователь или приложение. Обратитесь к владельцу приложения или пользователю и убедитесь, что действие было правомерным. Можно создать правило подавления, чтобы при необходимости исключить шум. Дополнительные сведения см. в статье Скрытие оповещений системы безопасности.

Шаг 2. Соответствующее реагирование

Если вы не знаете этого пользователя или приложение или считаете, что доступ не должен быть авторизован:

Если трафик поступил с неопознанного IP-адреса:

- Включите брандмауэр Azure Key Vault, как описано в статье Настройка брандмауэров Azure Key Vault и виртуальных сетей.

- Настройте брандмауэр с доверенными ресурсами и виртуальными сетями.

Если источником предупреждения было несанкционированное приложение или подозрительный пользователь:

- Откройте параметры политики доступа для хранилища ключей.

- Удалите соответствующий субъект безопасности или ограничьте операции, которые может выполнять субъект безопасности.

Если источник оповещения имеет роль Microsoft Entra в клиенте:

- Обратитесь к администратору.

- Определите, требуется ли уменьшить или отозвать разрешения Microsoft Entra.

Шаг 3. Измерение влияния

Когда событие было смягчено, исследуйте затронутые секреты в вашем хранилище ключей.

- Откройте страницу Безопасность в хранилище ключей Azure и просмотрите активированное оповещение.

- Выберите конкретное активированное оповещение и просмотрите список секретов, к которым осуществлялся доступ, и метку времени.

- При необходимости, если включены журналы диагностики хранилища ключей, проверьте предыдущие операции для соответствующего IP-адреса вызывающего объекта, учетной записи пользователя или идентификатора объекта.

Шаг 4. Выполнение действий

После компиляции списка секретов, ключей и сертификатов, к которым имели доступ подозрительный пользователь или приложение, следует немедленно сменить эти объекты.

- Затронутые секреты должны быть отключены или удалены из хранилища ключей.

- Если учетные данные использовались для конкретного приложения:

- Обратитесь к администратору приложения и попросите его проверить свою среду на предмет использования скомпрометированных учетных данных, так как они были скомпрометированы.

- Если были использованы скомпрометированные учетные данные, владелец приложения должен найти сведения, к которым осуществлялся доступ, и снизить влияние.

Дальнейшие шаги

Из этой статьи вы узнали о том, что такое Microsoft Defender для Key Vault.

Связанные материалы см. в следующих статьях:

- Оповещения системы безопасности Key Vault — раздел Key Vault, в котором приведена справочная таблица со всеми оповещениями Microsoft Defender для облака.

- Непрерывный экспорт данных Defender для облака

- Скрытие оповещений системы безопасности